学习精彩网络技术老师:华为、华三、锐捷、WLAN、IPv6等全套视频课程

配置用户通过STelnet登录系统的示例。在本示例中,通过在SSH服务器端生成本地密钥对,并在SSH服务器端配置SSH用户的用户名和密码,使能Stelnet服务,实现Stelnet客户端连接SSH服务器。

组网需求

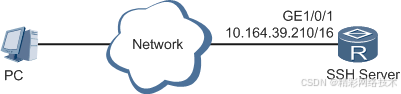

如图1所示,在作为SSH服务器的路由器上使能STelnet服务器功能后,STelnet客户端PC可以通过Password、ECC、password-ecc、RSA、password-rsa、DSA、password-dsa或all认证的方式登录到SSH服务器端。

为了保证更好的安全性,建议不要使用RSA或DSA算法作为认证算法登录到SSH服务器。

配置用户通过password认证方式登录SSH Server。

配置思路

采用如下的思路配置PC作为STelnet客户端连接SSH服务器:

在SSH服务器端生成本地密钥对,实现在服务器端和客户端进行安全地数据交互。

配置SSH服务器端的VTY用户界面。

配置SSH用户,包括认证方式,用户名和密码。

在SSH服务器端使能STelnet服务器功能以及配置用户的服务类型。

数据准备

为完成此配置例,需准备如下的数据:

SSH用户的认证方式为password,用户名为“client001”,密码为“Huawei-123”。

client001的用户级别为3。

SSH服务器端的IP地址为10.164.39.210。

操作步骤

- 在服务器端生成本地密钥对

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

224

224

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?