一、实验目的

- 利用 Sniffer 软件捕获网络信息数据包,通过对数据包分层解析进行状态分析,深入理解网络数据传输的底层逻辑。

- 学会网络安全检测工具(Sniffer)的实际操作方法,能够独立完成检测报告,并基于检测结果撰写合理结论。

- 了解黑客攻击的“踩点”方式方法(如通过网络嗅探收集目标网络IP、端口、数据传输规律等信息),掌握针对性的有效预防黑客攻击对策。

二、实验器材

- 硬件:PC机3台(可用VM虚拟机实现)。

- 软件:操作系统(Windows系列)、Sniffer软件(如Sniffer Pro、Wireshark等主流网络嗅探工具)。

- 辅助工具:Sniffer软件安装文档(用于指导软件正确安装与初始化设置)。

三、实验要求及方法

参阅教材p98

四、实验内容及步骤

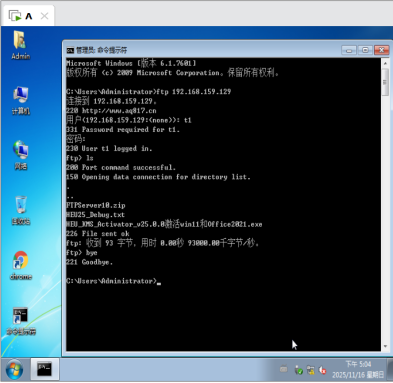

1.在命令行中执行 `ftp 192.168.159.129`,使用用户名 `t1` 和密码 `t1@xyz` 成功连接至本机搭建的简易FTP服务器,完成目录浏览操作后退出。

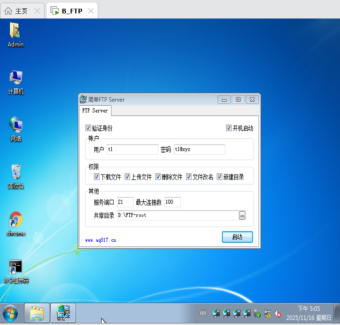

2.简易FTP服务器界面显示如下信息:服务端口为21,最大连接数100,共享目录设置为 `D:\FTP-root`,已启用下载、上传、删除等权限,账户 `t1` 的凭据与登录信息一致。

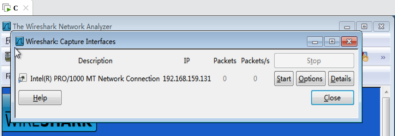

3.进行Wireshark抓包准备工作:选择捕获接口为Intel PRO/1000 MT,指定IP地址为192.168.159.131,点击“Start”按钮开始抓包,Packets计数器实时显示增长。

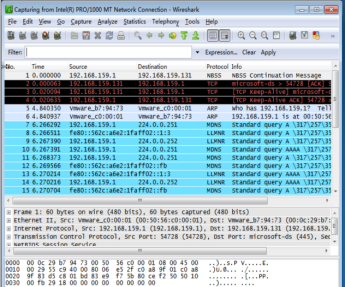

4.抓包过程中,捕获列表中可见ARP、TCP Keep-Alive、NBSS等局域网控制报文;主窗格展示以太网→IP→TCP的分层结构,证实嗅探功能正常运作,为后续数据分析提供了原始数据支持。

|  |

|  |

五、实验收获

- 操作层面:掌握了Sniffer软件的核心操作(捕获、过滤、解析数据包),理解了交换机端口镜像的配置逻辑,能够独立完成局域网内网络流量的监控与分析。

- 安全层面:认识到网络嗅探的安全威胁(如信息泄露、黑客踩点),掌握了“加密 + 隔离” 的双重预防对策,理解了“最小权限”“数据加密” 等网络安全原则在实际场景中的应用,提升了网络安全防护意识。

Sniffer网络安全检测实践

Sniffer网络安全检测实践

8964

8964

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?