植入式医疗设备的访问控制

卡门·卡马拉、佩德罗·佩里斯‐洛佩斯、何塞·玛丽亚·德富恩特斯和塞缪尔·马尔沙尔

摘要

—新一代植入式医疗设备(IMD)所集成的遥测技术, 使得在不影响使用者日常活动的情况下实现远程访问和重新编程 成为可能。尽管这一新功能带来了诸多便利,但此类远程访问也 引发了未经授权实体接入植入式医疗设备所带来的新型安全威胁。目前,心脏植入物是应用最广泛的植入式医疗设备类型。现有的 远程访问控制方案通常仅采用单一特征进行认证,然而该特征容 易被复制,导致这些认证方案易受攻击。为克服这一局限性,本 文提出一种用于管理植入式医疗设备访问控制的距离边界协议: ACIMD。ACIMD结合了两种安全机制,即身份验证(认证) 和接近性验证(距离检查)。该认证机制已通过形式化与非形式 化验证,并符合ISO/IEC9798‐2标准。距离检查则利用完整的 心电图(ECG)信号,在哈达玛域中通过相关系数(比较外部 与内部心电信号)来实现。我们使用199名个体在24小时内记 录的心电信号,结合三种对抗策略,对ACIMD访问控制的准 确性和安全性进行了评估。结果表明,ACIMD的准确性达到 92.92%。

Index Terms —植入式医疗设备(IMD),电子健康,远程访问, 网络安全,距离限定

一、引言

近年来,医疗领域取得了显著进展。特别是为医疗系 统和设备提供新的通信功能使所有相关方受益。用户可以 在不影响日常活动的情况下监测自身健康状况,医护人员 能够快速远程访问医疗数据,并可远程快速重新编程这些 设备。这些新的通信功能还降低了医疗操作的整体成本 [1]。

植入式医疗设备(IMD)就是具有远程通信能力的设 备的一个例子,包括对遥测数据[2]的访问。植入式医疗 设备是植入体内用于治疗医学病症、监测生理器官并在必 要时进行激活的电子设备。植入式医疗设备可分为四大类 [1]:心脏植入设备(起搏器和植入式心脏复律除颤器)、 神经刺激器、药物输送系统和生物传感器。

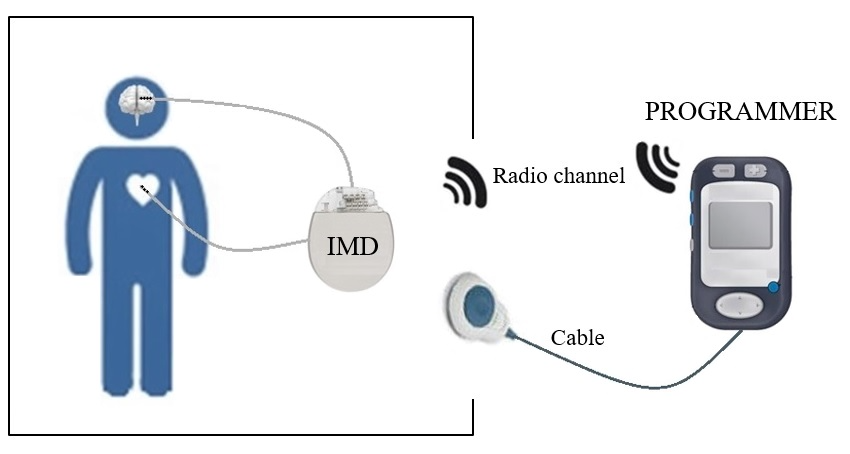

植入式医疗设备与一种称为Pro-grammer的外部设备进 行通信。如图1所示,存在两种选择方案

用于此通信。直到2001年,植入式医疗设备与编程器之间 的连接仅通过放置在患者身体上的电缆和带子实现。在这 种情况下,两个设备之间建立了一个非常短距离的通信信 道。尽管最初的设计可追溯至21世纪初,但在过去十年中, 具有遥测功能的植入式医疗设备已在世界各地的医院广泛 使用。为了理解其工作原理,考虑以下例子。设想一群带 有植入式医疗设备(为不失一般性,下文假设为起搏器) 的患者正在医院候诊室等待。一位医生(本例中为心脏病 专家)可能位于相邻的房间。在此场景下,每位患者的起 搏器可以将其心电图发送给医生(专科医生通过编程器接 收数据)。此外,医生可以与每个起搏器进行交互,并更 改其部分操作参数。因此,植入式医疗设备与编程器之间 的通信信道是双向的。在这方面,必须实现两个特性以确 保该通信的安全性:(1)必须确保编程器被授权与植入 物进行交互:访问控制;(2)通过不安全的无线信道传 输的敏感数据只能由两个合法的通信实体访问:保密性。

本文重点关注(1)的实现:访问控制。感兴趣的读者可 参考[1]以获取关于保密性问题的全面综述。

如前所述,新一代植入式医疗设备具有无线连接功能, 这在一方面允许对设备进行更高效的管理,但另一方面也 打开了许多可能攻击的大门。通过简单地窃听信道,攻击 者就可能捕获患者的机密信息。从这种被动攻击出发,我 们可能会进一步发展到更具致命性的主动攻击,例如,改 变植入式医疗设备的重新编程或耗尽其电池。感兴趣的读 者可以在[3]中找到关于所有可能攻击的详细研究。在这 方面,一些研究人员已经表明,某些植入式医疗设备的安 全级别非常低[2]。此外,美国食品药品监督管理局最近通报了商用植入式医疗设备中存 在的若干安全漏洞[4]。

Motivated for all the above, in the literature, we can find a wide variety of proposals to increase the security of IMDs. We can categorize the existing solutions in four main classes, according to the taxonomy introduced in[1]: 1) auditing; 2) cryptographic primitives; 3) access control, and 4) anomaly detection. The auditing may help to chase away attackers since accesses and setting modifications are stored securely into a memory[5]. Regarding cryptography, we can find symmetric [6], asymmetric[7], and hybrid solutions to securize the wire-less communication between the IMD and the Programmer. In general terms, the main drawback of each approach is that symmetric proposals have to deal with the key distribu-tion problem, while asymmetric solutions face with the high consumption of resources and energy[8]. Because implants resources such as the memory and battery onboard are limited, malicious attackers may focus on misuse these resources. The combined use of pattern analysis and an alarm system is the most popular anomaly detection solution to combat this sort of attacks[9]. The principal limitation of this type of solutions is whether we can model all normal and abnormal(those that represent a possible attack) conditions. Finally, access control mechanisms guarantee that the requester(Programmer) has the necessary privileges to execute a particular action(e.g., read-ing memory, adjust configuration parameters) over the IMD. Within this category, the existing solutions are very diverse, including those based on access control lists and certificates or the ones based on role controls[10]. Besides, and since many researchers have studied ECG biometrics deeply in the last years due to its potential commercial applications, and in vein with this, some authors have recently proposed biometrics solutions for pacemakers based on both fiducial and non-fiducial features from an electrocardiogram[11]. Finally, other authors leave the access control responsibility to an adjacent device[12].

A. 访问控制:基于距离的方法

植入式医疗设备访问控制的一个特定分支是基于测量 该设备与Pro-grammer之间的距离。这种技术称为距离边 界协议,并需要以下三个定义[13]:

定义 1.1(认证) :一方(P)能够确认另一方(V) 的身份以及她在协议执行时的存在。

定义 1.2(距离检查) :在协议执行的某一时刻,一 方(P)能够确认其与另一方(V)之间的距离(或由此 导出的属性)。将 P视为足够接近 V的区域称为邻近区 域(NA)。

定义 1.3(距离限定) :它结合了身份(认证)和邻 近性(距离检查)验证。关于 P和 V之间的距离,通常 使用一个上限值。

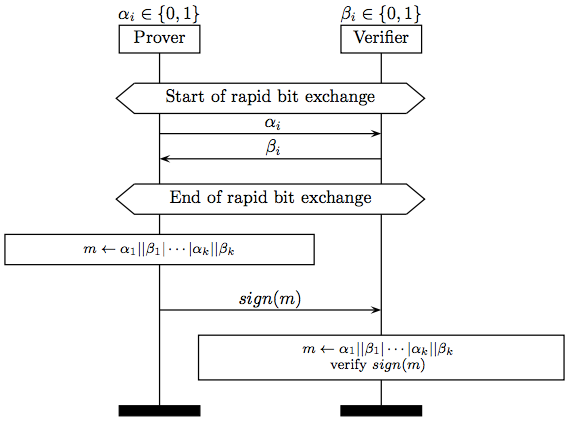

距离限定协议由布兰兹和肖恩提出(见图 2[14])。

它们旨在应对mafiaf raud攻击(也称为中间人、中继)或国际象棋特级大师攻击),这些攻击基于在不诚实实体 之间中继消息[15]。请注意,一些知名的且经过形式化验 证的认证协议(例如贝尔尔‐罗盖威协议[16])或“芯片和 密码”智能卡支付系统容易受到中继攻击[13]。具体而言, 这类攻击是一种发生在诚实验证者(V;例如植入式医疗 设备)与合法证明者(P;例如编程器)之间的中间人攻 击。攻击者由两个实体组成:恶意证明者(P)和恶意验 证者(V)。 V分别与 P交互,并且 P与 V通信。此外, 恶意实体(即{P, V})将从合法实体(即{V, P})接收 到的消息相互转发。

距离边界协议可向植入式医疗设备保证所连接的 Programmer位于其邻近区域(NA),而非远程第三方。 一般来说,我们可以通过多种方式计算验证者(P)与证 明者(P)之间的距离。例如,可根据接收信号能量/功率 (RSS)[17]来计算范围。然而,如果攻击者能够增加发 射信号的功率,则此类解决方案并不可靠。另一种方法是 通过测量发送挑战与接收到响应之间的时间间隔,从而对 P和V之间的距离设定上限。这些方案的安全性依赖于 P 只有在接受由 V随机生成的挑战后才能生成响应。距离绑 定方案通常采用第二种方法。特别是随着射频识别( RFID)设备的迅速普及,文献中出现了大量距离边界协 议[13]。同样在植入式医疗设备背景下,例如 Rasmussenetal.提出了一种使用超声波信号划定距离的 距离边界协议[18]。

此外,在可能的技术中,一种有前景的方法是使用从内 部(由植入式医疗设备测量)和外部(由Programmer/读取 器记录)生理信号[19]导出的密钥。因此,如果获得相同的 密钥(或仅有少数几位不同的两个密钥),则认为这两个实 体之间具有接近性。在心脏植入式医疗设备的背景下,脉冲 间期(IPIs)是常见的在此类别中的解决方案[20]。或者,为了避免上述解决方 案中所需的生理信号的捕获和处理,一些作者提出了一种 生物特征解决方案[21]。最后值得一提的是,作为距离绑 定方案的替代方案,一些作者提出了使用多通道协议[22]。 然而,目前尚无适用于真实场景的实际实现。另外, Choudary和Stajano提出了使用噪声密码学[23]。该方 法的主要缺点是在植入式医疗设备等资源受限设备上支持 的高复杂性,以及计算能力高于合法实体的攻击者可能破 坏系统安全性的风险。

在我们的特定情况下,尽管我们在下文提供了详细信 息,但我们希望强调的是,我们的方案与其他现有的植入 式医疗设备(IMD)距离限制解决方案完全不同。 Rasmussen等人的方案基于测量发送挑战与接收响应[18] 之间的时间延迟。而在我们的方案中,我们通过验证由证 明者(IMD)内部记录的生理信号(在我们的实验中为心 电信号)是否与验证者(编程器)采集的外部信号足够接 近,来确保相关实体位于 NA范围内。此外,与现有比 较外部和内部信号的解决方案相比,这些现有方案(例如 基于间脉冲间隔(IPI)值[20]的方案)仅使用生理信号 的某些特征点,而我们的方案则在比较中使用完整的信号。

B. 动机与贡献

本文的动机有两方面。一方面,基于IPI的解决方案 是确保心脏植入物与编程器之间距离的最常用方法之一。 这两种设备都需要从受试者的心脏活动中提取某些特征。 特别是,这些解决方案仅使用一个基准点(即心电图( ECG)中的R波峰值或光电容积脉搏波(PPG)信号), 该基准点可分别由植入物内部和编程器外部测量。这类解 决方案假设攻击者无法从远距离推断出此特征,但这一假 设已被证明不成立[24]。这一事实使得恶意方能够从远程 位置非法访问植入式医疗设备。

另一方面,通常认为植入式医疗设备必须支持两种操 作模式:正常和紧急[3]。正常操作模式是在未检测到与 患者健康相关的异常情况时的常规操作模式。相比之下, 当用户出现危及生命的严重医疗问题(例如心脏病发作、 低血糖发作或癫痫发作)时,将进入紧急模式。因此,植 入式医疗设备上增加的访问控制机制必须能够应对这两种 操作模式。在每种模式下,安全级别与认证过程的速度之 间都存在权衡。需要注意的是,在紧急情况下,可以适当 放宽安全要求,因为维持患者生命(安全性)是首要目标。 相反,在正常情况下,由于需要保证安全属性(例如 系统保密性和认证是主要目标。

为了解决这些问题,我们提出了一种新颖的距离绑定 协议(称为ACIMD1)。ACIMD利用完整的信号(即一 段心电图记录中的多个QRS波群;需要注意的是,QRS波 群代表刺激在心室中的传播),从而限制攻击者远程获取 生理信号的能力。具体而言,ACIMD通过测量内部和外 部生理信号之间的相似性,来检验植入式医疗设备与编程 器之间的接近性。有趣的是,ACIMD支持正常和紧急操 作模式,有利于其在实际中的应用。ACIMD将计算和通 信开销降至最低,以节省电池电量并便于在芯片上实现。 最后值得注意的是,ACIMD已在199名用户的心电信号上 进行了测试,这些用户的数据是在一个24小时周期内记录 的。

论文贡献 :1)我们提出了一种新颖的植入式医疗设备 访问控制(认证与距离检查)方案;2)该方案适用于正常 和紧急情况,并且我们从形式化与非形式化角度验证了其 安全属性。3)我们评估了该方案的性能,并使用包含长心 电图记录的公开数据集测试了其准确性(以及攻击者优势)。

论文结构 :在第二节中,描述了ACIMD,并介绍了 评估数据集和预处理技术。接下来,第三节重点介绍结果 及其讨论。最后,第四节总结了论文并指出了未来研究方 向。

II. 方法与材料

ACIMD是一种距离限定机制。它意味着相关实体能 够验证彼此的身份(即第二节‐A中所述的编程器与植入式 医疗设备之间的双向认证)。此外,植入式医疗设备可以 验证该编程器是否在其邻近区域内(距离检查)(NA)—— 详见第二节‐B。随后在第二节‐C中,我们描述了 ACIMD如何处理植入式医疗设备的正常和紧急操作模式。

应用一种密钥协商方案,使得双方可以确认彼此的身 份。主要有三种替代方案可供选择。一方面,我们可以假 设一个预先建立的密钥在两个实体之间共享。然而,如果 密钥被泄露或暴露给攻击者,该方法会危及未来的通信安 全。另一种方法是如[27],所建议的,采用模糊提取器进 行密钥生成。但是,基于特征点(如心电图或光电容积脉 搏波信号中的R波峰值)的解决方案并不安全,因为攻击 者可以从远距离推断出这些峰值[24]。有趣的是,2007年, Karimian等人提出了一种模糊方法,利用心电信号和非 特征点特征来生成密钥[28]。同样,在[29]或[30],中, 上述设计创新性地与物理不可克隆函数结合,以提高系统 安全性。遗憾的是,当使用内部(植入式医疗设备)和外 部生物信号(编程器)时——这在处理植入式医疗设备时 是典型情况——作者并未验证上述提案的可行性。

受上述解决方案的局限性驱动,我们提出使用一种短 距离且安全的信道来传输会话密钥。特别是如[31]所建 议的,光生物调节似乎是一种颇具前景的方法,因其具有 抗窃听能力——它支持短距离通信,并需要发射器与接收 器之间具备视线路径。光生物调节(也称为低强度光疗, LLLT)包括在600–1000纳米光谱范围内,通过二极管或激光器以低功率 (<500 nW)[32]发射光。

通常,会话密钥会被多次使用(例如,假设一名植入 了起搏器的住院患者,其认证密钥可在整个住院期间使用, 或每天更新一次)。在此假设下,每次需要更新会话密钥 时(包括首次),都必须先通过LLLT信道执行密钥协商 协议,然后再进行距离检查和认证验证。此类信道要求参 与实体之间具有视线连接。因此,我们可以认为在此协议 阶段,编程器与植入式医疗设备之间存在隐式的接近性—— 未授权设备的存在将很容易被发现,因为攻击者必须位于 邻近区域。即使我们仍认为攻击者有很大概率能够绕过此 控制措施,我们也可以要求该过程仅在受控环境中进行 (注意,这对于密钥分发解决方案而言是一个普遍的假设)。

或者,在一种安全性要求极高的场景中,会话密钥仅 使用一次,可以在距离验证成功通过后进行会话密钥的交 换。在这种情况下,执行顺序如下:首先进行距离验证, 其次(仅在距离检查成功后)交换会话密钥,最后执行认 证协议。

在任何情况下,设 IDR和 IDI分别为编程器和植 入式医疗设备的标识符,{·}Kx 为使用密钥 Kx加密的令 牌,“||”为连接操作,会话密钥协商(步骤1‐3)以及编 程器认证(步骤3‐6)的消息交换如下:

步骤 1 :编程器向植入式医疗设备发送“唤醒”消息及 其标识符 ID R 。

步骤 2 :植入式医疗设备回复三个值:一个会话密钥 Ks 、其标识符 ID I ,以及记录生理信 号的开始时间 t s 。这意味着第一个记录窗口 ECG ( i ) I/ R 从该特定时间开始。

步骤3 :在信号采集阶段,植入式医疗设备和Pro-grammer记 录心电信号并计算 δ和 β,分别参见第二节‐B和公式5。

步骤4 :植入式医 疗设备向编程器发送一个随机数 NI。

步骤5 :编程器 生成一个临时随机数 NR并计算一个认证令牌。该认 证令牌使用 Ks和四个输入值进行计算:临时随机数 {NR, NI}、植入式医疗设备的标识符 IDR,以及最后 的β。最后,编程器向植入式医疗设备发送 m1消息 (m1={NR||NI||IDI||β}Ks)。

步骤6 :植入式医疗设 备检查认证令牌的正确性。具体而言,它通过检查接收 到的标识符 IDI来确认消息的接收方,并验证临时随 机数{NR, NI}的有效性。

B. 距离检查

在ACIMD中,我们通过比较由每个设备记录的心电 信号来评估编程器和植入式医疗设备的接近性。用于比较 的特征提取基于沃尔什‐哈达玛变换及其系数。为完整性 起见,我们在第二节‐B1中简要介绍沃尔什‐哈达玛变换的 计算。随后,第二节‐B2描述了ACIMD的距离检查机制。

1) 沃尔什-哈达玛变换

长度为 N(即 n={0, 1,…, N − 1}和 M= log2(N))的数据序列 x (n)的离散沃尔什‐哈达玛变换(DWT)定义如下:

$$

Xw(k)= \frac{1}{N} \sum_{n=0}^{N-1} x(n) \prod_{i=0}^{M-1} (-1)^{bi(n)bM−1−i(k)}, k= 0, 1,…, N−1

$$

其中 bi(n)是 n的二进制表示,下标零为最低有效位。 上述方程等价于:

$$

Xw(k)= \frac{1}{N} \sum_{n=0}^{N-1} x(n)(-1)^{\sum_{i=1}^{M-1} b_i(n)b_{M-1-i}(k)}

$$

事实上, Xw可以通过沃尔什矩阵(N × N‐矩阵) 与序列 x(1 × N‐向量)的乘积来计算:

$$

Xw= HN · x

$$

哈达玛矩阵的计算可以按如下所述递归进行:

$$

H_{2i} = \frac{1}{\sqrt{2}} \begin{bmatrix} H_{2i-1} & H_{2i-1} \ H_{2i-1} & -H_{2i-1} \end{bmatrix}

$$

其中 H1 = 1 和 i={1,…M= 2 N }。

沃尔什‐哈达玛变换的直接实现具有 O(n^2)的计算复 杂度。在我们的实验中,使用了快速沃尔什‐哈达玛变换 [33]。其复杂度降低至 O(nlog n),并且仅需要进行加法 和减法的计算。

2) 机制描述

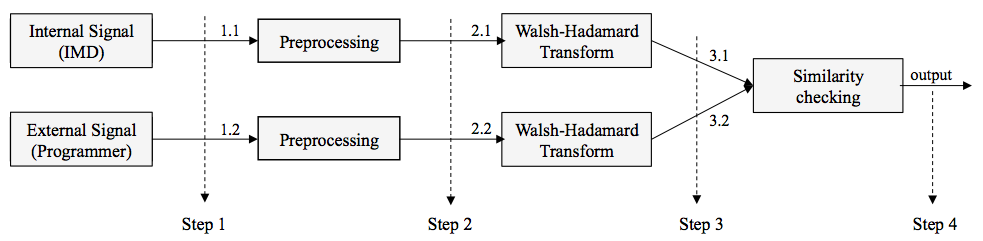

ACIMD中距离检查的步骤如图4所示, 具体如下:

步骤1 :从植入式医疗设备(ECGI)和编程器(ECGR)获 取心电图信号。

步骤 2 :消除信号中的噪声,然后将心电图记录被分割 为窗口,每个窗口长度为 Lw 秒,具体细节在第二节‐ D部分中进一步描述。来自植入式医疗设备的第 i个长 度为 Lw 的窗口用 ECG(i) I 表示(或来自编程器的用 ECG(i) R 表示)。

步骤3 :我们在变换域中对心电图窗口进行分析。具体 而言,我们采用沃尔什‐哈达玛变换,因其具备良好的压 缩能力和较低的计算需求。第i个 ECG(i) I/R窗口的哈达 玛系数表示为 XECG(i) I/R。这些系数的值已使用具有 28 级的动态量化器进行量化,如[34]所示,以方便分析。

步骤 4 :在相似性检测模块中使用来自外部和内部信号 的一组 N窗口。相关系数一直是用于比较系数的度量 标准。 N参数的设置旨在优化系统性能,并最小化信 号的观察周期,即记录内部和外部信号所需的时间间隔。 数学上,

$$

S(δ, β)= S(XECG (i)_I, XECG (i)_R)= corr \left( \begin{bmatrix} X ECG (i)_I \ X ECG (i+1)_I \ \vdots \ X ECG (i+(N− 1))_I \end{bmatrix}, \begin{bmatrix} X ECG (i)_R \ X ECG (i+1)_R \ \vdots \ X ECG (i+(N− 1))_R \end{bmatrix} \right)

$$

其中 corr表示相关运算。

步骤5 :根据信号的相似性做出判断。如果两个信号被 认为是足够接近,则意味着植入式医疗设备和编程器位 于邻近区域内。这种接近性表明编程器能够记录到包含 所有有效成分的心电信号——完整的QRS波群被使用。 为此比较定义了一个阈值 α,见公式6。

$$

\begin{cases}

|S(X E CG ( i )_I, X E CG ( i )_R)| <α & \text{Inside NA} \

\text{Otherwise} & \text{Outside NA}

\end{cases}

$$

C. 正常与紧急模式的操作

ACIMD在正常和紧急场景下运行。在正常情况下,用 户继续进行日常活动,除了植入式医疗设备本身固有的限制 外,时间和计算方面没有其他限制。因此,认证过程可以耗 时较长,以确保最高级别的安全性。相反,在紧急模式下, 首要任务是维持植入物持有者的生命。对植入物的访问不应 因复杂的安全机制而延迟。因此,需要采用轻量级的

可以考虑采用安全性较低但速度更快的认证机制。

为了应对这两种情况,提出了ACIMD的两种模式。

1) ACIMD在正常模式下

在此模式中,ACIMD执 行密钥协商步骤以实现认证(参见第二节‐A)。此外,还 进行距离检查流程(参见第二节‐B2)。该方案如图5所示。 访问控制决策基于这两个步骤的结果。具体而言,在 获取持有者的心电信号并收到来自Programmer的消息 m1 后,植入式医疗设备(IMD)按如下方式计算其响应 m2:

$$

m2=\begin{cases}

{NI||NR||h(β||1)}Ks & \text{If } \perp \text{auth and } |S(δ,β)| <α \

{NI||NR||h(β||0)}Ks & \text{If } \perp \text{auth and } |S(δ,β)| \geq α \

\text{random value} & \text{Otherwise}

\end{cases}

$$

其中 h表示一个单向哈希函数。该响应被发送到编 程器,由其验证正确性。具体而言,如果 m2在 h(β||1)下 有效,则意味着植入式医疗设备与编程器已实现(1)双 向认证且(2)处于植入式医疗设备的NA范围内。若不 满足此情况,但 m2在 h(β||0)下有效,则表示双向认证成 功,但读取器位于 NA之外。否则,上述条件均不成立。

2) ACIMD处于紧急模式

在紧急模式下,我们不能 假设植入式医疗设备和编程器处于受控环境中。例如,当 植入物持有者身处国外或不在其指定医院时,就可能出现 这种情况。

因此,在紧急模式下,仅应用距离检查(第二节‐B2)。 在图6中,我们描述了这种操作模式。本质上,编程器将心电 信号以明文形式发送给植入式医疗设备。该设备随后计算其 与内部信号的相似性,并分别根据公式5和6做出决策。

由于首要要求是确保植入物持有者的生命安全,因此 该过程的速度和成功成为关键,安全要求相应放宽。所提 出的解决方案是在植入式医疗设备持有者的安全性和系统 安全性之间进行权衡。

D. 数据集与预处理

ACIMD已使用生理信号进行了评估。由于心血管疾 病是全球主要的死亡原因,植入式心脏除颤器和起搏器是 最常用的植入式医疗设备。基于此动机,我们使用了心电图(ECG)信号进行实验。具体而言,实 验中所使用的ECG记录来自E‐HOL‐03‐202‐003数据集 (罗切斯特大学遥测与动态心电图数据库)[36]。该数据 集是使用SpaceLab‐Burdick数字动态心电记录仪( SpaceLab‐Burdick公司,德福雷斯特,威斯康星州)采 集的,并采用了三个电极的伪正交导联配置{X, Y, Z}。 本文所示结果对应于导联对{Y, Z}。因此,导联 X被视为 ECGI,而 Y被视为 ECGR。

使用该数据集的理由有四点。首先,如前所述,心脏 植入物目前是医疗领域中最广泛使用的植入式医疗设备。 因此,心电图记录似乎是本研究中一个有意义的信号。其 次,该数据集包含大量个体——203人中有199人被采用, 仅4人因文件大小不足而被排除。第三,记录是在长达 24小时的时间段内采集的。最后但同样重要的是,可以认 为人群是同质的(无偏差),因为在研究对象中未检测到 严重的心脏问题。

在进行其他任何处理之前,我们需要清理心电信号。 我们遵循以下所述的典型心电图预处理流程。首先消除直 流分量。之后使用滤波器,旨在消除呼吸和工频噪声源。 更具体地说,我们将心电信号通过一个带通滤波器,其低 截止频率为0.67赫兹(低截止频率),高截止频率为 0.45赫兹(高截止频率)。呼吸噪声通过低段阻带被消 除。带通滤波器力求保留尽可能多的信息,而高段阻带则 与消除工频噪声相关。我们对数据集中的所有信号都执行 上述过程。然后,我们采用心率变异性(HRV)分析, 以帮助我们检测过程中的错误。如表一所示,我们提取时 域(RR间期统计)和频域(谱功率分析)的特征。所得 数值处于标准HRV值的范围内,参考例如Nunan等人的 回顾性分析[37]。因此,这证实了清理过程中不存在错误, 并且所用数据集没有偏差。

清理后,心电图记录被分割为 L w =2秒的窗口。由于 健康个体每分钟心跳次数在60到100次之间,因此每个窗 口包含2到3次心跳。该窗口大小的选取参考了以往在心电 图识别方面具有高准确性[38]的研究成果。

| 心率变异性测量 | Mean | SD | 变异系数 (%) | 中位数 | 范围 |

|---|---|---|---|---|---|

| 平均RR间期 (毫秒) | 881.98 | 60.97 | 6.91 | 859.27 | 817.35‐1075 |

| SDNN (毫秒) | 44.53 | 15.90 | 35.71 | 40.06 | 16.96‐89.95 |

| rMSSD(毫秒) | 45.12 | 24.61 | 54.54 | 40.06 | 12.65‐136.84 |

| 低频谱功率 (ms²) | 503.29 | 239.19 | 47.52 | 455.63 | 151.12‐994.62 |

| 高频 (ms²) | 539.52 | 534.49 | 99.07 | 339.85 | 34.11‐2763.6 |

| LF:HF | 1.79 | 1.72 | 95.72 | 1.25 | 0.26‐11.56 |

符号说明 :SD(标准差);CV(变异系数=(SD/均值x100));mRR(RR间期均值);SDNN (正常到正常RR间期的标准差);rMSSD(相邻RR间期连续差值的均方根);LF(低频谱功率); HF(高频谱功率);LF:HF(低频功率与高频功率的比值)。

表一 心率变异性分析

植入式医疗设备的访问控制

三、结果与讨论

ACIMD已根据其三大主要功能进行评估——认证、 距离检查以及在紧急情况下的运行能力。每项功能均被单 独评估和讨论。

A. 认证

We have analysed the security of the authentication protocol from an informal and formal point of view. We focus both analyses in the normal operation mode since in the emergency mode there is only a comparison between the external and internal signal recorded(see Fig. 6). Concerning the first anal-ysis, we have evaluated the main security properties demanded to an authentication protocol:

- 保密性 :任何机密信息(例如,外部/内部信号 β和 δ)均不会以明文形式在无线信道上传输,否则可能被 被动攻击者截获。

- 匿名性 :每个参与协议的实体都会生成一个随机数,从而保证了认证令牌 m1 和 m2 的匿名性(和新鲜性)。

- 完整性 :如果令牌 m1 和 m2 被正确验证(协议成功结束),则保证了消息内容的完整性。此外,关于设备内存,由于植入式医疗设备位于体内,其内存无法被物理操控;而编程器的内存也受到严格监管,仅授权医务人员可访问。

- 双向认证 :植入式医疗设备通过验证消息 m1 来认证编程器;同样,编程器通过消息 m2 认证植入式医疗设备。因此,若协议成功完成,双方实现双向认证。

- 中间人攻击防范 :由于本方案采用双向认证,并使用了两个临时随机数(n1 和 n2)以及外部/内部信号(β和 δ),此类攻击不可行。注意,随机数和捕获的信号在每次协议执行时都会更新。

- 重放攻击防范 :重放攻击被避免主要有两个原因。一方面,会话密钥 Ks 的生成和每个中间实体的随机数阻碍了此类攻击。另一方面,由于旧心电图记录(βold 或 δold)在新会话中几乎无效,因此这类攻击难以成功(参见第三节-B)。

- 伪造抵抗性 :由于攻击者无法物理操控植入式医疗设备,只能窃听信道中的消息。然而,这种方法无法成功,因为 m2 使用会话密钥({}Ks)保护,且该消息仅在当前会话中有效。

- 拒绝服务攻击 :与任何使用无线信道的方案一样,攻击者可通过持续发射高功率信号来阻断通信。这一威胁并非本方案特有,而是无线通信固有的局限。

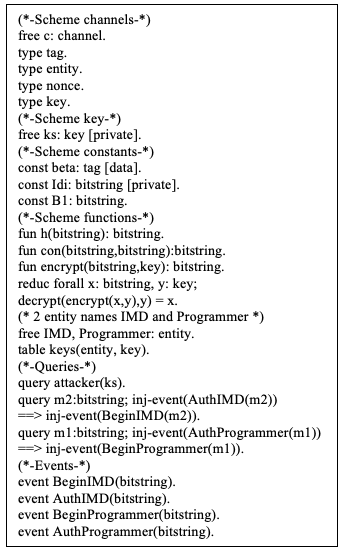

在分析了认证协议的安全属性后,我们对其正确性进行了形式化验证。如第二节所述,我们采用了与 ProVerif [39] 及先前研究 [7],[40] 相同的 Dolev-Yao 威胁模型。基于此,我们使用 ProVerif 作为自动验证工具,支持标准密码学原语(如哈希函数和对称加密),这些正是本方案所采用的。

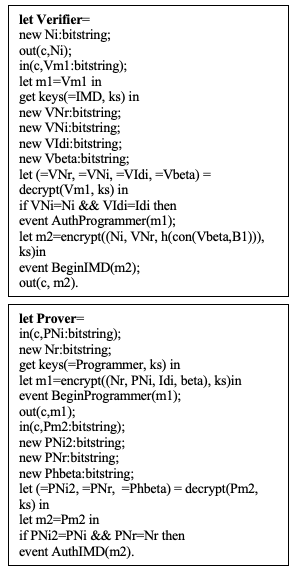

在定义协议前,需明确前提条件,即设定有关信道、会话/密钥、函数等方面的假设。具体而言,我们在图7中总结了这些假设。例如,“free c: channel” 表示 c 是一个公共信道,“free x: bitstring[private]” 表示该比特串 x 对攻击者未知。下一步是结合协议描述(见图5),定义协议中各相关实体(植入式医疗设备和编程器)对应的过程。这些过程如图8所示。最后,我们使用 ProVerif 验证所提出的方案。从图9的结果可以看出,所有事件均为“true”,攻击者无法破坏会话密钥(Ks),且编程器与植入式医疗设备能够成功完成认证。综上所述,我们形式化地证明了 ACIMD 认证协议的安全性。

此外,如前所述,该方案符合 ISO/IEC 9798-2 [41] 标准。关于所提供的安全性级别,假设使用了安全的密码原语以及会话密钥 Ks 的长度为 L,则该协议的安全性上限为 $ \frac{1}{2^{2L}} $(参见第二节-A)。在关于用于传输会话密钥的 LLLT 通信安全性的假设下 [31],上述上限成立。

最后,我们评估了本方案的性能,并可以使用多个指标来实现这一目的。一方面,我们认为植入式医疗设备与编程器之间交换的消息数量至关重要。另一方面,从植入式医疗设备侧的耗时和能耗来看,其计算开销也是极为相关的,因为植入式医疗设备是最关键的组件。我们将本方案与其他 [18] 现有的距离边界协议进行了比较,这些协议是专门为植入式医疗设备定制设计的。在认证协议方面,我们以 [2] 为参考,因为这是最近专门针对植入式心脏除颤器的研究之一。此外,我们还加入了 [42] 进行对比,因为这是一个针对植入式医疗设备的有趣方案,作者在其中详细描述了正常和紧急情况下的处理方法。

关于密码学原语和消耗的资源,我们以 [8] 和 [43] 中所示数值作为参考。具体而言,一个哈希函数(HF)耗时 0.0032 秒,消耗 0.0051 毫焦能量;一个对称加密算法(SC——加密或解密)需要 0.0056 秒,消耗 0.009 毫焦能量;一次模幂运算(ME)耗时 0.0192 秒,需要 0.58 毫焦能量;最后,一次双线性对(BP)需要 0.197 秒和 1.34 毫焦能量。在我们的方案中,会计算一次相似性(S)操作,其开销与密码函数在耗时和能耗方面具有重要意义。特别是,我们已在 Artix-7 C7A35T FPGA 上实现了相似性(距离检查)功能,耗时 0.1398 ms,消耗能量 0.0163 mJ(工作频率设置为 100 MHz,并假设温度为 25°C)。

表 II 总结了性能对比分析。我们的方案优于先前的方案。与拉斯穆森等人的距离边界协议 [18] 相比,本方案在最坏情况下(正常操作模式)功耗降低了 30 倍,表现尤为突出。马林等人 [2] 是一项新颖的方案,同时考虑了正常和紧急操作模式。然而,该方案在密钥协商中使用的双线性配对在资源(时间和能量)方面开销极大,导致其在紧急情况下基本不可行。即使假设时间成本处于可接受范围,其功耗也非常高,会迅速耗尽植入式医疗设备的电池寿命。关于 [42],我们可以观察到该协议在紧急模式下的时间和功耗需求高于正常模式。这一结果不合理,因为在紧急情况(如心脏病发作)下,我们需要尽可能快速响应,而我们的方案中访问几乎是瞬时完成的(不到毫秒的四分之一)。

| 协议 | 操作模式 | 消息数量 | 时间成本 | 能量成本 |

|---|---|---|---|---|

| [2] | 正常 | 6 | 2 HF + ME = 0.03872 秒 | 1.1651 毫焦 |

| [2] | 紧急 | 7 | 1 BP + 1 SC = 0.2026 秒 | 1.3490 毫焦 |

| [42] | 正常 | 3 | 7 HF + 1 SC = 0.028 秒 | 0.0447 毫焦 |

| [42] | 紧急 | 5 | 12 HF + 1 SC = 0.044 秒 | 0.0792 毫焦 |

| 本方案 (ACIMD) | 正常 | 3 | 2 SC + 1 S = 0.0113 秒 | 0.0343 毫焦 |

| 本方案 (ACIMD) | 紧急 | 2 | 1 S = 0.000138 秒 | 0.0163 毫焦 |

表 II 性能分析:认证协议

B. 距离检查

考虑植入式医疗设备(IMD)和其邻近区域内的编程器,我们通过计算每个设备记录的心电信号中成功通过距离检测(第二节-B)的比例来评估系统的准确性。此外,我们还评估了三种对抗策略的成功率:

定义 3.1(重放攻击) :定义 AR 为攻击者通过使用同一主体先前会话的信号来绕过系统的成功率。数学上,

$$

p(AR)= p(|S(X ECG (i)_I, X ECG (j)_I)| <α) \quad \text{其中 } i < j

$$

定义 3.2(冒充攻击) :定义 AI 为攻击者通过使用另一个主体的信号来绕过系统的成功率。内部信号(I)与攻击者播放的外部信号(R′)之间无对应关系。比较在主体的内部信号与另一主体的外部信号之间进行。可表示为:

$$

p(AI) = p(|S(X ECG (i)

I, X ECG (i)

{R’})| <α) \quad \text{其中 } I \neq R’

$$

定义 3.3(随机猜测) :定义 AG 为攻击者通过随机猜测绕过系统的成功率。数学上,

$$

p(AG)= p(|S(\text{random}, X ECG (i)_I)| <α)

$$

表 III 总结了 ACIMD 在不同 α 值下,授权设备之间进行正常认证的准确性(准确率 (%))。同时提供了考虑三种攻击者优势情况下的攻击成功率。表中高亮显示了四个对应四种配置的行。设计目标(例如,最大准确性或攻击者的最小优势)条件下的特定配置选择。

配置 A 是准确率最高的配置 (92.92%),但攻击者机会相对较高 (最坏情况下为 27.7%)。幸运的是,配置-B 提供了相似的准确率 (89.41%),同时攻击者的成功概率降低了近 40% (10.6%)。配置-C 表示准确率略有下降但仍超过 85% (86.67%),且攻击者机会显著降低 (4.39%) 的情况。配置-D 的退化形式是配置-D,其攻击者成功概率可忽略 (1.7%),合法用户成功率 83.88%。从实际角度来看,在正常情况下,配置-C(或 D)似乎最为合适,因为它提供了可接受的准确率 (两种情况均超过 85%),同时减轻了三种对抗优势 (在最不利情况下成功概率约为 10%)。在这些设置下,距离检查机制的代价是:当距离验证失败时,可能需要多次执行,而实际上合法读取器位于邻近区域内。

值得注意的是,使用先前会话的信号或其他用户的生理信号的策略具有相似的成功率。这一结果对我们的方案非常有利,因为与其它基于心电的身份认证方案(如 [44] 或 [45])可能的情况不同,攻击者掌握受害者的先前心电信号对未来会话并无帮助。此外,攻击者采用随机猜测(和重放攻击)方法的成功率非常低,并且随着参数 α 的增加迅速降至零。

C. 紧急模式

考虑到我们的认证方案必须适用于紧急情况,因此在此类场景下必须保证对植入物的访问,并且应尽可能快速。

为了确保对植入物的访问,参数 α 可设置为 0.05(配置 A)或更低值,以提高认证成功率(>92.92%)。

在紧急情况下,一个关键点是信号监测的持续时间。我们通过实验对该参数进行了调整,并选择了一个最优值 6 s(考虑 N=3 和 Lw=2 s)。我们需要将相似性运算所需的时间(即三次沃尔什-阿达玛变换和相关运算)加到上述 6 秒中,以获得总计算时间。如表 II 所示,该操作耗时不到二百毫秒,与心电信号相比几乎可以忽略不计。

| α | 准确率 (%) | AR (%) | AI (%) | AG (%) | 配置 |

|---|---|---|---|---|---|

| 0.050 | 92.924 [91.383, 94.466] CI95% | 27.014 [25.934, 28.094] CI95% | 27.769 [27.265, 28.273] CI95% | 7.4249 [7.3212, 7.5285] CI95% | 配置-A |

| 0.055 | 92.216 [90.536, 93.897] CI95% | 22.461 [21.485, 23.438] CI95% | 23.255 [22.765, 23.746] CI95% | 4.8468 [4.7646, 4.9289] CI95% | |

| 0.060 | 91.516 [89.704, 93.328] CI95% | 19.564 [18.639, 20.489] CI95% | 19.328 [18.854, 19.802] CI95% | 3.1814 [3.1164, 3.2464] CI95% | |

| 0.065 | 90.799 [88.857, 92.741] CI95% | 15.154 [14.093, 16.215] CI95% | 15.971 [15.527, 16.415] CI95% | 2.0035 [1.9492, 2.0577] CI95% | |

| 0.070 | 90.102 [88.033, 92.171] CI95% | 12.731 [11.700, 13.763] CI95% | 13.053 [12.637, 13.468] CI95% | 1.2543 [1.2079, 1.3007] CI95% | |

| 0.075 | 89.410 [87.217, 91.603] CI95% | 10.054 [9.1701, 10.938] CI95% | 10.651 [10.267, 11.035] CI95% | 0.69832 [0.66536, 0.73129] CI95% | 配置-B |

| 0.080 | 88.742 [86.432, 91.051] CI95% | 8.1366 [7.1870, 9.0861] CI95% | 8.5637 [8.2128, 8.9145] CI95% | 0.42031 [0.39529, 0.44533] CI95% | |

| 0.085 | 88.058 [85.635, 90.480] CI95% | 6.3889 [5.6614, 7.1164] CI95% | 6.8933 [6.5744, 7.2122] CI95% | 0.24234 [0.22270, 0.26197] CI95% | |

| 0.090 | 87.335 [84.793, 89.877] CI95% | 5.4552 [4.9822, 5.9283] CI95% | 5.4955 [5.2093, 5.7816] CI95% | 0.12951 [0.11607, 0.14295] CI95% | |

| 0.095 | 86.672 [84.025, 89.319] CI95% | 4.1937 [3.5112, 4.8762] CI95% | 4.3916 [4.1388, 4.6443] CI95% | 0.06281 [0.05317, 0.07245] CI95% | 配置-C |

| 0.100 | 85.957 [83.202, 88.712] CI95% | 3.8503 [3.3356, 4.3650] CI95% | 3.4590 [3.2342, 3.6839] CI95% | 0.03800 [0.02982, 0.04617] CI95% | |

| 0.105 | 85.258 [82.402, 88.115] CI95% | 2.3341 [1.9698, 2.6984] CI95% | 2.7122 [2.5134, 2.9111] CI95% | 0.02094 [0.01503, 0.02684] CI95% | |

| 0.110 | 84.599 [81.649, 87.548] CI95% | 2.2840 [1.9621, 2.6058] CI95% | 2.1407 [1.9655, 2.3159] CI95% | 0.00814 [0.00465, 0.01164] CI95% | |

| 0.115 | 83.879 [80.831, 86.928] CI95% | 1.3079 [1.0123, 1.6035] CI95% | 1.7022 [1.5442, 1.8601] CI95% | 0.00620 [0.00326, 0.00914] CI95% | 配置-D |

表 III ACIMD 性能:准确性与攻击者优势(N=3 和 Lw=2 秒)

记录。因此,ACIMD 在紧急模式下仅需几秒钟(N × Lw),合理用于检查相关实体之间的接近性,并处理个体的紧急状况。

IV. 结论

关于将遥测技术融入新一代植入式医疗设备的好处,业界已达成共识。特别是,这能够提高患者生活质量,便于医务人员进行远程管理,并降低成本。然而,许多商用植入式医疗设备仍然缺乏安全保护机制。在各项安全要求中,控制哪些设备可以读取植入式医疗设备数据或向其发送指令至关重要。为此,本文提出了一种名为 ACIMD 的访问控制协议。ACIMD 基于生理信号(在我们的实验中特别是心电图)实现了一种距离边界机制。具体而言,我们提出的方案允许验证植入式医疗设备与编程器之间的接近性(距离检查),并且各参与方均可验证对方的身份,并确保其在协议执行过程中的真实存在(双向认证)。需要强调的是,我们从形式化与非形式化角度对所提协议的安全性进行了验证。此外,我们还使用包含 199 名受试者的心电图数据集对本方案的可行性进行了评估。

ACIMD 在多个方面优于先前方法。首先,它考虑了完整的心电信号,而远程获取心电信号具有挑战性。其次,与先前方法相比,它在交换消息数量以及计算开销(时间和能量)方面更加高效。最后,它能够在植入式医疗设备典型的正常和紧急操作模式下运行。

在未来工作中,我们认为有空间提出新的方法来评估外部与内部生命体征信号的相似性(距离检查阶段)。

657

657

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?