基于混合协作NOMA方案的MEC系统安全性增强

摘要

本文研究了如何利用非正交多址接入(NOMA)用户对之间的协作机制来增强移动边缘计算(MEC)系统的安全性。考虑到物联网(IoT)用户不同的延迟要求,我们提出了一种双时隙混合协作NOMA安全(THCNS)方案,该方案利用NOMA用户对之间的协作干扰来增强任务卸载的安全性。在第一时隙,窃听者受到的干扰来自两个用户发送的任务信号(TSs);在第二时隙,干扰则来自已完成卸载任务的用户所发送的干扰信号(JS)。采用加权和保密中断概率(wSOP)和保密计算概率(SCP)来衡量所提方案中用户的安全性能。为了验证所提方案的可行性和适用性,我们分析了若干关键参数对用户安全性的影响,包括用户的本地计算时间、卸载时间、发射功率以及两个时隙的任务分配系数。分析结果表明,当窃听信道优于主信道时,所提方案更为适用,并且在选择最优参数的情况下能够提升系统安全性。最后,数值仿真结果揭示了各分析参数对用户安全性能的影响,验证了理论分析的正确性,为在MEC系统中设计物联网用户参数以提升其安全性能提供了有益参考。

关键词 —协作干扰、移动边缘计算(MEC)、非正交多址接入(NOMA)、物理层安全、加权和保密中断概率(wSOP)和保密计算概率(SCP)。

一、引言

随着物联网(IoT)和移动通信技术的发展,大量具有高度计算密集型且延迟敏感的新兴物联网应用将连接到互联网,例如车联网(IoV)、虚拟/增强现实、智慧城市/家庭以及自动驾驶等。资源有限(计算、通信、存储)的无线终端设备难以支持这些物联网应用,从而降低用户的服务质量[1],[2]。此外,海量的物联网数据流量将给核心网络带来巨大负担,使得单纯依赖远程云处理日益增长的分布式数据变得不切实际,而边缘设备到集中式云数据中心之间的长距离所导致的高延迟也成为一个重大挑战[2],[3]。边缘计算以及通信、计算与缓存(3C)的融合是应对这些挑战的有前景的解决方案[4]–[7]。作为第五/第六代无线网络(5G/6G)中的热点话题,移动边缘计算(MEC)将计算、网络控制和存储部署在网络边缘,并允许用户将其部分或全部计算密集型且延迟敏感的任务卸载至部署在基站(BS)或接入点(AP)附近终端的MEC服务器,从而降低计算时延和能耗,延长设备电池寿命[8]–[10]。

然而,由于无线传输的广播特性,用户通过无线信道卸载至MEC服务器的任务容易被恶意窃听者窃听,从而导致信息泄露问题。因此,必须考虑MEC系统的安全性。

物理层安全是一种利用无线信道的固有特性来实现安全传输的有效方法,已在无线通信系统中得到广泛研究。由于发射机无法获取窃听者的信道状态信息(CSI),且某些系统具有严格的延迟限制,因此无法实现绝对安全[11]。为此,[11],[12]提出使用保密中断概率(SOP)来衡量系统的安全性。

关于MEC系统中物理层安全性的文献较少。作者设计了一种在强调物理层安全性的前提下,用于MEC系统中无人机(UAV)的高效能计算卸载技术[13]。基于多用户多载波系统,通过联合优化本地计算和安全卸载,在延迟受限的情况下最小化加权总能耗[14]。在[15],中,基站采用全双工技术发送干扰信号,以帮助MEC用户安全地进行卸载。

此外,在[16],中,作者提出了一种基于强化学习(RL)的隐私感知卸载方案,通过选择卸载率和本地计算率,帮助医疗物联网设备同时保护用户位置隐私和使用模式隐私。

在上述文献中,一些仅考虑单个MEC用户,而另一些采用了确定性的CSI不确定性模型,但实际上窃听信道的CSI是未知的。

此外,为了进一步降低用户的延迟并增强其安全性,需要采用一种合适的接入技术。与传统的正交多址接入技术不同,非正交多址接入(NOMA)允许多个用户在功率域上同时使用相同频率传输信号,并在接收端通过连续干扰消除(SIC)对用户的叠加消息进行解码,从而提高频谱效率、实现大规模连接并降低传输时延[17]–[21]。由于用户可以同时传输,因此能够减少用户的延迟。更重要的是,多用户叠加传输的固有特性必然会对接收机解码造成干扰,这种干扰可被适当利用以迷惑窃听者[22]。因此,将非正交多址接入应用于MEC系统,能够更好地降低用户的延迟并提升其安全性。

NOMA系统中的物理层安全已得到广泛研究。为了干扰窃听者,许多文献引入了干扰技术和协作中继。在[23],中提出了全双工基站干扰方案,以增强上行NOMA‐IoT系统的物理层安全性。通过波束成形技术,引入干扰信号(JS)来破坏窃听行为,同时不影响合法传输[24]–[26]。协作中继也是提高NOMA系统安全性的有效方法之一[27]–[29]。此外,将信道条件强的用户视为中继,以保护信道条件弱的用户[30],[31]。另外,由于视距信道以及更远用户较高的发射功率,无人机辅助NOMA网络的安全性面临挑战,因此[32],[33]研究了NOMA‐无人机系统的安全性。

在上述文献中,干扰信号主要由基站利用全双工技术或波束成形技术产生,或通过在系统中引入协作中继而生成。

此外,一些论文还研究了基于NOMA的MEC系统的物理层安全性。在[34],中假设窃听者的CSI为有界信道不确定性模型,并可在满足终端设备延迟要求的同时最大化基于NOMA的mMTC网络的安全能效。在[35],中假设窃听者的CSI已知,通过优化发射功率和CPU频率,NOMA‐MEC系统实现了最大能效。在[36],中,作者首先在安全卸载率、计算时延和安全中断概率的约束下最小化用户的总能耗,然后在考虑两个用户优先级的基础上最小化安全中断概率。上述文献均研究了NOMA‐MEC系统中的安全资源分配问题,但未主动向窃听者引入干扰。

一些人认为窃听者的信道状态信息是已知的或不完全已知的。

在大多数论文中,对窃听者的干扰主要来自外部干扰,例如来自全双工和基站波束成形的干扰信号(JS),或来自协作中继的干扰。在[37],中,作者总结指出,潜在的网络干扰可以以建设性方式利用,以在NOMA网络中增强安全性,而无需考虑MEC系统;该网络干扰包括人工噪声、专门设计的干扰信号以及用户间干扰。此外,在[38],[39],中,作者考虑了不同用户的服务质量要求,并在NOMA‐MEC系统中提出了一种混合NOMA卸载模型。受上述文献的启发,本文智能地利用协作NOMA用户对之间的内部干扰来迷惑窃听者,两个卸载时隙中的干扰分别来自任务信号(TS)和干扰信号(JS)。由于被动窃听者的瞬时信道状态信息未知,本文首次提出加权和保密中断概率(wSOP)来衡量用户卸载任务的安全性,并首次使用保密计算概率(SCP)来衡量用户整体计算任务的安全性。

本文的主要贡献如下:

- 考虑到用户不同的延迟要求,我们提出了一种双时隙混合协作NOMA安全(THCNS)方案。在第一个时隙中,用户之间的干扰信号在安全性方面发挥作用,用户通过NOMA发送其任务信号,具有更严格延迟要求的用户完成其任务卸载。在第二时隙中,干扰信号(JS)作为干扰以迷惑窃听者,已完成任务卸载的用户将发送干扰信号(JS),以保护另一用户剩余信号的安全。我们根据用户不同的延迟要求研究了两种情况,并计算了加权安全中断概率(wSOP)和SCP的表达式。

- 为了获得更深入的见解,我们分析了若干关键参数对用户安全性的影响,包括用户的本地计算时间和卸载时间、发射功率以及两个时隙的任务分配系数。对于弱用户而言,所提方案能显著提升其安全性能。对于强用户而言,弱用户产生的干扰不仅影响窃听者,也影响基站,因此我们得到了弱用户发送信号(训练序列和干扰信号)能够提升强用户安全性的条件,即窃听信道优于主信道。换句话说,所提方案更适用于窃听信道优于主信道的情况,并且存在最优参数以最小化用户的加权安全中断概率或最大化SCP。

- 蒙特卡洛仿真进一步验证了理论分析得出的结论。数值仿真结果揭示了分析参数如何影响用户的安全性能,同时还将安全OMA‐MEC与所提方案进行了比较。当窃听信道优于主信道时,所提方案的安全性优于安全OMA‐MEC。

II. NOMA用户对协作干扰与卸载系统模型

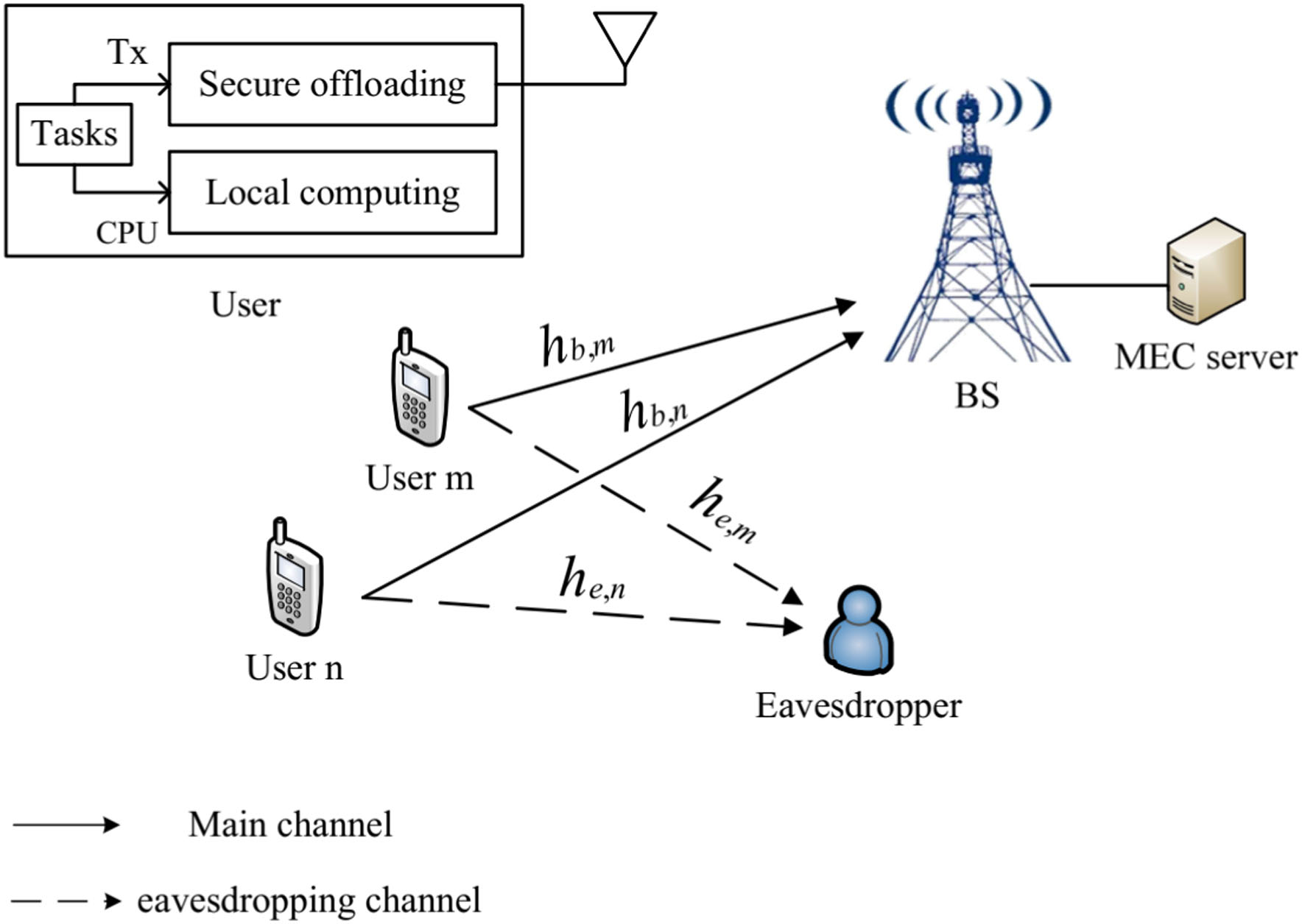

如图1所示,我们考虑一个上行NOMA‐MEC系统,其中 K(K> 1)个用户将他们的任务卸载到集成了MEC服务器的基站(BS),同时存在一个恶意被动窃听者(记为 Eve)。所有节点均配备一根天线。假设所有信道相互独立,并采用频率非选择性准静态块衰落模型[36],[40],,其中信道增益在每个块内保持不变,在不同块之间独立变化。

为方便起见,令 k表示第 k个用户,其对应的用户为k ∈{1,…, K}。用户到基站和窃听者的信道参数分别为hb,k= d −α/2 b ,k gb,k和he,k= d −α/2 e ,k ge,k,其中 α表示路径损耗指数,d b,k和 d e,k分别表示用户到基站和窃听者的距离,gb,k和ge,k ∼CN(0,1)表示归一化瑞利衰落信道状态。

不失一般性,我们仅关注两个用户,即用户 m和用户 n,因此本文中 k ∈{m, n}。用户对的选择非常重要,但本文的主要研究内容是如何提升已配对的两个用户的安全性,因此用户对选择算法可参考[17],[41]–[43]。假设发射机完全知晓主信道的CSI,且满足|hb,m|2> |hb,n|2(用户 m为强用户,用户 n为弱用户),但窃听者的瞬时CSI不完全已知,因此采用了一种相对理想的情况,即发射机仅知道窃听者的平均信道增益,即E[|he,k|2]= de− αk,,其中E[·] 表示统计期望。该假设已在一些文献(如 [12],[36],[40],[44])中被广泛应用。可以看出,可以根据衰落环境和窃听者距离的知识来估计窃听者的信道统计特性。本文采用瑞利衰落模型,因此可以通过收发机之间的距离来估计平均信道增益。

为了更好地说明所提方案,我们做出以下假设:

假设1: 用户的本地计算是绝对安全的,但用户无法在其时间截止期限内于本地完成所有的计算任务。

假设1的原因在于用户通常具有有限的计算能力和能量。如果任务可以任意划分为两个独立的子任务,每个用户将采用部分卸载来完成其计算任务,因此安全性问题始终存在。

假设2: 用户可以在其时间截止期限内完成计算任务。

如果用户无法在时间截止期限内完成所需的卸载任务,则该研究将毫无意义,因此假设2在大多数文献中是成立的,例如[38],[39]中的混合NOMA卸载方案。

假设3: MEC服务器的计算时间以及将结果下载回用户的时间被忽略。

假设3成立,因为MEC服务器的计算能力通常足够强大,且基站通常具有较高的发射功率。

A. 本地计算模型

假设用户的时延截止期限分别为 Tm和Tn。每个用户执行的任务总数为 Lk比特,其中本地计算任务为 lk(0 ≤ lk< Lk)比特,卸载任务为 Lk − lk比特。设用户k的 CPU频率为 fk(周期/秒), ck(周期/比特)表示用户 k计算每比特任务所需的CPU周期数。则本地计算时间与任务比特满足如下方程:

$$

lk= \frac{t_{loc}}{k} f_k c_k

$$

(1)

B. 部分卸载模型

在卸载部分,为了提高用户的安全性,我们充分利用NOMA用户对之间的协作干扰,以削弱窃听者的解码能力。

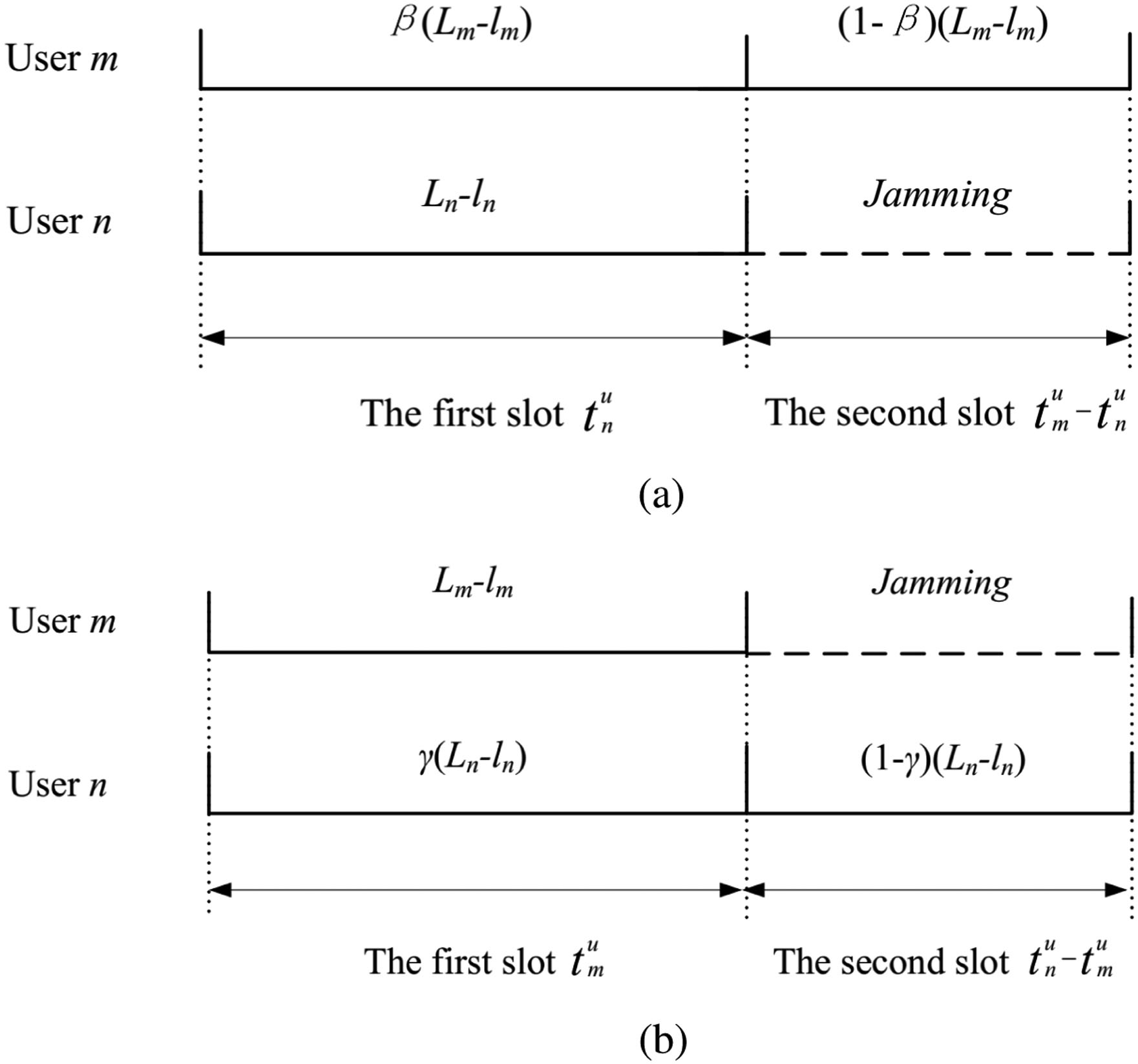

我们提出了一种“THCNS”方案,两个用户 m和 n首先在 min{t u m , t u n} 的第一个时隙通过NOMA发送其TSs,然后在 max{t u m , t u n} − min{t u m , t u n} 的第二时隙,完成任务卸载的用户将发送干扰信号以保护另一用户剩余信号的安全,t u m 和 t u n 分别为用户 m和 n的卸载时间。为了实现所提方案,第二时隙中发送干扰信号的用户需要掌握一些先验知识

确定何时发送干扰信号,且该先验知识可通过基站的全局控制决策获得,基站可发送控制信号以通知用户何时发送干扰信号。

假设基站能够执行完美的串行干扰消除解码,但由于窃听者解调能力的限制,其无法执行SIC[22],[45]。基站用于解码用户 m和n消息的接收信号干扰噪声比(信干噪比)分别为

$$

SINRb m,i= \frac{pm,i |hb,m|2}{σ2 b + pn,i |hb,n|2}

$$

(2)

$$

SINRb n,1= \frac{pn,1 |hb,n|2}{σ2 b}

$$

(3)

$$

SINR b n,2 = \frac{pn,2 |hb,n|2}{σ2 b + pm,2 |hb,m|2}

$$

(4)

由于窃听者不执行串行干扰消除解码,因此无法消除任何干扰,窃听者处用于解码用户 m和用户 n消息的信干噪比分别表示为

$$

SINR e m,i = \frac{pm,i |he,m|2}{σ2 e + pn,i |he,n|2}

$$

(5)

$$

SINR e n,i = \frac{pn,i |he,n|2}{σ2 e + pm,i |he,m|2}

$$

(6)

其中 i={1, 2}表示第 i个时隙。pk,i是用户 k在第 i个时隙的发射功率。 σ 2 b 和 σ 2 e 分别是基站和窃听者处零均值加性高斯白噪声(AWGN)的方差。

根据用户不同的延迟要求,我们考虑以下两种情况: T m > T n 和 Tm ≤ T n 。

1) T m > T n :

如图2(a)所示,用户 n需要比用户 m更早完成任务,所考虑的方案是用户 n和 m在第一个时隙 tun通过非正交多址接入传输TSs,用户 n完成其任务卸载。在第二时隙 tum − tun,用户 n发送干扰信号以保障用户 m传输的安全。设 β(Lm − lm)和(1 −β)(Lm − lm)分别表示用户 m在第一个时隙和第二时隙的卸载任务比特,其中 β为第一个时隙的任务分配系数,且 0< β ≤ 1。特别地,当 β= 1时,用户 m将在第一个时隙通过纯NOMA方式卸载其全部任务。

因此,基站接收的用于解码用户m和 n消息的信干噪比分别为(2)和 (3)。在窃听者处,用于解码用户 m消息的接收信干噪比为(5),解码用户 n消息的信干噪比为(6),其中i= 1(因为用户 n仅在第一个时隙发送其训练序列)。

2) Tm ≤ Tn:

如图2(b)所示,用户 m需要比用户 n 更早完成卸载任务,因此在第一个时隙tum中,用户 m和 n通过NOMA发送其TSs,同时用户 m完成其任务卸载。在第二时隙 tun − tum中,用户 m发送干扰信号以保障用户 n传输的安全性。令γ(Ln − ln)和(1 − γ)(Ln − ln)分别表示用户 n在第一个时隙和第二时隙的卸载任务比特,其中 0< γ ≤ 1,其含义与 β相同。特别地,如果 γ= 1,则用户 n在第一个时隙通过纯NOMA方式卸载全部任务。

类似地,在基站处,解码用户 m消息的接收信干噪比为公式 (2),其中 i= 1;在两个时隙内,基站解码用户 n消息的接收信干噪比分别为(3)和(4)。在窃听者处,解码用户 m消息的接收信干噪比为(5),其中 i= 1;解码用户 n消息的信干噪比为(6)。

III. 加权安全中断概率和SCP的表达式

采用温纳安全编码方案[46] 来保障用户传输的安全。对于每个用户 k,卸载数据时有两个速率参数,包括码字传输速率Rt,k(单位为比特/秒/赫兹)和机密信息速率Rs,k(单位为比特/秒/赫兹)。正的速率差值Rt,k − Rs,k表示为对抗窃听者而提供保密性的速率代价,也称为冗余消息速率。

由于窃听者的瞬时信道增益未知,无法保证用户的绝对安全。因此,我们使用wSOP和SCP来衡量用户卸载任务和整体计算任务的安全性能。

在[11],中,如果始终发生传输,则第 i个时隙的安全中断概率表示为:

$$

P so k,i = Pr{Rt,k,i − Rs,k,i< C e k,i}

$$

(7)

其中,C e k,i = log2( 1+ SINR e k,i)表示窃听者在第 i个时隙解码用户 k消息的信道容量,Rt,k,i 和Rs,k,i 分别表示第 i个时隙的码字传输速率和保密信息速率。(7)式表明,当安全性速率代价Rt,k,i − R s,k,i 小于窃听者的信道容量时,窃听者能够成功解码用户k的消息,从而发生保密中断事件。

注:1 − P so k ,i表示窃听者无法解码用户的消息,我们可以将1 − P so k ,i视为安全卸载的概率。

在MEC系统中,需要保证用户的可靠性和服务质量,因此应满足以下公式

$$

Cb k,i ≥ Rt,k,i

$$

(8)

$$

Rs,k,i ≥ \frac{Qk,i}{BZk,i}

$$

(9)

$$

Rt,k,i ≥ Rs,k,i

$$

(10)

其中,Cb k,i= log2(1+ SINRb k,i)表示基站在第 i个时隙解码用户 k消息的信道容量。Qk,i 表示用户 k 在第 i个时隙的卸载任务数量,Zk,i 表示用户 k 在第 i个时隙的卸载时间,它们分别满足∑2 i=1 Qk,i= Lk − lk,∑ 2 i=1 Zk, i= tuk ≤ Tk。(8)表示基站能够成功解码用户 k的消息。(9)表示保密信息速率不小于用户 k的实际卸载率。本文采用自适应安全传输方案,因此为了保证可靠性,用户可以将码字速率Rt,k,i 调整为Rt,k,i= Cb k,i。在[36],中得出结论:当(9)取等号时,NOMA‐MEC系统中的能量消耗可以最小化。因此,在本文中,Rt,k,i 和Rs,k,i 在取等号时满足(8)和(9)。因此,第 i个时隙的安全中断概率的表达式可以重写为

$$

P so k,i= Pr \left{ \log_2(1+ SINRb k,i)− \frac{Qk,i}{BZk,i} < \log_2(1+ SINRe k,i) \right}

$$

(11)

接下来,给出加权安全中断概率和SCP的定义。

wSOP:

wSOP表示用户无法安全卸载的概率,是卸载部分每个时隙的安全中断概率的加权和,其加权系数为各时隙任务比特占总卸载任务比特的比例(即两个时隙的任务分配系数)。

$$

P so k= \sum_{i=1}^{2} \frac{Qk,i}{Lk − lk} × P so k,i

$$

(12)

SCP:

SCP是用户能够安全计算其整体计算任务的概率,它是三个部分(包括本地计算、两个时隙的卸载)保密概率的加权和,权重系数是每个部分任务比特占用户整体计算任务比特的比例。

$$

P sc k = \sum_{i=1}^{2} \frac{Qk,i}{L k} ×(1 − P so k,i) + \frac{lk}{L k} × 1 = \frac{L k − l k}{L k}(1 − P so k)+ \frac{l k}{L k}

$$

(13)

基于假设1,用户的本地计算是绝对安全的,只有卸载任务可能被窃听。wSOP仅计算卸载任务无法安全卸载的概率,而不考虑本地计算部分。为了衡量用户整体计算任务的安全性,SCP不仅考虑了卸载部分,还考虑了本地计算部分,从而能够更全面地描述用户整体计算任务的安全性比wSOP更全面且整体地。从(13)可以看出, P so k和 P sc k呈现出相反的变化趋势,并且当 lk固定时, P sc k是 P so k的线性组合。

接下来,我们将根据用户的时延要求,具体给出加权安全中断概率和SCP的表达式。

A. Tm> Tn

根据所提方案,用户的加权安全中断概率和SCP可以如下获得,

1) 用户 m:引理1:用户 m在第 i个时隙的安全中断概率由下式给出

$$

P so m,i = P r\left{ \log_2(1+ SINRb m,i)− Rs,m,i< \log_2(1+ SINRe m,i) \right} =

\begin{cases}

1, & \phi_i< 2^{Rs,m,i} \

\frac{d^{\alpha}

{e,n} \exp\left(-\frac{d^{\alpha}

{e,m} \sigma^2_e}{p_{m,i}(\phi_i 2^{-Rs,m,i}-1)}\right)}{d^{\alpha}

{e,n}+d^{\alpha}

{e,m}(\phi_i 2^{-Rs,m,i}-1) \frac{p_{n,i}}{p_{m,i}}}, & \phi_i \geq 2^{Rs,m,i}

\end{cases}

$$

(14)

where Rs,m,1= β(Lm−lm)/Btun, Rs,m,2= (1−β)(Lm−lm)/B(tum−tun), φi= 1+SINRb m,i= 1+pm,i|hb,m|2/(σ2 b +pn,i|hb,n|2)

证明:见附录x。 f S A di A

注意:无论用户 n在第一个时隙传输训练序列,还是在第二时隙传输干扰信号,对用户 m的影响相同,都会对窃听者解码用户 m的信号造成干扰,因此用户 m在两个时隙中的安全中断概率可用同一公式表示,除了p min n,1>(2^( (Ln −l n ) / (Bt u n)) −1) σ 2 b / |hb ,n|2, p min n,2= 0。原因是用户 n仅在第一个时隙传输其自身的训练序列,因此pn,1需满足传输的可靠性要求,而pn,2是干扰信号的功率,在第二时隙无需满足传输可靠性,因此p min n,2 = 0。

定理1:

用户 m的加权安全中断概率和SCP分别为,

$$

P so m = βP so m,1 +(1 − β)P so m,2

$$

(15)

$$

P sc m = \frac{l_m}{L_m} ×1+ \frac{β(L_m−l_m)}{L_m}(1−P so m,1) +\frac{(1−β)(L_m−l_m)}{L_m}(1−P so m,2) = \frac{l_m}{L_m} + \frac{L_m − l_m}{L_m}(1 − P so m)

$$

(16)

将(14)代入(15)和(16)可得到P so m 和 P sc m 。

2) 用户 n:定理2:用户 n的加权安全中断概率和SCP可以得到,

$$

P so n = P so n,1 = Pr\left{ \log_2(1+ SINR b n, 1) −R s,n, 1 < \log_2(1+ SINR e n, 1) \right}

$$

(17)

$$

=

\begin{cases}

1, & \Phi_1< 2^{Rs,n,1} \

\frac{d^{\alpha}

{e,m} \exp\left(-\frac{d^{\alpha}

{e,n} \sigma^2_e}{p_{n,1}(\Phi_1 2^{-Rs,n,1}-1)}\right)}{d^{\alpha}

{e,m}+d^{\alpha}

{e,n}(\Phi_1 2^{-Rs,n,1}-1)\frac{p_{m,1}}{p_{n,1}}}, & \Phi_1 \geq 2^{Rs,n,1}

\end{cases}

$$

其中Rs,n,1= (Ln−ln)/(Btun), Φ1= 1+ SINRb n,1= 1+ (pn ,1|hb, n|2)/σ2 b 。

$$

P sc n= \frac{l_n}{L_n} × 1+ \frac{L_n − l_n}{L_n} (1 − P so n,1)+ 0 = \frac{l_n}{L_n} + \frac{L_n − l_n}{L_n} (1 − P so n)

$$

(18)

将(17)代入(18)可得P sc n。

证明:由于用户 n 在第一个时隙传输其训练序列,因此对于用户 n,只需考虑第一个时隙。该证明与(14)类似,请参见附录A。

B. Tm ≤ Tn

在这种情况下,用户的加权安全中断概率和SCP可以如下获得,

1) 用户 m:用户 m的加权安全中断概率满足(14),其中Lm−lmi= 1,即P so m=P so m,1,其中Rs,m,1= 2/(Bt u m), φ1= 1+ (pm m|2)/(σ2 b +pn 1|hb 1|hb),,,,n|2。用户 m的安全中断概率为P sc m= lm/Lm + (Lm−lm)/Lm(1 −P so m)。

证明:类似地,我们只需考虑用户 m在第一个时隙内传输的训练序列,因此 i= 1,这与情况 Tm> Tn类似。

2) 用户 n:第 i个时隙中用户 n的安全中断概率为

$$

P so n,i= P r\left{ \log_2(1+ SINRb n,i)−Rs,n,i< \log_2(1+ SINRe n,i) \right} =

\begin{cases}

1, & \Phi_i< 2^{Rs,n,i} \

\frac{d^{\alpha}

{e,m} \exp\left(-\frac{d^{\alpha}

{e,n} \sigma^2_e}{p_{n,i}(\Phi_i 2^{-Rs,n,i}-1)}\right)}{d^{\alpha}

{e,m}+d^{\alpha}

{e,n}(\Phi_i 2^{-Rs,n,i}-1)\frac{p_{m,i}}{p_{n,i}}}, & \Phi_i \geq 2^{Rs,n,i}

\end{cases}

$$

(19)

where Rs,n,1= γ(Ln −l n)/(Bt u m), Rs,n,2= (1−γ)(Ln −l n)/(B(t u n −t u m)), Φ1= 1+ SINRb n,1 = 1+ (pn, 1 |hb,n|2)/σ2 b, Φ2= 1+ SINRb n,2 = 1+ (pn, 2 |hb,n |^2)/(σ2 b +pm, 2 |hb,m|^2).

Soewano用户 n 被给出如下 th SOP d SCP f i P so n = γP so n,1 +(1 − γ)P so n,2

(20)

$$

P sc n = \frac{l_n}{L_n} × 1+ \frac{γ(L_n − l_n)}{L_n}(1−P so n,1) + \frac{(1 − γ)(L_n − l_n)}{L_n}(1−P so n,2) = \frac{l_n}{L_n} + \frac{L_n − l_n}{L_n}(1 − P so n)

$$

(21)

注:在(19)中,p min m, 1 > (2^( ( L m − l m ) / (Bt u m )) −1)σ 2 b + (p n, 1 |hb n |2 |hb m |2) ,, , p min m, 2 = 0 m 。原因是用户仅在第一个时隙传输其自身的TS,因此pm, 1需要满足传输的可靠性要求,而JS是在第二时隙传输的,对p m, 2没有可靠性要求,因此p min m, 2 = 0。证明原理与附录A相同。

IV. 影响用户安全性的参数分析

在本节中,分析了某些关键参数对用户安全性的影响,包括用户的本地计算时间和卸载时间、发射功率、两个时隙的任务分配系数,并得出了一些结论以提高用户安全性。

情况1: Tm> Tn

A. 本地计算时间与用户卸载时间对其安全性的影响

定理3: 当用户的本地计算时间和卸载时间均为用户的最大延迟约束时,即 tloc∗ k= tu∗ k= Tk,且本地计算任务数量为lk∗= fk ck Tk(卸载任务数量为Lk − fk ck Tk),用户的安全性能达到最佳。

证明: 该定理可通过偏导数分析得出。对SCP关于tloc k和 tuk 求偏导,容易得出结论 P sc k随 tloc k和 tuk的增加而增加,因此 tloc(或本地计算任务比特)和 tuk越大,用户的安全性能越好,即最优卸载时间和本地计算时间为 tu∗ k= Tk tloc∗ k= Tk ,此时本地计算任务数量满足lk∗= fk ck Tk,卸载任务数量为 Lk − fk ck Tk。因此,我们可以推断出用户的安全性能是以延迟为代价的,有必要延长计算时间以提高用户的安全性能。

B. 用户发射功率对其安全性能的影响

备注1: 由于用户的发射功率和任务分配系数直接影响到安全性适合用加权安全中断概率来衡量的卸载部分,因此我们仅在本节和下一节中分析用户的安全中断概率。

1) 用户 k的发射功率pk,i对其自身安全性能 P so k的影响:

命题1: 对于用户 k,当pk,i增加时, P so k减少,并且存在一个值p ∼ k,i ∈(p min k ,p max k)使得 P so k 趋向于一个常数。

证明:

以用户 n为例,用户 m 的证明类似。

$$

\frac{\partial P so n,i}{\partial p_{n,i}} = - \frac{V}{U^2} \frac{d^{\alpha}

{e,n}}{p^2

{n,i}} (1 −2^{-Rs,n,i})(\sigma^2_e U+ p_{m,i})< 0

$$

(22)

其中 $ U= d^{\alpha} {e,m} + d^{\alpha} {e,n}(\Phi_i 2^{-Rs,n,i} −1) \frac{p_{m,i}}{p_{n,i}} $, $ V= d^{\alpha} {e,m} \exp\left(-\frac{d^{\alpha} {e,n}(\Phi_i 2^{-Rs,n,i} −1)\sigma_e}{p_{n,i}}\right) $, i= 1. 2

因此,P so n,i随着pn,i的增加而减少, P so n 也是如此,SCP的变化趋势与wSOP相反,因此 P sc n 随着pn,i的增加而增加。因此,pn,i越大,用户 n越安全。类似地,对于用户 m也可得出相同结论。

接下来,证明 P so趋于一个常数: p n In(17), there is a relatively large value p ∼ n, 1 2 ^(( L n− l n ) / (Bt u n )) −1 ) σ 2 b / |hb,n |2 , i.e., 1+ (p∼ n, 1 |hb,n |2)/σ2 b 2^(( L n− l n ) / (Bt u n )) , (p∼ n, 1 |hb,n |2)/σ2 b 2^(( L n− l n ) / (Bt u n )) −1, p∼n,1|hb, n|2 / σ2 b * 2^(- (Ln−ln)/(Btun)) 1 −2^(-(Ln−ln)/(Btun))> 2^(-(Ln−ln)/(Btun)) −1,因此( 1+ (p∼n 1|hb 1|hb ,, n|2)/σ2 b) * 2^(-(Ln−ln)/(Btun)) −1 → (p∼n,, n|2)/σ2 b * 2^(-(Ln−ln)/(Btun)),这使得分子为 dαe * 2^(-(Ln−ln)/(Btun)) −1 m −dαe n σ2 e / (p∼n 1 * (1+ (p∼n 1|hb n|2)/σ2 b) * n|2 2^(-(Ln−ln)/(Btun))) → dαe m −dαe ,exp(,,((,,))), exp(,n σ2 e / (σ2 b |hb,)),分母为 dαe → dαe m+ dαe n (pm 1 / p∼n 1) m+ dαe n 2^(-(Ln−ln)/(Btun)) * (pm 1|hb / pn∼ 1) ,,,,((1+ (p∼n,1|hb, n|2)/σ2 b)*2^(-(Ln−ln)/(Btun)) −1),,,, n|2/σ2 b ,只有是变量,其他参数均为常数,因此P so n(pn∼, 1)趋于一个常数。类似地,对于用户m也可得出相同结论。

2) 对于用户 m,协作用户 n的发射功率 pn,i对其安全性的影响 P so m: 定理4: 如果(23)(24)(25)满足,则当pn,i 增加时,P so m先减少后增加;否则若条件不满足, P so m随 pn,i单调增加。这意味着如果(23)(24)(25)满足,则来自用户 n对 m的干扰是有利的,并且存在p∗ n,i ∈(pmin n i,,pmax n)使 P so m最小化并使 P sc m最大化。否则,来自用户 n的干扰对用户 m的安全性是有害的,则p∗ n,i= pmin n i,。

$$

d^{\alpha}

{e,m}< \frac{1}{|hb,m|^2} \left( \frac{p

{m,1}|hb,m|^2}{\sigma^2_b} \left(1 − \frac{\sigma^2_e}{\sigma^2_b} \frac{|hb,n|^2}{d^{\alpha}

{e,n}} \right) − \frac{w_1 p^3}{p^2 q+ b p −(b+ q)} \right)

$$

(23)

$$

d^{\alpha}

{e,n}< \frac{1}{|hb,n|^2} \left(1 − \frac{3w_1 p^2}{p_{m,1}|hb,m|^2 / \sigma^2_b} \right) \frac{\sigma^2_b}{\sigma^2_e}

$$

(24)

$$

d^{\alpha}

{e,n}< \frac{1}{|hb,n|^2} \left(1 − \frac{w_2}{p

{m, 2} |hb,m|^2 / \sigma^2_b} \right) \frac{\sigma^2_b}{\sigma^2_e}

$$

(25)

(23) and(24) are the conditions obtained for the first time slot, and(25) is obtained for the second time slot, where w1= 2^(β ( L m− l m)/(Bt u n)) −1, q= (σ2 e / σ2 b)(2 ^(−β ( L m− l m)/(Bt u n)) −1), p= 2^( (L n− l n)/(Bt u n)), b= −q+ (σ2 e / σ2 b) (p m, 1 |hb,m |2 / σ2 b) 2 ^(−β ( L m− l m)/(Bt u n)) , w2= 2^((1− β )( L m− l m)/(B ( t u m − t u n ))) −1.

**Proo: etaeproossownnppenx. f D il d f i h i A di B **

备注2: 我们从用户与窃听者之间的距离角度讨论公式(23)‐(25)。如[17],所述,路径损耗因子比信道衰落效应更具主导性,根据上述信道条件的公式,我们认为发射机到接收机的距离是影响其信道的关键因素。因此,如果满足(23)(24)(25),窃听者Eve相对靠近用户,窃听信道的信道条件优于主信道,导致用户 n发送的信号在基站解码用户 m的信号时对Eve产生更大的干扰,因此协作干扰是有利的。否则,如果条件不满足,主信道的信道条件优于窃听信道,导致用户 n对基站解码用户 m信号的干扰更为严重,因此该干扰是不利的。换句话说,对于用户 m而言,当窃听信道优于主信道时,来自用户 n(包括训练序列TS和干扰信号JS)能够增强用户 m的安全性。否则,将对用户 m的安全性造成损害。

总之,这些公式反映了用户与窃听者之间的距离以及它们之间信道的强度。上述三个公式给出了协作用户 n能够增强用户 m安全性的条件(无论是在第一个时隙中的训练序列还是在第二时隙中的干扰信号)。这取决于窃听信道和主信道的状况。

3) 对于用户 n,协作用户 m的发射功率 pm对其安全性的影响:在 Tm> Tn的情况下,用户n在第一个时隙完成任务卸载,因此仅需分析pm,1对 P so n的影响。 P so n随着pm,1的增加而减少,增加pm,1可以提高用户 n的安全性,即p∗ m,1= pmax m 。

证明: 显然∂P so n / ∂pm,1 < 0。此外,由于窃听者不采用串行干扰消除解码,其在解码用户m的消息时无法消除用户 n的干扰,因此pm,1越大,对窃听者的干扰就越大,用户 n 将更安全。

备注3: 通过本节的分析可知,最优发射功率应满足p∗ m,i= pmax m, p∗ n,1 ∈(p∼ n,1,pmax n),p∗ n,2 ∈(0,pmax n)。

C. 用户 m的任务分配系数 β对用户m的安全性影响

在Tm> Tn, 0< β ≤ 1, γ= 1的情况下,用户m Lm − lm β 1 −β Lm − lm n在两个时隙中的卸载任务比特分别为()和()(),而用户在第一个时隙中卸载所有任务。我们需要找到一个最优的 β∗,使得(15)中的 P so m最小。

定理5: 当pk,i= p ∗ k,i时,若(23)(24)(25)成立,则β ∗= tun/tum;否则 β ∗< tun/tum。

证明: 在(14)中,为最小化 P so m,应使 P so m、i最小化,而 P so m、i随Rs、m、i的减少而减少,但从Rs、m、1=β(Lm −l m)/Bt u n、 Rs、m、2= (1−β)(Lm −l m )/B(t u m −t u n) 可知,Rs、m,1与Rs、m,2随 β的变化呈现相反的变化趋势,P so m,1与P so m,2同样如此,因此难以直接确定 β ∗。然而,根据前一节内容,若满足(23)(24)(25),则用户 n产生的干扰有利于用户 m的安全性,此时用户 n将在第二时隙以p ∗ n,2(p ∗ n、2 =p ∗ n,1)发送干扰信号,因此对于用户 m而言,可将两个时隙整体进行分析,若pk、i = p ∗ k、 i、 R s、m、1= R s、m,2,则 P so m 最小(P sc m 最大),即β ∗ = tun/tum。否则,用户 n产生的干扰对用户 m的安全性不利,用户 n将不在第二时隙发送干扰信号,此时P so m、1 > P so m,2,因此,为最小化(15)中的 P so m ,用户m 会将更多任务分配至第二时隙,即β ∗ < tun/tum。

推论1: 综上所述,在 T m > T n 的情况下,由于基站执行 SIC解码而窃听者不执行,因此对于用户 n,基站在解码用户n的 信号时可以消除来自用户 m的干扰,而窃听者无法消除,因此用户 n的安全性始终得到增强。然而,对于用户 m,来自用户 n的干扰同时影响窃听者和基站,因此并不总是有利于用户m的安全性,因此,(23)(24)(25)是协作用户 n能够改善用户 m安全性的条件,即当窃听信道优于主信道时,协作用户 n能够提高用户 m的安全性。因此,如何避免窃听者进行 SIC解码是提高用户安全性的极佳方法。

情况2: Tm ≤ Tn

定理6: 在 Tm ≤ Tn的情况下,在本地计算部分,当用户的本地计算时间等于用户的时间截止期限时,即tloc k ∗= Tk,用户具有最佳安全性能。在卸载部分,用户 n仅通过纯NOMA在第一个时隙内完成卸载,而不采用分割时隙传输,因此用户 m无需传输干扰信号,即 γ ∗= 1。

证明: 本地计算时间的证明与定理3类似,故不再重复。由于 P so n的表达式非常复杂且变量相互耦合,因此仅进行定性分析。在 Tm> Tn的情况下,我们知道当两个用户在第一个时隙通过非正交多址接入卸载任务时,用户 n的安全性可以显著提高;然而,如果用户n将在第二时隙卸载任务,则基站和窃听者均无法消除由用户 m发送的干扰信号带来的干扰,因此用户n在第二时隙的安全性差于第一时隙,即P so n,1< P so n,2,因此用户 n会将所有任务分配在第一个时隙,即 γ ∗= 1。

类似地,受pk,1影响的 P so k的分析与Tm> Tn相同,此处省略。

推论2: 总结两种情况,如果 Tm> Tn,用户 m将通过混合NOMA在两个时隙内进行卸载;而如果 Tm ≤ Tn,用户 n将在第一个时隙内通过纯NOMA完成卸载。此外,在所提方案中,弱用户 n的安全性可以显著增强,而当窃听信道优于主信道或用户与窃听者之间的距离相对较近时,强用户 m的安全性也可以得到改善。因此,如何避免窃听者处的连续干扰消除也是提升用户安全性能的有效方法。

另外,存在最优的计算时间、传输功率和任务分配参数,可使用户获得最佳的安全性能。

由于所提出的方案更适用于窃听信道优于主信道,或用户与窃听者之间的距离相对较近的情况。然而,当主信道优于窃听信道,或用户与窃听者之间的距离较远时,用户消息被窃听的概率非常小,因此本文未讨论此种情况下的安全性方案,但其可能出现在我们的未来研究中。

D. 移动边缘计算系统能耗分析 tem

本文提出的方案仅考虑了用户的时延约束,但未考虑用户的能耗。因此,在本节中我们将简单分析用户的能耗。

用户 k的本地计算能耗是

$$

E loc k = \xi k c k l kf^2_k = \xi k c^3_k l^3_k / T^2_k

$$

(26)

其中 ξk 是取决于用户 k的芯片架构的有效电容参数。

在 Tm> Tn 和 Tm ≤ Tn的情况下,用户 k 的总能耗为

$$

Es,1= \sum_{k=m,n} Eloc k+(pm,1+ pn,1)tun+(pm,2+ pn,2)(tum − tun)

$$

(27)

$$

Es,2= \sum_{k=m,n} Eloc k+(pm,1+pn,1)t u m+(pm,2+ pn,2)(t u

$$

(28)

用户在本地执行任务是安全的,但这将消耗更多能量,因此在能量和安全性之间进行权衡与优化至关重要。然而,这不在本研究的范围内,可能会出现在我们的未来研究中。

V. 数值结果

在本节中,通过蒙特卡洛仿真对分析结果进行展示和验证,以评估所提方案的安全性能。此外,为了证明所提方案的优越性,采用正交多址移动边缘计算方案( OMA‐MEC方案)作为对比。在OMA‐MEC方案中,两个用户部分采用时分多址协议(TDMA协议)进行计算卸载,其中时间周期 T被划分为两部分,一部分由用户 m占用,其余部分由用户 n占用。同时考虑了两个用户之间的时隙分配优化。我们未将所提方案与传统非正交多址方案进行比较,因为传统非正交多址方案是所提方案的一个特例。

我们分析了一些关键参数对用户的加权安全中断概率( wSOP)和SCP的影响,包括用户的本地计算时间、卸载时间、发射功率以及两个时隙的任务分配系数。

仿真参数设置为:信道带宽 B= 1MHz,路径损耗指数为 α= 4,用户 k 到基站的距离为db,k= 50 m,噪声方差为 σ2 b = σ2 e = −70 dBm,用户 k 的任务总数为 Lk= 6 × 105比特,用户 k 的最大发射功率为 p max k = 0.1 W,用户 k的本地计算参数分别为 fk= 109周期/秒、 Ck= 103周期/比特、 ξk= 10−28。

图3(a)和图3(b)分别展示了在两种情况下,不同的卸载时间下本地计算时间(或本地任务比特)对用户安全性的影 响。在这两幅图中,用户与窃听者之间的距离相对较近(de, k = 50 m),我们可以看到,在相同的本地计算时间下,所提方案相较于正交多址移动边缘计算方案显著提升了用户的安全性,并且在提升用户 n的安全性方面具有更大优势,其原因是对于用户 n,基站在解码用户 n的信号时可以消除来自用户 m的干扰,而窃听者无法消除该干扰。因此,如果窃听者无法执行串行干扰消除解码,则用户 n的安全性可得到显著增强。此外,定理3得到了验证,当本地计算时间和卸载时间均等于用户的时间截止期限时,用户的安全性能达到最佳。

中,T m = 0.5 s, T n = 0.4 s,pm 2 = 0.1 1 = pm 1 = 0.01 pn pn 2 = 0 β= 0.8 T m = 0.4 T n = 0.5,,W,,W,,。在(b)中,s,s,pm, 1 = 0.1 W,pn, 1 = 0.01 W。 p OMA m = p OMA n = 0.1 W。)

中,T m = 0.5 s, T n = 0.4 s,pm 2 = 0.1 1 = pm 1 = 0.01 pn pn 2 = 0 β= 0.8 T m = 0.4 T n = 0.5,,W,,W,,。在(b)中,s,s,pm, 1 = 0.1 W,pn, 1 = 0.01 W。 p OMA m = p OMA n = 0.1 W。)

图4(a)描绘了用户 m的任务分配系数 β对用户 m的安全性的影响,验证了定理5。对于用户 m,如果de , k相对较小(30米,50米),则β ∗ = tun/tum(即 0 . 4 / 0 . 5 = 0.8),否则如果d e , k相对较大(70米)

中,s,s,,,W,在不同距离下,功率分别为pn, 1 = 0.01瓦,0.005瓦,0.005瓦,pn, 2 = 0.01瓦,0.005瓦,0。在(b)中,t u m = T m = 0.4 s, t u n = T n = 0.5 s,pm 1 = p m 1 = pn pn 2 = 0.01,, 2 = 0.1 W,,,W。)

中,s,s,,,W,在不同距离下,功率分别为pn, 1 = 0.01瓦,0.005瓦,0.005瓦,pn, 2 = 0.01瓦,0.005瓦,0。在(b)中,t u m = T m = 0.4 s, t u n = T n = 0.5 s,pm 1 = p m 1 = pn pn 2 = 0.01,, 2 = 0.1 W,,,W。)

然后 β ∗< tun/tum ,如图4(a)中的红色标记所示。用户 n的分配系数对用户 n在 Tm ≤ Tn的安全性影响如图4(b)所示。可以看出,随着 γ的增加, P so n减少,因此 γ ∗= 1,当所有卸载任务都在第一个时隙进行分配时,用户 n的安全性能最佳,定理6得到验证。

图5展示了在 Tm> Tn情况下用户发射功率如何影响其安全性,这种情况更适合用加权安全中断概率来衡量。在图5(a)中, P so m 随着pm,1的增加而减少,当pm,1达到某一数值时, P so m 趋于一个常数,此外, P so m 随pm,2的变化趋势相同,因此省略,这恰好验证了命题1。 P so n 也随着 pm,1的增加而减少,这意味着用户 m对用户 n的干扰能够增强用户 n的安全性,这证实了之前的分析。

从图5(b)和定理4可以看出, P so m 的行为随pn变化,且P so m 受d e,k的显著影响。当 d e,k较小时(30米,50米),窃听信道优于主信道,此时 P so m 随着pn,1的增加先减少后增加,因此p ∗ n, 1 ∈(p min n 1 ,,p max n);否则,当d e,k较大时(70米),P so m 随pn, 1的增加而增加。

协作干扰对基站的影响更为显著,那么p ∗ n,1 = p min n 1,。对于用户 n,随着pn,1的增加, P so n减少,但其先急剧减少而后趋于恒定,这验证了命题1。其根本原因在于,当pn,1非常小时,用户 n的码字速率非常小,仅能满足自身的可靠性需求,因此用于对抗窃听者的冗余速率较小,导致用户 n的安全性很差;随着pn,1的增加,用于对抗窃听者的冗余速率增加,用户 n的安全性得以增强。在 Tm ≤ Tn的情况下, P so k 的变化趋势与 T m > T n相似。

图5(c)描述了用户 n在第二时隙向用户m发送干扰信号对其安全性的影响,这与图5(b)中的第一个时隙类似,除了p min n,1 > (2^( (L n − l n)/(Bt u n)) −1) σ 2 b / |hb ,n |2, p min n 2 = 0 4 ,,这验证了定理。它表明,当用户距离窃听者较近时,用户 n发出的干扰信号可以增强用户 m的安全性;否则,用户 n在第二时隙将不会发送干扰信号。图5(b)和图5(c)均表明,d e,k是分析pn,i对 P so m 影响的重要因素,这与信道强度相关。

图6展示了d e,k对SCP的影响,并将所提方案与安全正交多址移动边缘计算方案进行了比较。SCP随着d e,k的增加而增加,因为当d e,k变大时,窃听信道变差,用户的安全性得到增强。在两种情况下,对于用户 n,所提方案的安全性能优于正交多址移动边缘计算方案。然而,对于用户m,当d e,k相对接近时,窃听信道表现更优

主信道中,所提方案的安全性能优于正交多址移动边缘计算(OMA‐MEC);但当de,k超过某一值(60米)时,用户 n对用户 m的干扰是有害的,此时OMA‐MEC的安全性能优于所提方案,这验证了前述定理。因此,我们所提方案更适用于用户与窃听者之间的距离相对较近,或窃听信道优于主信道的情况。此外,用户 m在 Tm> Tn中的安全性优于 Tm ≤ Tn,这是因为用户 m在 Tm> Tn中具有更长的本地计算时间(或更多的本地任务比特)。

在图7中,研究了在 Tm> Tn情况下用户卸载任务与能耗之间的关系。需要注意的是,根据之前的分析,当de,k相对较远时,干扰信号不会在第二时隙传输,因此在图中当d e,k = 70 m时不存在干扰信号。从图7可以看出,发送干扰信号所消耗的能量仅比不发送干扰信号略高,因为干扰功率非常小。距离窃听者较近的用户比距离较远的用户消耗更多的能量。此外,卸载任务比特越多,卸载时间越短,用户的总能耗越低,但用户的安全性越差,这表明必须以延迟和能耗为代价来保障用户的安全性。

六、结论

本文研究了利用NOMA用户对之间的协作机制来增强包含MEC服务器、两个用户和一个窃听者的MEC系统的安全性。考虑到两个用户不同的延迟要求,我们提出了一种“THCNS”方案,该方案利用NOMA用户对之间的协作干扰,在两个时隙内安全地卸载任务。在第一个时隙中,两个用户通过NOMA发送其TSs,具有更严格延迟要求的用户完成其任务卸载;在第二时隙中,已完成任务卸载的用户将发送JS以保护另一用户剩余信号的安全。我们分析了若干关键参数对用户安全性能的影响,包括用户的本地计算和卸载时间、发射功率以及两个时隙的任务分配系数。

由于弱用户对强用户的干扰不仅影响窃听者,也影响基站,因此我们得出了NOMA用户对之间的协作干扰能够提升其安全性的条件,并指出在选择最优参数时可增强系统性能。此外,我们还简要分析了用户的总能耗,得出为保证用户安全性需付出一定能耗代价的结论。最后,数值仿真结果验证了所提方案的有效性。

65

65

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?