测量和分析近期分布式拒绝服务(DDoS)攻击的趋势

1 引言

过去十年中,由于分布式拒绝服务(DDoS)攻击的复杂性不断增加,其在互联网上的性质已发生变化。由于僵尸网络的兴起,以及大量受感染机器被激励从事持续性犯罪活动,如今的DDoS攻击更加普遍。根据最近的一份报告[1],一次平均DDoS攻击在其开始后4.5小时才被检测到,而缓解工作则在之后4.9小时才开始。此外,DDoS攻击对互联网上的大型服务造成的运营影响、规模和后果已被广泛报道。最近,3,000个开放域名域名系统(DNS)解析器能够产生300Gbps的DDoS流量[11],并使流行的垃圾邮件追踪服务Spamhaus瘫痪。最近,一次利用4,529个网络时间协议(NTP)服务器的放大攻击能够持续产生325–400 Gbps的攻击流量[31]。

学术界和工业界一直在持续努力,以了解分布式拒绝服务(DDoS)攻击并对其实行防御。随着防御技术的不断提升,攻击策略也在不断变化。了解最新的攻击策略是实现有效防御的关键。目前关于该问题的最新文献已过时,其测量与分析主要依赖间接流量推断(如回散流量),或来自本地收集的流量数据,例如单个互联网服务提供商(ISP)网络、大学内部网络,或通过渗透僵尸网络获取的数据。尽管这些研究具有很高的价值,但现有文献中仍缺乏对当今互联网DDoS攻击及时且大规模的观测视角。

我们进行了一项关于近期由僵尸网络发起的分布式拒绝服务(DDoS)攻击的及时测量研究。本研究的测量数据基于在七个月期间于大量主要互联网服务提供商部署的锚点所直接观测到的攻击痕迹。这些攻击负载由一家位于美国、具有全球运营覆盖的商业分布式拒绝服务缓解公司的监控与溯源部门收集。在这一七个月期间,共观测到50,704次不同的DDoS攻击,这些攻击由来自23个不同僵尸网络家族的674个不同僵尸网络发起,目标为分布在186个国家的1074个组织的9026个不同的IP地址。

我们的详细分析揭示了当今互联网僵尸网络DDoS攻击的若干有趣现象。尽管论文中提供了具体细节,但部分重点包括:(1)40%的目标仅被攻击一次,而20%的目标被攻击超过100次,这明显凸显了目标所部署防御措施的低效性;(2)大多数攻击在参与节点数量上并不庞大,但往往持续时间较长。这种攻击策略使攻击更隐蔽,更难被检测;(3)这些攻击大多并非广泛分布,而是高度区域化。这可能会促进更有效的DDoS防御技术的开发。

尽管此前已有许多关于这一主题的研究[5,36,37],这些研究在所使用数据的规模和研究发现的性质方面无疑与我们的研究形成竞争,但我们认为,本研究在两个方面有别于以往的研究。首先,我们利用来自实际运行中的缓解和防御工作的及时数据集重新审视了这一问题。据我们所知,此前最近一次对该问题的实际分析所基于的数据集至少比我们的数据集早五年[36],而许多研究使用的数据集甚至超过十年以上[5,37]。其次,随着攻击趋势随时间演变,通过分析新数据集所得出的新发现提供了独特且新颖的见解,可用于设计高效且定制化的防御措施。

本文其余部分组织如下:在第2节中,我们描述了数据集,包括整体统计数据以及用于分析的数据字段。在第3节中,我们展示了DDoS攻击的一些基本特征。我们在第4节中讨论相关工作,并在第5节中以对分析结果及其意义的简明总结作为结论。

2 数据收集

我们的数据集由一家位于美国的大型DDoS检测与缓解公司的监控与溯源部门提供,该公司与大量互联网服务提供商合作进行监控,专门用于攻击检测与缓解。该部门持续监控攻击流量,以协助其客户端的缓解工作,采用主动和被动测量技术[6,34,35]。在进行主动测量和溯源时,针对发动各类攻击所使用的恶意软件家族进行逆向工程,并依据最佳实践将其标记为已知的恶意软件家族[21]。随后创建蜜罐,以模拟该逆向工程所得恶意软件样本的运行,并枚举全球范围内参与特定僵尸网络的所有僵尸主机。随着每个僵尸网络随时间演变,新一代的僵尸网络以其独特的哈希值为标志。所枚举出的僵尸主机列表随后会在正在参与活跃攻击的参与者中进行验证。

在位于全球各地(包括南北美洲、亚洲、欧洲和非洲)上述互联网服务提供商处的多个锚点,收集与各种分布式拒绝服务(DDoS)攻击活动相关的流量踪迹。随后通过远程分析这些流量踪迹,以归因并刻画针对各类目标对象的攻击行为。流量收集遵循两个基本原则:(1)流量源为参与DDoS攻击活动的受感染主机;(2)流量目的地为被攻击的客户端,该结论基于对攻击活动命令与控制(C&C)通信的窃听分析(使用实时样本),或终端主机为相关DDoS缓解公司客户的情况。

2.1 高层级特征

该分析本质上属于高层级分析,旨在应对攻击高峰期的高吞吐量流入流量——平均而言,在本研究涉及的不同僵尸网络中,同时发生的已验证DDoS攻击达到243次。与各类僵尸网络和DDoS攻击相关的高层级统计数据每小时记录一次。

我们获取的工作负载时间范围从2012年8月28日到2013年3月24日,共计209天(约七个月的有效且已标记的攻击日志)。在日志中,每次DDoS攻击都被标记为唯一的DDoS标识符,对应于特定DDoS恶意软件家族对特定目标发起的一次攻击。数据集的其他属性和统计数据见表1。我们无法透露捕获设施的能力,因为攻击者可能会获取此类信息,而这对数据来源方的业务也至关重要。

表1中的一个有趣特征是攻击类别,它通过根据发起攻击所使用的协议将DDoS攻击分类为不同类型(包括HTTP、TCP、UDP、未确定)来描述DDoS攻击性质。

表1. 工作负载条目信息

| 字段 | 描述 |

|---|---|

| 分布式拒绝服务 (DDoS) id | 指定DDoS攻击的全局唯一标识符 |

| 僵尸网络 id | 每个僵尸网络的唯一标识 |

| 攻击性质描述 | 对攻击性质的描述 |

| 目标 ip | 受害主机的IP地址 |

| 时间戳 | 攻击开始的时间 |

| 结束 时间 | 攻击结束的时间 |

| 僵尸网络 ip | 参与攻击的僵尸网络的IP地址 |

| asn | 自治系统编号 |

| cc | 目标所在的国家(ISO3166‐1 alpha‐2) |

| city | 目标所在的城市和/或州 |

| 纬度 | 目标的纬度 |

| 经度 | 目标的经度 |

ICMP、未知和SYN。与未知不同,未确定意味着基于现有信息无法确定攻击类型。

表1所列字段中,每个IP地址的经度和纬度是在追踪收集期间通过高精度的工业级地理映射服务获取的。IP地址的映射是实时进行的,因此能够抵御IP动态变化的影响。除了经度和纬度外,我们还使用Digital Envoy(Digital Element服务[2])提供的高精度商业级地理映射数据集,生成参与攻击的每个IP地址对应的具体城市和组织信息。我们在后续章节中利用这些信息进行地理分析。

表格2. 工作负载信息摘要

| 攻击者摘要 | 攻击者摘要 | 受害者摘要 | 受害者摘要 |

|---|---|---|---|

| 描述 | 计数 | 描述 | 计数 |

| 机器人数量 IP | 310950 | 目标 数量ip | 9026 |

| 城市数量 | 2897 | 城市数量 | 616 |

| 国家数量 | 186 | 国家数量 | 84 |

| 组织数量 | 3498 | # of organizations | 1074 |

| ASN数量 | 3973 | ASN数量 | 1260 |

| 分布式拒绝服务(DDoS)的数量 id | 50704 | ||

| 僵尸网络数量id | 674 | ||

| 流量类型数量 | 7 |

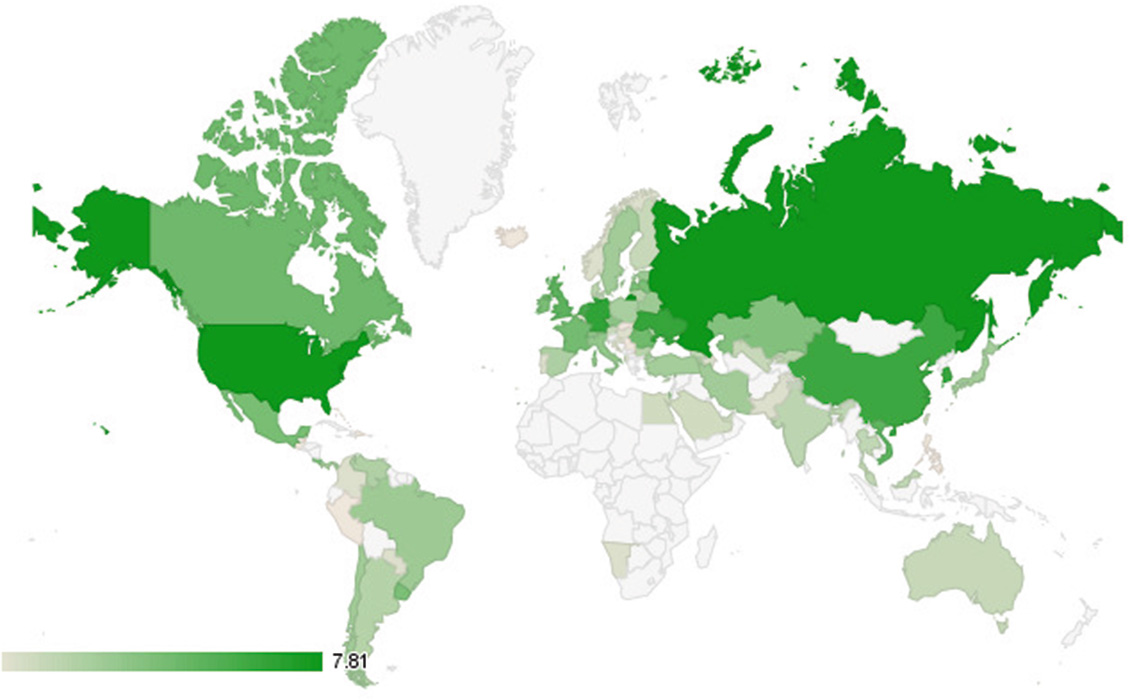

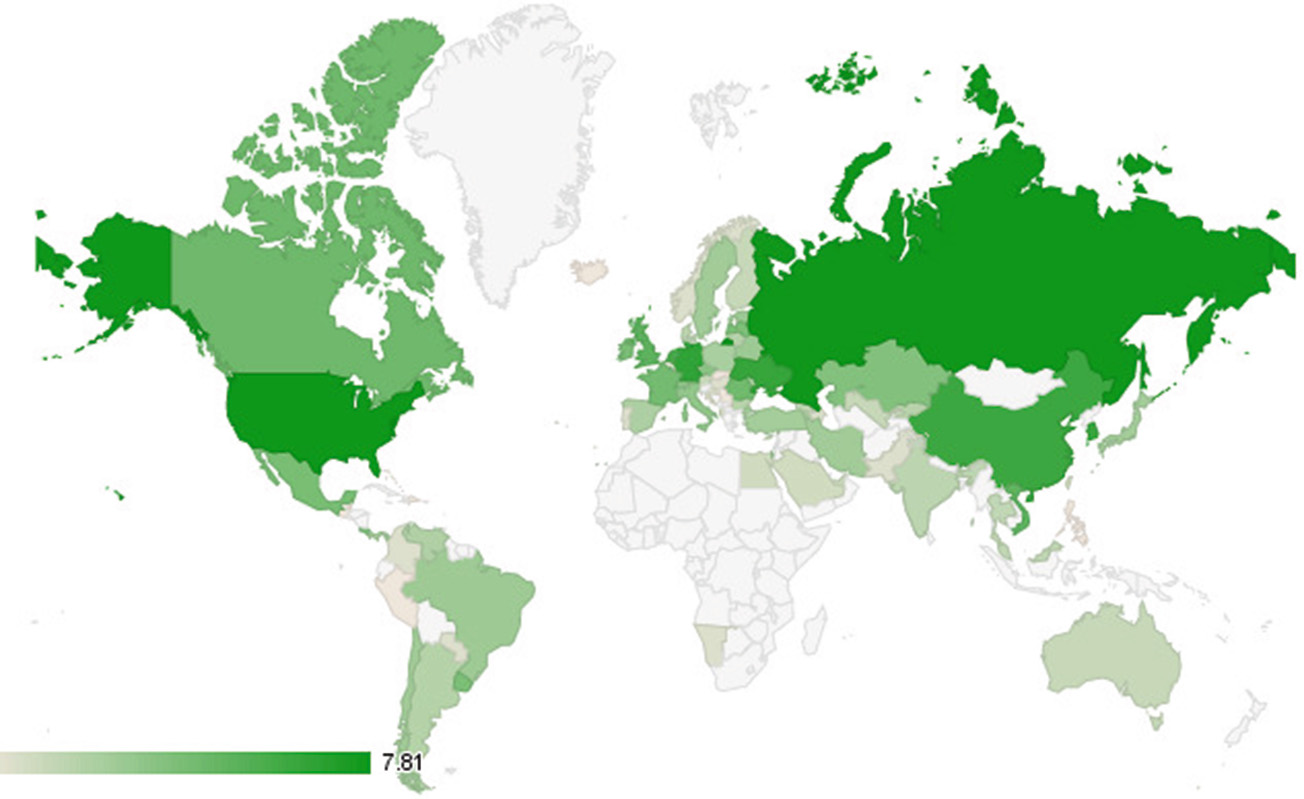

根据地理信息,图1展示了国家层面DDoS攻击目标的受欢迎程度。颜色密度表示对每个国家的攻击次数。显然,正如人们普遍认为的那样,美国和俄罗斯是两个最受欢迎的目标。

2.2 数据集讨论

各种相关研究主要关注单个网络(例如一级ISP和蜜罐流量)中的辐射和端口扫描[4,5,19,24,36],而不是像我们这样对DDoS攻击进行特征分析,因此我们无法在数据规模和数据收集方法上进行公平的比较。然而,一些最近的研究表明了我们的数据集在规模上的相关性。与[19]相比,我们的研究在7个月的观测期内表征了超过50,000次已验证的攻击(而[19]中是在4周时间内报告了31,612次警报)。请注意攻击与警报之间的根本区别,因为在异常检测中触发的大量警报可能是误报,而攻击是已验证的。

尽管如此,我们的数据集的局限性在于它并未涵盖互联网上的所有互联网服务提供商,这表明存在各种偏差和不完整性。然而,我们注意到,我们的数据收集还包含了目的地数据收集,因此在此过程中收集了所有相关的统计信息和相关性数据。我们指出,我们的数据收集方法不受[5]中提到的局部性偏差缺陷的影响:我们研究的用于发起攻击的所有恶意软件家族都已被充分理解并经过逆向工程,且用于发起攻击的流量来源通过主动参与进行了枚举。为此,我们相信,我们的数据收集能够代表所表征的事件,并且观测期的长度足以对当今的DDoS攻击得出结论。

3 攻击分析

在本节中,我们展示了在数据集中观察到的各种DDoS攻击的分析结果。通过分析,我们旨在了解这些攻击的新趋势。本研究重点关注攻击目标和攻击源。我们注意到,在数据集记录的23个僵尸网络中,并非全部处于活跃状态,仅有10个表现出明显的模式和趋势;因此,我们的研究集中在这10个活跃的僵尸网络上。具体而言,我们研究以下家族发起的DDoS攻击:Aldibot、Blackenergy、Colddeath、Darkshell、Ddoser、Dirtjumper、Nitol、Optima、Pandora 和 YZF。

3.1 僵尸网络与目标关联性

为了使受害者的网站(目标)瘫痪,可以持续发起分布式拒绝服务(DDoS)攻击。为避免被检测到,某些攻击可能会被划分为多个阶段,并周期性地发起各个阶段性攻击。因此,我们首先研究在我们的数据集中,一个受害者收到了多少次攻击。通过这一分析,我们可以识别出某些DDoS恶意软件家族的长期目标和短期目标。

图表2展示了所有活跃家族的累积分布函数(CDF)中目标分布的流行程度。总共有9026个唯一目标。该图表显示,40%的目标仅被攻击一次,而20%的目标被攻击超过106次。最热门的目标在同一时期遭受了940次攻击。在查询了最受欢迎的目标IP地址后,我们发现该IP地址属于总部位于休斯顿的网络托管服务HostGator的域名,这表明实际目标可能是由该服务托管的某个组织。

表3. 每个僵尸网络家族多次攻击的目标数量

| 家族 | Aldibot B | lackenergy Co | lddeath Dar | kshell Ddo | ser Dirtju | mper Nitol O | ptima | Pandora | YZF | |

|---|---|---|---|---|---|---|---|---|---|---|

| #目标 w/ 多个 攻击 | 12 | 105 | 127 | 486 | 89 | 3587 | 99 | 53 | 737 | 72 |

| #唯一 目标 | 48 | 355 | 265 | 1029 | 131 | 5823 | 213 | 131 | 1775 | 72 |

| % | 25% | 30% | 48% | 47% | 68% | 62% | 46% 40% | 42% | 100% |

表3按每个僵尸网络家族汇总了这些目标的一些统计数据。第二行显示了每个家族多次攻击的目标数量,第三行显示了每个家族攻击的独特目标数量,最后一行显示了每个家族重复攻击目标的百分比。该表表明,YZF 和 Ddoser 通常将其攻击集中在某些选定目标上,而 Aldibot 和 Blackenergy 的攻击目标则更为分散。这可能表明不同的攻击模式:Aldibot和Blackenergy关注短期目标,而 YZF和Ddoser可能关注长期目标。请注意,此处强调的短期和长期模式也揭示了攻击背后不同的经济动机:长期持续性攻击表明攻击者具有更高的动机,而短期攻击可能体现一种“雇佣兵式”的服务中断策略。

表4. 目标关注时长(h)

| 家族 | Aldibot B | lackenergy Col | ddeath Dark | shell Ddoser | Dirtjum | per Nitol Optim | a Pan | dora YZF | ||

|---|---|---|---|---|---|---|---|---|---|---|

| 周期(小时) 144 | 303 | 63 | 82 | 12.9 | 406 | 70.6 | 295 | 362 | 22 |

表格4进一步显示了每个家族的平均目标关注时长。根据之前的观察,我们知道某些目标会遭受多次周期性攻击。但由于大多数DDoS攻击是受经济利益驱动的,这种周期可能不会持续很长时间。该表表明,不同家族之间的平均目标关注时长差异显著,范围从半天到半个月不等。我们发现的最长周期为200天,是由Dirtjumper发起的一次攻击(注意,表4 仅显示平均值)。这一周期几乎覆盖了整个观测期。该目标是一家俄罗斯网络托管服务公司,以托管各种恶意网站而闻名,这表明对该公司的持续攻击可能是为了将这些网站下线而采取的一种报复形式。

洞察与启示:攻击目标分析显示,尽管约40%的目标仅被攻击一次,但超过一半的目标遭受了多次攻击。这明确表明:(1)此类DDoS攻击很可能是受利益驱动的,因为大多数报复性或政治性攻击都是临时性的;(2)目前实际应用中的防御机制未能及时响应此类攻击以实现有效防护。另一方面,每个僵尸网络家族始终存在一些长期目标,这提示我们可针对特定僵尸网络开发相应的防御措施。从长远来看,有效的实用防御方式可能是基于各僵尸网络的特征来检测和防御不同僵尸网络,而不是直接检测和防御DDoS攻击,因为在时间维度(见上一子章节)或目标选择上均未发现明显的规律模式。

3.2 攻击规模与分布

除了攻击分布外,评估攻击强度的另一个因素是攻击强度,指的是目标所承受的DDoS流量的多少。然而,由于合同原因,我们并未记录携带DDoS流量的原始数据包。因此,我们使用发起攻击所涉及的唯一IP地址数量作为其强度的估计值。正如在[19],为避免被快速发现,IP欺骗在DDoS攻击中并不常见。因此,我们使用参与攻击的唯一IP地址数量来估计相应攻击强度的一个方面。

3.2.1 攻击规模——与近期报告相反,大多数攻击并不巨大

图表3展示了每个家族发起的DDoS攻击的规模分布。注意,x轴采用对数刻度。有几点有趣的观察结果可以在该图表中找到。首先,大多数攻击在规模上并不算大规模。如图表所示,除了Dirtjumper和Blackenergy发起的一些攻击外,其他僵尸网络发起的攻击通常涉及的唯一IP地址少于1000个。一些僵尸网络,例如Aldibot和YZF,发起了大量小规模的DDoS攻击,涉及的唯一IP地址少于40个。然而,大规模DDoS攻击可能涉及数千甚至数万个唯一IP地址。例如,图表显示,Dirtjumper和Blackenergy的攻击所涉及的唯一IP地址数量可能非常庞大,单次Blackenergy攻击使用的最多唯一IP地址为2,365个,而Dirtjumper则达到37,584个。

考虑到攻击的规模和持续时间,我们旨在推断僵尸网络所采用的策略。我们将80%的非大规模(小型)攻击进行聚合,以计算平均攻击持续时间,并将其与其余20%的攻击进行比较——结果如表5所示。该表仅包含实际发动了大规模DDoS攻击的家族。我们的分析发现,80%的攻击持续时间少于13882秒。但从该表可以看出,除了Dirtjumper家族外,80%的非大规模DDoS攻击持续时间均超过13882秒。这表明大多数小型攻击并非短持续时间攻击。

对于那些未发起大规模攻击的家族而言,情况依然如此:YZF发起的攻击最多涉及6台僵尸主机;而攻击的平均持续时间为34053秒。上述分析表明,当前大多数DDoS攻击采用少量僵尸主机进行较长时间的攻击,而非发起大规模DDoS攻击。

表5. 小型攻击与大规模攻击的持续时间

| 家族 | 小型攻击 | 大规模攻击 |

|---|---|---|

| Blackenergy | 5945 | 7430 |

| Colddeath | 16702 | 38831 |

| Dirtjumper | 10222 | 33568 |

| Optima | 31713 | 27410 |

| Pandora | 19121 | 46428 |

图表3还表明,不同家族之间以及同一家族内部的攻击强度存在差异。如图所示,Aldibot 和 Nitol 在 28周 内的攻击强度仅有轻微变化,而 Black‐ energy 在不同攻击中的攻击强度变化显著。请注意,在左下角 有两个家族,分别是 Nitol 和 Ddoser。它们的攻击规模一直较小。

3.2.2 攻击分布 – 大多数DDoS攻击并非广泛分布,而是高度区域化

攻击者的IP地址使我们也能研究其分布情况。根据我们的数据,显然每个僵尸网络家族都有其特定的地理位置偏好。在四个最活跃的家族中,Optima主要位于越南、印度、印度尼西亚和埃及;Dirtjumper主要位于印度、巴西、博茨瓦纳和巴基斯坦;Blackenergy主要位于越南、新加坡、泰国和美国;Pandora主要位于巴基斯坦、印度、泰国和印度尼西亚。总体而言,地理位置偏好可能反映了当前僵尸网络的全球分布情况,其中大多数位于缺乏适当防护措施的国家,例如东南亚地区[30]。

在所有家族中,Dirtjumper覆盖的国家数量最多:164个国家。与之相当的是Optima的覆盖范围:153个国家。尽管这些家族的国家覆盖范围很广,但每次攻击的平均国家覆盖数量却很小,如表6所示。从该表可以看出,只有Pandora的平均值非常大;其他家族仅从少数几个国家发起攻击。显示了每个家族每次DDoS攻击的国家覆盖范围的累积分布函数(CDF)。该图表与表6中的结果一致。

表6. 每个僵尸网络家族的平均国家覆盖范围

| 家族 | Aldibot B | lackenergy C | olddeath D | arkshell D | doser D | irtjumper N | itol O | ptima P | andora YZ | |

|---|---|---|---|---|---|---|---|---|---|---|

| 国家 | 4 | 3 | 2 | 1 | 1 | 3 | 1 | 9 | 2 | 1 |

| 覆盖范围 |

洞察与启示:攻击规模和分布分析表明了攻击策略的变化(资源耗尽与带宽消耗),这使得检测此类攻击变得困难。另一方面,大多数攻击的高度区域性可能会激发一些新的防御策略:如果受感染主机在可及范围内,则进行消毒,或在连接这些主机到互联网的附近互联网服务提供商处进行早期过滤[26]。

4 相关工作

DDoS攻击已被广泛研究,并提出了许多对策来防御此类攻击。由于许多DDoS攻击由僵尸网络发起,一种流行的方法是破坏发起DDoS攻击的僵尸网络的命令与控制通道。然而,目前大多数下线方法都是临时性的,其有效性受限于对参与攻击的具体僵尸网络家族的了解程度。Nadji等人[23]提出了一种下线分析与推荐系统。作为一种针对DDoS攻击的主动解决方案,已提出若干过滤方案[12,17,25,38,39],以防止泛洪数据包到达目标受害者。Chen等人[7]提出了一种可在多个网络域中检测DDoS攻击的防御机制。基于覆盖的保护系统[15,28]和统计方法[9,13,16,18]提供了另一种有吸引力的选择。Walfish等人[33]提倡以攻为守的DDoS防御,即受攻击的服务器鼓励所有客户端向攻击者发送更高的流量。

从历史上看,大多数防御系统(如思科 IDSM‐2[8]和 LADS [27])都部署在目的地,因为目的地承受了大部分影响。Mirkovic等人 [20]提出了 D‐WARD,这是一种部署在源端网络的DDoS防御系统,能够自主检测并阻止来自这些网络的攻击。另一种检测机制 [3]被提议部署在源端,以帮助ISP网络检测攻击。这两项研究都可以利用我们的源特征分析来实现其运行。

Huang等人 [10]通过修复激励链,解决了组织缺乏动机采用协作解决方案来对抗DDoS攻击的问题。我们对共同命运和目标多样性的分析,为推动协同防御提供了一个合理的激励因素。

检测与防御的持续改进也促使攻击者变得更具适应性。因此,了解DDoS攻击的最新变化至关重要。2006年,Mao等人[19]提出了他们基于流量级信息的直接测量以及使用回散射分析的传统间接测量方法对DDoS攻击进行测量研究的发现,而Moore等人[22]则基于一个为期三周的数据集,提出了用于定量估计互联网中拒绝服务活动的回散射分析。由于网络地址转换和防火墙技术的发展,传统的网络测量技术无法覆盖大部分互联网,导致这些研究受限。因此,在早期,研究工作[5]提出了一种机会式测量方法,利用蠕虫和DDoS回散射等异常流量源来揭示互联网中未被观测的部分。对发往未使用互联网地址的数据包进行监控,即所谓的“背景辐射”,被证明是测量互联网现象的另一种有效技术。

2004年,庞等人[24]通过对四个大型未使用子网的流量进行测量,首次对互联网背景辐射的广泛特征进行了研究。2010年,一项较新的研究重新探讨了同一主题,并表征了当前背景辐射的状态,特别突出了其中存在显著差异的部分。

我们的工作是在这些研究基础上结合新见解的再次探索。贝利等人[36][4]设计并实现了互联网运动传感器(IMS),这是一种全球范围的互联网监控系统,用于检测互联网威胁,其中包括一个带有轻量级响应器以及新颖载荷签名和缓存机制的分布式黑洞网络。徐等人[37]提出了一种通用方法,通过终端主机和服务的通信模式来构建互联网骨干流量的行为特征。

在 [32]中,提出了一种蜜罐农场系统架构,通过高达六个数量级的提升来改善蜜罐可扩展性,同时仍提供定量相似的保真度。另一个互联网监控系统主要针对蠕虫的早期检测,在 [40] 中使用基于非阈值的“趋势检测”方法,利用卡尔曼滤波器和蠕虫传播模型来检测蠕虫的存在。

最后,研究了在 Crossfire[14], CXPST [26], 和 Coremelt [29] 中使用僵尸网络进行“击垮互联网”的理论攻击。本工作中研究的攻击的规模、分布和协调突显了这些理论攻击的可行性。

5 结论

DDoS攻击是目前在互联网上频繁发起的最流行的大规模攻击。尽管大多数现有研究主要集中在设计各种防御方案上,但由于数据不可用,对大规模互联网DDoS攻击的测量与分析并不常见,尽管理解DDoS攻击模式是防御这些攻击的关键。在本研究中,借助如此大规模的数据集,我们能够从不同角度综合表征当今的互联网DDoS攻击。我们对这些DDoS攻击的研究揭示了关于当前基于僵尸网络的DDoS攻击的一些有趣发现。这些结果为在不同层面上理解和防御现代DDoS攻击提供了新的见解。虽然本研究侧重于DDoS攻击的表征,但未来我们计划利用这些发现设计更有效的防御方案。其中一个方向是结合基于僵尸网络行为模式的地理位置亲和性信息。

致谢。 我们感谢匿名评审人的意见。本工作部分由美国陆军研究办公室资助 W911NF‐15‐1‐0262、美国国家科学基金会资助CNS‐1524462以及韩国未来创造科学部和信息通信技术部资助的国家研究基金会(NRF)全球研究实验室(GRL)计划( NRF‐2016K1A1A2912757)支持。

2299

2299

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?