靶机下载地址

https://vulnhub.com/entry/napping-101,752/

下载导入靶机之后,发现靶机网络还是无法正常连接,需要对靶机网络进行配置,与之间的配置一样,读者可以参考笔者之前对于靶机网络的配置,这里就不做过多的介绍了,或者是可以使用Net模式的网络连接,可以搭建好靶机,如下图所示。

信息收集

靶机搭建好之后,接下来就来采集一些漏洞信息。通过如下的命令来扫描本地局域网发现靶机地址如下所示。

arp-scan -l

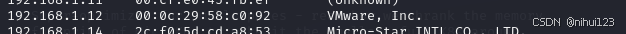

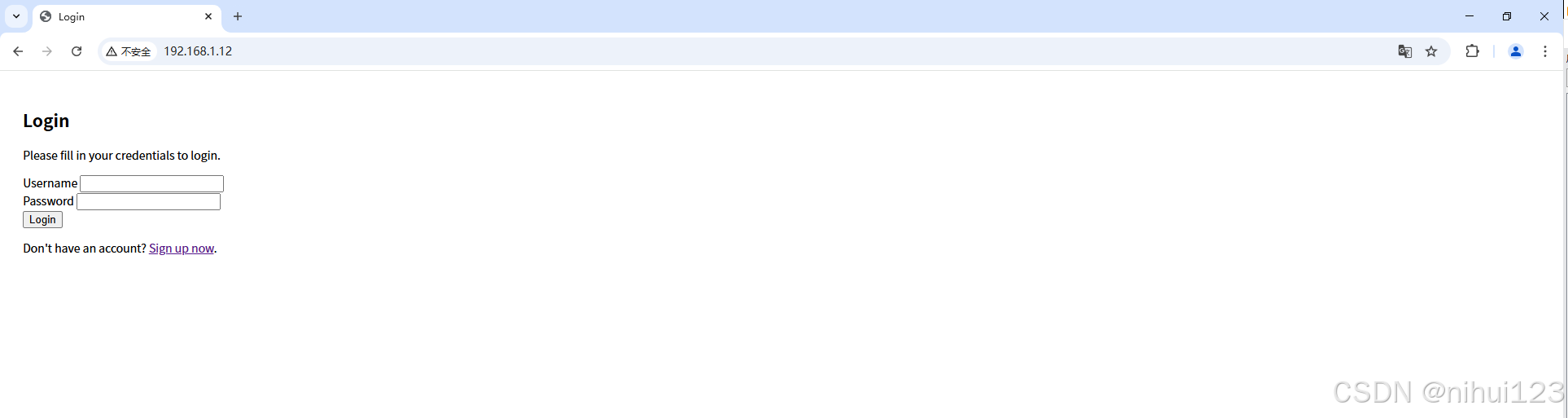

靶机地址为192.168.1.12,接下来我们通过nmap命令来扫描靶机地址。看看有哪些可以利用的漏洞信息。

nmap -Pn -sV -p- -A 192.168.1.12

扫描结果如下所示。

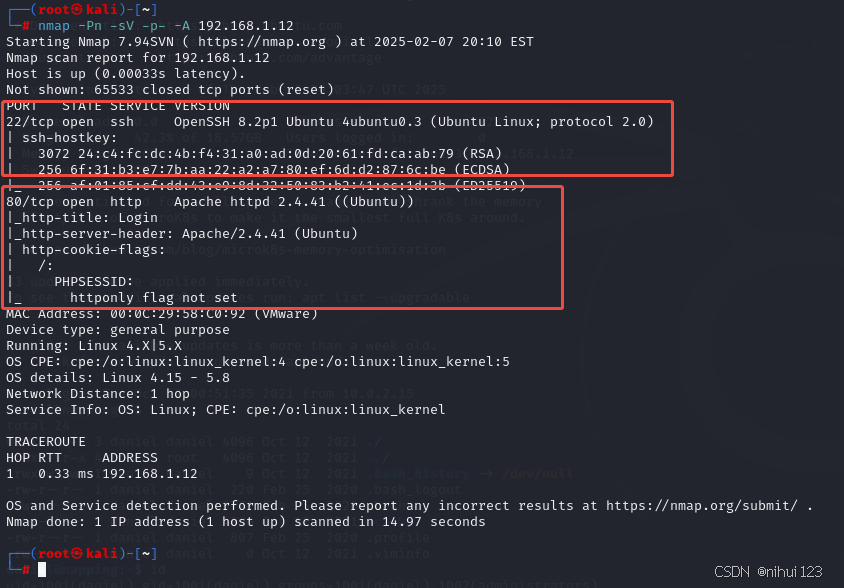

从扫描结果来看,该服务器开放的是22、80端口,我们尝试访问80端口,会看到如下的页面,这里需要注意,不知道是笔者的电脑性能不行还是虚拟机有问题,当我们访问这个80站点的时候,速度非常的慢,加载成功之后,会看到如下的页面信息。

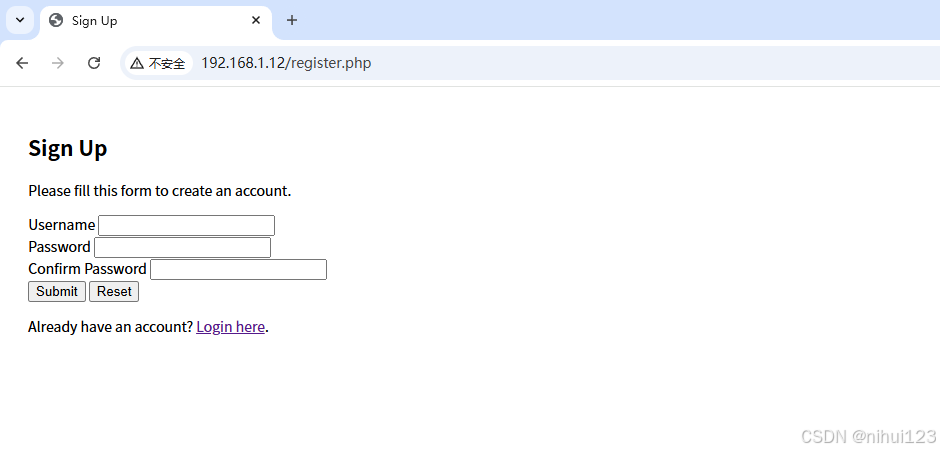

提示我们可以注册一个用户,我们点击注册进入到注册页面,如下所示。

注册成功之后,我们可以进入到登录页面进行登录,这里我们以admin/admin123作为用户名进行演示。

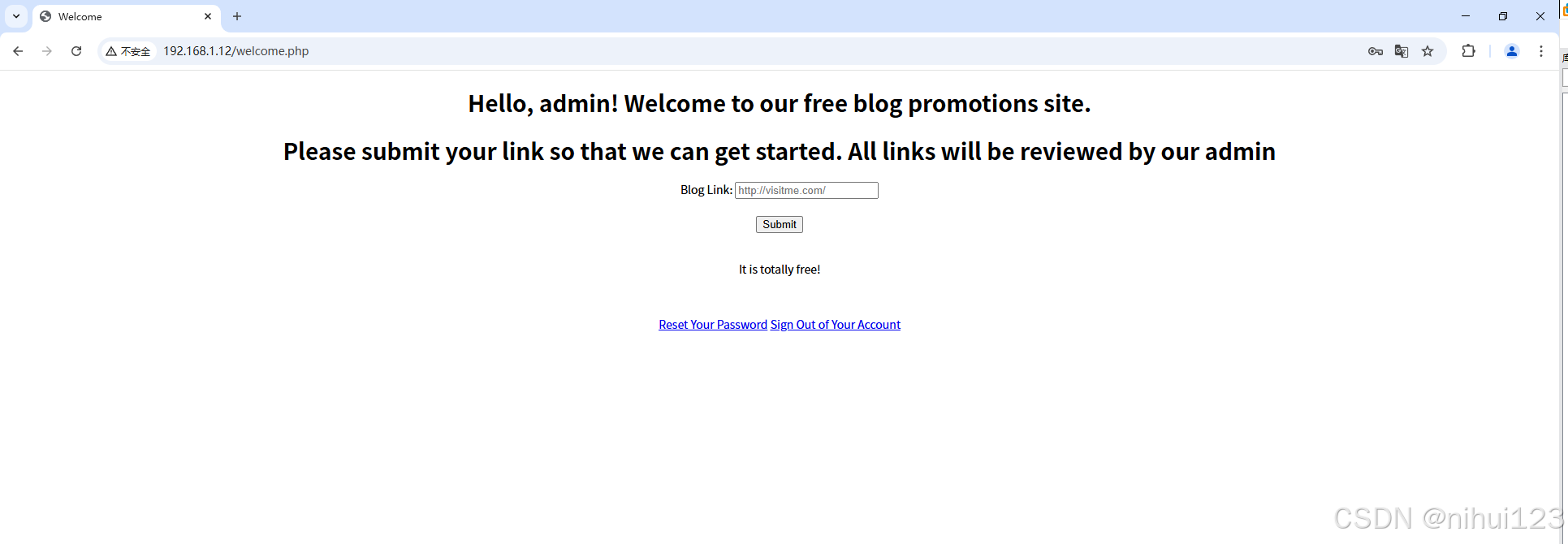

登录成功之后会进入到一个welcome.php的页面中,如下所示。

在这里提示我们可以提交一个博客的连接地址,我们尝试提交一下百度的地址。https://www.baidu.com/。

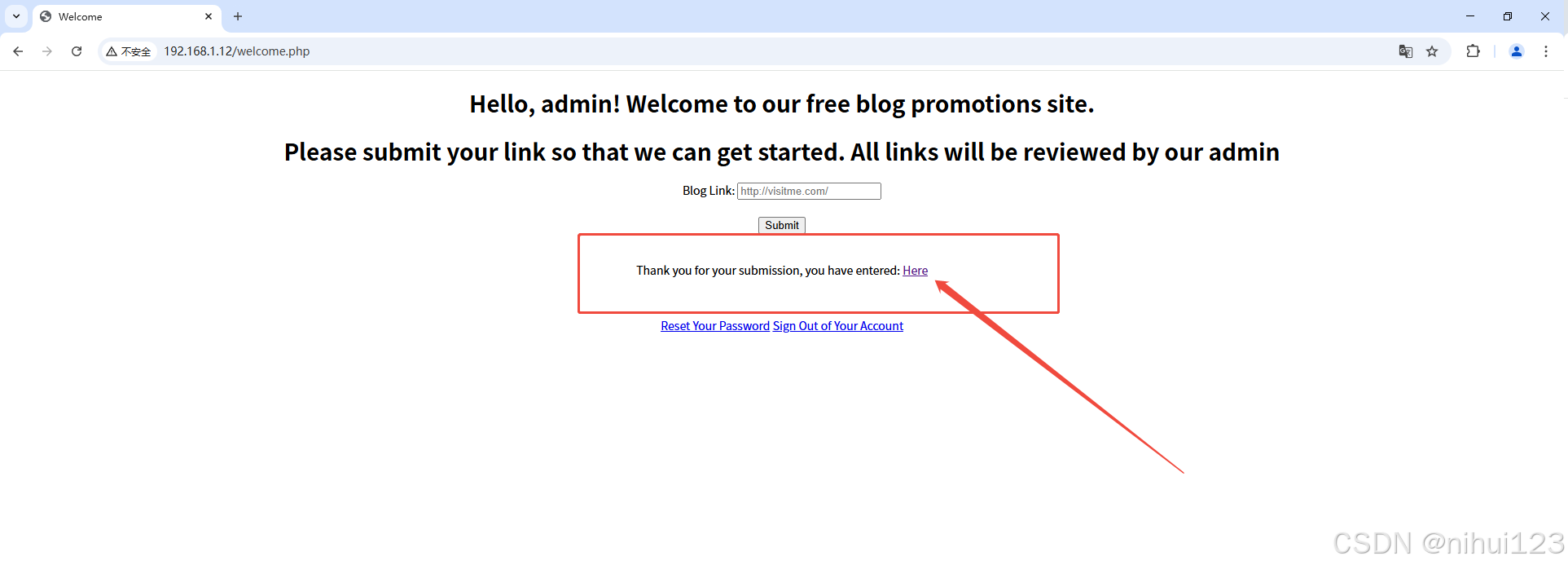

提交成功之后,页面上会出现如下的信息,我们可以尝试点击这个跳转链接,发现会进入到百度的首页上去。

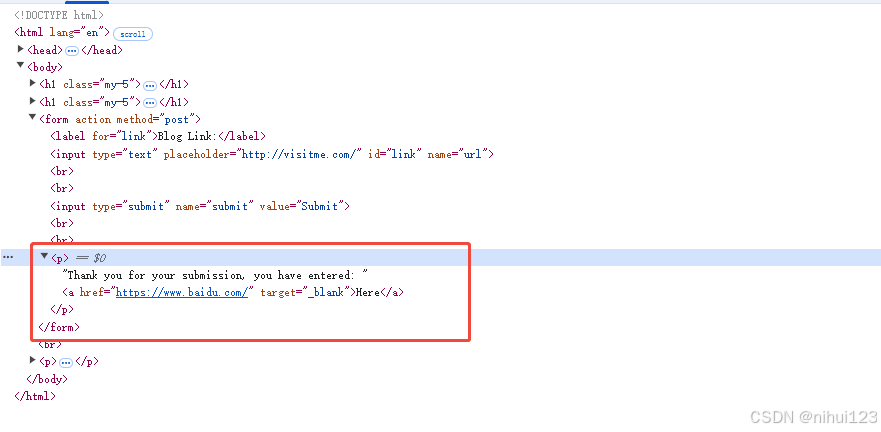

查看一下源码信息,如下所示。

发现这就是一个典型的钓鱼网站的实现模式。原理如下。关于漏洞的利用原理,这里用一个图说明以下,这里的超链接B就是我们输入要提交的链接,界面C是靶机80端口的登录界面,这样我们才可以诱导管理员账户登录我们伪造的界面,获取到管理员的账户信息。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1561

1561

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?