这不是一篇WP,更类似于交流讨论,文章所涉及的知识点和工具也仅针对题目而言,错误之处,批评指正。

1.Crack Me

知识点:

a.伪加密:ZipCenOp.jar

b.解压缩报错处理:手工处理

c.ZIP密码爆破:ARCHPR

2.Capture!

知识点:

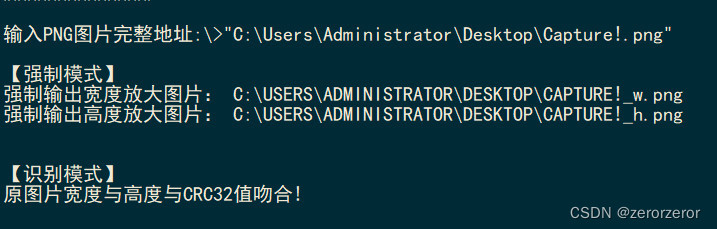

a.PNG文件宽度、高度与CRC:脚本

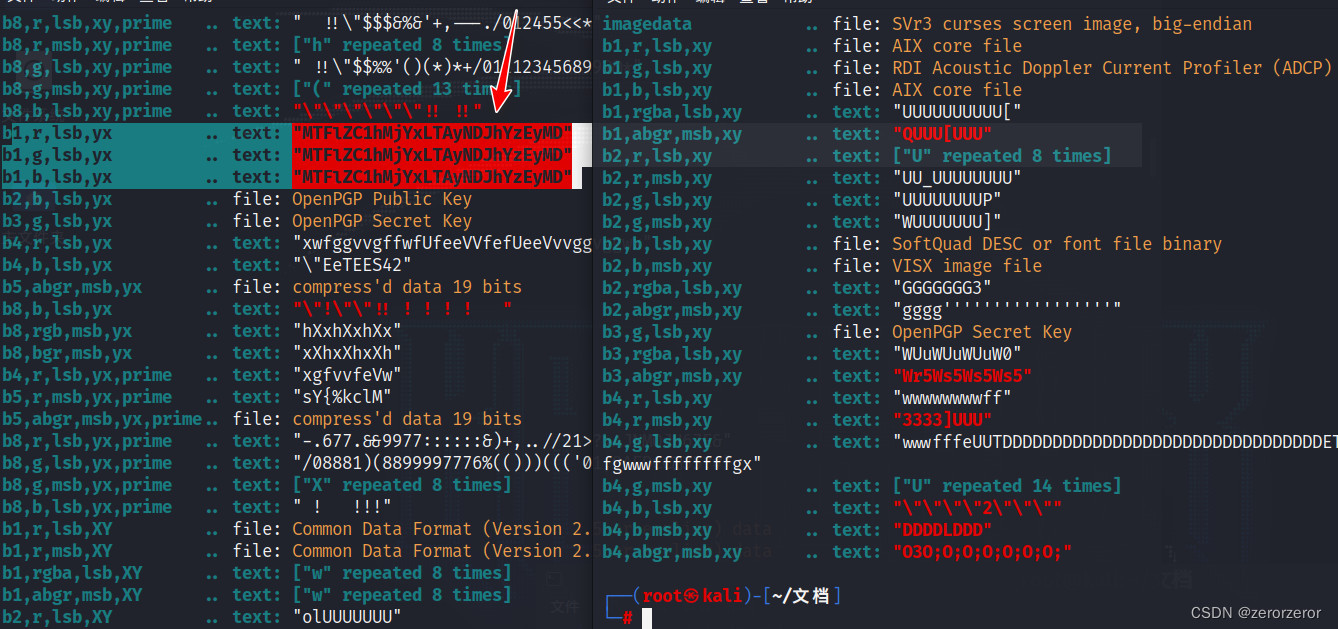

b.PNG数据隐写:Zsteg 、Stegsolve

注意点:

a.PNG宽度、高度和CRC可以被精心伪造,若不注意,很容易被网上的通用脚本忽略,也因为这道题,我重新修改了脚本,强制把PNG的宽度和高度拉大一倍,防止即使图片可以正常显示,CRC校验值也正确的隐藏类型

b.PNG数据隐写分析,再用Stegsolve之前,可以先使用Zsteg观察一下,务必带上参数 -all,本题颠倒XY,Zsteg默认命令,不会显示异常数据

3.Cycle Again

知识点:

a.PNG文件宽度、高度与CRC:脚本

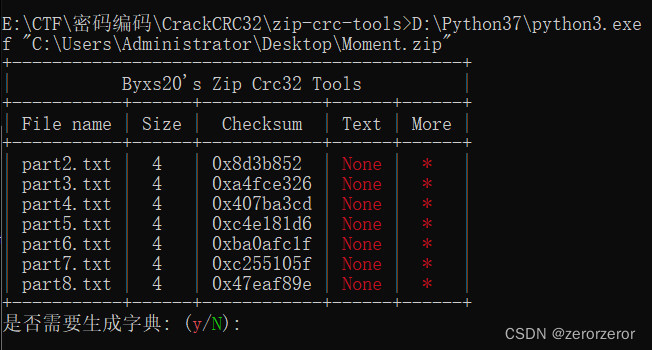

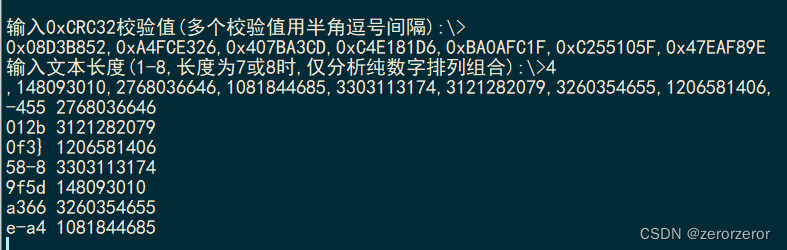

b.ZIP小文件CRC32碰撞:CRC32 Tools

注意点:

a.CRC32 Tools在GitHub可以找到,项目比较老,用起来也比较麻烦,可以根据自己的使用习惯进行改造。图1是某大佬写的工具,Github开源,自取;图2自用工具,效率低,只是自己用得顺手

4.Coffee Please

知识点:

office类文件隐写:手工修改zip后,解压缩后慢慢找,体力活

5.Convert Something

知识点:

a.base64文件隐写:脚本

b.0宽度字符:在线解码

注意点

0宽度字符解码可以多尝试几个不同网站

https://yuanfux.github.io/zero-width-web/

http://330k.github.io/misc_tools/unicode_steganography.html

6.Coding In Time

知识点:

a.SSTV慢扫描:MMSSTV 、RX-SSTV

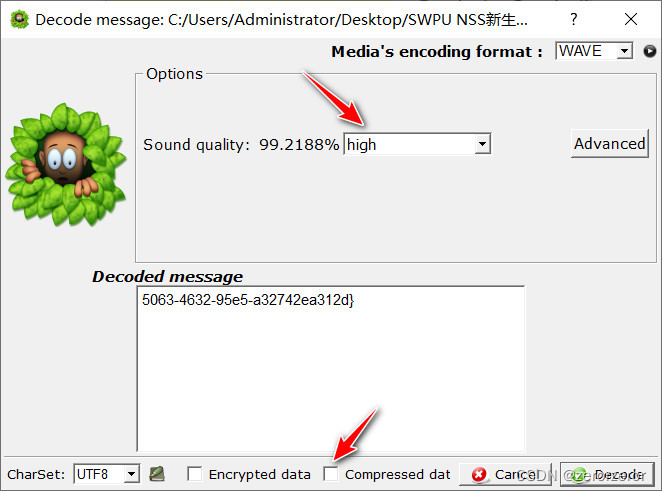

b.WAV隐写:SilentEye

注意点

a.SSTV慢扫描在linux上可以用qsstv,图形化工具,可以导入音频文件

b.SilentEye默认参数没有结果,可以尝试换个参数,此题就是如此

7.Cover Removed

知识点:

PDF文件隐写:wbStego4 、 PdfStreamDumper

注意点:

wbStego4也可以用在其他类型文件隐写

8.Call the Alien

知识点:

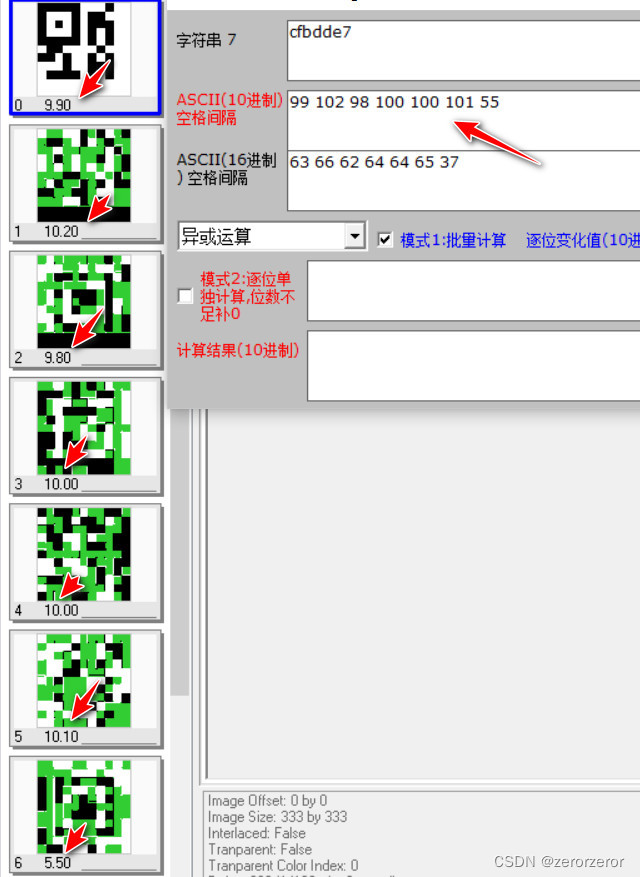

GIF文件隐写:gifsplitter、Namo GIF 编辑器、Longtion GIF Animator

注意点:

GIF除了在帧的画面隐藏信息,还要观察帧的时间

9.Continue

知识点:

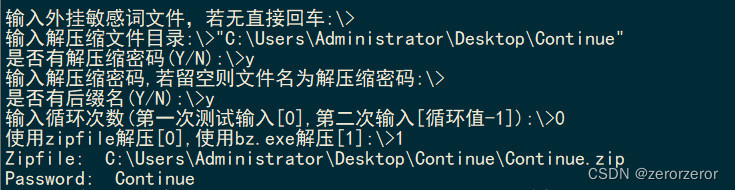

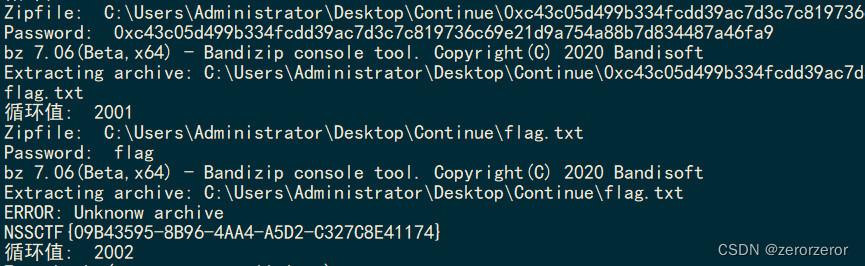

循环解压:脚本

注意点:

本题循环解压的文件为zip类型,文件名为解压缩密码,在写脚本的时候,可以考虑写通用脚本,比如文件没有后缀,文件压缩类型还包括其他类型,flag并没有放在最后一个文件,解压缩密码固定等情况。

本文并非WP,而是交流讨论。涉及多种文件的隐写与破解知识点,如ZIP伪加密、密码爆破,PNG文件宽高与CRC、数据隐写,office类、base64文件隐写,SSTV慢扫描、WAV隐写,PDF、GIF文件隐写及循环解压等,还给出了对应工具和注意事项。

本文并非WP,而是交流讨论。涉及多种文件的隐写与破解知识点,如ZIP伪加密、密码爆破,PNG文件宽高与CRC、数据隐写,office类、base64文件隐写,SSTV慢扫描、WAV隐写,PDF、GIF文件隐写及循环解压等,还给出了对应工具和注意事项。

4923

4923