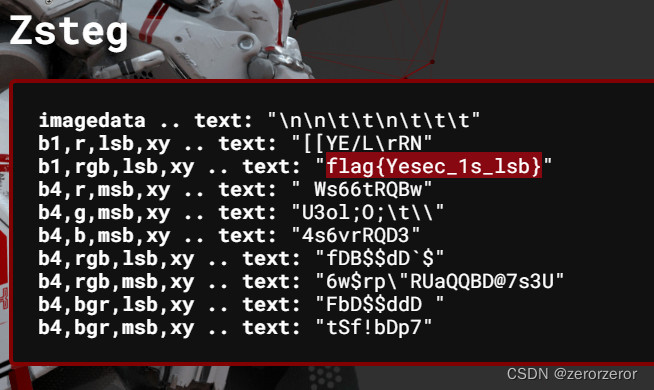

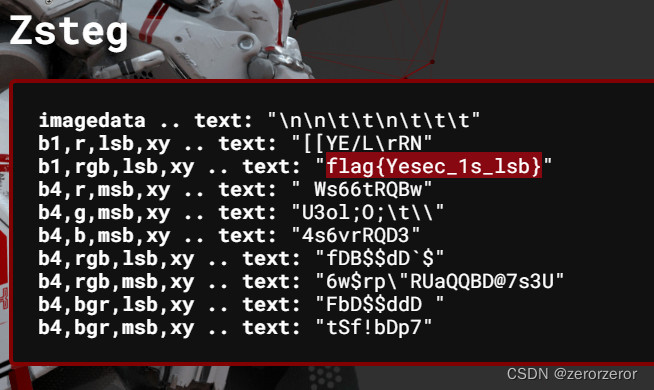

1.Yesec no drumsticks 1

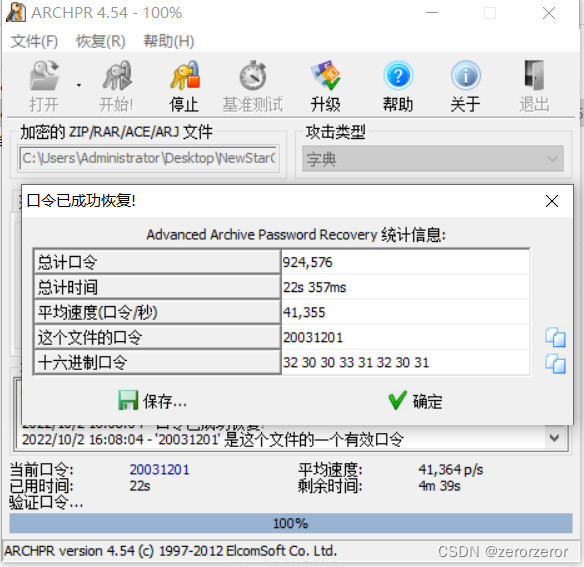

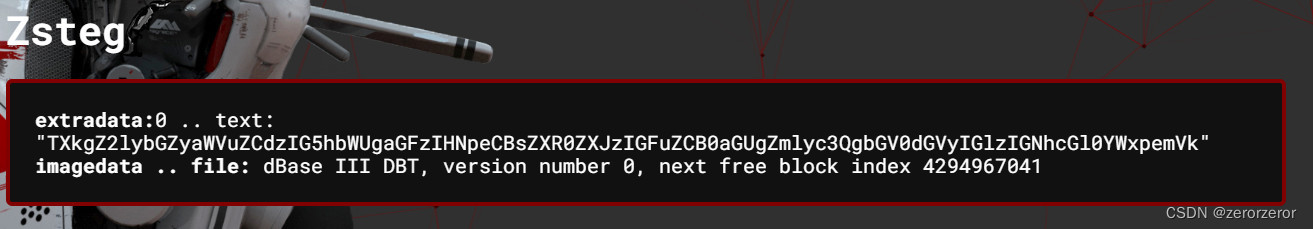

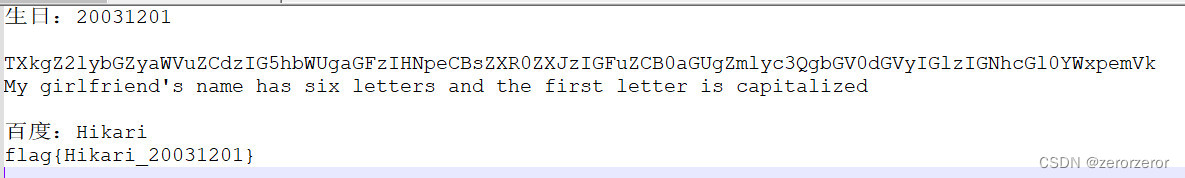

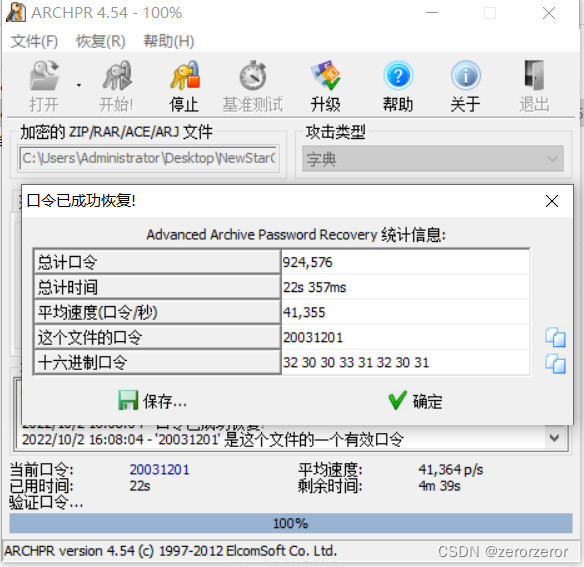

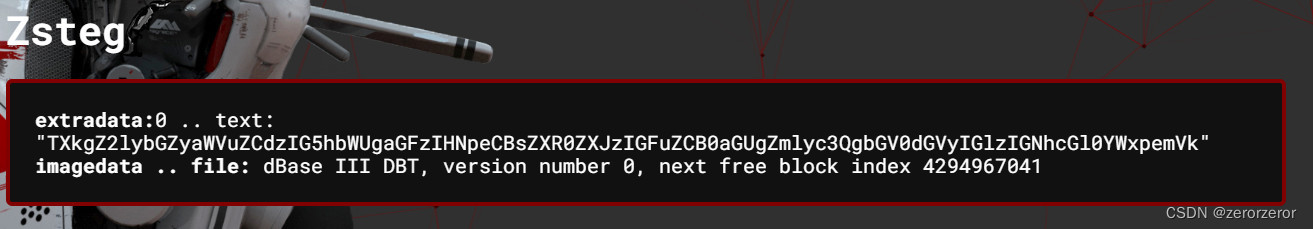

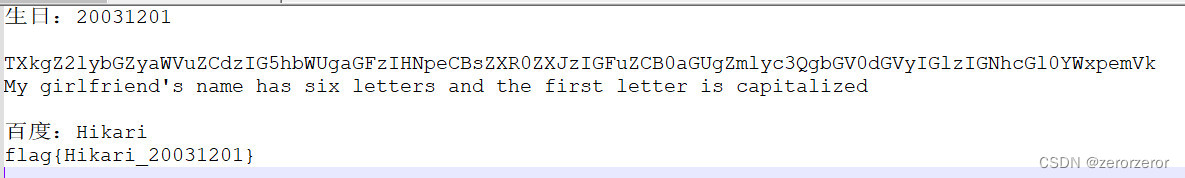

2.qsdz's girlfriend 1

解压缩得到图片

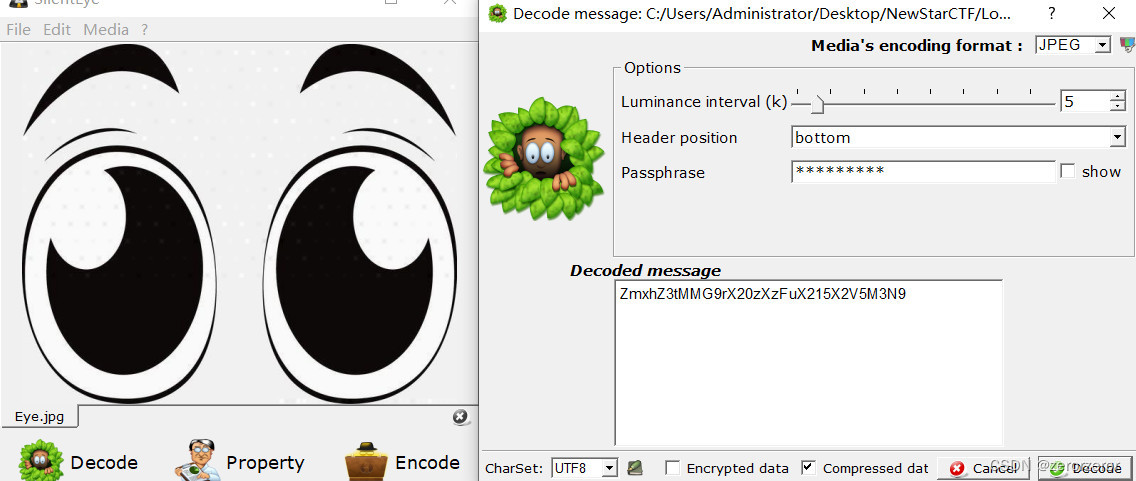

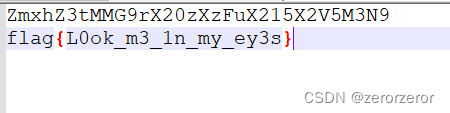

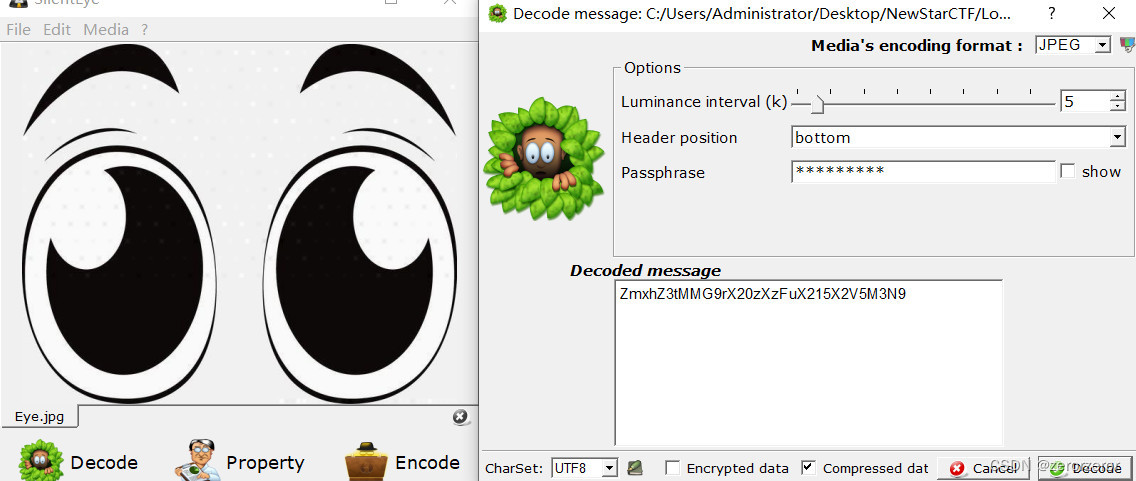

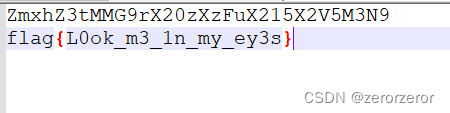

3.Look my eyes

4.EzSnake

逆向EzSnake.jar

本文介绍了解压缩文件获取图片的方法及逆向工程实践,包括对特定文件进行逐位异或操作以还原图片,以及逆向分析Java程序的过程。此外,还探讨了通过播放音频并使用SSTV工具接收来解析奇怪音频的内容。

本文介绍了解压缩文件获取图片的方法及逆向工程实践,包括对特定文件进行逐位异或操作以还原图片,以及逆向分析Java程序的过程。此外,还探讨了通过播放音频并使用SSTV工具接收来解析奇怪音频的内容。

解压缩得到图片

逆向EzSnake.jar

808

808

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?