你正遭受DDOS攻击!你准备好应对了吗?

关键字: [Amazon Web Services re:Invent 2024, 亚马逊云科技, Amazon Shield, Ddos Attack Mitigation, Request Rate Monitoring, Cloudfront Caching, Waf Rule Configuration, Shield Advanced Protection]

导读

你的运营团队是否知道如何在遭受攻击时做出响应?你在设计架构时是否考虑了DDOS防御策略?本次讲座将指导你完成在遭受攻击时做出反应的步骤。探索你应该利用的亚马逊云科技工具,以及可以遵循的最佳实践,以主动为此类场景做好准备。学习如何使用Amazon CloudFront、Amazon WAF和亚马逊云科技 Shield Advanced等服务来识别和应对DDOS攻击。

演讲精华

以下是小编为您整理的本次演讲的精华。

视频一开始由Etienne设置了一个假设场景:一位SRE管理着一个电子商务网站和API,在周五下午遭受了DDoS攻击。SRE的第一步是召开电话会议,分配角色和职责,与亚马逊云科技支持团队联系,并开始收集指标和日志以了解受影响的系统。SRE拥有一个相当简单的架构,包括负载均衡器、API网关、一些计算实例和Lambda函数。

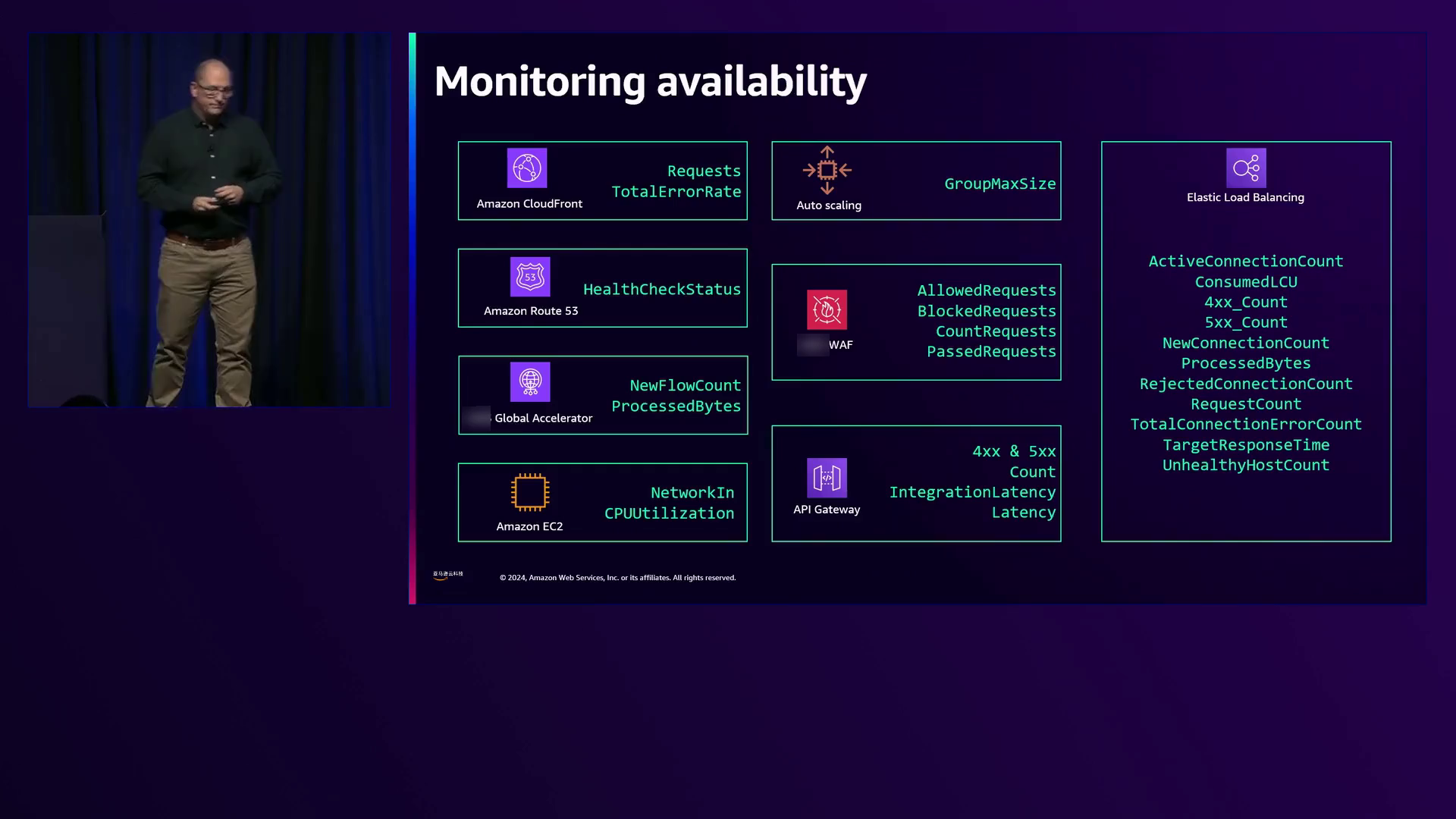

SRE会启用CloudTrail日志记录,以跟踪事件期间所做的更改,为Elastic Load Balancing和API网关启用CloudWatch指标和日志以监控性能,并设置Route53健康检查来跟踪应用程序的可用性,可能会为API和网站各设置一个。

然后,SRE会添加Route53,这是一种高度可用的DNS服务,可以吸收DNS流量洪峰。接下来,SRE会引入CloudFront进行缓存和边缘DDoS保护。SRE会使用VPC前缀列表功能或最近推出的VPC Origins功能(允许在私有VPC中为CloudFront创建新的负载均衡器进行通信)将应用程序负载均衡器限制为仅CloudFront IP地址。

SRE会在CloudFront上启用Amazon WAF,并使用基于OWASP前10项的托管规则组(如Core Rule Set)、来自Amazon威胁情报的IP信誉列表和匿名IP信誉列表,并启用基本的IP聚合密钥速率限制(如300个请求),或根据预期的合法客户速率进行设置。

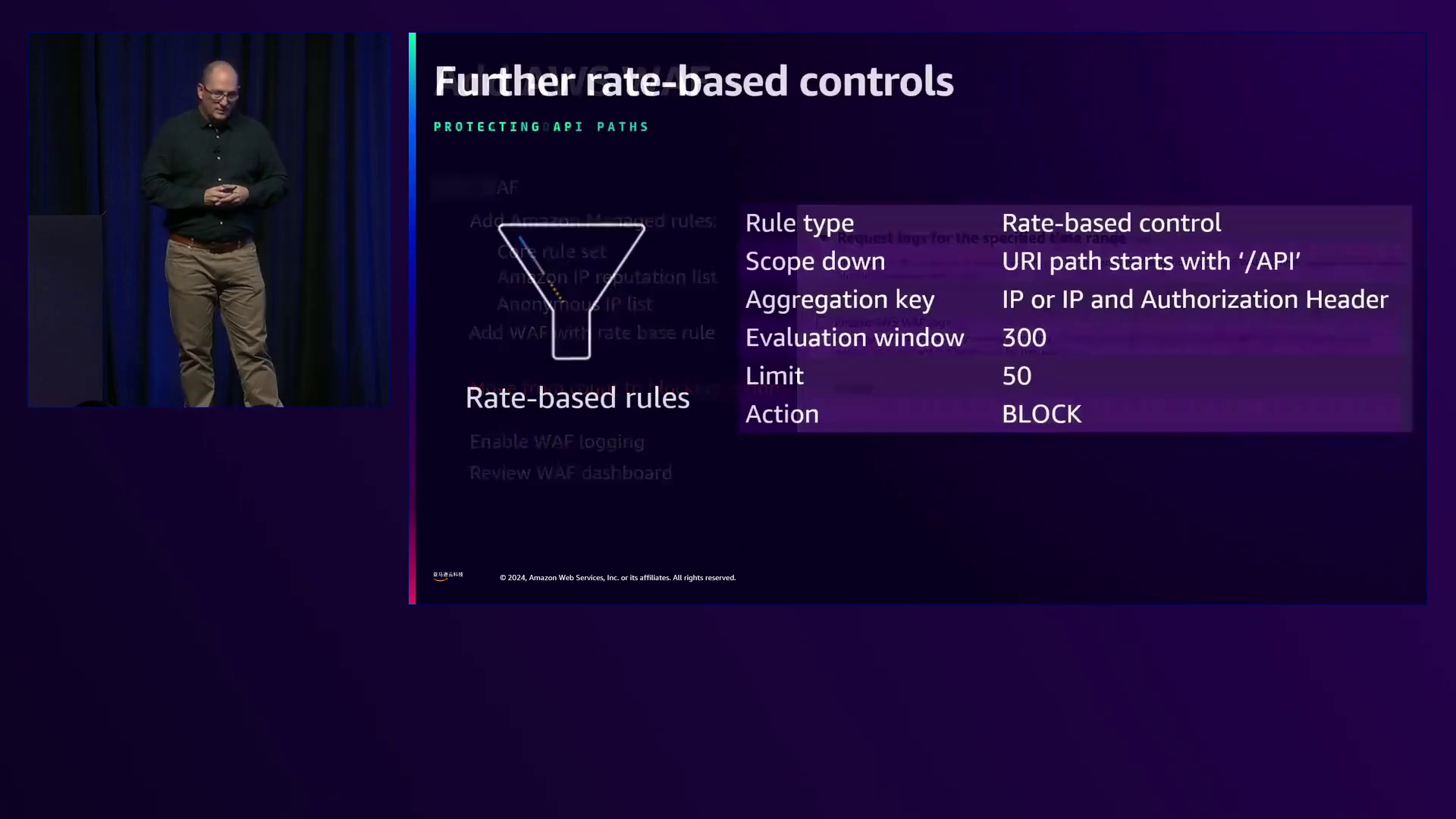

对于API端点,SRE会在WAF中实施另一个针对/api路径的速率限制规则,使用IP地址和Authorization头的API聚合密钥,在阻止模式下评估每300秒50个请求。对于网站,SRE可以将主机头、URI路径和IP作为评估标准,限制为每60秒10个请求,或使用JavaScript挑战。

SRE会监控CloudFront指标,如通过CloudFront的请求、总错误率、Origin Latency CloudWatch指标(用于评估后端健康状况)以及CloudWatch仪表板中的WAF指标(如高阻止率)。SRE会启用CloudFront日志记录以分析请求模式。

在缓解攻击后,SRE会调查CloudFront日志、根据需要修改WAF规则、添加CloudWatch高请求率和高错误率警报,并记录所做的基础设施更改。

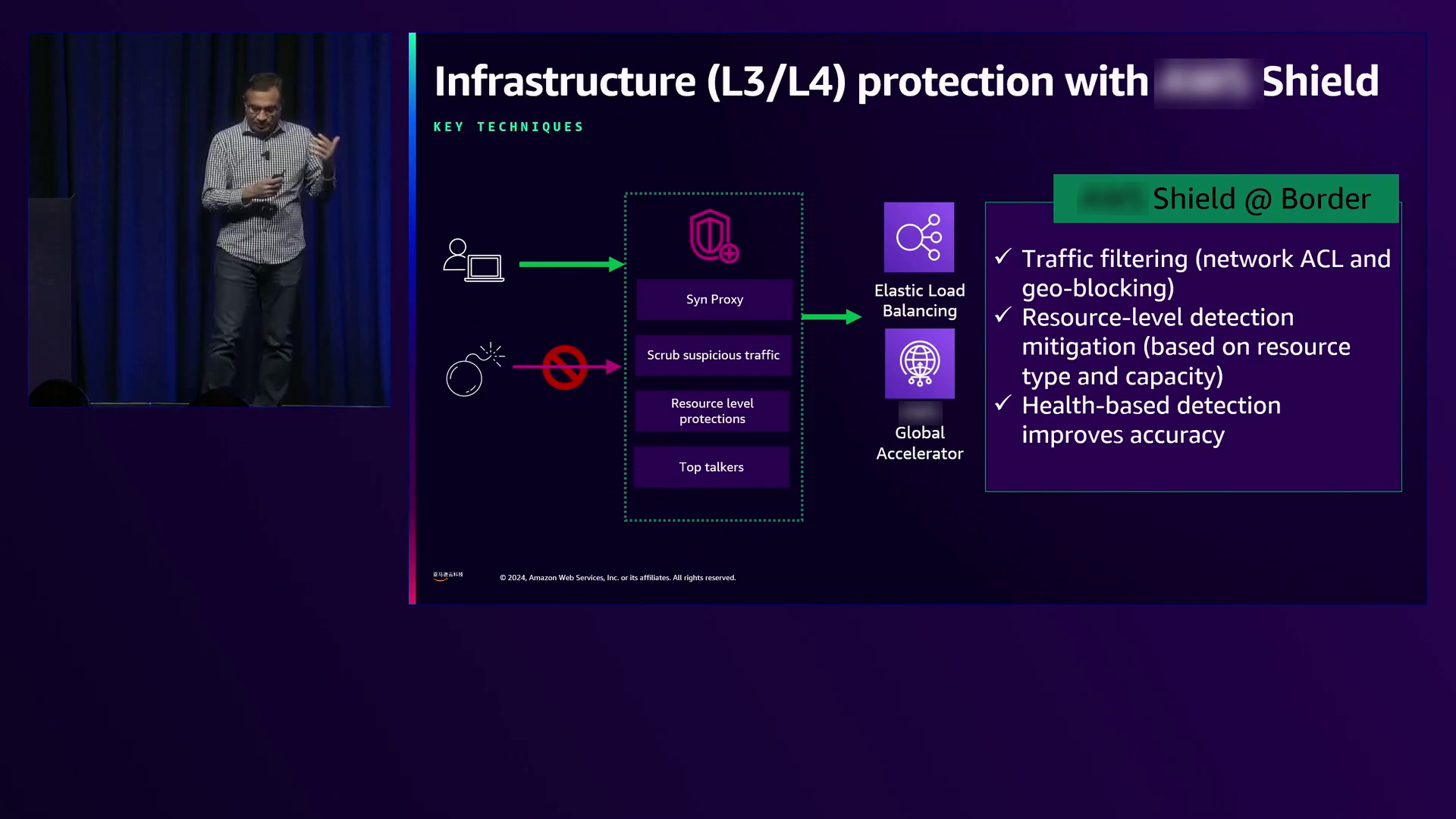

Nitin解释说,在边缘,Amazon Shield Standard会检查流量,识别主要发起者并根据可用的计算和网络资源应用智能的、资源感知的速率限制。它可防护已知威胁,如来自可疑UDP端口的流量,并执行协议感知缓解。

例如,Shield在远程边缘使用SYN代理直接缓解SYN洪水,通过代理TCP握手。对于区域工作负载,Shield还根据配置(如来自网络ACL的地理阻止)应用基于资源的缓解措施,并过滤流向未被服务(如Global Accelerator)侦听的端口的流量。

CloudFront内置了DDoS防御功能,通过查看主要发起者、请求熵与正常Web流量模式的差异以及执行协议感知缓解,在5到10秒内缓解IP和第7层攻击。CloudFront缓解了一次高达1.55亿请求/秒的HTTP/2快速重置攻击,并在不到7分钟内吸收了34亿请求攻击的90%以上,而不影响应用程序。

亚马逊云科技使用复制易受攻击应用程序、开放代理、物联网设备等的全球蜜罐基础架构(每天看到数十亿次交互),收集第一手威胁情报。亚马逊云科技分析恶意IP、有效负载、客户之间的模式等工件,生成用于边缘缓解威胁的威胁情报。今年,这种情报阻止了数十万次攻击。

然而,亚马逊云科技无法阻止100%的攻击,以避免由于误报而影响合法流量。客户需要使用WAF、Shield Advanced、Firewall Manager、Bot Control和Fraud Control等服务构建分层DDoS弹性。他们应该使用基于速率的控制、IP信誉列表、托管规则组、地理阻止、有效负载检查,并定期审查和测试规则。

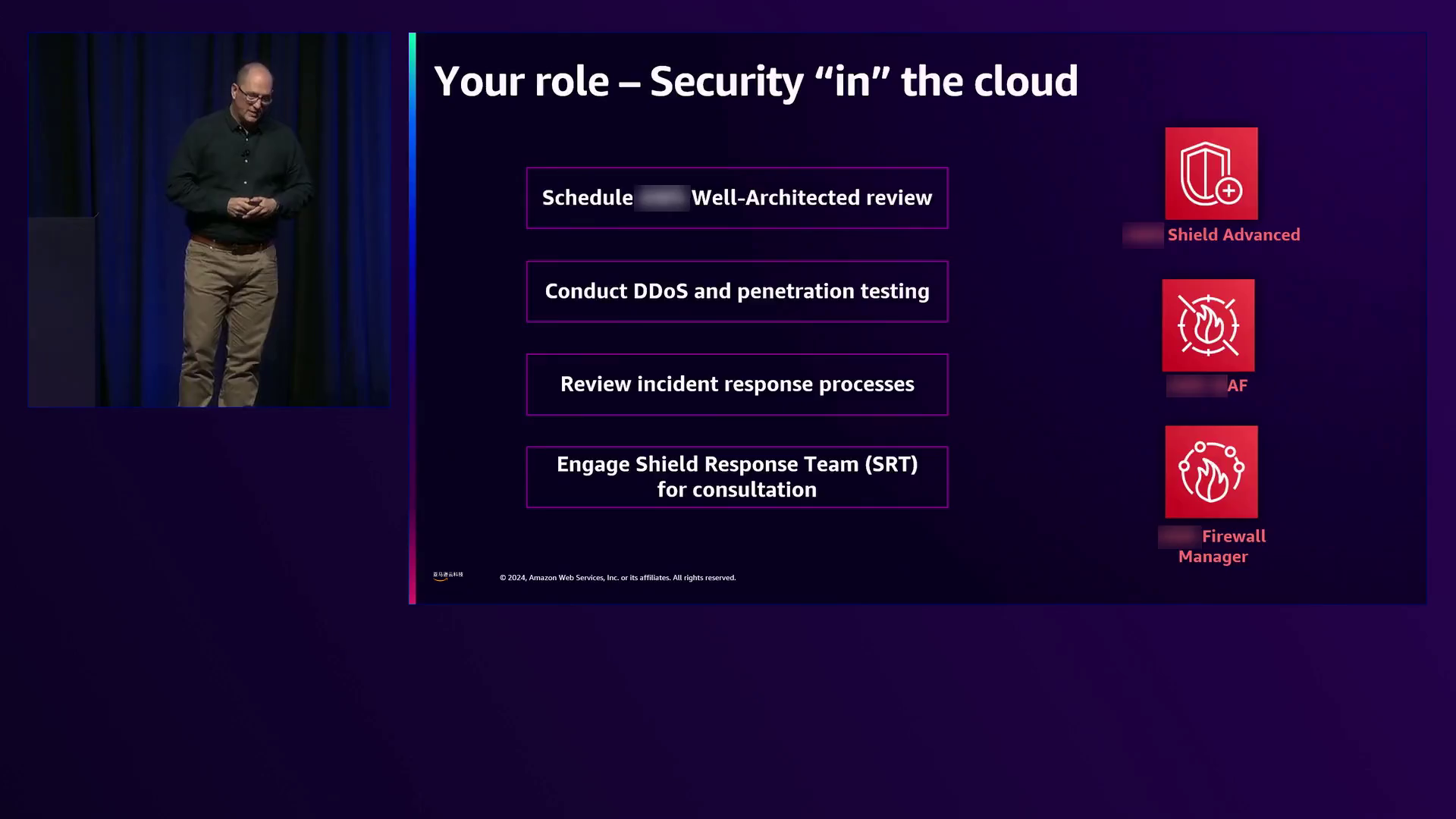

Etienne建议使用CloudFront(免费层和免费SSL证书)、考虑可选的托管Shield Advanced服务(提供24/7响应团队)、使用Firewall Manager在亚马逊云科技账户/VPC范围内推广WAF策略、进行DDoS测试、审查事件响应流程,并与Amazon Shield响应团队合作。

下面是一些演讲现场的精彩瞬间:

Etyen介绍了他和同事Nitin。

Nitin将就如何使用Amazon WAF、CloudFront和Shield Advanced来保护亚马逊云科技上的工作负载进行演讲。

演讲强调了基于速率的控制措施在保护API和根据IP地址和授权头创建细粒度速率限制方面的强大功能。

演讲者强调了在宣布事件解决之前,进行事后审查、监控运行状况检查和CloudWatch指标、调查日志、设置警报以及记录基础设施和未来缓解计划的更改的重要性。

Amazon Shield通过阻止流向Global Accelerator未使用的端口的流量,从而智能地缓解DDoS攻击,防止亚马逊云科技服务过载。

Amazon CloudFront的DDoS缓解功能利用请求熵分析和异常检测来识别和缓解IP数据包和请求级别的DDoS攻击。

亚马逊云科技采用全球蜜罐网络(诱饵系统),吸引和分析潜在的网络威胁,收集有价值的威胁情报,以保护其客户。

总结

在这场引人入胜的演讲中,亚马逊云科技专家Etyen和Nitin深入探讨了分布式拒绝服务(DDoS)攻击的准备和缓解这一关键主题。他们引导观众通过一个假设场景,其中一名SRE面临着一个电子商务网站和API遭受DDoS攻击,并提供了实用的步骤来分类、缓解和从攻击中恢复。

重点包括:

- 了解DDoS攻击的性质、影响以及采取纵深防御策略的重要性。

- 利用CloudFront、Amazon WAF和Amazon Shield Advanced等服务在边缘缓解DDoS攻击,保护您的应用程序和基础设施。

- 在Amazon WAF中实施基于速率的控制、geo-blocking和有效载荷检查规则,过滤恶意流量并防御各种攻击向量。

该演讲强调了共同责任模式,即亚马逊云科技确保云基础设施的安全,而客户则确保云中应用程序和数据的安全。它强调了监控、日志记录和事后审查的重要性,以不断提高DDoS的恢复能力。

最后,演讲者强调测试DDoS准备工作、与亚马逊云科技支持团队合作以及遵循DDoS恢复指南中概述的最佳实践的重要性,以确保您的应用程序在面临DDoS威胁时保持可用和安全。

亚马逊云科技(Amazon Web Services)是全球云计算的开创者和引领者。提供200多类广泛而深入的云服务,服务全球245个国家和地区的数百万客户。做为全球生成式AI前行者,亚马逊云科技正在携手广泛的客户和合作伙伴,缔造可见的商业价值 – 汇集全球40余款大模型,亚马逊云科技为10万家全球企业提供AI及机器学习服务,守护3/4中国企业出海。

71

71

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?