超表面机器学习逆向设计资料 视频+文档+代码+案例 视频总时长20h+,案例丰富

最近在研究超表面相关内容,发现了一套超棒的资料——超表面机器学习逆向设计资料,真的是让我如获至宝,必须来给大家分享分享。

这套资料涵盖了视频、文档、代码以及丰富的案例,简直是一站式学习超表面机器学习逆向设计的豪华套餐。先说这视频部分,总时长 20 小时以上,这意味着什么呢?意味着你可以从基础概念开始,一步步深入到复杂的模型构建和实际应用,视频内容循序渐进,就像有个经验丰富的导师在你耳边耐心讲解。

比如说在讲解超表面的基础原理时,视频通过形象的动画展示了超表面对电磁波的调控机制,让你一下子就理解了那些抽象的概念。而文档部分,则像是一本随时可以查阅的秘籍,对视频中的知识点进行了进一步的梳理和总结,方便你在学习过程中随时回顾重点。

再来说说代码部分,这可是干货中的干货。以一个简单的超表面结构模拟代码为例:

import numpy as np

import matplotlib.pyplot as plt

# 定义超表面的参数

num_elements = 100

element_size = 0.1 # 超表面单元尺寸

# 初始化超表面的属性数组

properties = np.zeros(num_elements)

# 模拟超表面对电磁波的响应

for i in range(num_elements):

properties[i] = calculate_response(i * element_size)

# 绘制超表面属性分布

plt.plot(np.arange(num_elements) * element_size, properties)

plt.xlabel('Position on Metasurface')

plt.ylabel('Electromagnetic Response')

plt.title('Metasurface Response Distribution')

plt.show()

def calculate_response(position):

# 简单的响应计算模型

return np.sin(position) * 2 + 1这段代码通过 Python 语言构建了一个简单的超表面模型,定义了超表面的单元数量、尺寸等参数,然后模拟了超表面对电磁波的响应,并将结果绘制出来。从代码中可以看到,我们先初始化了超表面属性数组,接着通过循环计算每个单元的响应,最后用 matplotlib 库进行绘图展示。这个简单的例子虽然只是超表面模拟的冰山一角,但却能让我们快速上手理解超表面模拟的基本思路。

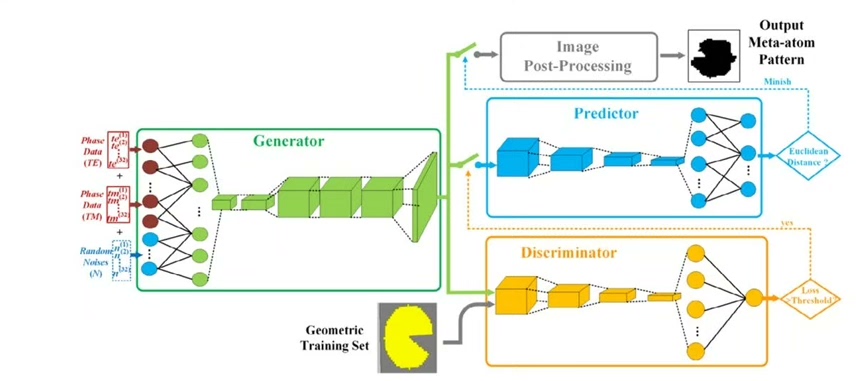

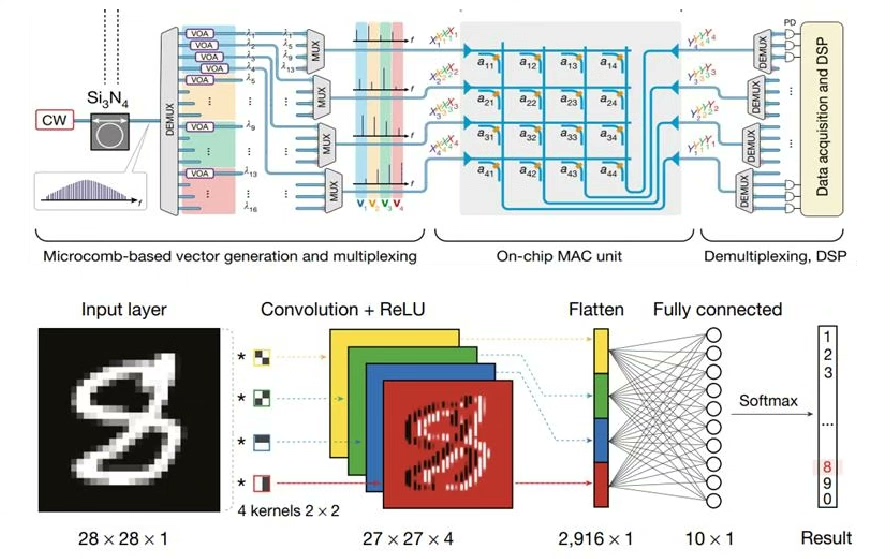

最后不得不提的就是丰富的案例啦。这些案例就像一个个生动的实战场景,涵盖了从天线设计到光学器件优化等多个领域。通过实际案例,你可以看到超表面机器学习逆向设计在不同场景下是如何具体应用的,每一个案例都像是一次实战演练,让你在实践中不断提升对知识的掌握程度。

总之,这套超表面机器学习逆向设计资料真的是太全面太实用了,无论是新手想要入门,还是老手想要进一步提升,都能从中获取到满满的价值。强烈推荐给各位对超表面和机器学习逆向设计感兴趣的小伙伴们!

583

583

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?