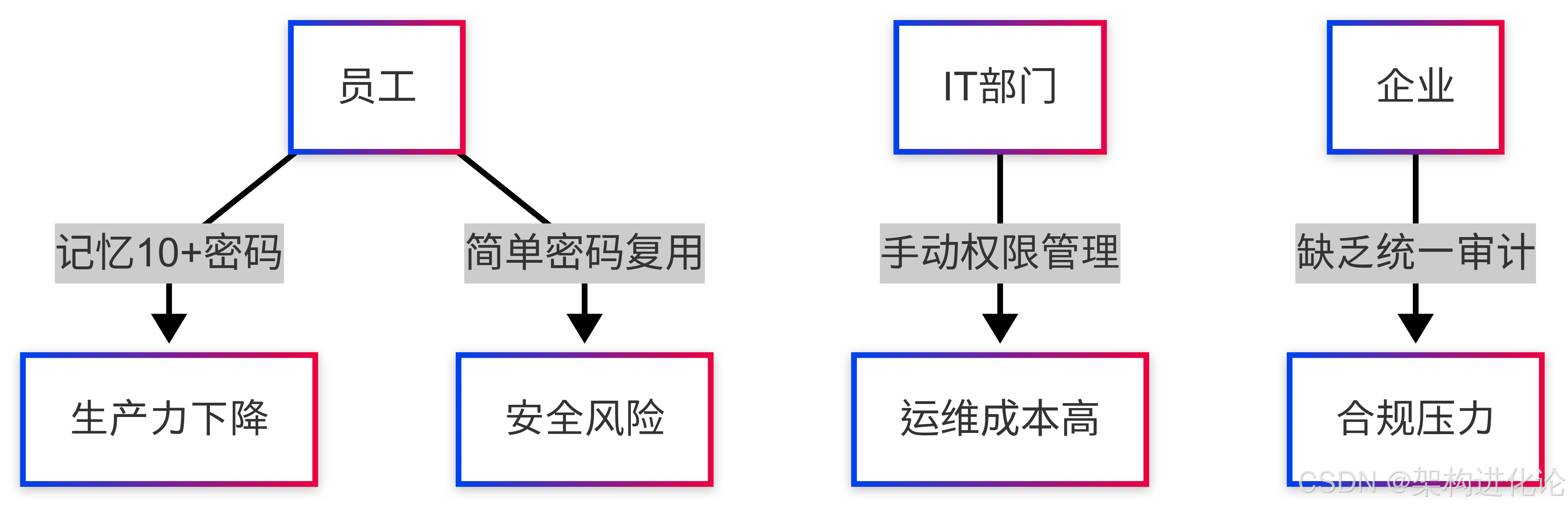

企业数字化转型中的身份管理挑战

在数字化浪潮席卷全球的今天,企业应用生态日趋复杂,平均每个企业员工每天需要使用8-15个不同的业务系统。这种多系统并存的现状带来了严峻的身份管理挑战:员工需要记忆大量密码,IT部门疲于账号管理,安全团队担忧凭证泄露风险。单点登录(SSO)技术作为解决这些痛点的关键方案,已成为现代企业IT架构不可或缺的基础设施。

传统身份管理的困局

在未实施SSO的企业环境中,普遍存在以下典型问题:

-

生产力黑洞:研究显示,员工平均每周花费42分钟在密码重置和账户解锁上

-

安全脆弱性:65%的用户会在多个系统重复使用相同密码,极大增加了撞库攻击风险

-

管理复杂度:每100名员工需要管理的应用访问权限组合超过500种

-

合规压力:满足GDPR、等保2.0等法规要求需要完整的访问审计链条

SSO解决方案核心架构解析

现代SSO系统组件构成

一个完整的企业级SSO解决方案通常包含以下核心模块:

-

身份提供者(IdP):认证核心,如Keycloak、Azure AD

-

服务提供者(SP):业务应用系统

-

协议适配层:支持SAML/OIDC/OAuth等标准协议

-

用户目录:连接AD/LDAP/HR系统等数据源

-

策略引擎:实现RBAC/ABAC等访问控制

-

审计分析:记录和监控所有认证事件

生活案例:SSO系统如同大型企业的“一卡通”中心,员工凭一张工卡(数字身份)可通行门禁(网络准入)、食堂(应用系统)、图书馆(数据服务)等所有场所,而管理中心(IdP)能实时监控每张卡的使用情况。

协议标准选型指南

| 协议 | 适用场景 | 优势 | 局限性 |

|---|---|---|---|

| SAML 2.0 | 企业级应用集成 | 成熟稳定,企业支持度高 | 基于XML,移动端支持弱 |

| OIDC | 现代Web/移动应用 | JSON格式,适合API经济 | 较新,部分旧系统不支持 |

| CAS | 教育/传统系统 | 简单易用,文档丰富 | 功能相对基础 |

| OAuth 2.0 | API授权场景 | 精细的权限控制 | 非纯认证协议 |

// OIDC配置示例(Spring Security)

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.anyRequest().authenticated()

.and()

.oauth2Login()

.userInfoEndpoint()

.userService(customOAuth2UserService);

}

}

开源SSO解决方案深度评测

顶级开源项目对比

基于技术栈、功能完备性和社区活跃度,我们筛选出四大最具企业应用价值的开源SSO解决方案:

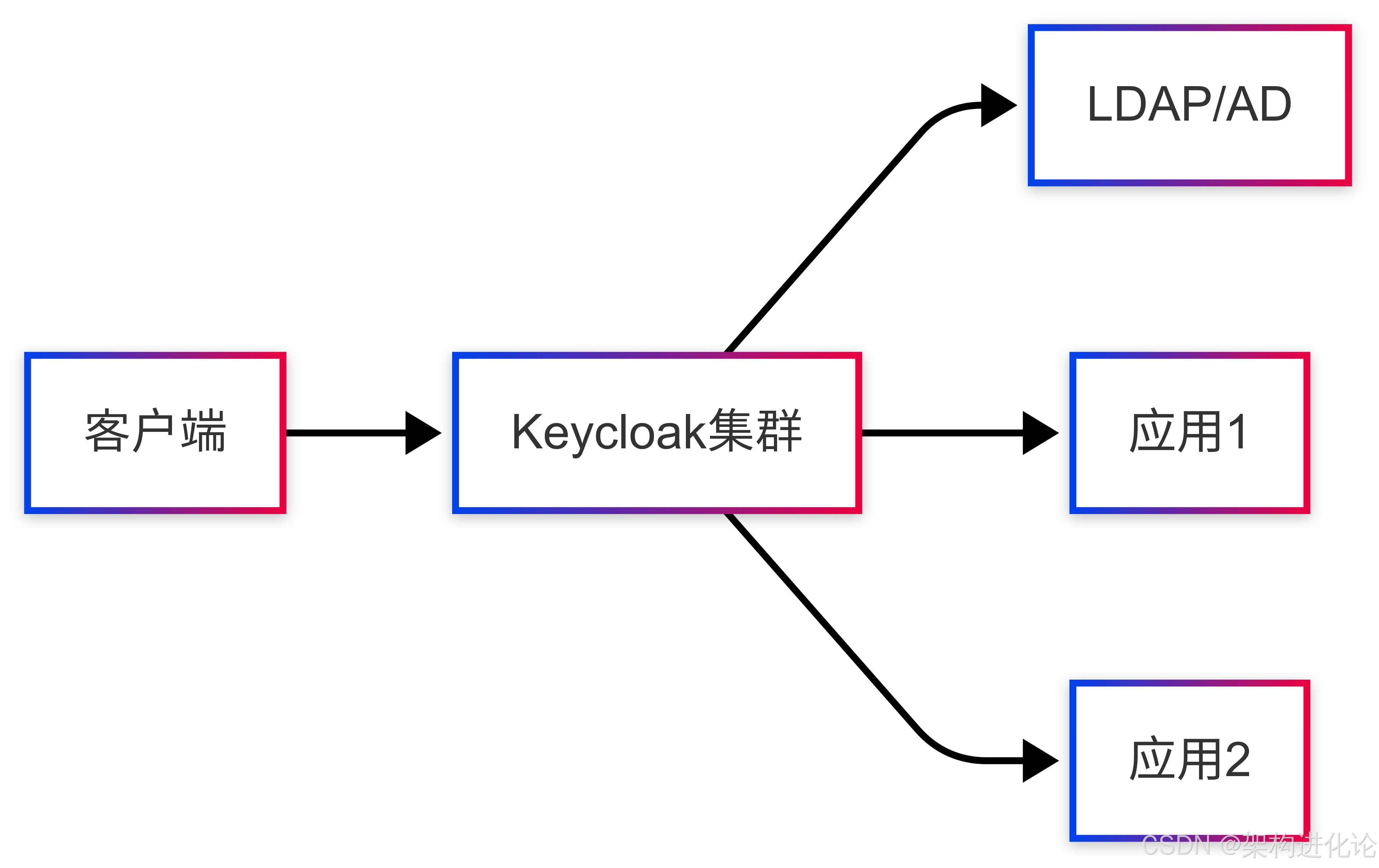

Keycloak (Red Hat主导)

-

核心优势:完整的IAM功能,支持FIDO2/WebAuthn,精细授权策略

-

部署架构:

- 适用场景:需要复杂权限管理的金融、医疗行业

Authelia (轻量级自托管)

-

亮点特性:二次认证推送,Docker友好,简洁UI

-

性能数据:单节点支持5000+ TPS认证请求

-

典型案例:中小型企业快速实现基础SSO

Apereo CAS (教育行业标杆)

-

协议支持:唯一全面支持CAS/SAML/OIDC/OAuth

-

扩展能力:通过插件支持FIDO U2F/WebAuthn

-

部署建议:高校、政府机构等传统环境

IdentityServer (.NET生态)

-

技术整合:深度集成ASP.NET Core,Visual Studio工具链

-

开发效率:五分钟实现OIDC提供者

-

典型用户:微软技术栈企业

开源方案实施考量

-

隐藏成本:需要专业团队维护,平均每年消耗1.5个FTE人力

-

功能缺口:70%的开源部署需要额外开发用户自助服务模块

-

扩展挑战:百万级用户场景下需要深度性能优化

-

商业支持:Keycloak等提供付费企业版支持服务

商业SSO解决方案选型指南

主流商业平台对比

基于Gartner魔力象限和实际部署案例,推荐以下商业解决方案:

Okta SSO (领导者象限)

-

核心价值:7000+预集成应用,AI驱动的异常检测

-

客户案例:Zoom、Slack等SaaS公司首选

-

定价模型:$2-5/用户/月,按功能模块计费

Microsoft Entra ID (原Azure AD)

-

生态优势:与Office 365/Teams深度集成

-

混合部署:无缝衔接本地AD域控

-

特别适合:已投资微软生态的大型企业

Authing (中国本土领导者)

-

本土化特色:支持微信/支付宝等国内身份源

-

创新功能:可视化权限编排,多租户隔离

-

成功案例:高等教育出版社3500万用户管理

Ping Identity (金融级安全)

-

合规认证:通过PCI DSS Level 1/FedRAMP认证

-

高级特性:基于行为的风险认证引擎

-

行业标杆:摩根大通、花旗银行等金融机构

商业方案选型矩阵

| 评估维度 | Okta | Entra ID | Authing | Ping Identity |

|---|---|---|---|---|

| 集成便捷性 | ⭐⭐⭐⭐⭐ | ⭐⭐⭐⭐ | ⭐⭐⭐⭐ | ⭐⭐⭐ |

| 安全等级 | ⭐⭐⭐⭐ | ⭐⭐⭐ | ⭐⭐⭐ | ⭐⭐⭐⭐⭐ |

| 本土支持 | ⭐⭐ | ⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐ |

| 价格竞争力 | ⭐⭐⭐ | ⭐⭐⭐⭐ | ⭐⭐⭐⭐⭐ | ⭐⭐ |

行业定制化解决方案

教育行业特殊需求

典型案例:高等教育出版社SSO项目

-

挑战:整合100+应用,管理3500万用户账号

-

解决方案:Authing多租户架构+弹性扩容

-

成效:登录体验提升96%,运维成本降低88%

制造业跨国部署

大众汽车实践:

-

痛点:全球40+工厂系统异构,合规要求复杂

-

架构:混合部署模式(云IdP+本地代理)

-

成果:统一管理200+上下游合作伙伴访问

金融行业安全增强

最佳实践组合:

-

Ping Identity作为核心IdP

-

FIDO2认证替代短信验证码

-

AI风控引擎实时阻断异常登录

-

量子加密保护敏感数据传输

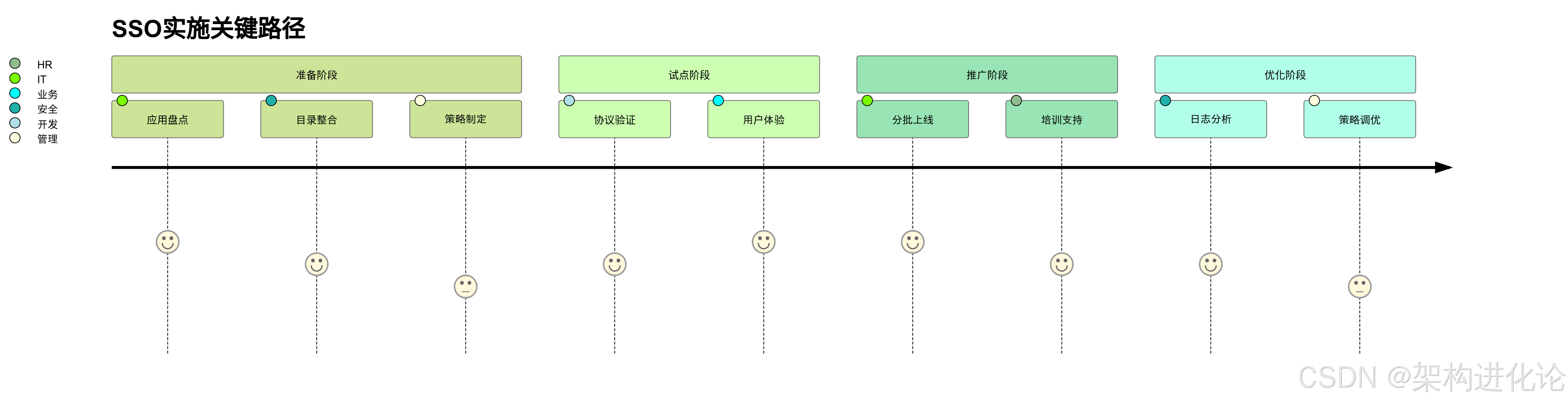

实施路线图与成功要素

分阶段部署策略

准备阶段(1-2周):

-

存量应用审计与分类

-

用户目录整合(AD/LDAP/HRIS)

-

制定密码迁移策略

试点阶段(2-4周):

-

选择3-5个非关键应用试点

-

验证协议兼容性

-

收集用户体验反馈

推广阶段(8-12周):

-

分批次接入核心业务系统

-

实施渐进式认证策略

-

开展全员安全培训

优化阶段(持续):

-

分析登录行为日志

-

调整访问控制策略

-

定期安全评估

关键成功因素

-

高层支持:将SSO纳入企业数字化战略

-

跨部门协作:IT、安全、业务部门三位一体

-

用户教育:设计直观的自助服务平台

-

持续演进:每年评估新技术(如无密码认证)

结语:构建面向未来的身份基础设施

选择SSO解决方案不仅是技术决策,更是企业数字化转型的战略投资。根据我们的实践经验,给出以下建议:

-

技术栈匹配:Java生态优选Keycloak,微软系选择Entra ID

-

规模适配:万人以下考虑Authelia,超大规模评估Okta/Authing

-

合规先行:金融医疗优先商业方案,教育政府可开源为主

-

长远规划:预留20%预算用于无密码认证等新技术的引入

未来趋势:SSO系统正向着“零信任身份中台”演进,整合:

-

行为生物识别:击键动力学、鼠标移动特征

-

上下文感知:设备指纹、网络环境评估

-

区块链身份:去中心化身份(DID)管理

-

AI护航:实时异常登录检测与自动响应

正如Gartner预测,到2026年,60%的企业将把SSO升级为融合AI的智能身份平台。企业应从现在开始规划身份管理的下一代架构,将SSO从成本中心转变为数字化创新的使能平台。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?