微服务时代的权限认证挑战

在数字化转型浪潮中,微服务架构已成为构建复杂业务系统的首选方案。随着服务数量的爆炸式增长,传统的权限认证模式面临着前所未有的挑战。权限认证体系作为微服务架构的“安全守门人”,其设计合理性直接决定了整个系统的安全性、可用性和扩展性。

传统权限认证的困境

在单体应用时代广泛采用的RBAC(基于角色的访问控制)模式,在微服务架构下暴露出诸多问题:

-

权限分散:各服务维护独立的权限体系,导致策略不一致

-

性能瓶颈:集中式权限验证成为系统性能瓶颈

-

跨服务授权困难:服务间调用缺乏统一的权限传递机制

-

审计困难:分散的权限记录难以满足合规要求

// 传统单体应用的权限检查示例

public class OrderController {

public ResponseEntity<Order> getOrder(Long orderId, HttpServletRequest request) {

// 每个方法都需要重复权限检查代码

if (!request.isUserInRole("ORDER_READ")) {

return ResponseEntity.status(403).build();

}

// 业务逻辑

return ResponseEntity.ok(orderService.getOrder(orderId));

}

}

这段代码展示了传统权限检查的典型问题:权限逻辑与业务代码耦合、重复代码多、缺乏统一管理。

权限认证基础与演进

权限模型基础

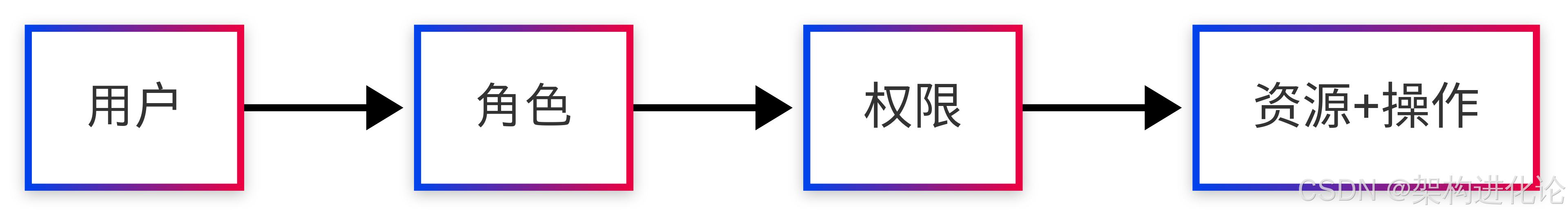

RBAC模型

RBAC(Role-Based Access Control)是最常用的权限模型,核心思想是通过角色桥接用户和权限:

数学表达:

ABAC模型

ABAC(Attribute-Based Access Control)是更灵活的模型,基于属性进行决策:

生活案例:RBAC就像公司门禁卡,不同职位(角色)有不同通行区域(权限);ABAC则像智能门禁,还会考虑时间(是否上班时间)、设备(是否登记过)等属性。

技术演进历程

单体阶段

-

技术栈:Filter/Interceptor + 数据库查询

-

问题:权限逻辑分散,难以维护

分布式阶段

-

技术栈:Shiro/Spring Security + 集中式Session

-

改进:统一认证,但权限仍分散

微服务阶段

-

技术栈:OAuth2/JWT + 网关统一鉴权

-

优势:解耦业务与安全逻辑

主流权限框架解析

Apache Shiro

核心特性:

-

简单易用

-

支持RBAC

-

无侵入性

// Shiro配置示例

public class ShiroConfig {

@Bean

public ShiroFilterFactoryBean shiroFilter(SecurityManager securityManager) {

ShiroFilterFactoryBean factory = new ShiroFilterFactoryBean();

factory.setSecurityManager(securityManager);

Map<String, String> filterMap = new LinkedHashMap<>();

filterMap.put("/orders/**", "authc, perms[order:read]");

factory.setFilterChainDefinitionMap(filterMap);

return factory;

}

}

适用场景:中小型系统,需要快速实现权限控制

Spring Security

核心优势:

-

深度Spring集成

-

支持OAuth2/JWT

-

强大的社区支持

// Spring Security配置

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.antMatchers("/orders/**").hasAuthority("ORDER_READ")

.anyRequest().authenticated()

.and()

.oauth2ResourceServer()

.jwt();

}

}

性能对比:

| 维度 | Shiro | Spring Security |

|---|---|---|

| 学习曲线 | 低 | 中高 |

| 功能完整性 | 基础 | 全面 |

| 微服务支持 | 有限 | 优秀 |

| 定制灵活性 | 高 | 中 |

微服务权限架构设计

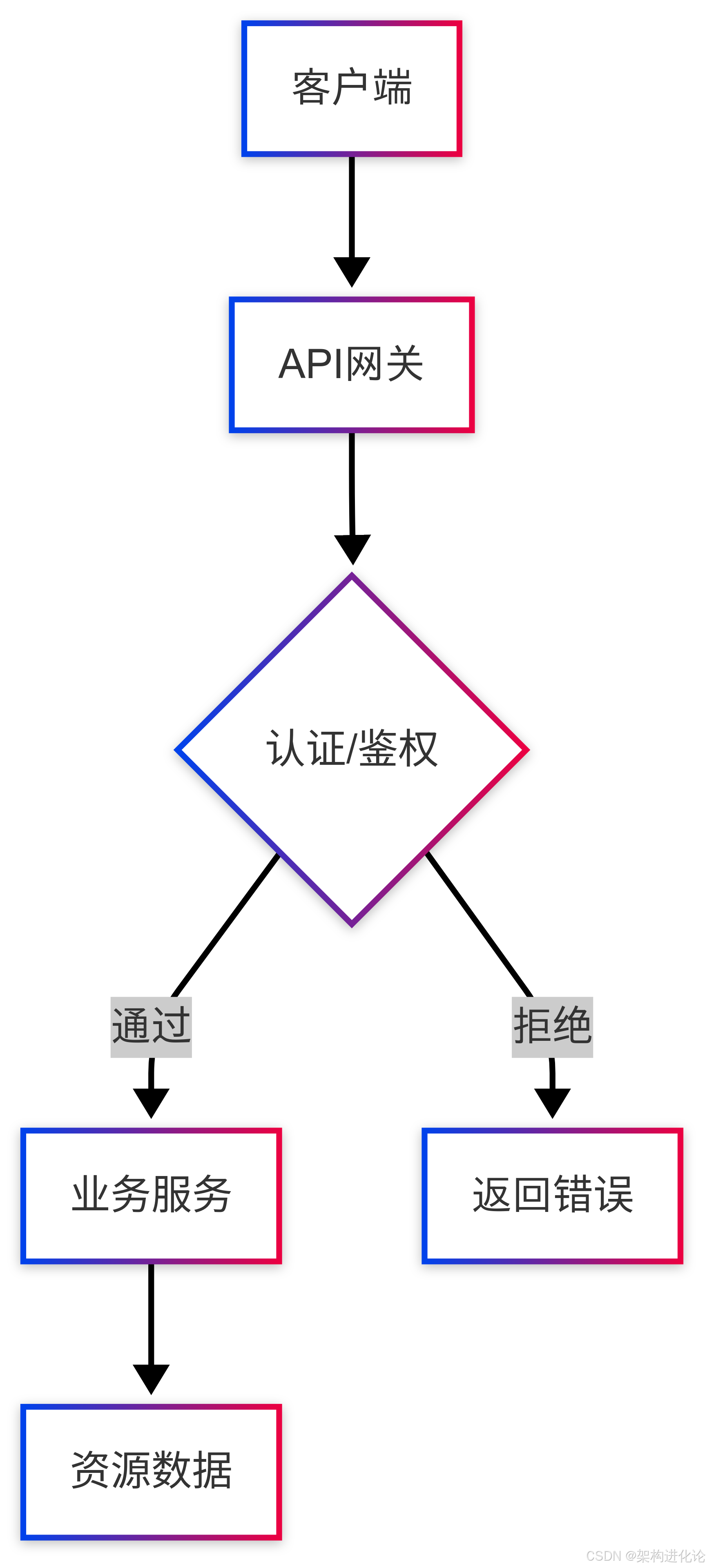

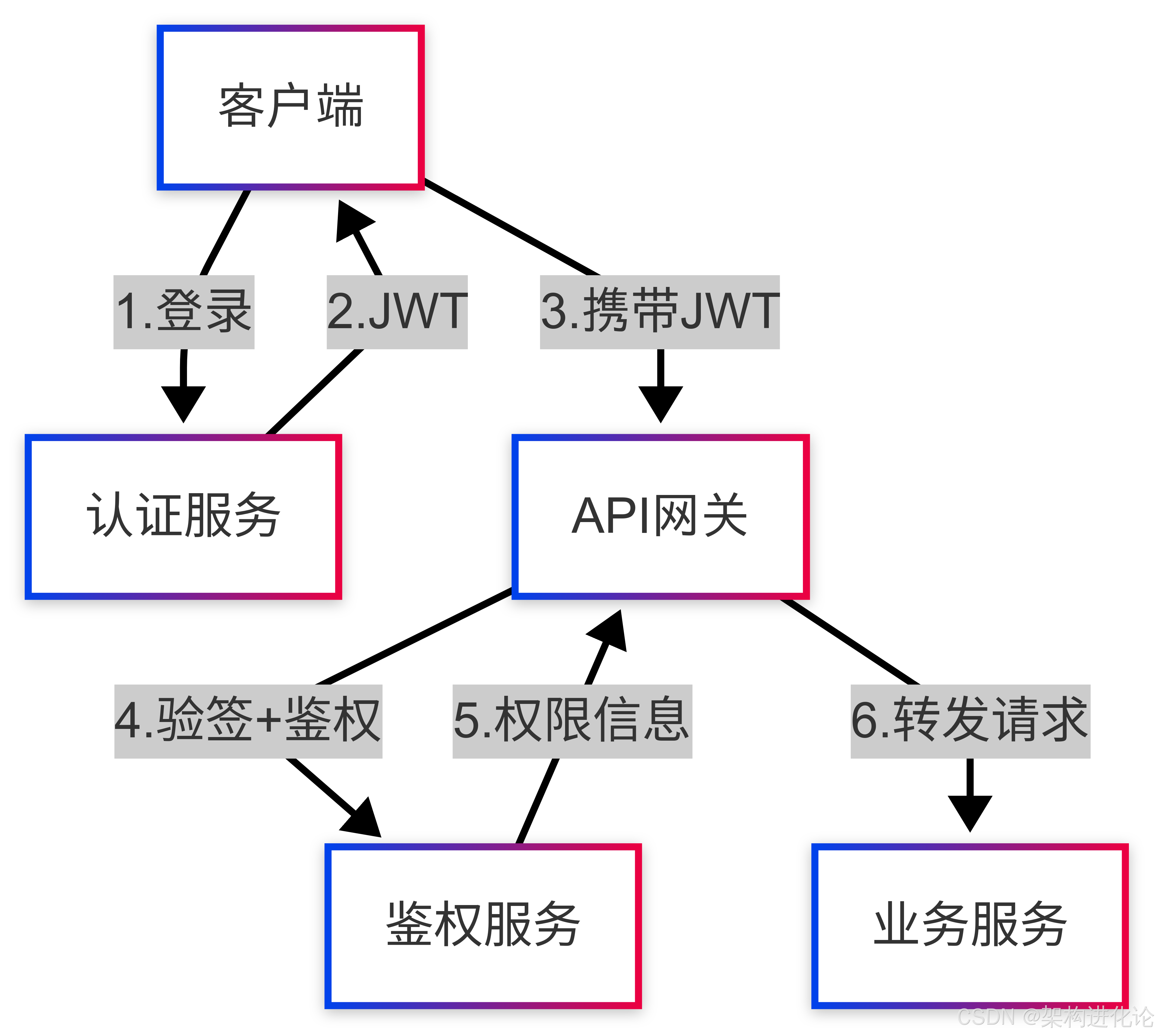

统一认证授权架构

关键组件:

-

认证服务:处理用户认证,颁发令牌

-

鉴权服务:中央化权限决策点

-

API网关:统一入口,前置检查

-

业务服务:专注业务,无权限代码

权限声明式设计

注解驱动:

@PreAuthorize("hasAuthority('order:create')")

@PostMapping("/orders")

public Order createOrder(@RequestBody Order order) {

return orderService.create(order);

}

动态权限:

// 实现PermissionEvaluator接口

public class CustomPermissionEvaluator implements PermissionEvaluator {

@Override

public boolean hasPermission(Authentication auth, Object target, Object permission) {

String perm = permission.toString();

return auth.getAuthorities().stream()

.anyMatch(g -> g.getAuthority().equals(perm));

}

}

高级权限控制方案

数据级权限控制

实现方案:

-

SQL拦截:重写SQL添加数据过滤条件

-

内存过滤:查询后内存中过滤结果集

-

视图隔离:数据库视图隔离不同权限数据

// MyBatis数据权限拦截器示例

@Intercepts(@Signature(type= Executor.class, method="query",

args={MappedStatement.class, Object.class, RowBounds.class, ResultHandler.class}))

public class DataPermissionInterceptor implements Interceptor {

@Override

public Object intercept(Invocation invocation) throws Throwable {

// 解析当前用户权限

String deptFilter = " AND dept_id = " + getCurrentUserDept();

// 修改SQL

BoundSql boundSql = ...;

String newSql = boundSql.getSql() + deptFilter;

resetSql(invocation, newSql);

return invocation.proceed();

}

}

权限服务化设计

权限服务API:

public interface PermissionService {

// 检查权限

boolean checkPermission(String userId, String resource, String action);

// 获取用户权限列表

List<String> getPermissions(String userId);

// 刷新权限缓存

void refreshCache(String userId);

}

缓存策略:

云原生权限方案

服务网格集成

Istio RBAC:

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: order-service-policy

spec:

selector:

matchLabels:

app: order-service

rules:

- from:

- source:

principals: ["cluster.local/ns/default/sa/payment-service"]

to:

- operation:

methods: ["POST"]

paths: ["/orders/*"]

零信任架构

持续验证模型:

-

设备认证

-

用户认证

-

行为分析

-

动态策略调整

结语:构建面向未来的权限体系

微服务权限架构的设计需要平衡安全性、性能和开发效率三大核心维度。随着零信任架构的普及,权限系统将向更智能、更动态的方向演进:

-

AI驱动:基于行为的动态权限调整

-

策略即代码:版本化、可测试的权限策略

-

无密码化:生物识别与多因素认证

-

服务网格:基础设施层的统一管控

正如金融行业的PCI DSS合规实践所示,良好的权限体系需要分层防御和最小权限原则。建议从核心业务开始,逐步构建完善的权限基础设施,最终实现安全与效率的双赢。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?