文章目录

什么是unload 2?其实做DFT的人,在sim的时候都会见到这个log信息,我之前就产生过疑惑了,只是在周围同事,也没人思考这种问题。

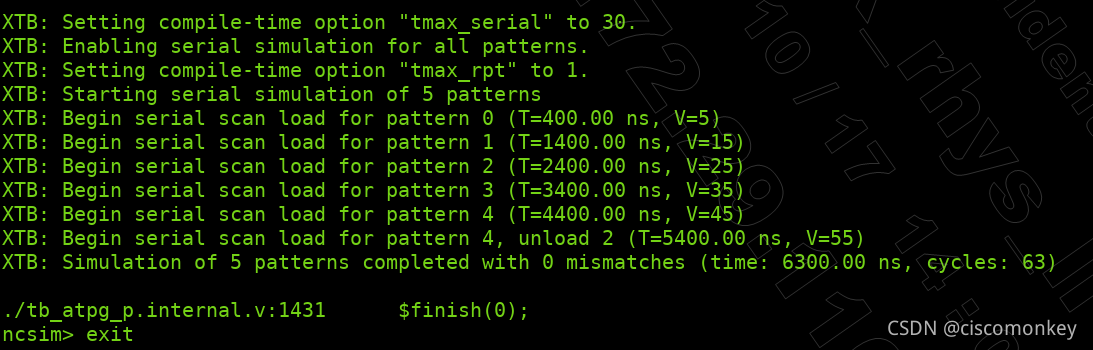

正如下图所示:

在最后一只pattern pattern 4的时候开始出现unload 2(T=5400ns V=55)

这是指的是这只pattern调用了多次 load_unload

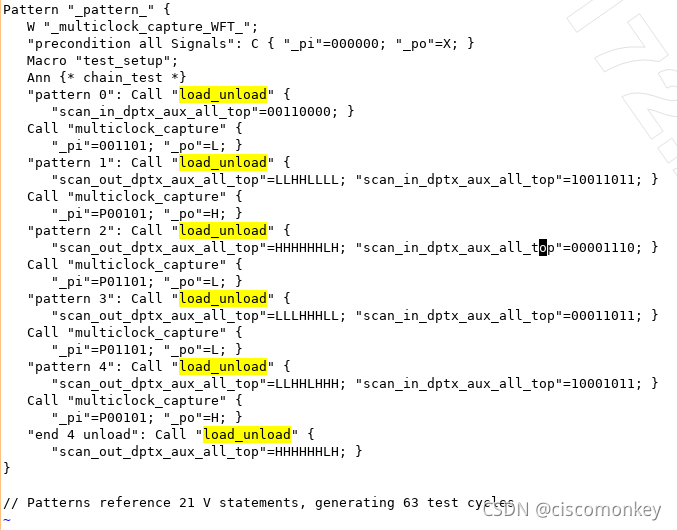

我们可以看看如下图所示的pattern:

如下图所示,在最后一支pattern 4中,分为了两部分:

一部分是pattern 4 另一部分是 end 4 unload

可以看到end 4 unload 也调用了load_unload

因为在load_unload的时候,我们知道每次调用一次load_unload时候,同时进行比值和load,但是比值是上一只pattern的值,因此,对于最后一只patern来讲,当然会需要自己比值自己的这只pattern。因此需要调用两次load_load。

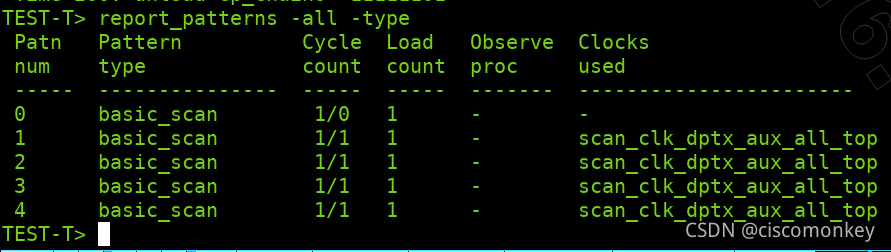

如下图所示,当你使用report_patterns -all -type的时候,其中load_count就是指的是你调用load_unload的次数。

但是需要注意的是,这个cmd并不会把end 4 unload计算到其中。所以,下面pattern 4显示的仍然是pattern 4为1.

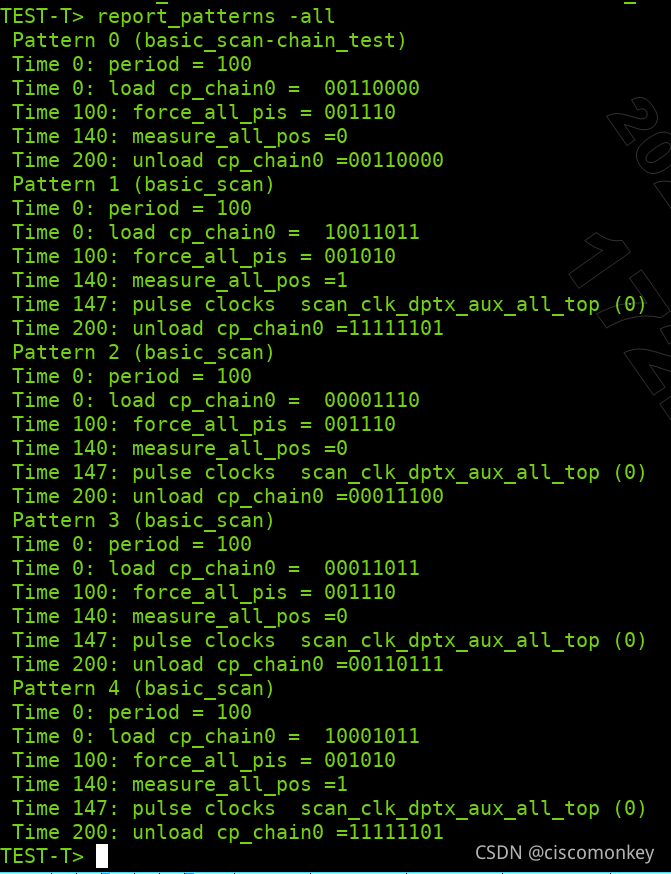

使用report_pattern -all还可以查看整个pattern的过程

本文探讨了在DFT模拟过程中遇到的unload2现象,指出它表示在最后一个pattern中由于需要自我比较而调用了两次load_unload操作。通过分析log信息和报告命令,解释了unload2的含义和load_count的统计方式,并强调了report_patterns-all-type在理解这一过程中的作用。

本文探讨了在DFT模拟过程中遇到的unload2现象,指出它表示在最后一个pattern中由于需要自我比较而调用了两次load_unload操作。通过分析log信息和报告命令,解释了unload2的含义和load_count的统计方式,并强调了report_patterns-all-type在理解这一过程中的作用。

6611

6611

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?