01阅读须知

此文所节选自小报童《.NET 内网实战攻防》专栏,主要内容有.NET在各个内网渗透阶段与Windows系统交互的方式和技巧,对内网和后渗透感兴趣的朋友们可以订阅该电子报刊,解锁更多的报刊内容。

02基本介绍

本文内容部分节选自小报童《.NET 通过 Sysnative 虚拟路径绕过安全防护启动cmd进程》,完整的文章内容请加入小报童后订阅查看。现在限时只需59元,永久买断!目前已有300+位朋友抢先预定,我们会长期更新,对.NET内网安全的朋友们请尽快订阅该报刊!

03原理分析

Sysnative 路径是Windows操作系统中一个非常有用的特性,解决了32位应用程序在64位系统中访问系统目录时的路径重定向问题。通过利用这一特性,红队渗透时可以实现一些新的功能和绕过防御,如启动64位CMD等。

3.1 基本介绍

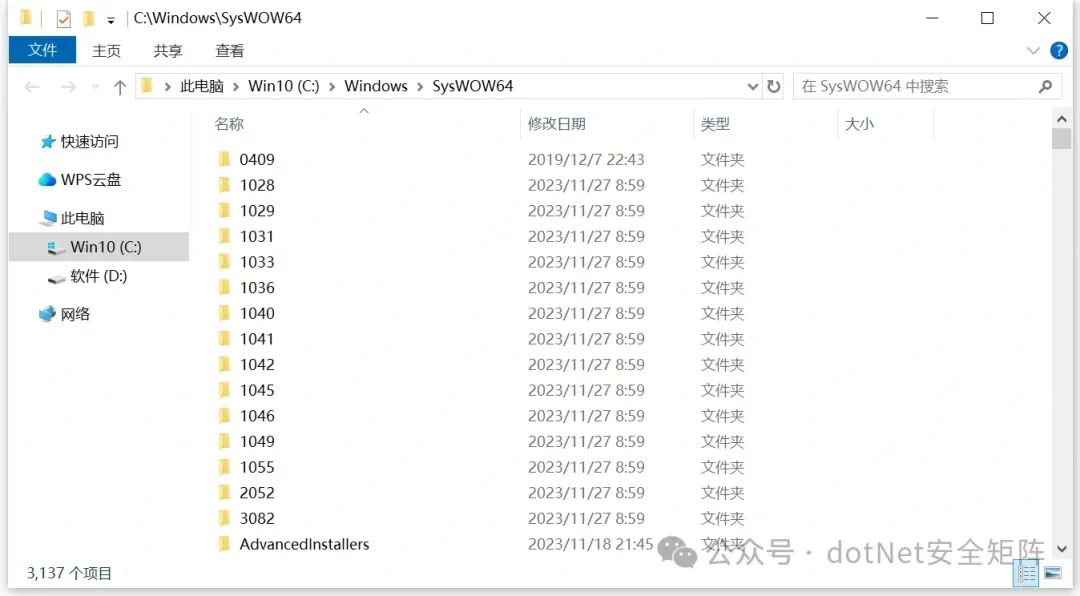

在 64 位 Windows 操作系统中,System32 目录并不包含 32 位系统文件,而 32 位的系统文件则存放在 SysWOW64 目录中。这是为了区分和管理不同位数的程序和其对应的系统文件,如下图所示。

对于 32 位应用程序来说,访问 System32 目录时会被重定向到 SysWOW64 目录,为了解决这一问题,Windows 从Vista 版本后开始提供了一个虚拟路径 Sysnative,它指向 System32 目录,但仅对 32 位应用程序可见。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?