在红队作战中,信息收集是突破防御体系的第一把钥匙。传统的攻击面发现手段,比如端口扫描、服务枚举、漏洞探测往往聚焦于网络层或应用层,而针对.NET应用编译层的攻击却鲜有人涉足。

Sharp4CompilationFile 正是为填补这一空白而生——它是一款专为红队设计的.NET临时编译文件提取工具,通过深度解析IIS服务器上的动态编译目录,直接触达应用运行时的编译痕迹,为红队开辟一条隐蔽、高效的后渗透通道。

01. 工具背景介绍

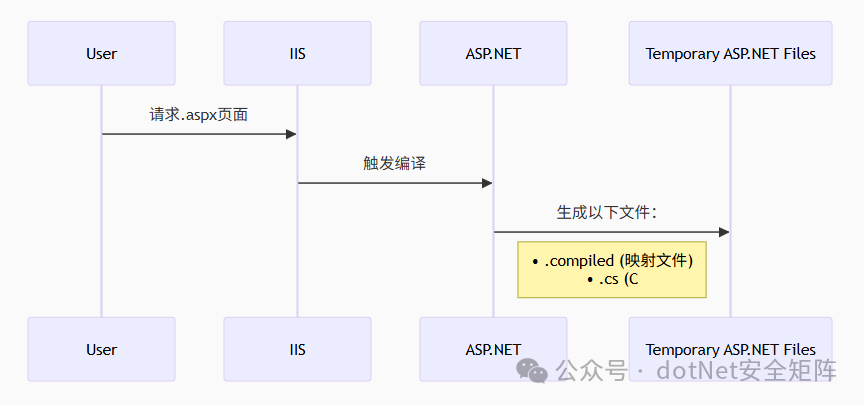

传统红队工具,比如Nmap、Burp Suite 擅长发现暴露的服务或已知漏洞,但面对.NET应用的动态编译特性时往往束手无策。当.NET应用部署在IIS上时,其运行流程如下图所示:

1. 首次请求触发编译:IIS接收到对.aspx、.ascx等动态页面的请求后,会调用.NET编译器将页面代码编译为中间语言。

2. 生成临时文件:编译结果被写入临时目录Temporary ASP.NET Files,包含:编译后的程序集,App_Web_login.aspx.cdcab7d2.dll。.compiled文件编译配置信息(如程序集引用路径)。.hash文件用于校验编译结果的哈希值。

3. 后续请求复用缓存为提升性能,IIS会缓存编译结果,后续请求直接调用临时文件,而非重新编译。

02. 工具基本介绍

Sharp4CompilationFile.aspx 是专为红队设计的.NET应用信息收集工具,通过解析IIS服务器上的临时编译目录,为红队打开一个独特的后渗透通道。不同于常规的端口扫描或服务探测,该工具直接针对.NET应用的编译痕迹进行收集分析。

03. 工具实战用法

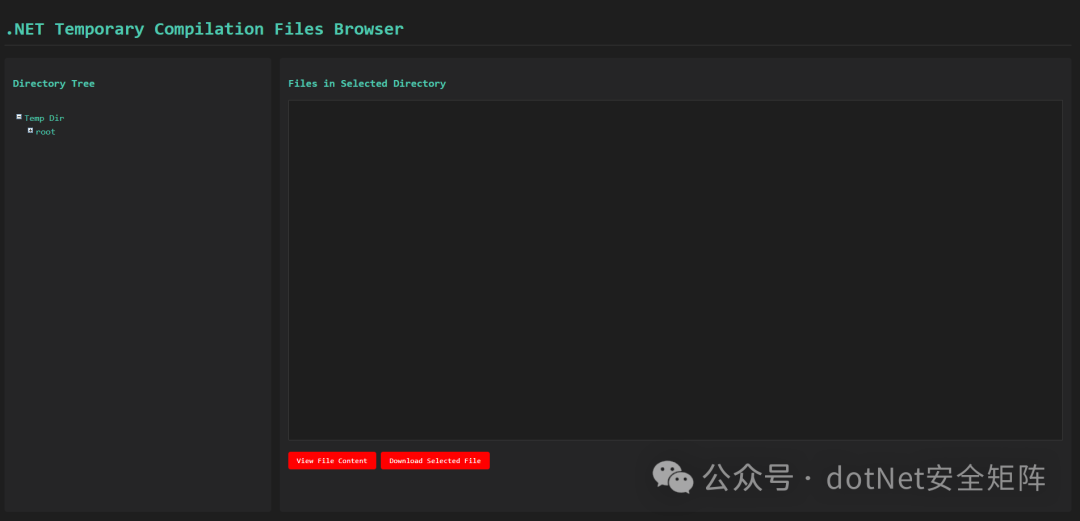

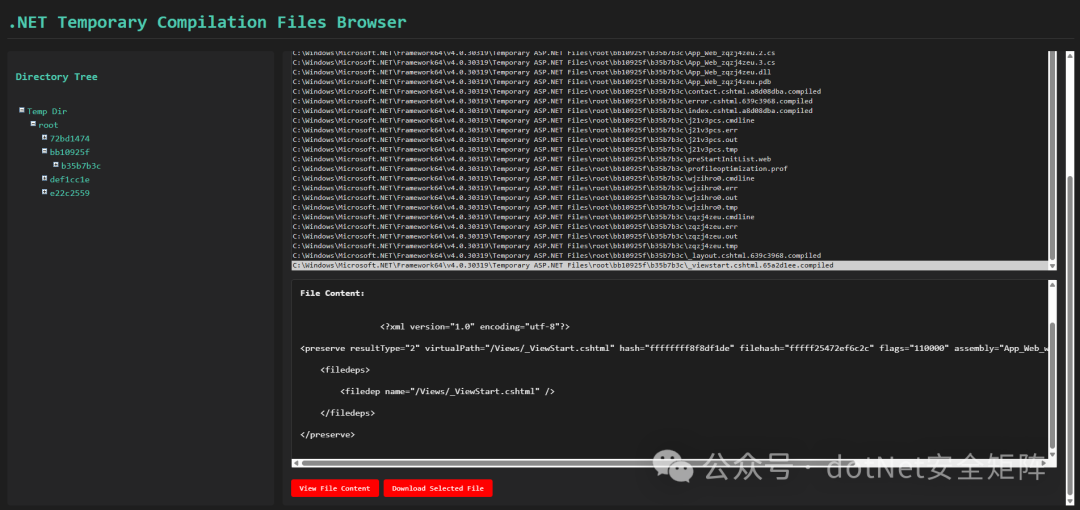

Sharp4CompilationFile以交互式界面简化编译文件的分析过程,其核心功能分为三大模块:

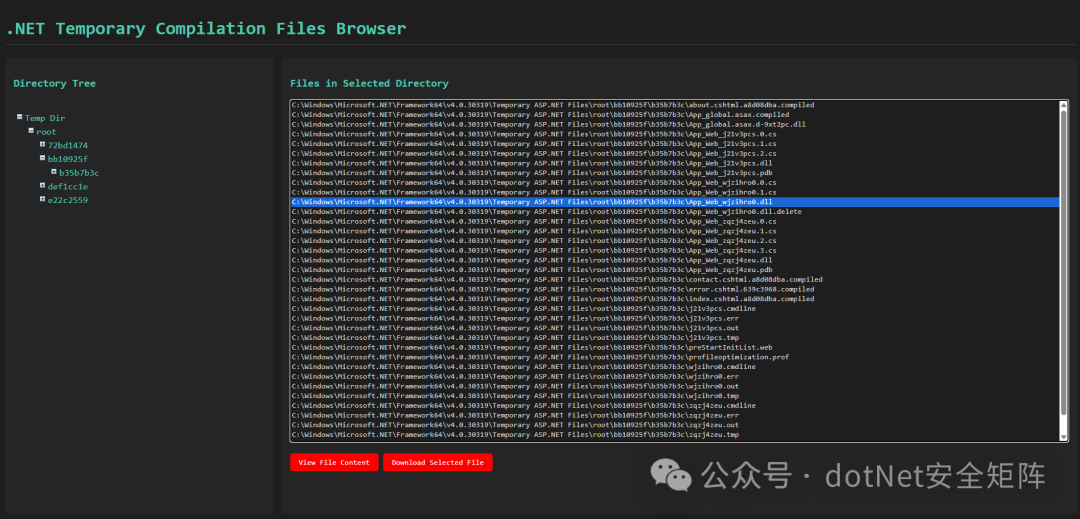

1. 左侧目录树展示Temporary ASP.NET Files下的临时目录,比如如/root/a1b2c3d4)。

2. 点击目录可展开子节点,定位到具体应用的编译文件。文件列表分析右侧列表显示选中目录下的所有文件,比如.dll、.compiled、.hash。通过文件名快速识别高价值目标(如管理后台、敏感接口)。

3. 内容预览与下载在线预览点击文件可查看其内容,比如反编译后的IL代码、配置文件中的明文密码。离线下载将敏感文件,比如包含硬编码凭据的.dll 下载至本地,供进一步分析。

3.1 工具实战场景

场景:红队攻入一台运行IIS的服务器,发现目标部署了多个.NET应用,使用Sharp4CompilationFile扫描临时编译目录,定位到管理后台的编译文件,比如App_Web_adminpanel.aspx.*。

随后,预览adminpanel.aspx.dll的反编译代码,发现其中硬编码了数据库连接字符串:

string connStr ="Server=192.168.1.100;Database=AdminDB;Uid=sa;Pwd=P@ssw0rd!";

接着,利用该凭据横向渗透,成功接入内网数据库,进一步扩大战果。

综上,Sharp4CompilationFile.aspx 作为.NET环境下的专业级信息收集工具,填补了红队在中间语言层面的攻击面认知空白。通过深度利用框架自身的编译特性,往往能发现常规扫描工具无法触及的高价值目标,是高级持续性渗透测试中不可或缺的利器。

04.NET安全扩展学习

文/章/涉/及/的/工/具/已/打/包,请//加//入//后/下//载:https://wx.zsxq.com/group/51121224455454

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?