在红队渗透测试中,规避安全产品检测、维持执行能力,是贯穿整个攻击链路的关键策略。尤其在进入受限环境,比如 Webshell 提权、内网渗透或后渗透阶段时,攻击者往往面临着极大的执行受阻问题:系统命令工具受限、PowerShell 被禁、cmd.exe 被拦截……传统手法日益乏力。

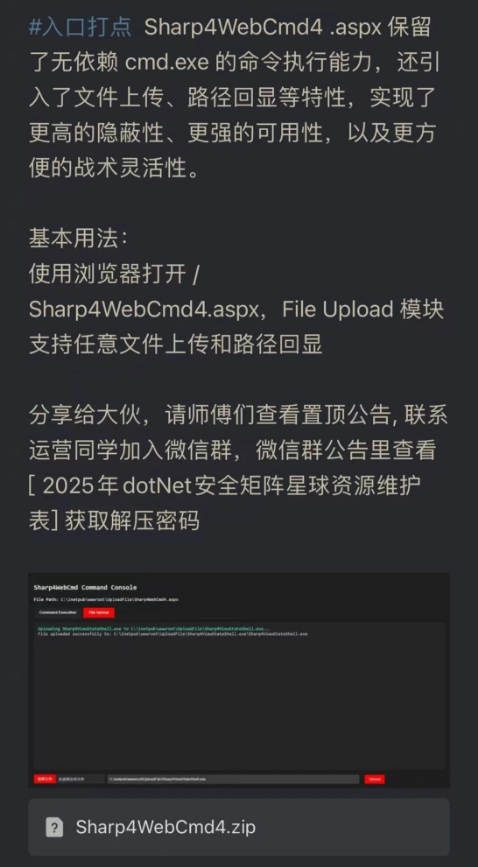

相比旧版本 Sharp4WebCmdPlus3,Sharp4WebCmd4 保留了无依赖 cmd.exe 的命令执行能力,还引入了文件上传、路径回显等特性,实现了更高的隐蔽性、更强的可用性,以及更方便的战术灵活性。

01. 工具基本介绍

为此,我们不断对已有的工具链进行打磨与进化,Sharp4WebCmd4 正是从红队实战需求中演化出来的 ASPX 型轻量化命令控制平台。

02. 工具实战用法

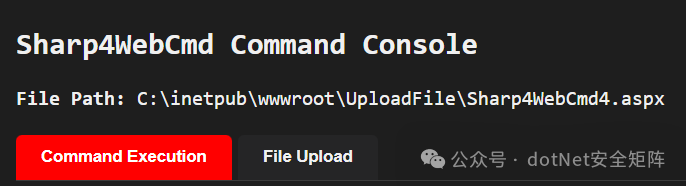

2.1 回显物理路径

页面将自动显示当前脚本的物理路径,例如:

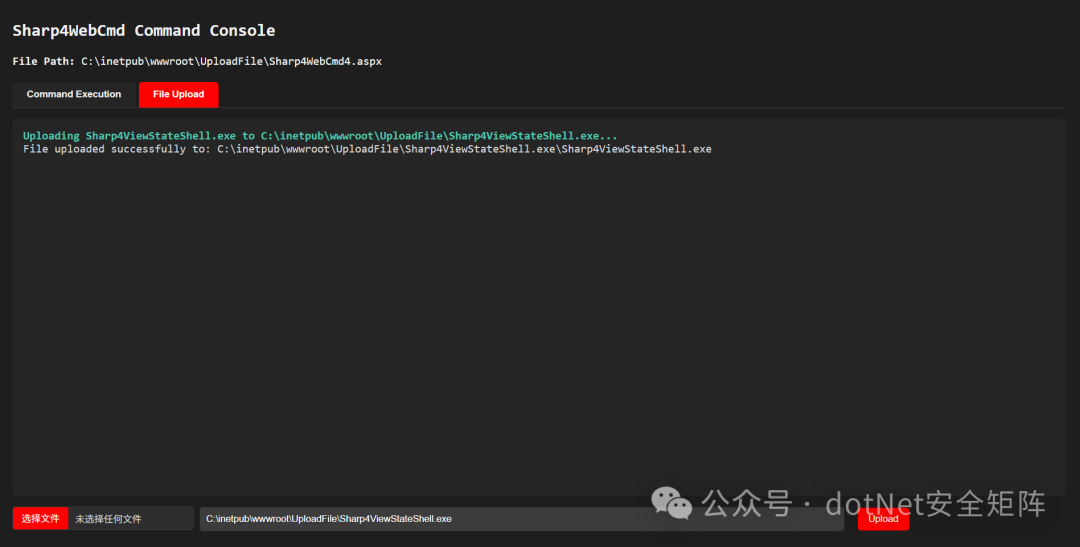

File Path: C:\inetpub\wwwroot\UploadFile\Sharp4WebCmd4.aspx

帮助红队人员在部署阶段快速定位上传目录与物理位置,方便直接将上传文件作为参数传入执行命令。

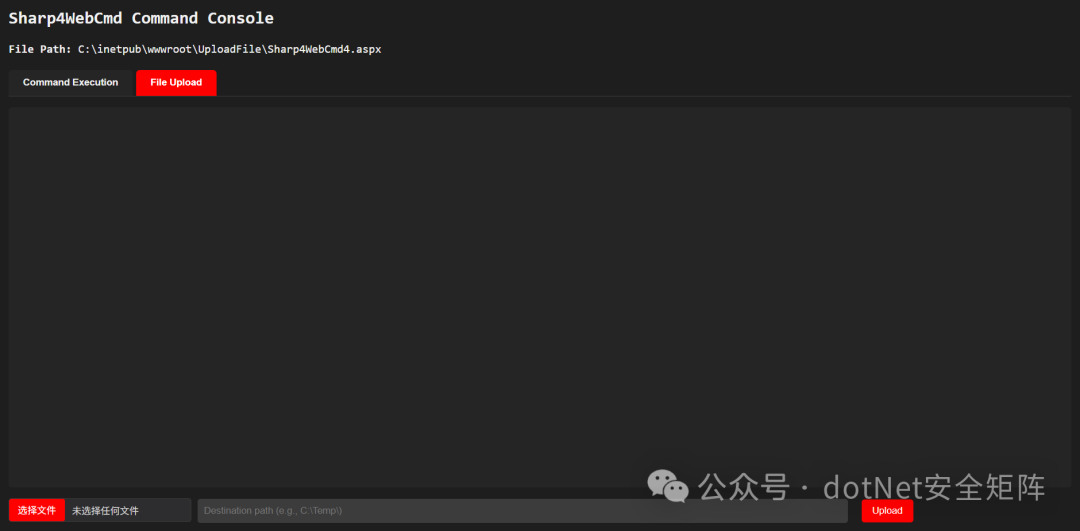

2.2 新增文件上传

Sharp4WebCmd4 支持将本地文件上传至目标主机物理路径,支持 EXE、DLL、ZIP、CONFIG 等多种格式,可在目标受限网络环境中部署自定义 payload 或工具,极大增强了持久化与横向作战能力。

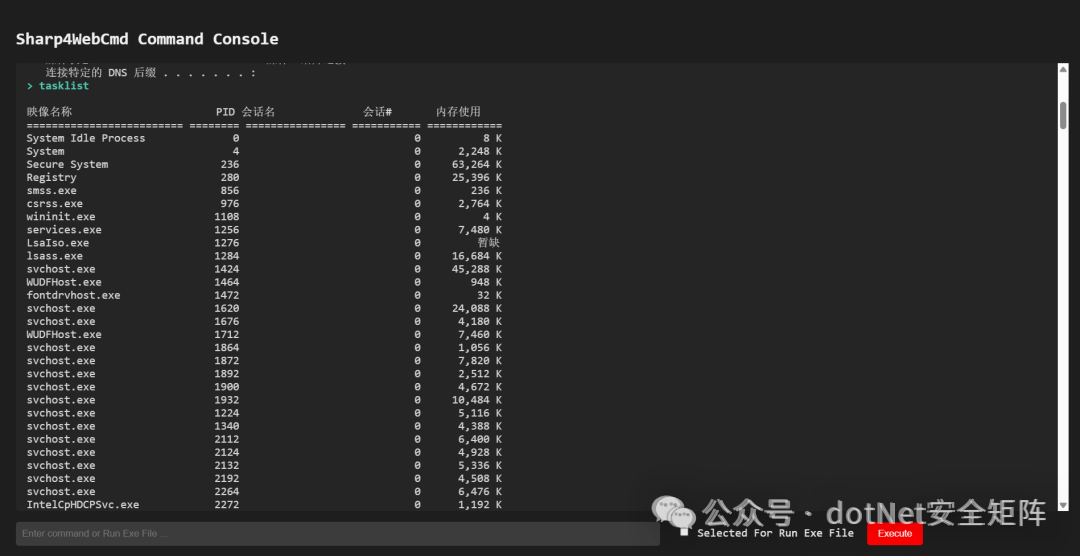

2.3 摒弃cmd.exe依赖

与传统的 WebShell 执行模型不同,Sharp4WebCmd4 直接使用底层 Windows API 调用内部命令逻辑(如 dir、copy、whoami),避开了对 cmd.exe 的调用路径,有效绕过基于父进程检测或命令日志审计的防御机制。

2.4 支持运行外部EXE文件

新增底层支持外部可执行文件运行的能力,可直接传入参数执行,例如运行自定义工具(如信息收集器、文件压缩器、数据转储器、反连客户端等)

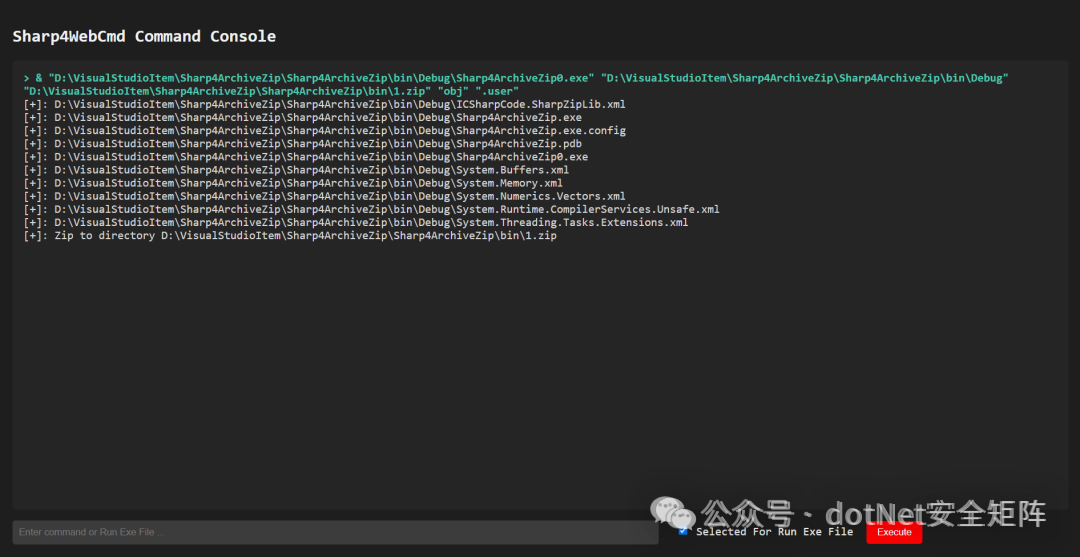

当勾选 “Selected For Run Exe File” 复选框,即切换为 EXE 执行模式,比如运行如下命令。

"D:\Tools\Sharp4ArchiveZip.exe""D:\Target""D:\output.zip""obj"".pdb"

执行后,程序将调用指定路径的可执行文件,并传入参数。适用于第三方可执行文件运行压缩器、信息收集器、转发隧道等,如下图所示。

这一特性赋予了红队更大的自由度,可以将工具链自由组合并部署执行,绕过沙箱静态分析、脚本白名单限制等机制。

最后,在控制台下方,点击选择本地工具,点击上传,即可将文件写入当前 Webshell 所在路径。上传后可通过页面底部提示的 File Path 快速定位实际存放位置。

综上,Sharp4WebCmd4 的核心目标是:让红队在静默环境下,依然拥有可控、可执行、可部署的隐形右手。通过剥离传统命令执行方式,融合上传与执行能力,它能够在面对蓝队严防死守的环境中,打出一条隐蔽通路。

03.NET安全扩展学习

文/章/涉/及/的/工/具/已/打/包,请//加//入//后/下//载:https://wx.zsxq.com/group/51121224455454

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?