信息收集

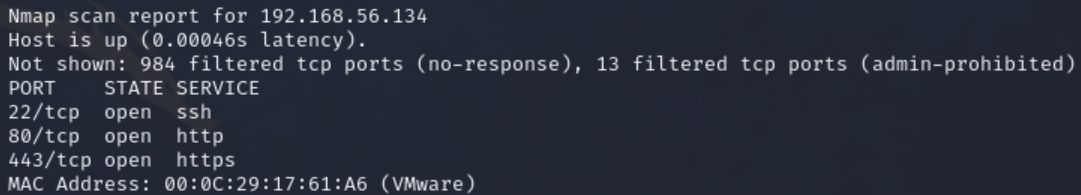

因为是nat模式,所以靶机ip与kali ip前面都相同,尝试nmap扫描

nmap 192.168.56.0/24 -Pn -T4

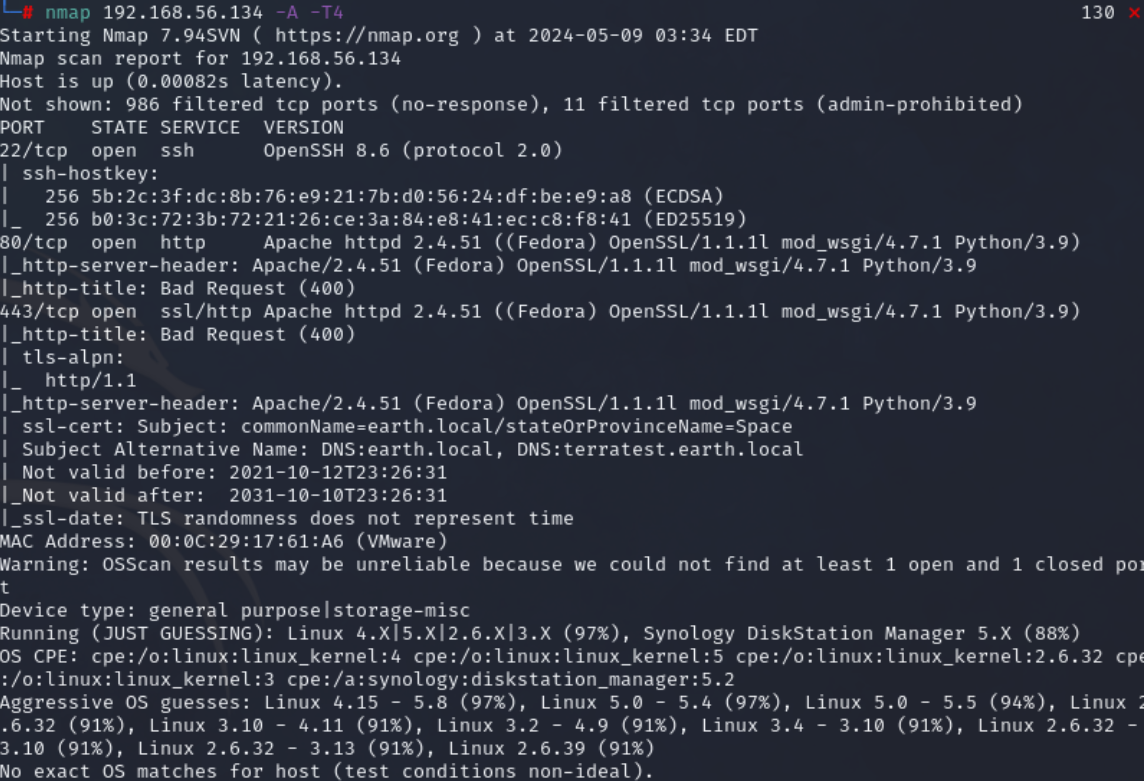

使用-A全面扫描一下

使用-A全面扫描一下

这个时候发现全是400Bad Request,访问80、443通通400。再仔细看看综合扫描内容,发现有DNS解析,到/etc/hosts加上解析,再次访问页面正常了

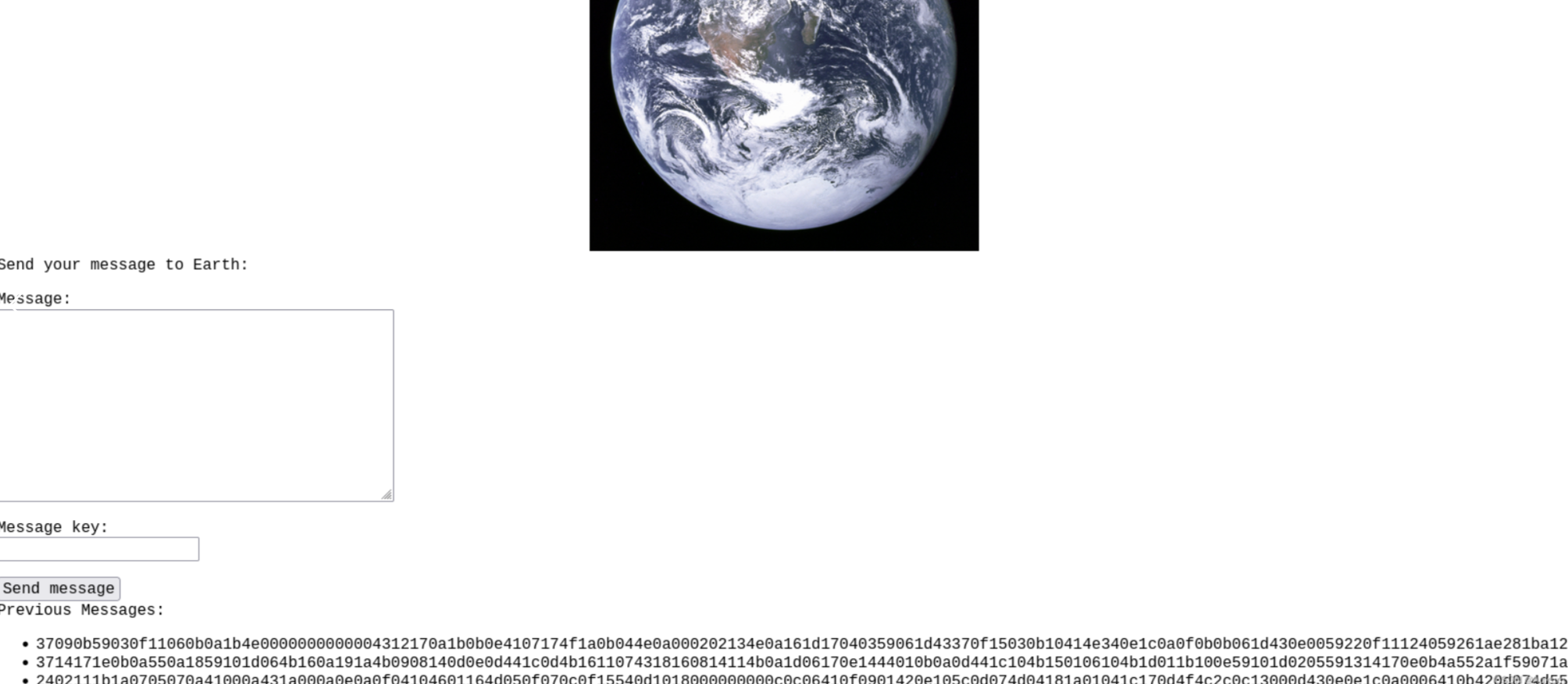

http://earth.local/和http://terratest.earth.local/页面内容如下

根据页面内容猜测是一个用于加密明文的页面

目录扫描

进行目录扫描发现只有robot文件

内容过滤了很多后缀名,但是其中一个比较特殊,没有后缀名,经过尝试后发现是txt文件

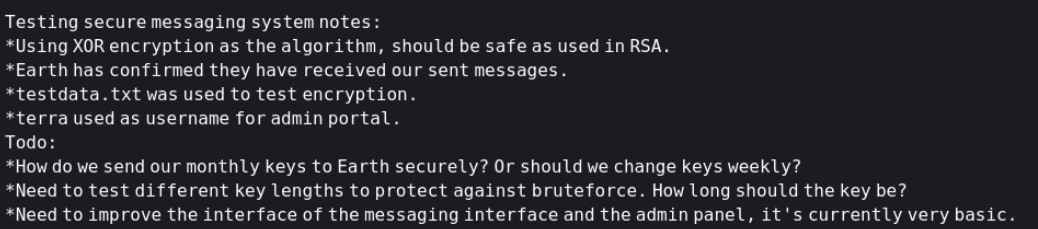

内容如下

这段话翻译后可以得知几个信息

-

XOR加密

-

testdata.txt用来测试加密

-

terra是管理员用户名

-

消息页面也管理面板页面很基础,可能存在漏洞?

总而言之,表示接下来需要将testdata.txt与某段字符进行XOR加密,结果很可能是terra的密码

根据前面收集的信息,有一个testdata.txt文件在https://terratest.earth.local网站目录下,看看内容,从已知信息知道,这个文本是用作加密测试用的

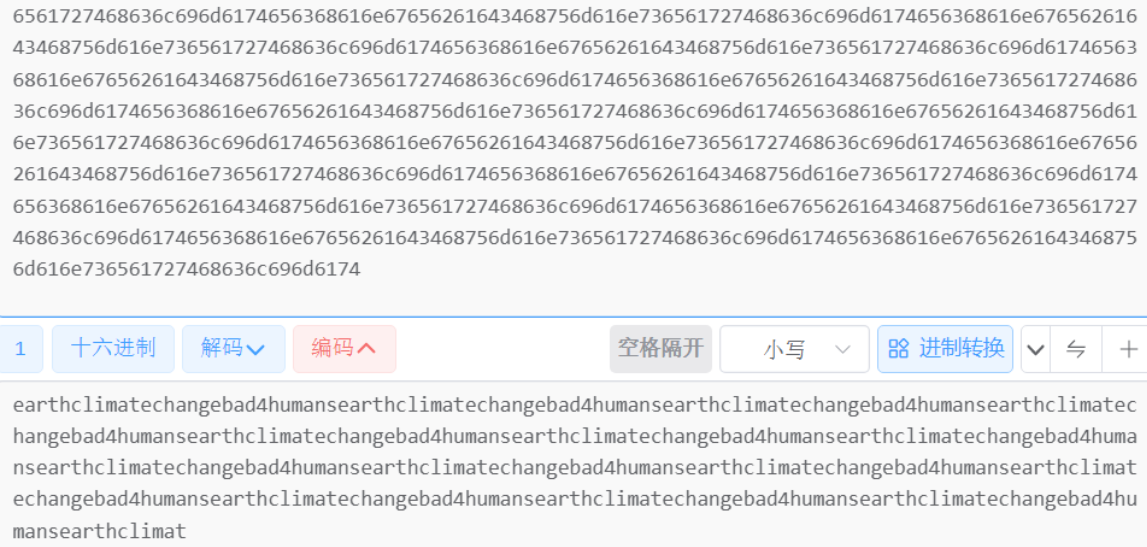

http://earth.local和http://terratest.earth.local/页面中都有三段16进制字符串,可能是密钥。

找个在线网站将testdata.txt内容转化为16进制再分别与三个可能进行异或。由于异或后的结果是十进制,就需要转换为16进制在转字符串。测试发现最后一段字符串是真正的密钥。将异或结果转为16进制后转字符串,最终结果如下:

仔细看过后,得出earthclimatechangebad4humans

terra登录

访问http://earth.local/admin后进入登录页面

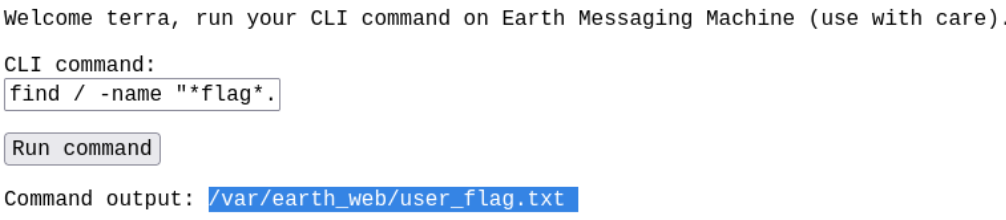

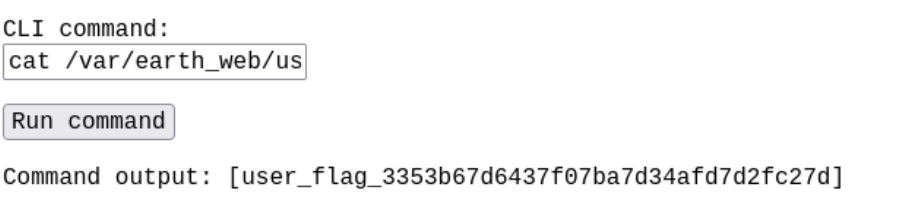

登录后出现一个命令输入框,可以命令执行

使用find命令搜索所有包含flag的txt文件再用cat直接查看flag文件

find / -name "*flag*.txt"

2374

2374

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?