谁还没栽在 SQL 注入这 “老顽固” 手里过?前阵子同事写了段字符串拼接 SQL,上线刚三天就被黑客钻了空子,半夜爬起来改代码的模样,活像个被按在地上摩擦的 “冤种” 程序员。可自从用上飞算 JavaAI IDE 插件里的 Java 安全修复器,咱们总算能挺直腰杆,跟 SQL 注入说 “再也不见”!

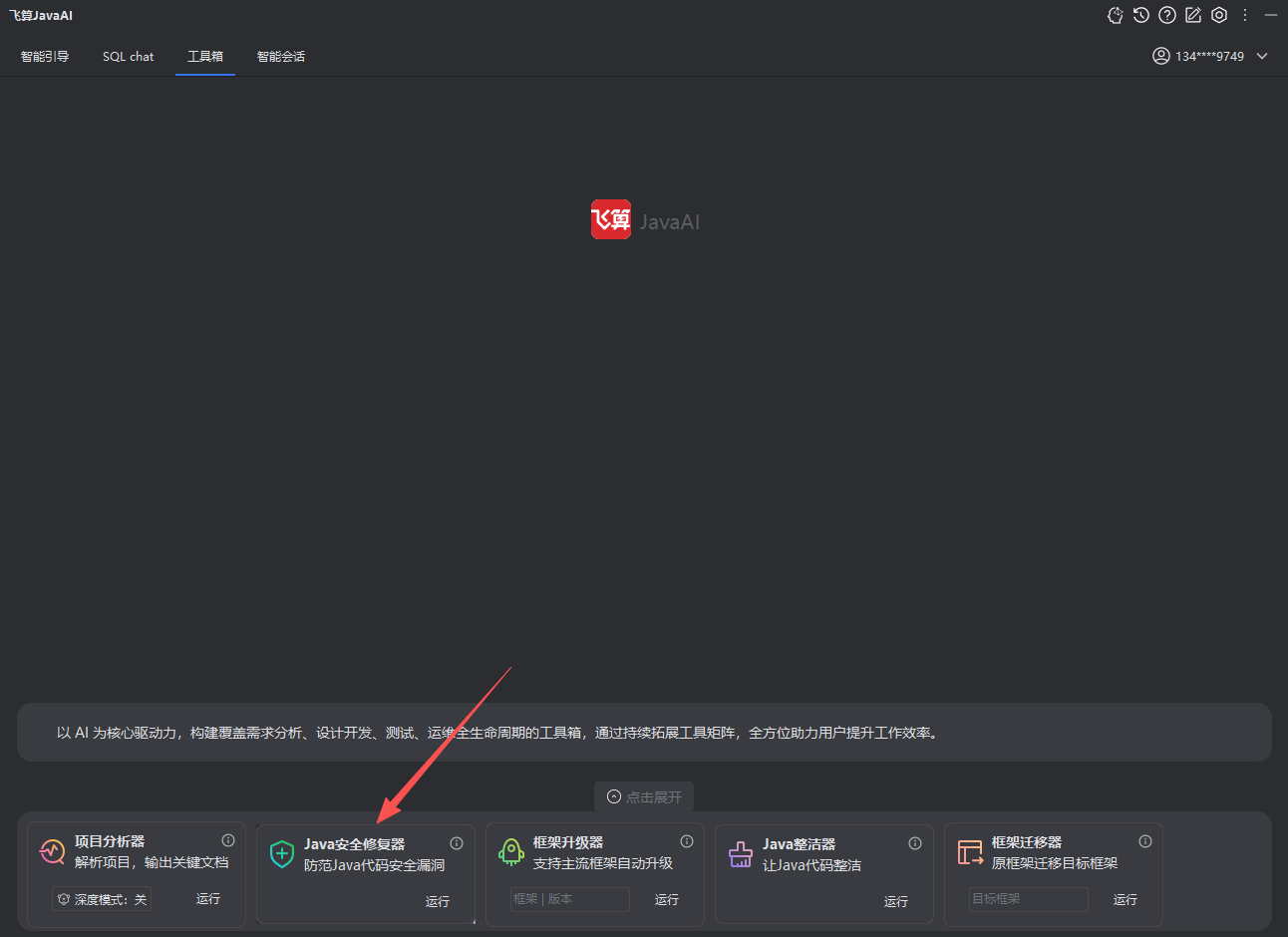

别觉得防 SQL 注入只是加个字符过滤那么简单,那些藏在 “祖传代码” 里的字符串拼接、动态 SQL 拼接漏洞,单靠肉眼根本查不完。飞算 JavaAI 的 Java 安全修复器可不是只会 “空喊口号”,它是真能上手干活的 “代码安全卫士”。打开 IDE 里的工具箱,点击 “Java 安全修复器”,再选好要扫描的项目模块,它就像带着放大镜的侦探,把项目里所有潜在的 SQL 注入漏洞都揪出来,一个都跑不掉。

最厉害的是,它不光会 “找问题”,还能直接 “解决问题”。之前项目里有段代码,用 String 拼接用户输入作为 SQL 条件,明眼人都知道这是在 “开门揖盗”。安全修复器扫描到后,直接帮我把代码重构了 —— 把拼接的 SQL 改成带占位符的 PreparedStatement,用户输入通过 setString 方法传入,既保证功能没变,又从根源上堵死了 SQL 注入的路子。而且它特别懂 Java 语法,重构出来的代码格式工整,跟资深程序员手写的没两样,完全不用再手动调整。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1108

1108

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?