感谢 SpiderDemo 提供本次练习用的靶场环境。若需实操练习,请访问 https://www.spiderdemo.cn/admin_I/

第 2 题地址: https://www.spiderdemo.cn/ob/ob_challenge1/?challenge_type=ob_challenge1

一、分析

这个题目表面上看有一定难度,其实真正的难点不在算法本身,而在于 JS 代码经过了加密和混淆。理解 AST 后,还原逻辑并不复杂。解决思路主要有三种:

- AI快速过题方案:借助 AI 还原混淆逻辑,可以非常快速地完成题目

- 学习方案(AST分析):通过 AST 手动分析加密逻辑,更适合系统学习加密与混淆原理

- 经验判断方案(本文实践方案):基于经验观察加密逻辑特征位置,通过测试和判断快速完成题目,而非依赖 AI

值得注意的是,即便第三种方案看起来简单,也需要一定经验——因为加密逻辑虽然位置特征较明显,但准确判断和快速通过仍依赖实战经验。注意这个题目同样用到了 SpiderDemo题解系列——第2篇:请求头检测挑战 — JS逆向解析(第1题) 中的检测,所以在调试时不要勾选 Disable cache。接着我们翻页查看数据包:

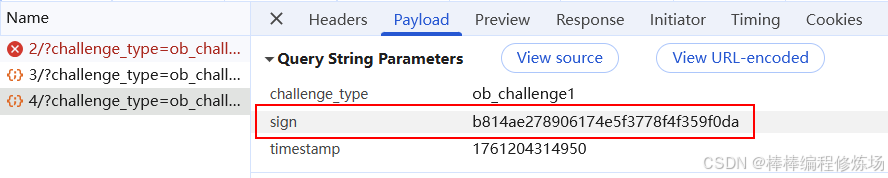

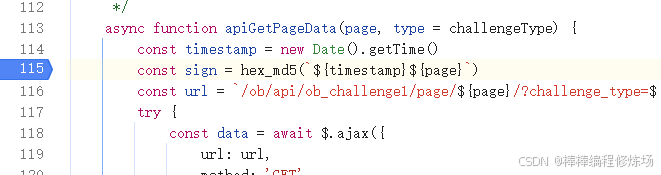

发现请求参数中有一个 sign 字段为动态生成,初步判断其为 MD5 值;随后通过关键字检索定位到 sign 的生成位置:

通过观察可知 sign 为 hex_md5(timestamp + page) 的输出。为验证 hex_md5 是否为标准 MD5 实现,我们对相同明文分别调用 hex_md5 与标准 MD5(例如 CryptoJS.MD5),并比较两者十六进制输出是否一致。

hex_md5('1')

'4c5ee20a16c8112b742f236397816509'

hex_md5('123456')

'80fba977d063a6f7262a8a9c95f61140'

hex_md5('a')

'9ed2bd28a7a34b6e7d196ca5753060ca'

let CryptoJS = require('./CryptoJS')

console.log(CryptoJS.MD5('1').toString());

console.log(CryptoJS.MD5('123456').toString());

console.log(CryptoJS.MD5('a').toString());

//

// c4ca4238a0b923820dcc509a6f75849b

// e10adc3949ba59abbe56e057f20f883e

// 0cc175b9c0f1b6a831c399e269772661

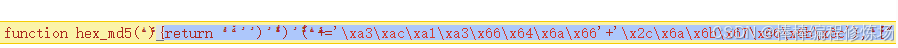

看到这里,有些人可能会慌——因为返回值并不是标准 MD5,看起来像是经过 "魔改" 的。按照调试的基本流程,不管输出是否异常,我们都应该进入函数内部,看看它究竟做了哪些处理。接下来跟进函数内部,分析逻辑如下:

这代码混淆的太厉害,更慌了,但是仔细观察其实可以发现,它对传入的参数做了拼接,然后传给了一个难以理解的函数。由此我们可以合理推测:这个函数内部可能还是调用了标准的 MD5 方法,只是在调用前对传入参数进行了额外的拼接或处理。

//可疑字符串

'\xa3\xac\xa1\xa3\x66\x64\x6a\x66'+'\x2c\x6a\x6b\x67\x66\x6b\x6c'

//在浏览器中执行发现是这玩意

'£¬¡£fdjf,jkgfkl'

//所以我们就尝试调用标准的md5,然后传入拼接'£¬¡£fdjf,jkgfkl'后的参数

let CryptoJS = require('./CryptoJS')

console.log(CryptoJS.MD5('1£¬¡£fdjf,jkgfkl').toString());

console.log(CryptoJS.MD5('123456£¬¡£fdjf,jkgfkl').toString());

console.log(CryptoJS.MD5('a£¬¡£fdjf,jkgfkl').toString());

// c3e840fcfa5aaa7b6833674182dc9863

// 5a0f83b79a25e8001b109359a87f1c31

// edfce30e91f5c4ab5284c03afe07d054

// 我敲发现还是不对是不是我们分析错了,其实不是的,这里你需要对编码的基础知识有一定了解

// '\xa3\xac\xa1\xa3\x66\x64\x6a\x66'+'\x2c\x6a\x6b\x67\x66\x6b\x6c' 是通过 '£¬¡£fdjf,jkgfkl' 编码来的

// 参考文章: https://blog.youkuaiyun.com/xw1680/article/details/134001443

// 这个格式可以排除是gbk和Utf-8,

// 因为这个字符串是字节级的原始数据,应该用Latin-1 / ISO-8859-1来处理,因为Latin-1将每个字节直接映射为一个字符,

// 不会改变原始字节值,而

CryptoJS.MD5('a£¬¡£fdjf,jkgfkl') // 这样调用默认使用utf-8进行编码

// 参考文章: https://blog.youkuaiyun.com/xw1680/article/details/138174199

//所以应该向下面这样写

let CryptoJS = require('./CryptoJS')

s1 = '1£¬¡£fdjf,jkgfkl'

s2 = '123456£¬¡£fdjf,jkgfkl'

s3 = 'a£¬¡£fdjf,jkgfkl'

// 用 Latin-1 编码

let wordArray1 = CryptoJS.enc.Latin1.parse(s1);

let wordArray2 = CryptoJS.enc.Latin1.parse(s2);

let wordArray3 = CryptoJS.enc.Latin1.parse(s3);

console.log(CryptoJS.MD5(wordArray1).toString());

console.log(CryptoJS.MD5(wordArray2).toString());

console.log(CryptoJS.MD5(wordArray3).toString());

//此时你发现和函数 hex_md5 返回的值一样了

至此,我们已经理清了 sign 值的生成逻辑,并可用 Python 对其进行改写,如下所示:

import hashlib

def hex_md5(s: str) -> str:

# 网页的hex_md5实际在参数后拼接固定盐值(latin1 编码)

secret = "£¬¡£fdjf,jkgfkl"

data = (s + secret).encode("latin1")

return hashlib.md5(data).hexdigest()

这个题目的解决更多依赖于 JavaScript 逆向经验,虽然其中也涉及一些基础知识作为铺垫,但存在一定的偶然性。从学习角度来看,它主要是拓展解决问题的思路,而并没有固定的知识点可供系统学习。因此,如果你希望从中学习,可以先尝试用 AST 技术进行解混淆,再着手解决这个题目,具体方法可自行斟酌。本文后续也会补充关于 AST 解混淆的详细思路。

二、请求测试

完整代码实现:

# -*- coding: utf-8 -*-

"""

@File : t2.py

@Author : bb_bcxlc

@Date : 2025-10-23 16:15

@Blog : https://blog.youkuaiyun.com/xw1680

@Tool : PyCharm

@Desc :

"""

import time

import requests

import hashlib

cookies = {

'csrftoken': '填写你自己的csrftoken',

'sessionid': '填写你自己的sessionid',

}

def hex_md5(s: str) -> str:

# 网页的hex_md5实际在参数后拼接固定盐值(latin1 编码)

secret = "£¬¡£fdjf,jkgfkl"

data = (s + secret).encode("latin1")

return hashlib.md5(data).hexdigest()

template_url = 'https://www.spiderdemo.cn/ob/api/ob_challenge1/page/{}/'

headers = {

'accept': 'application/json, text/javascript, */*; q=0.01',

'referer': 'https://www.spiderdemo.cn/ob/ob_challenge1/?challenge_type=ob_challenge1',

'user-agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/141.0.0.0 Safari/537.36',

}

sum_ = 0

for page in range(1, 101):

timestamp = int(time.time() * 1000)

md5 = hex_md5(f"{timestamp}{page}")

params = {

'challenge_type': 'ob_challenge1',

'sign': f'{md5}',

'timestamp': f'{timestamp}',

}

response = requests.get(template_url.format(page), params=params,

cookies=cookies,

headers=headers)

print(response.json())

sum_ += sum(response.json().get('page_data', []))

print('100页的和为: ', sum_)

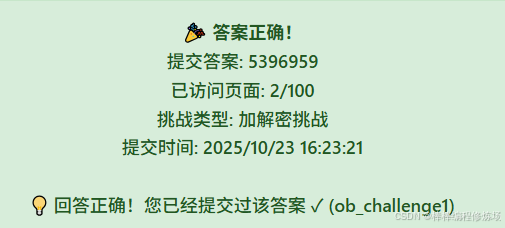

提交结果如下:

三、视频讲解

https://www.bilibili.com/video/BV1CNsVz9ES9/?spm_id_from=333.1387.homepage.video_card.click

559

559