VulnHub靶机 DC-7 实战打靶 详细渗透测试流程

目录

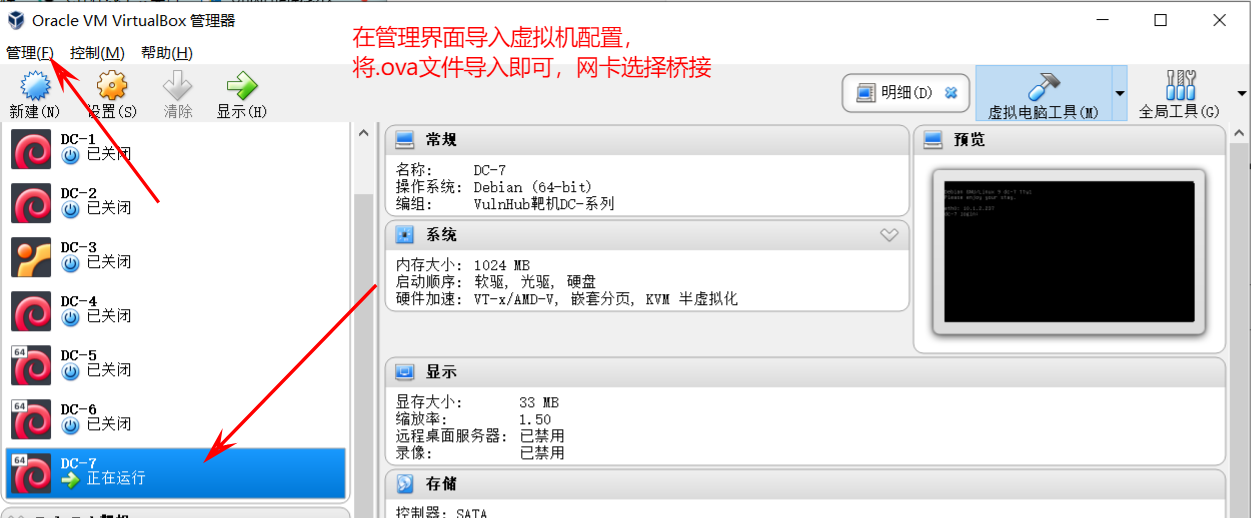

一、将靶机配置文件导入虚拟机当中

靶机地址:

https://www.vulnhub.com/entry/dc-7,356/

二、渗透测试流程

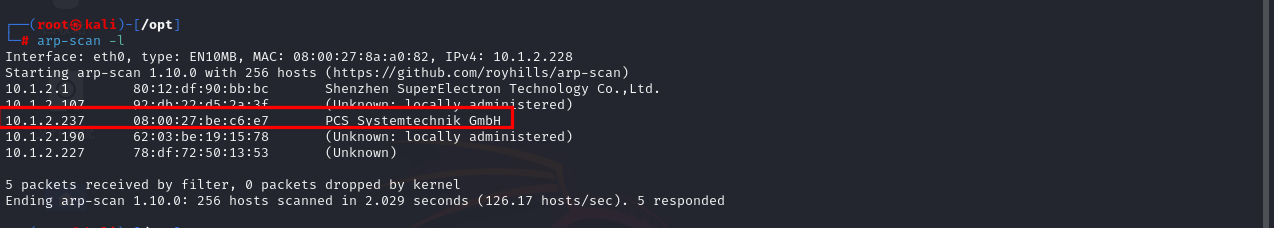

主机发现

使用arp-scan命令或者使用nmap命令进行主机发现

arp-scan -l

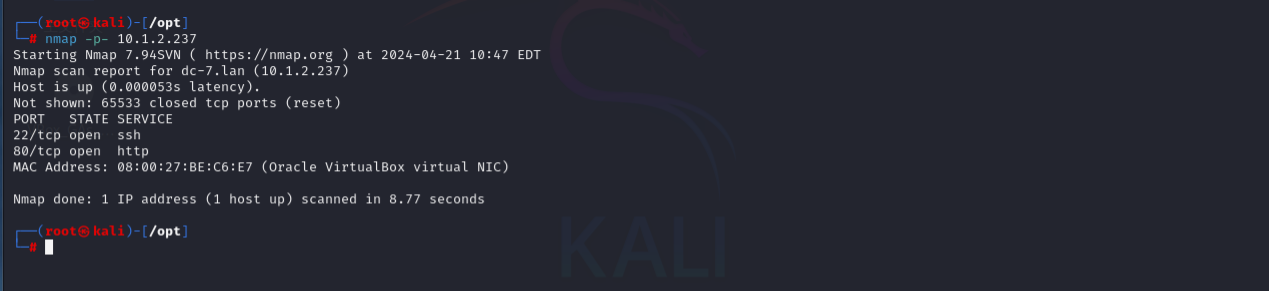

端口扫描

nmap -p- 10.1.2.237

探测发现开放22端口SSH,80端口HTTP服务

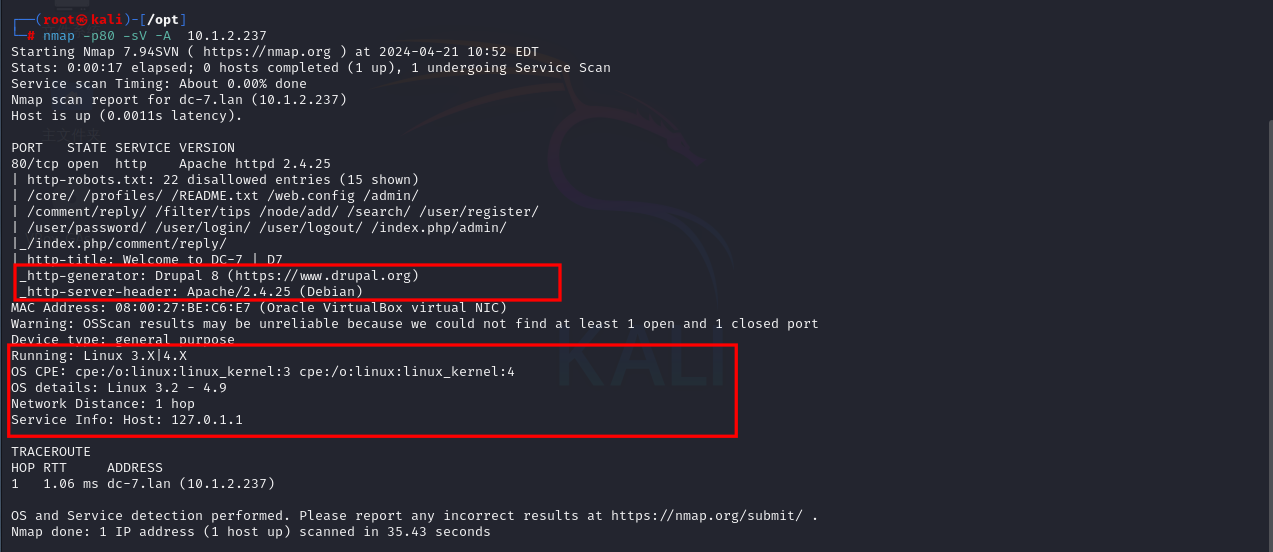

详细探测服务信息

nmap -p80 -sV -A 10.1.2.237

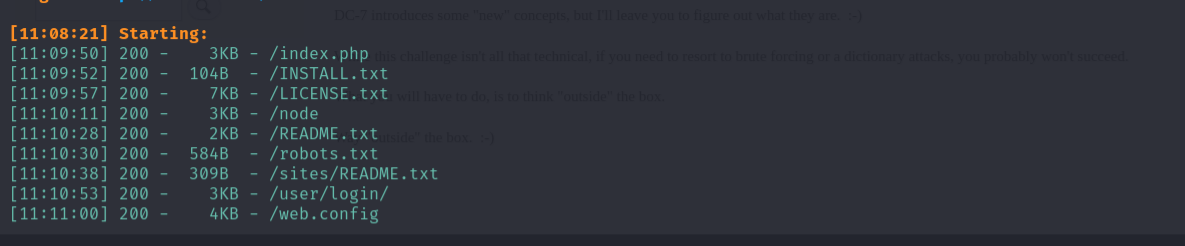

目录爆破

发现后台

dirsearch -u http://10.1.2.237/ -i 200

尝试sql注入并未成功

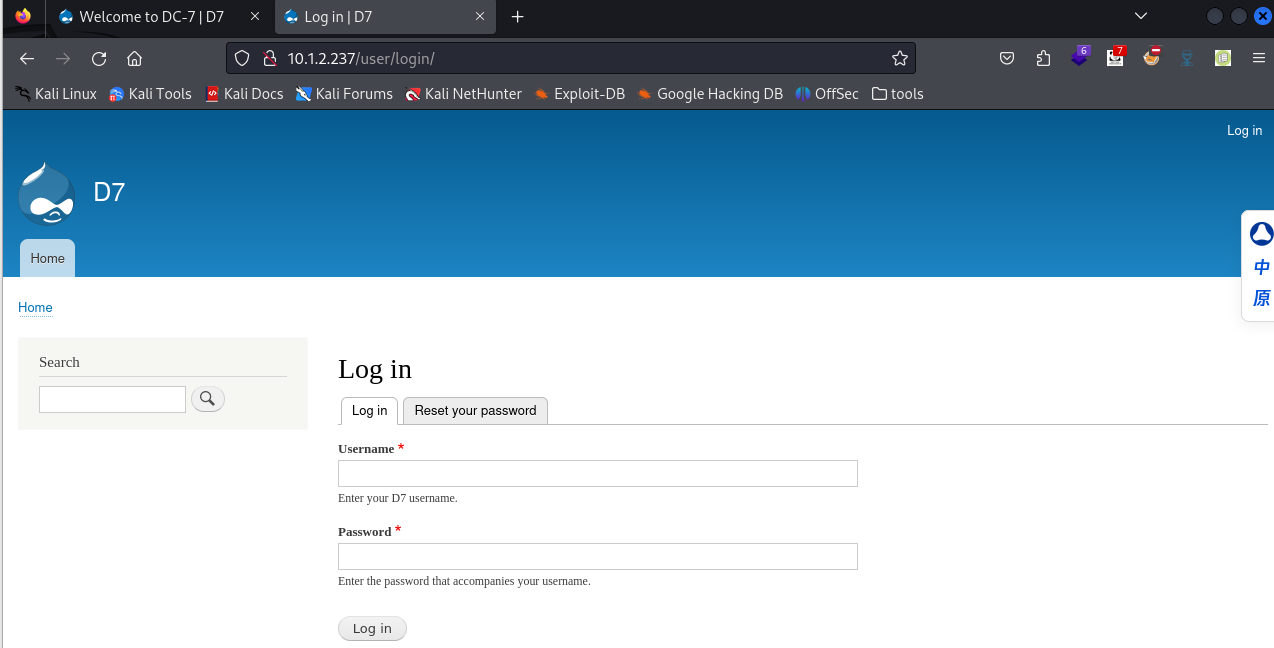

web渗透

白盒测试

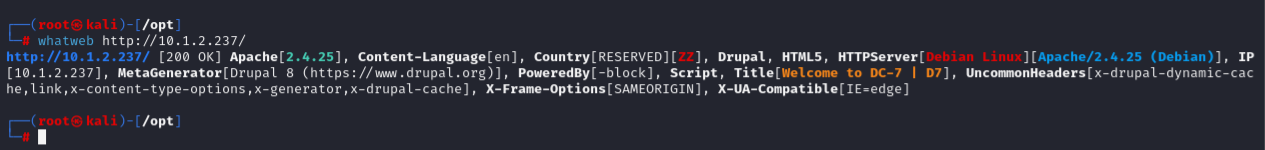

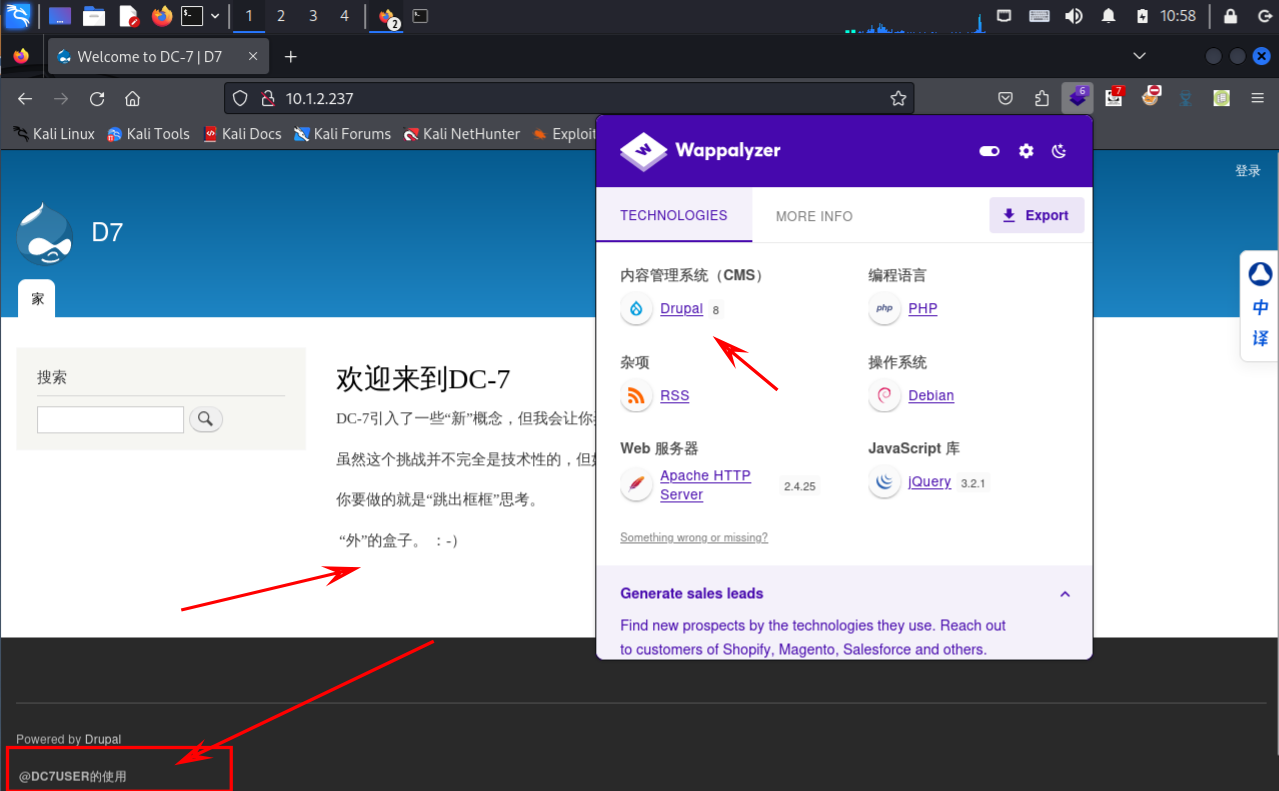

指纹识别

whatweb http://10.1.2.237/

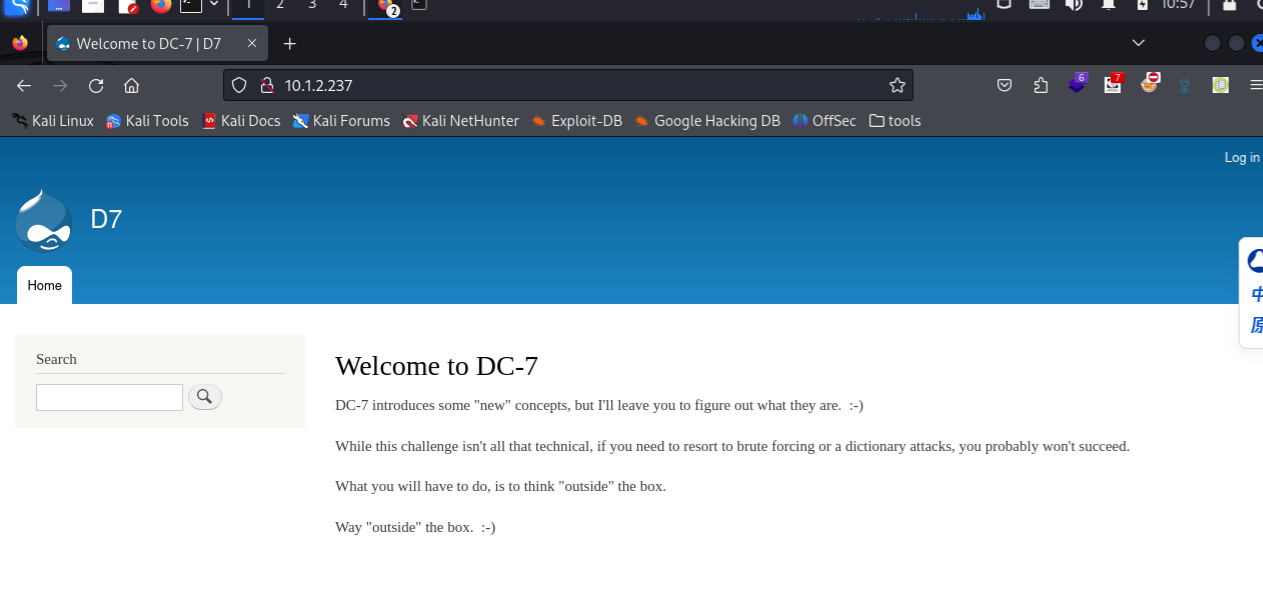

访问web界面,通过界面提示,爆破是无法利用成功的,要跳出"盒子",说明可能是白盒测试

通过发现左下角有作者信息,那么来到github搜索一下,看有没有价值信息

通过github找到作者,翻找源码找到config配置文件,打开查看内容

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1113

1113

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?