pikachu靶场通关

暴力破解

1.基于表单的暴力破解

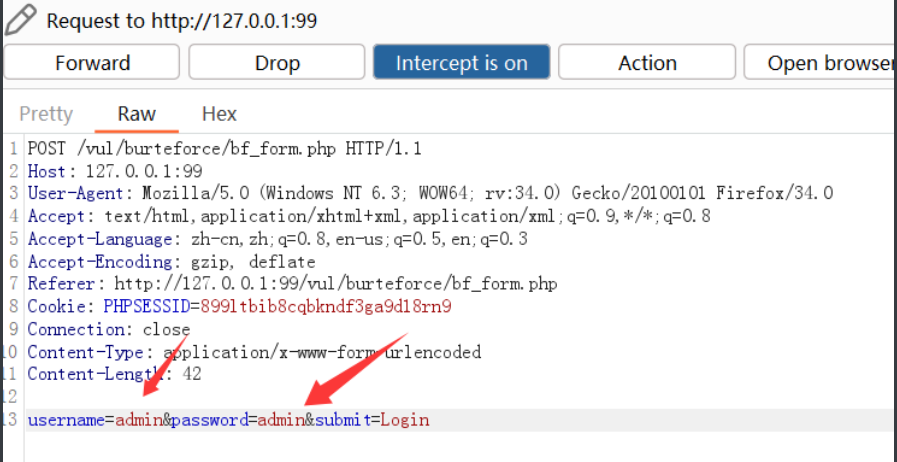

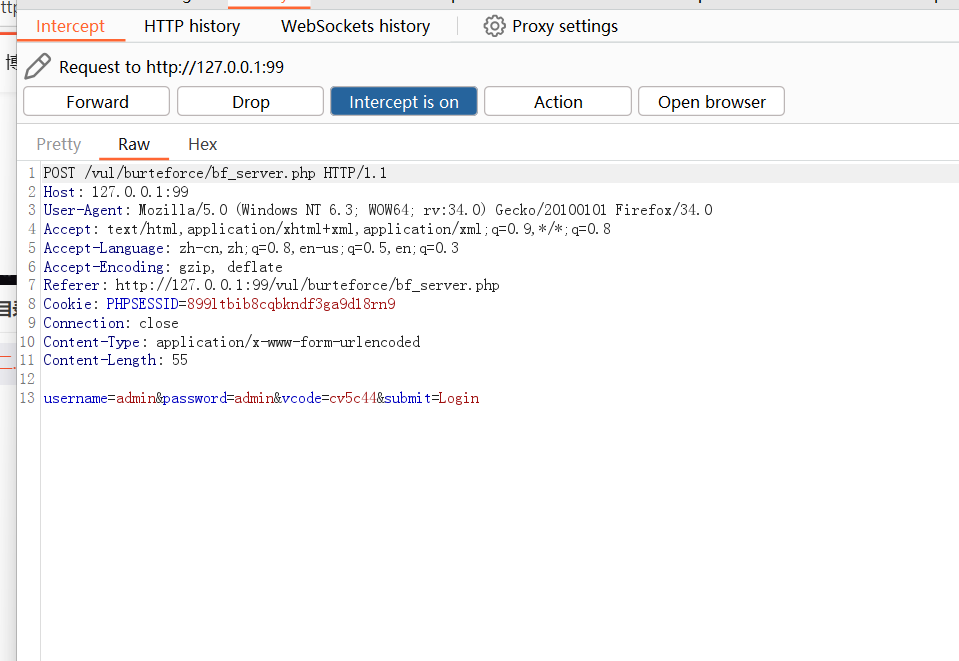

我们先随便输入一个账号密码然后抓包

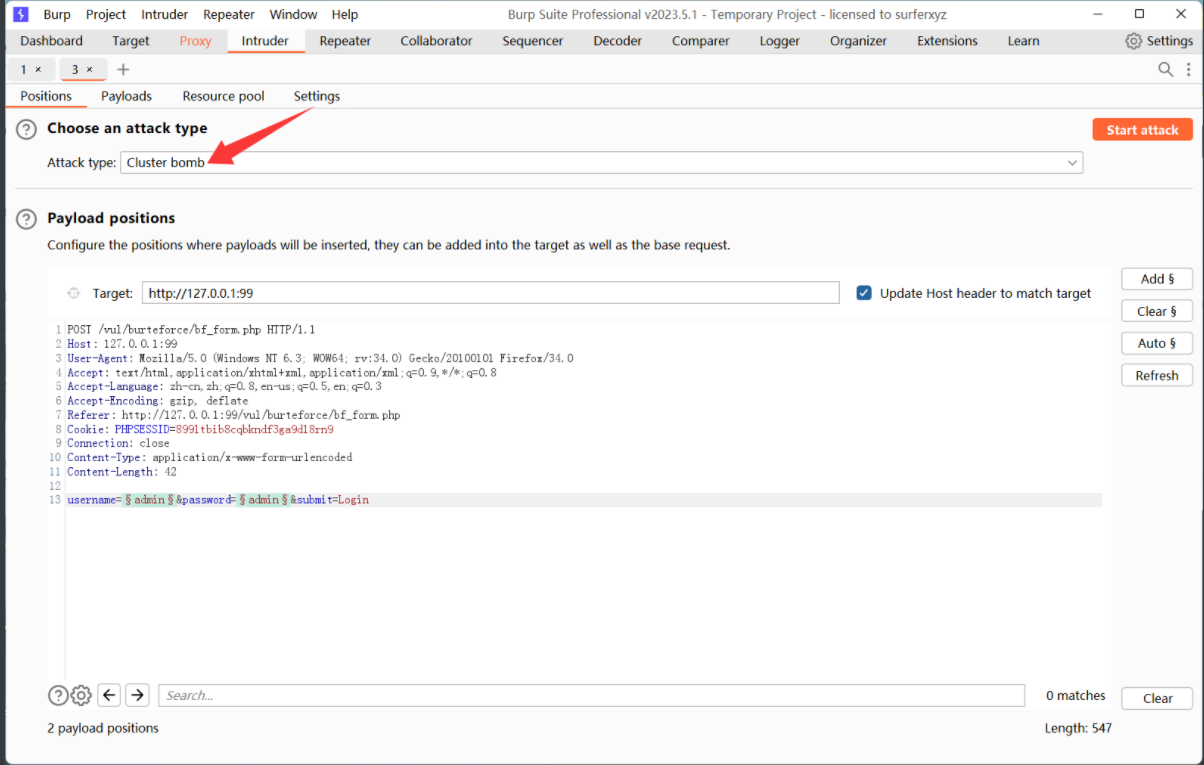

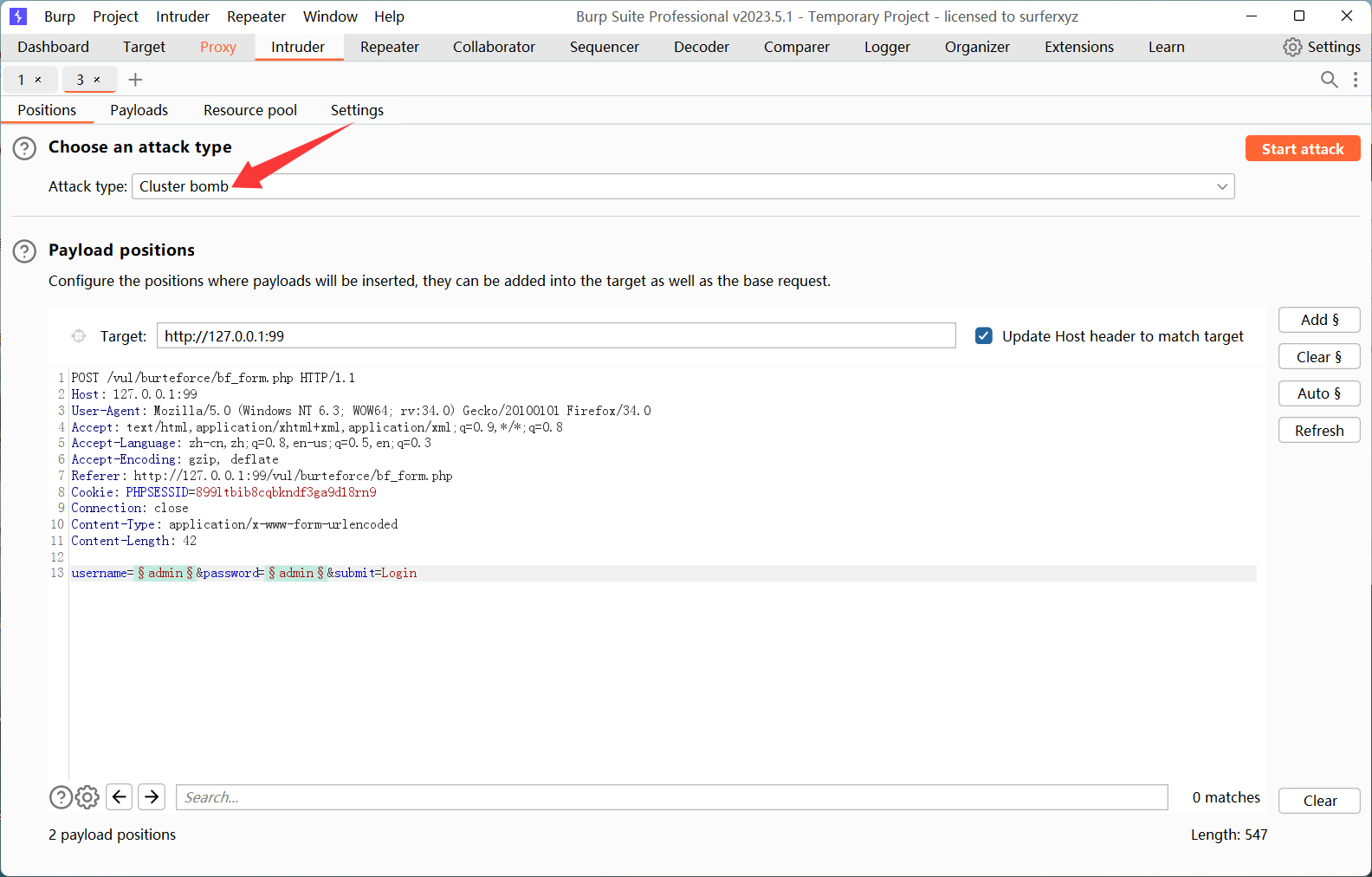

发送到爆破器中

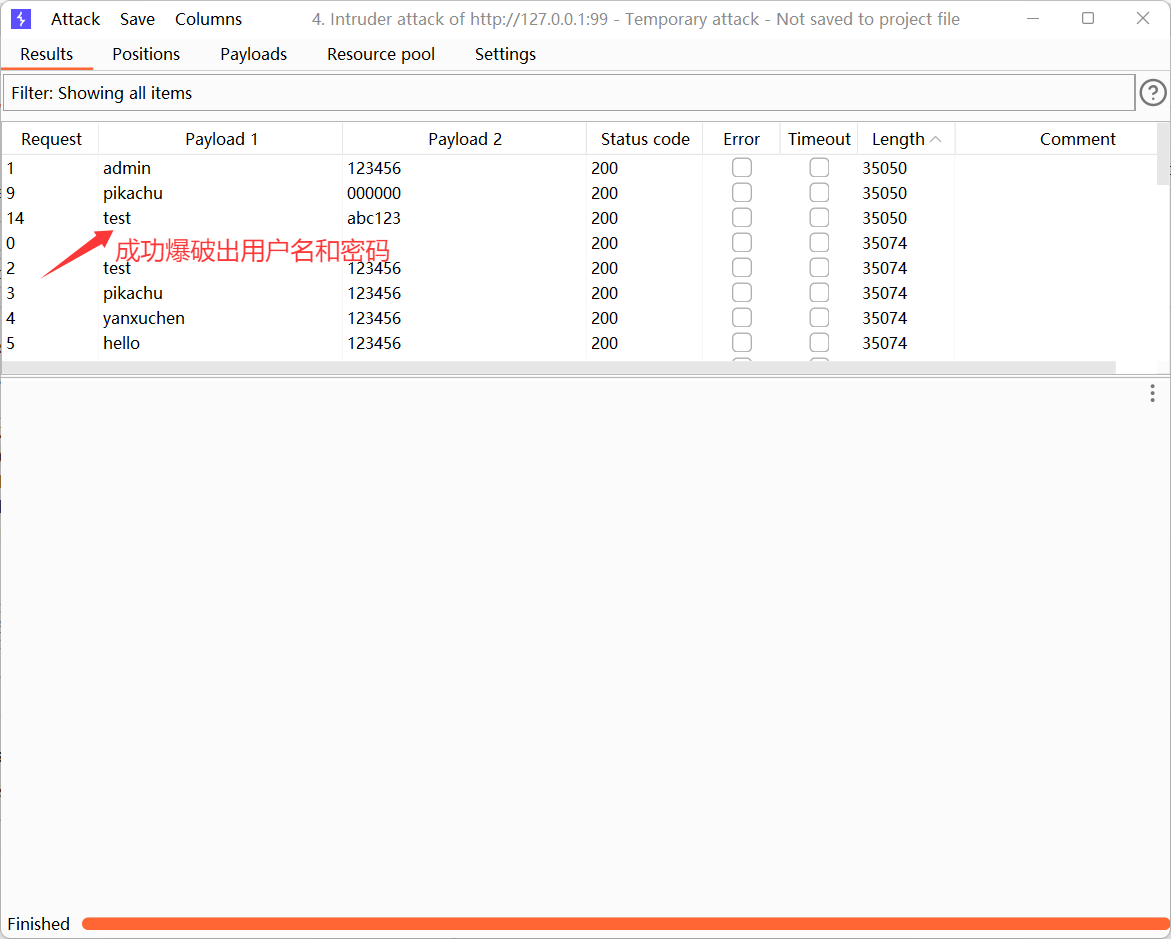

设置为集束炸弹(cluster bomb)

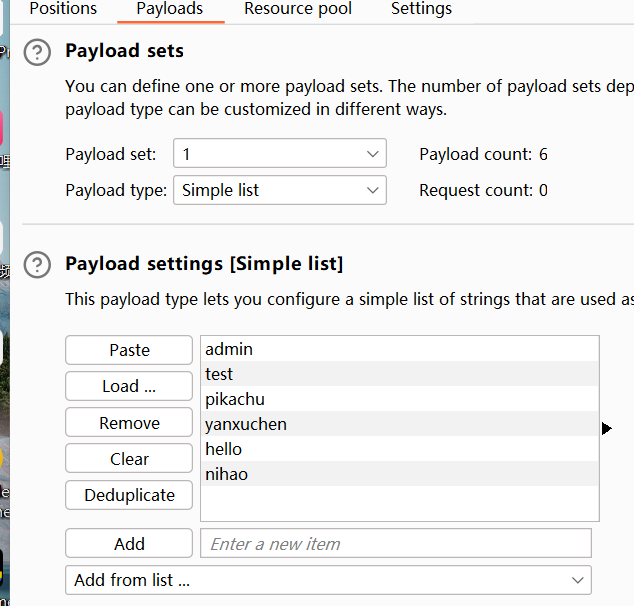

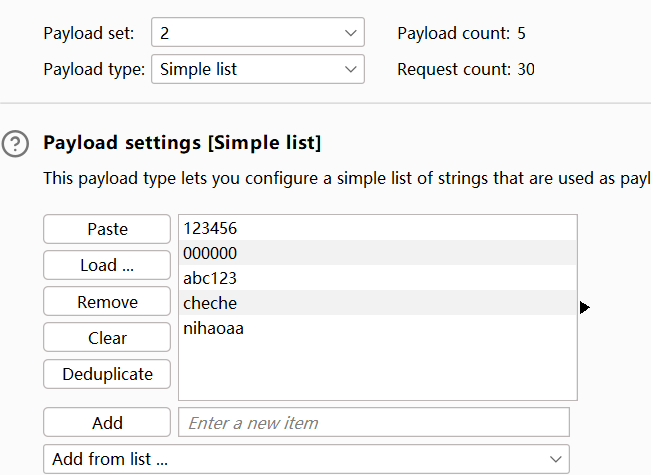

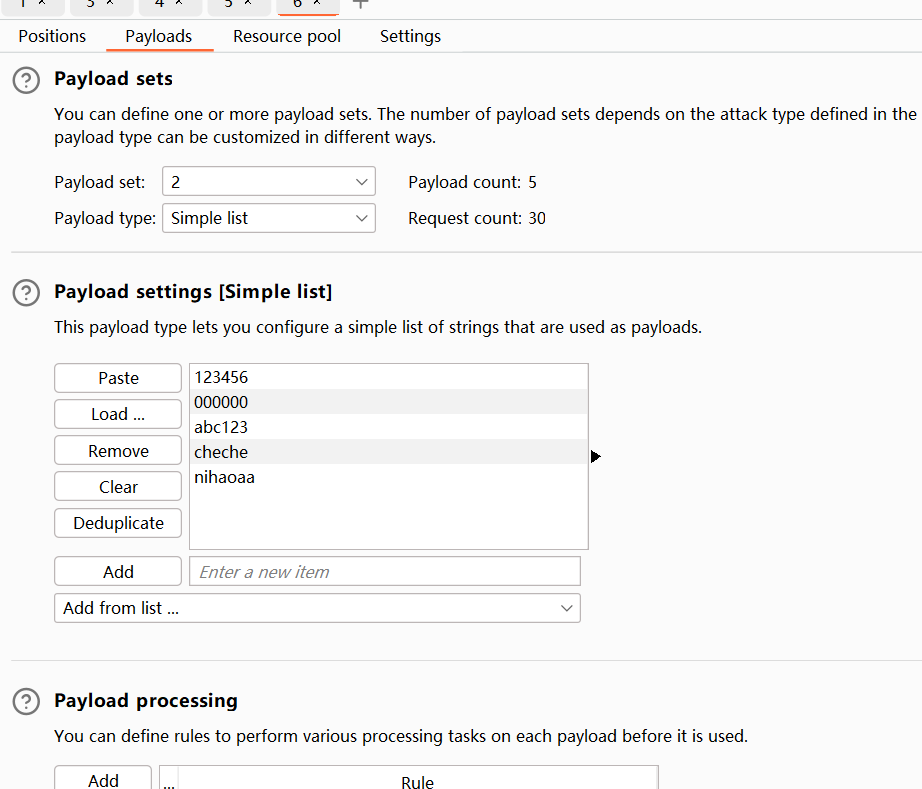

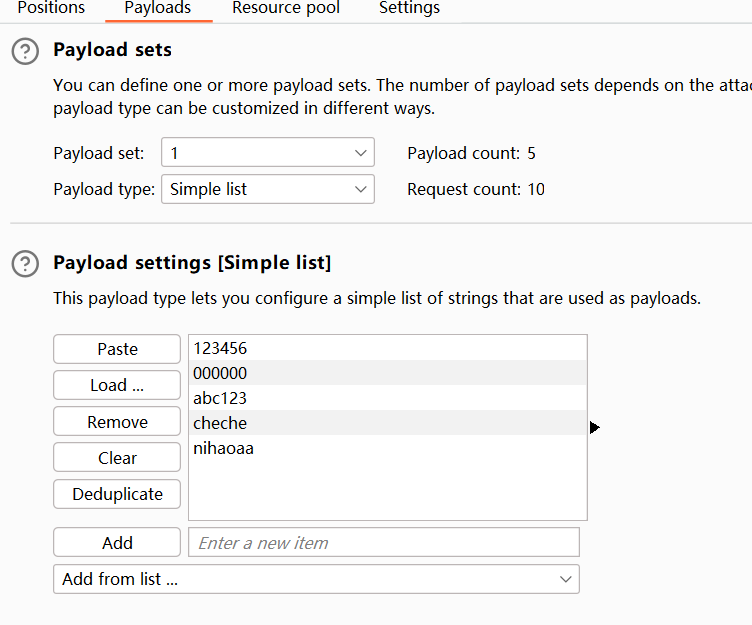

设置payload

2.验证码绕过(on server)

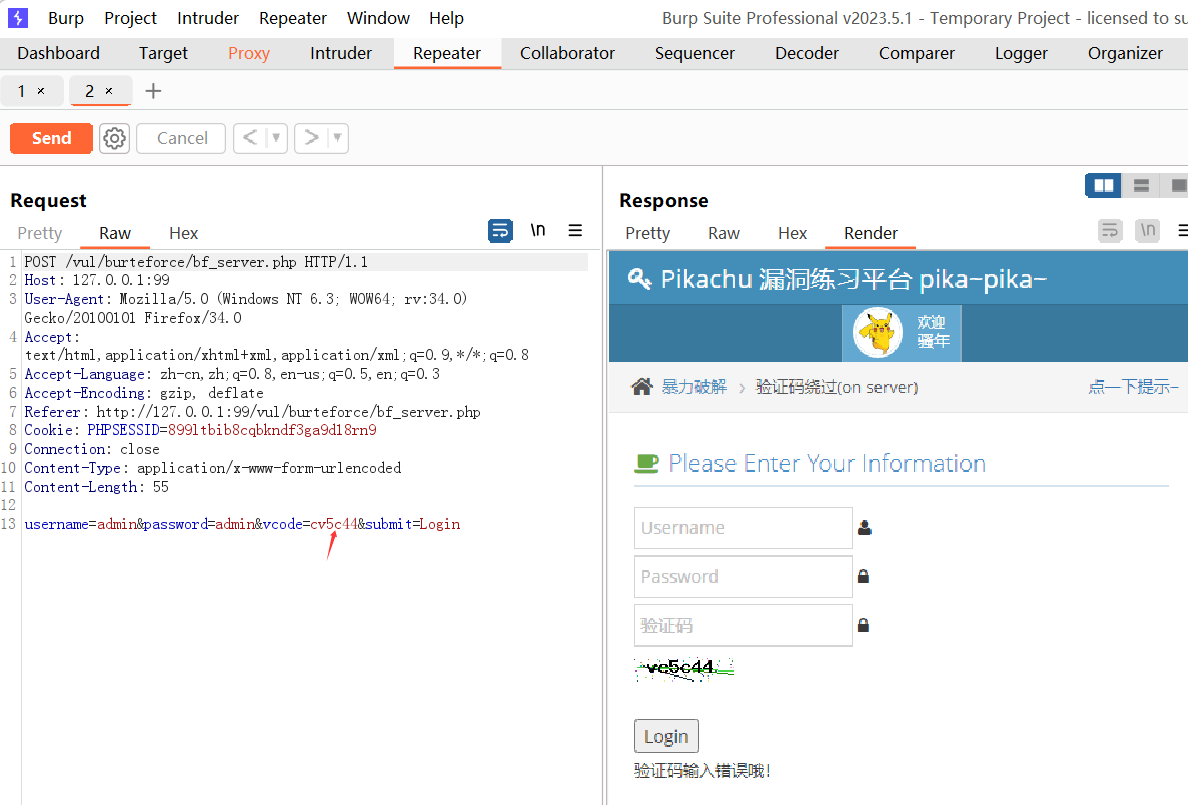

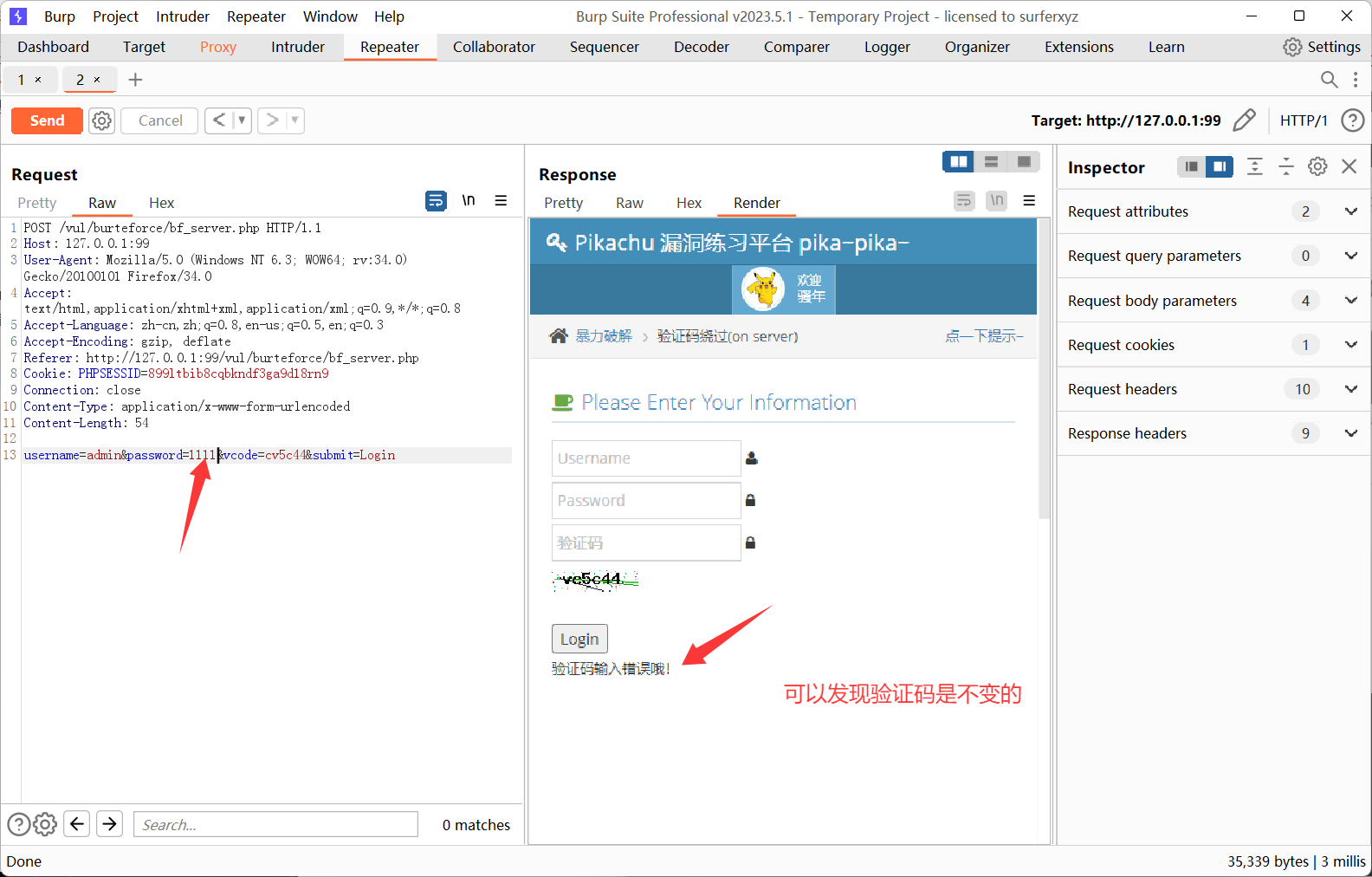

抓包发到重发器里面

只有当页面刷新时,验证码才会重新刷新

此时我们修改一下密码

此时步骤就和上面的一样 爆破密码

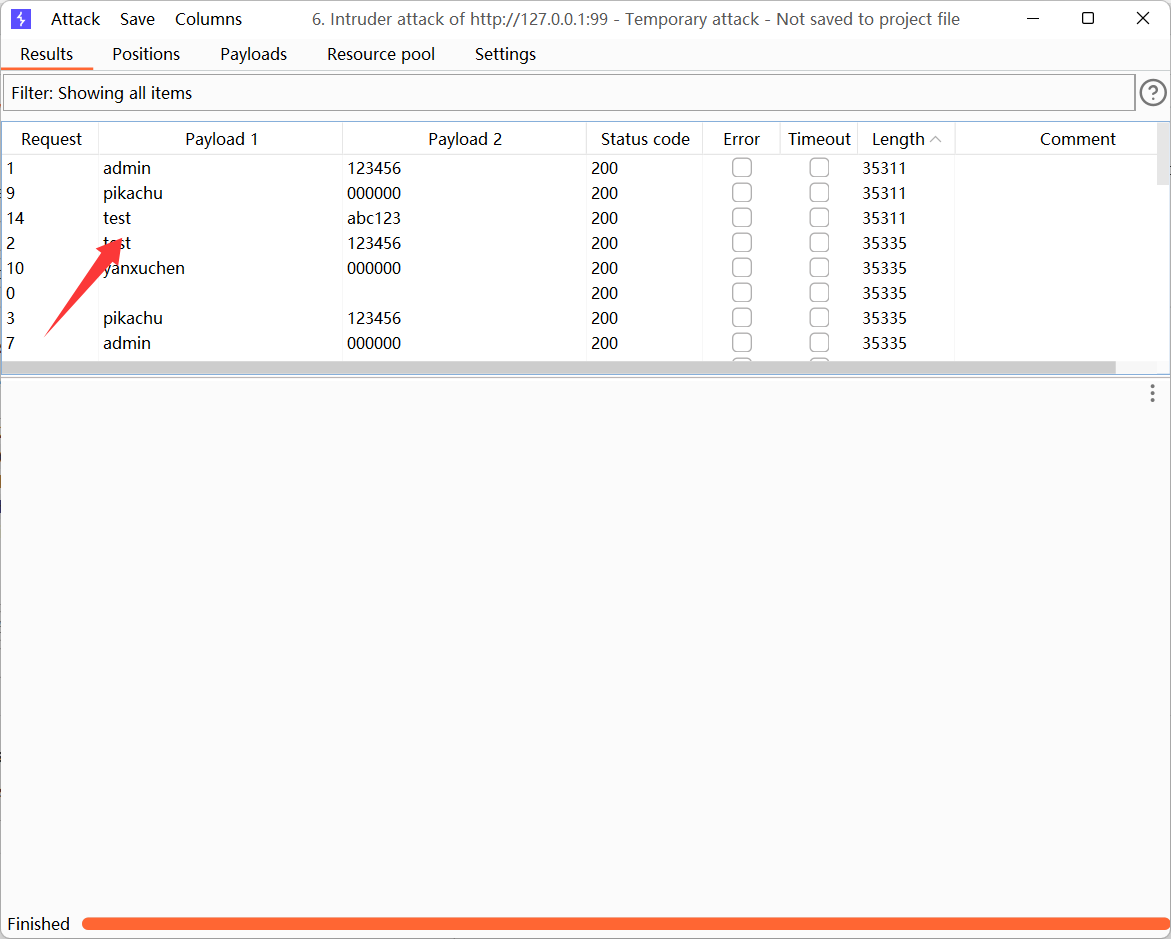

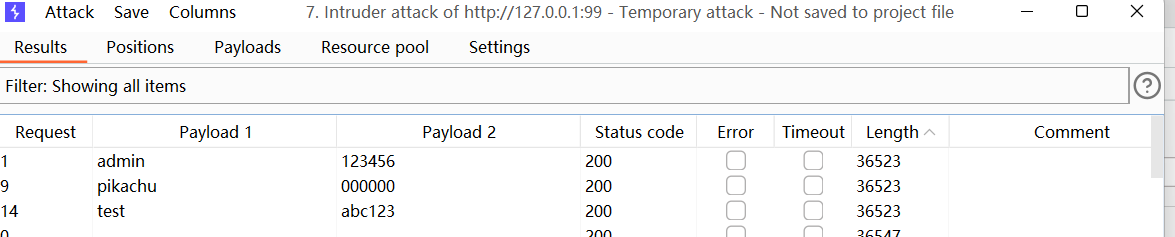

成功爆破出账号密码

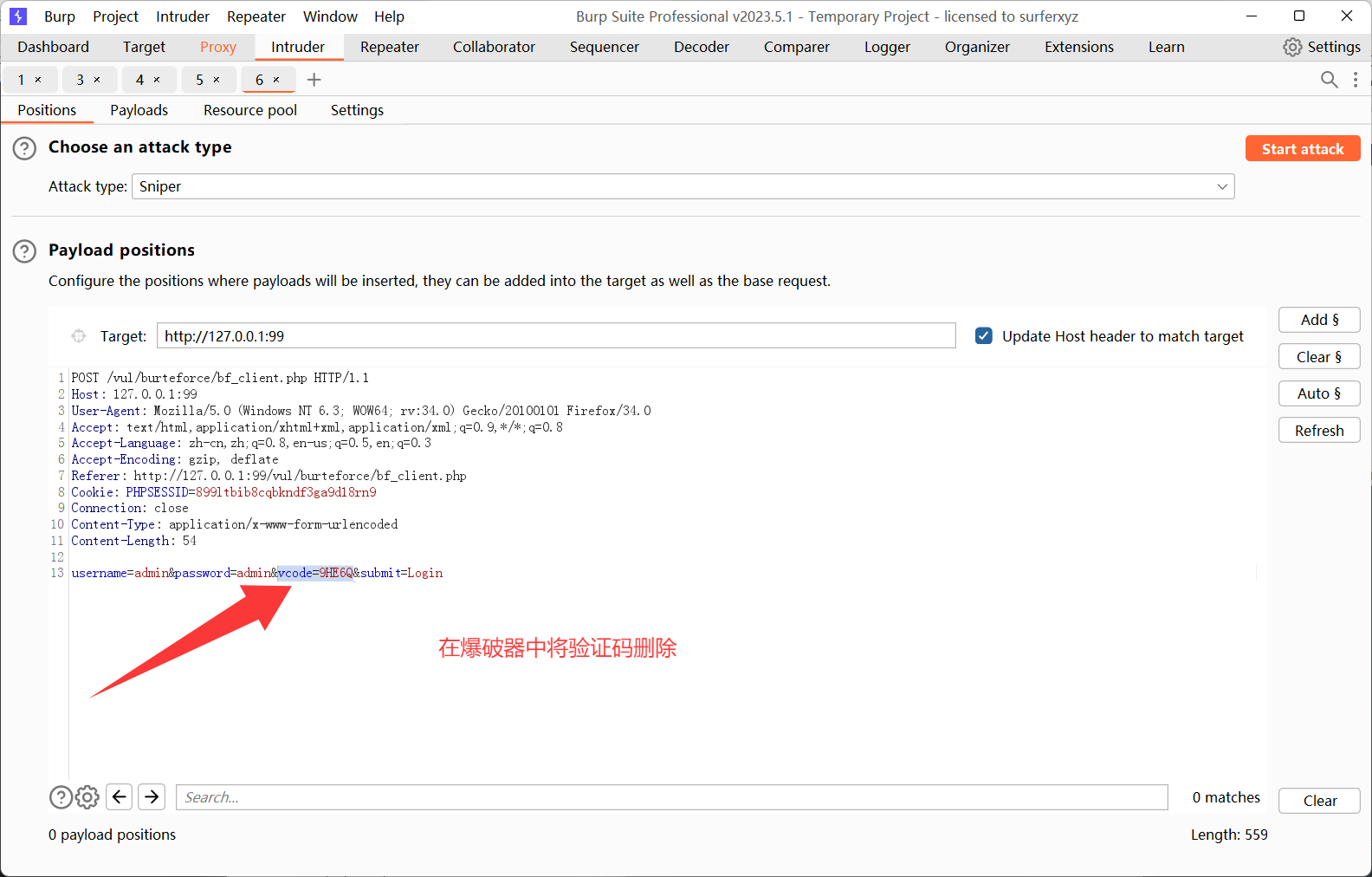

3.暴力破解(on client)

前端验证js 可以禁用js功能

也可以

设置好payload 爆破

爆破成功

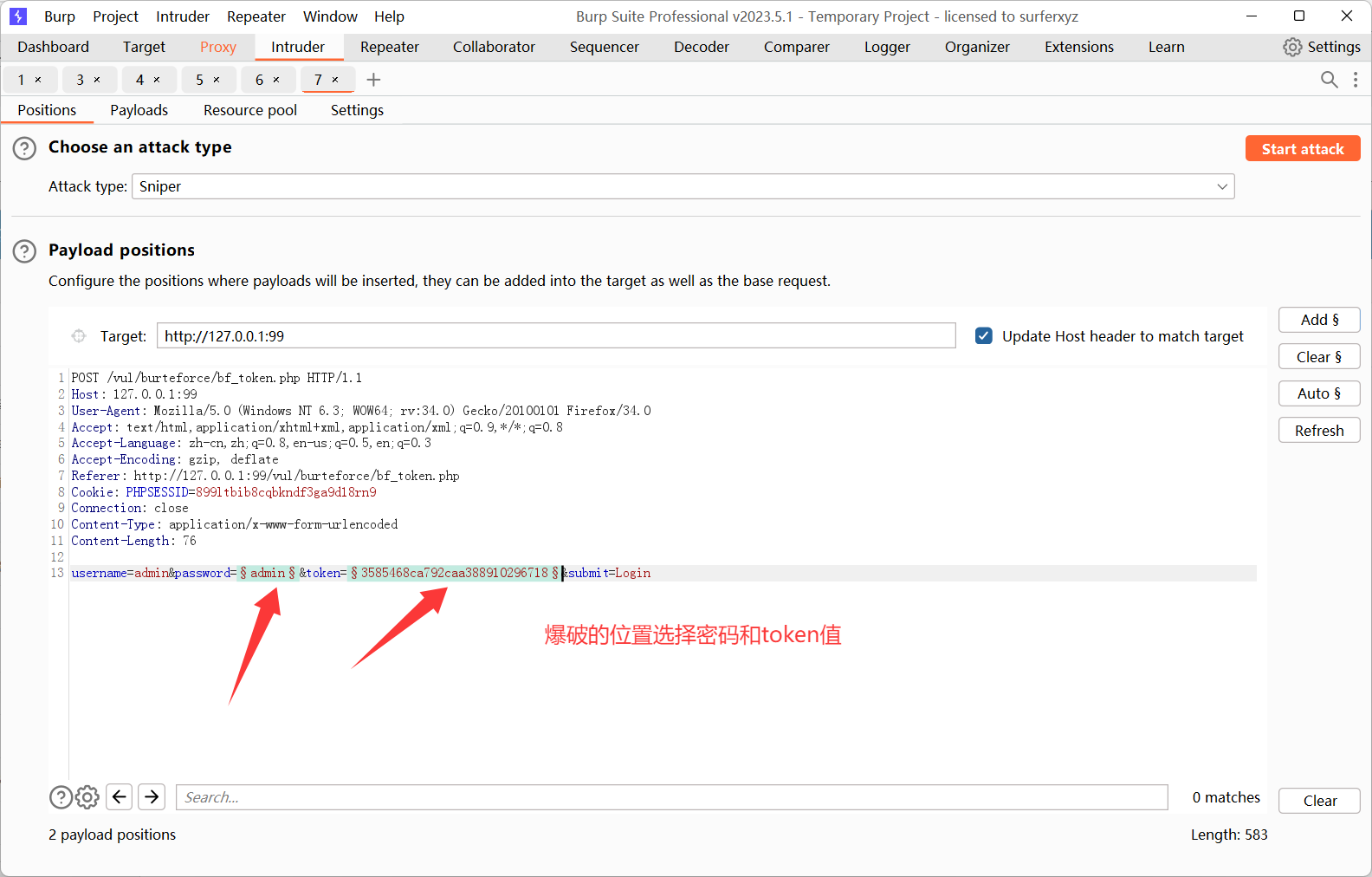

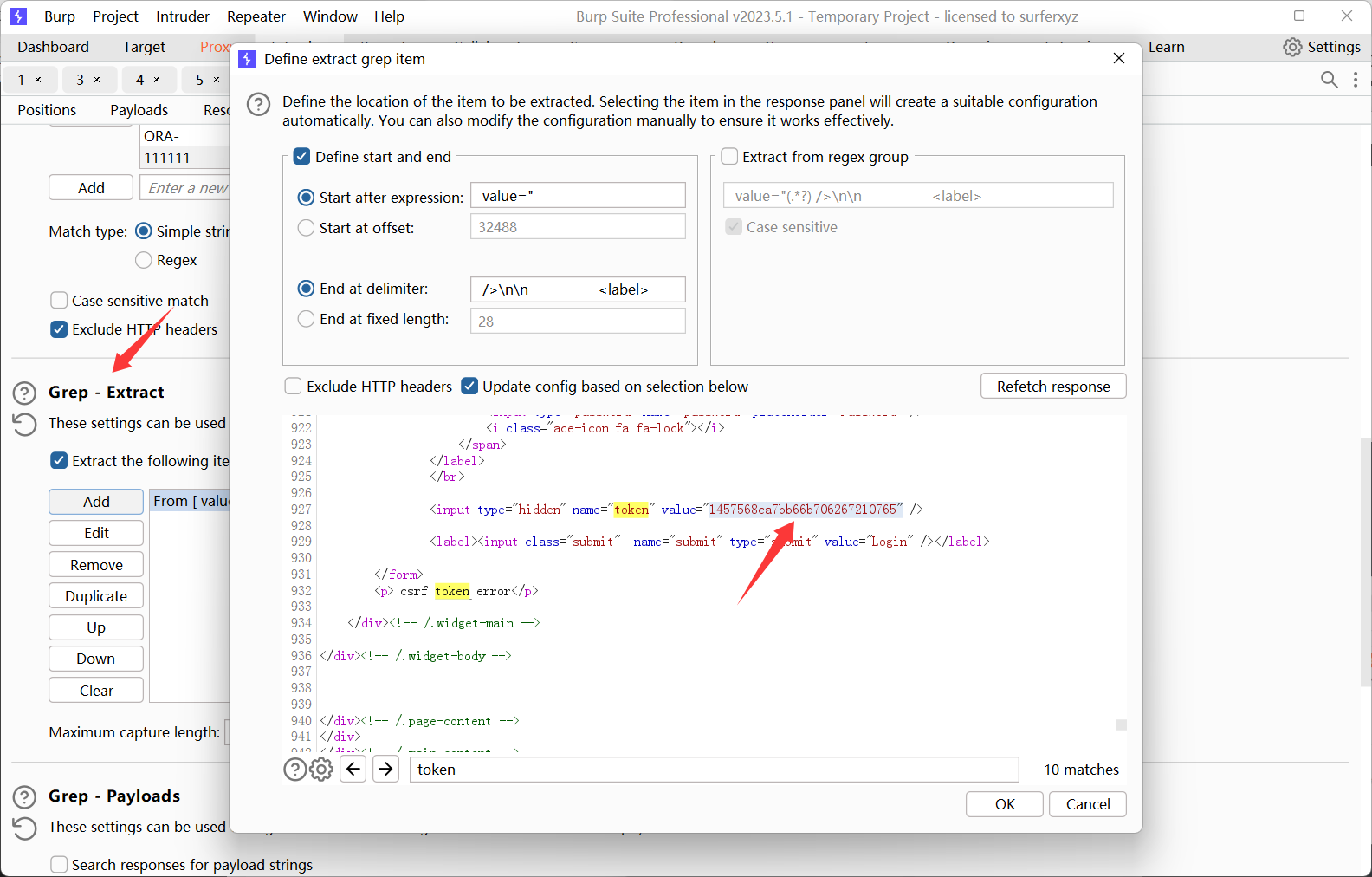

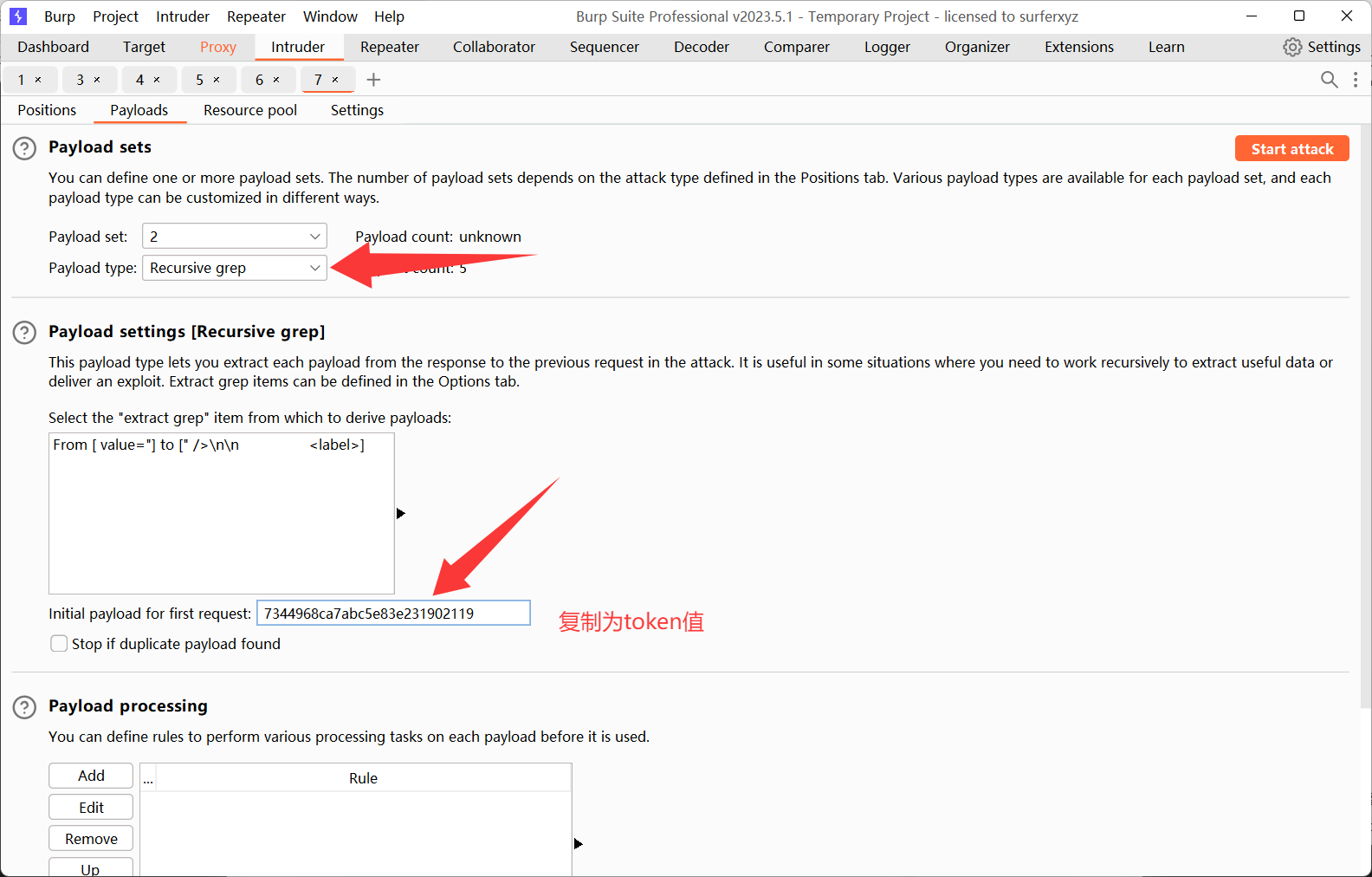

4.token绕过

token的作用:简单来说就是服务器给前端发的身份证,前端向服务器发送请求时都要带上这个身份证,服务器通过这个身份证来判断是否是合法请求

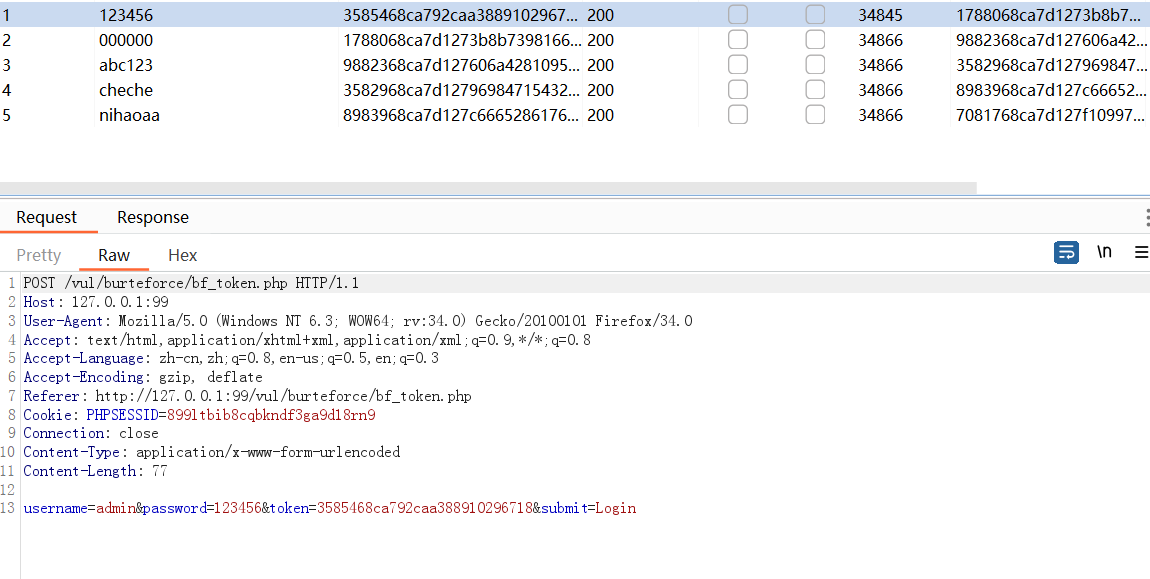

抓包发给爆破器

密码位置选择简单爆破 选择音叉攻击(密码和token值一一对应)

爆破成功

XSS

XSS(跨站脚本)概述

Cross-Site Scripting 简称为“CSS”,为避免与前端叠成样式表的缩写"CSS"冲突,故又称XSS。一般XSS可以分为如下几种常见类型:

1.反射性XSS;

2.存储型XSS;

3.DOM型XSS;

XSS漏洞一直被评估为web漏洞中危害较大的漏洞,在OWASP TOP10的排名中一直属于前三的江湖地位。

XSS是一种发生在前端浏览器端的漏洞,所以其危害的对象也是前端用户。

形成XSS漏洞的主要原因是程序对输入和输出没有做合适的处理,导致“精心构造”的字符输出在前端时被浏览器当作有效代码解析执行从而产生危害。

因此在XSS漏洞的防范上,一般会采用“对输入进行过滤”和“输出进行转义”的方式进行处理:

输入过滤:对输入进行过滤,不允许可能导致XSS攻击的字符输入;

输出转义:根据输出点的位置对输出到前端的内容进行适当转义;

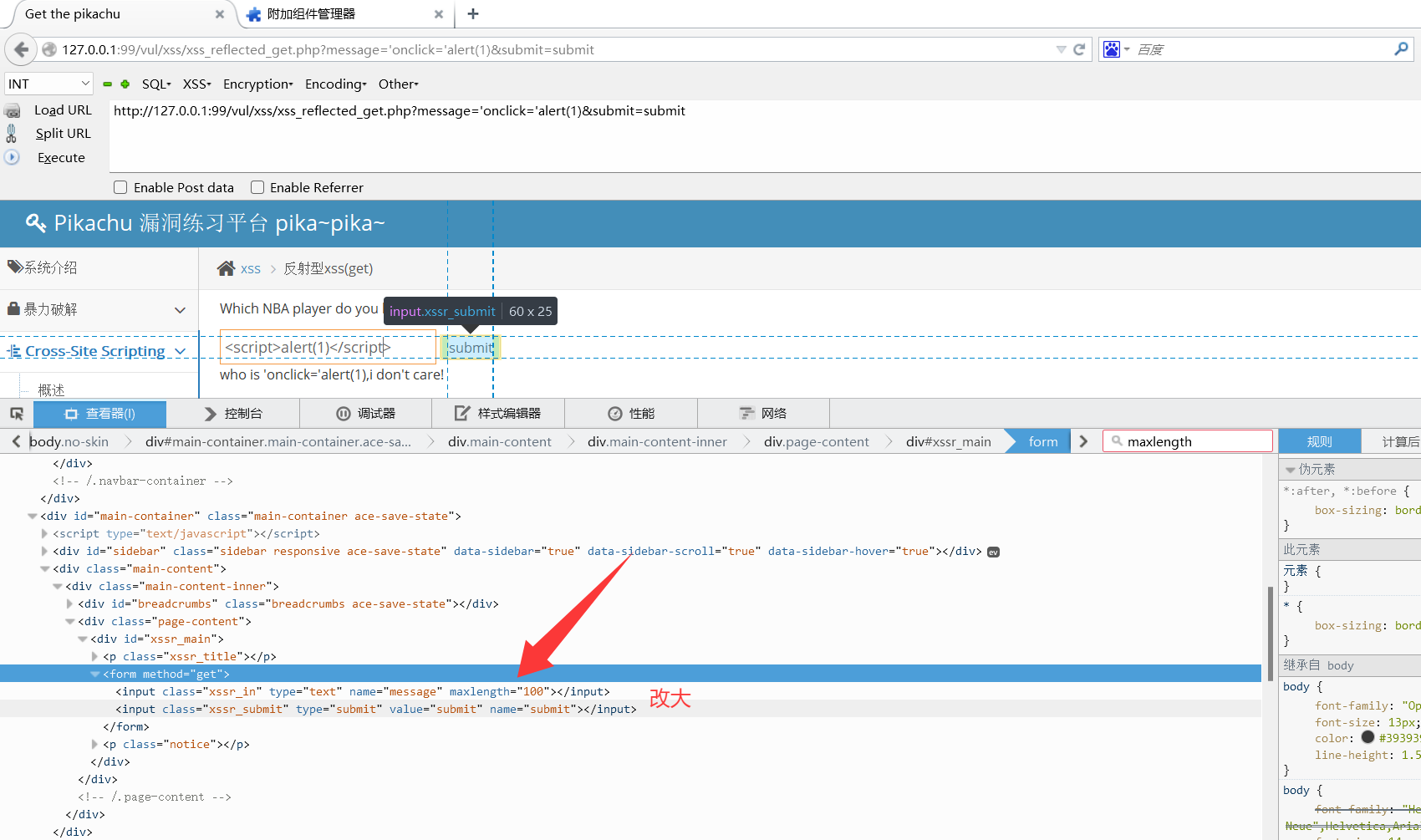

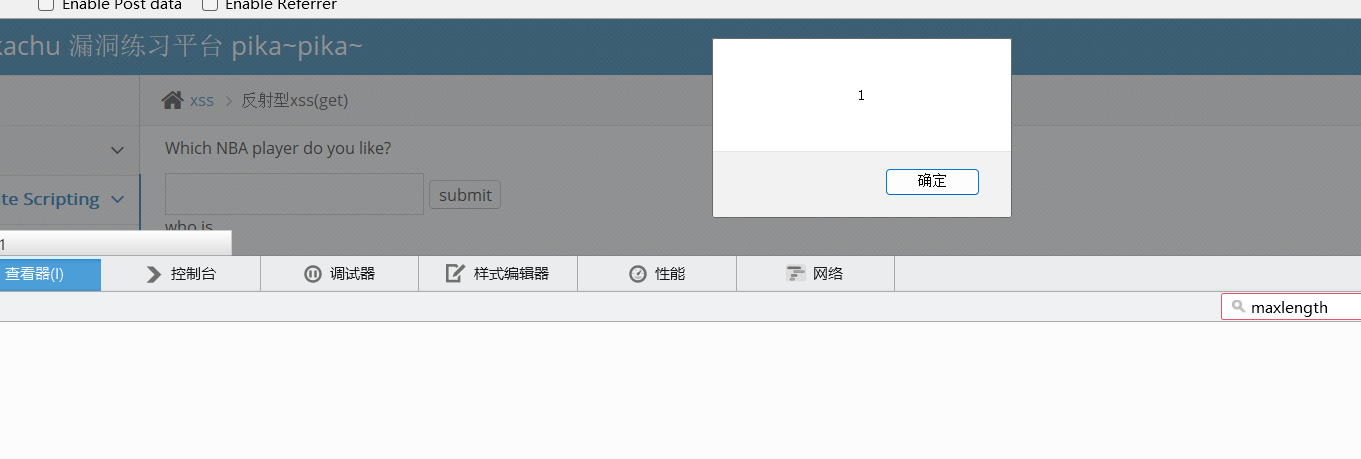

1.反射型xss(get)

payload

<script>alert(1)</script>

输入进去发现好像不行 -。-

以为是过滤了

试了下事件触发也不行 onclick

查看了下源代码 输入框长度太小了 改大一点就可以了

提交

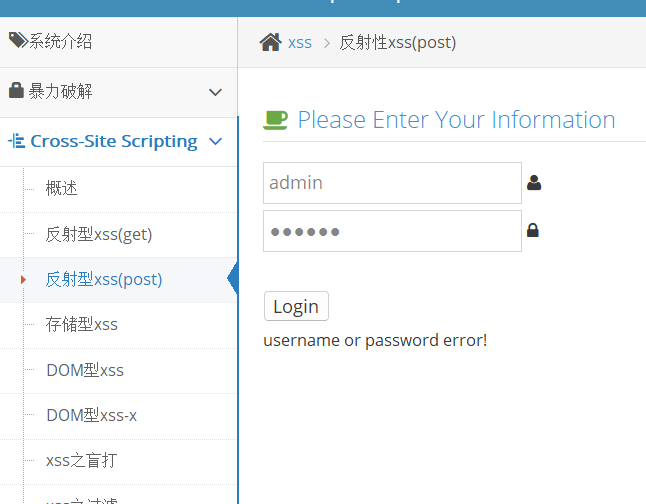

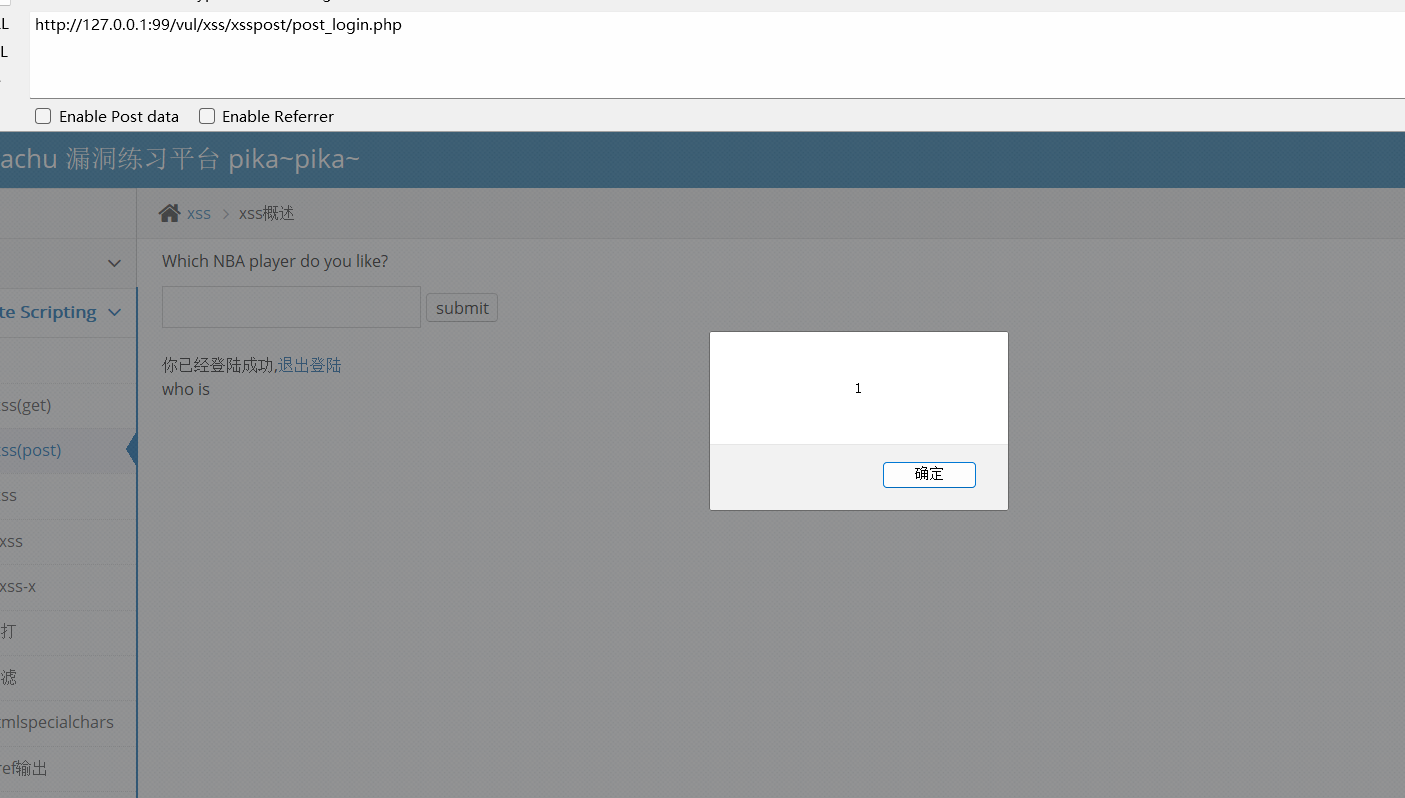

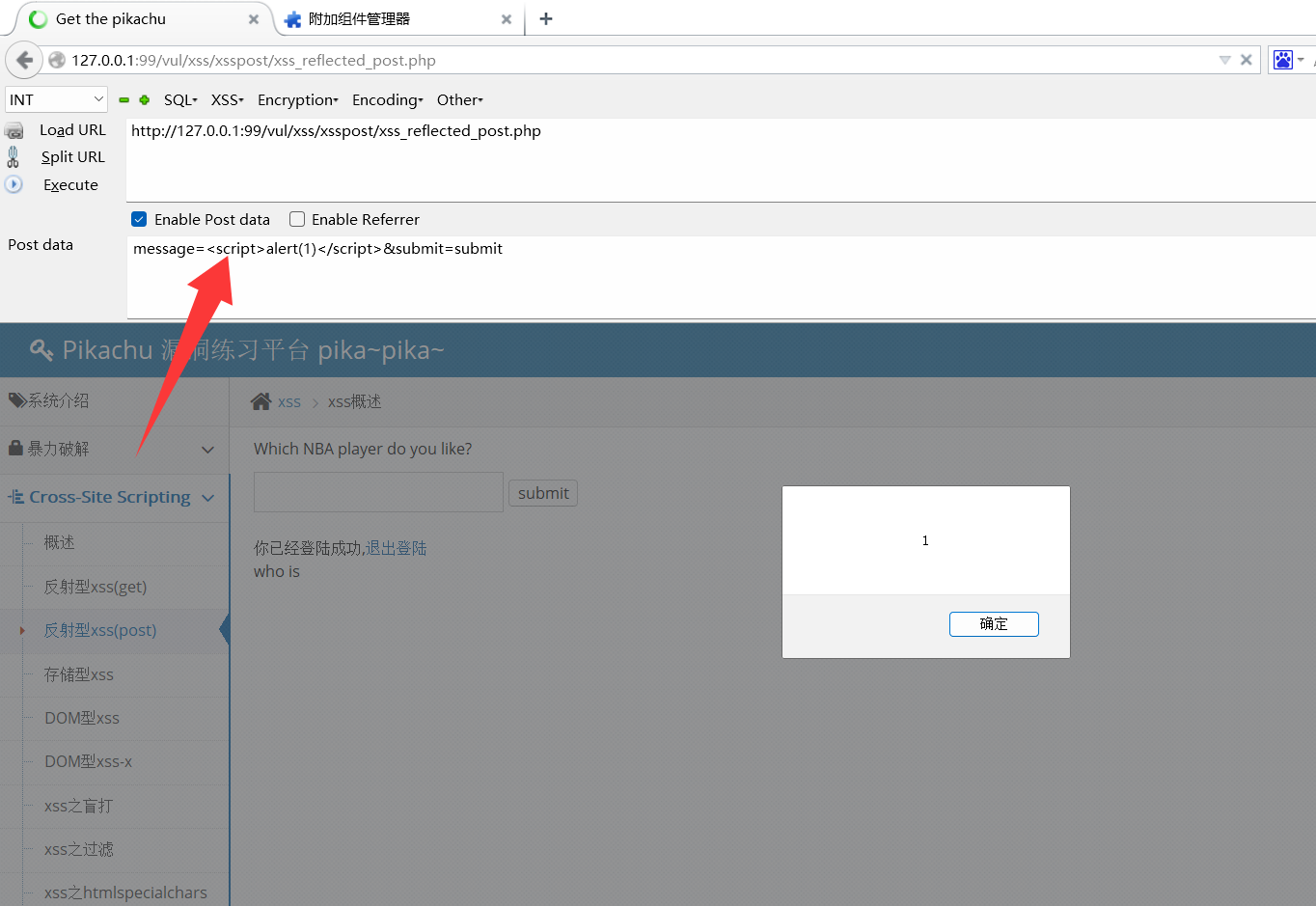

2.反射型xss(post)

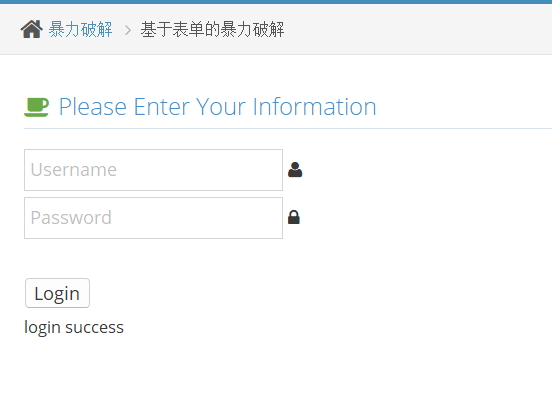

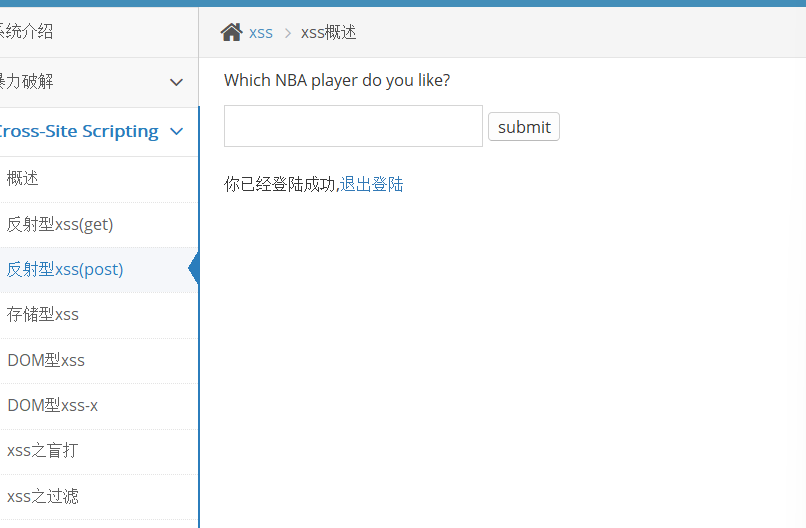

来到这样一个页面 我们先用之前爆破出来的用户名和密码登陆上去

登录进来之后有输入框 构造payload

<script>alert(1)</script>

这关是以post形式传参的

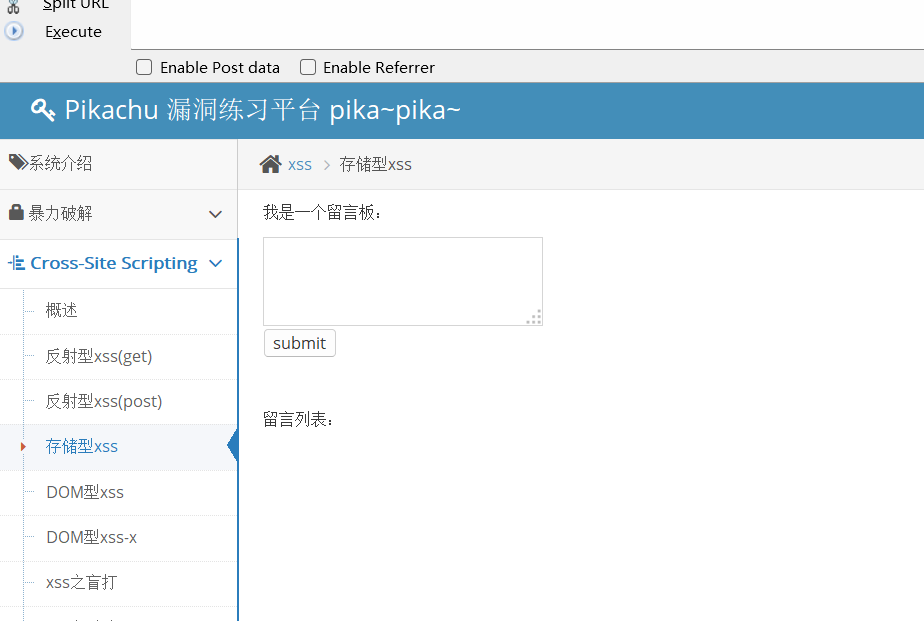

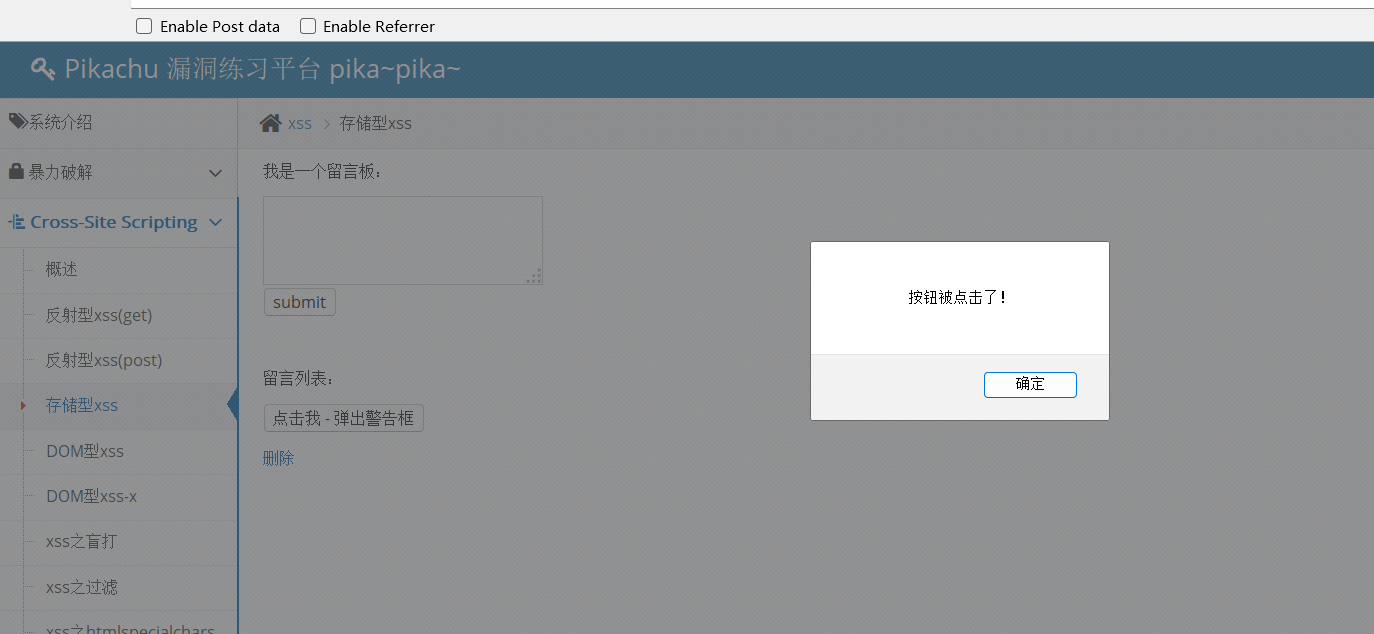

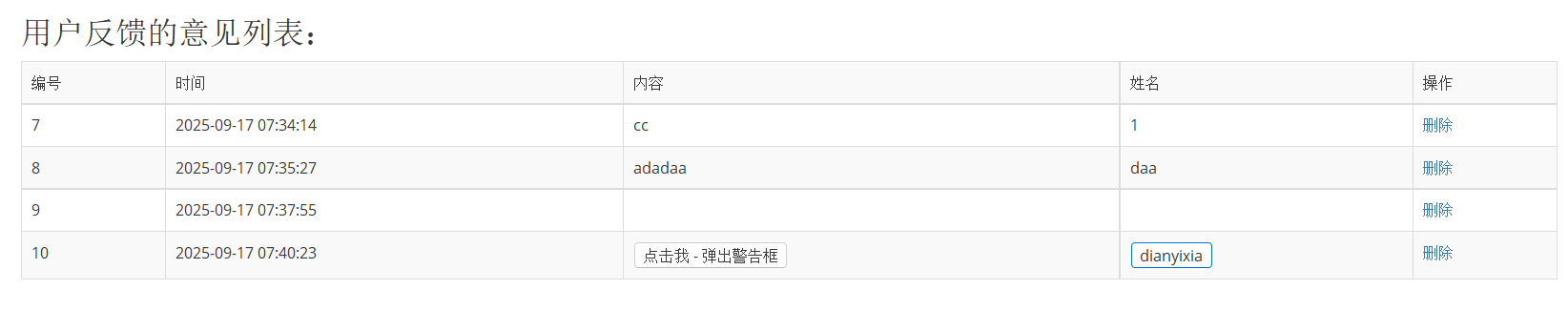

3.存储型xss

存储型XSS(Cross-Site Scripting),也称为持久型XSS,是一种恶意脚本被永久存储在目标服务器(如数据库、文件系统)的跨站脚本攻击方式。其核心特点是持久性,恶意脚本会随正常内容一同被服务器返回给浏览器,并在用户访问时自动执行

我们可以设置一个按钮功能 让看到留言的人点击一下就可以触发

payload

<button onclick="alert('按钮被点击了!')">点击我 - 弹出警告框</button>

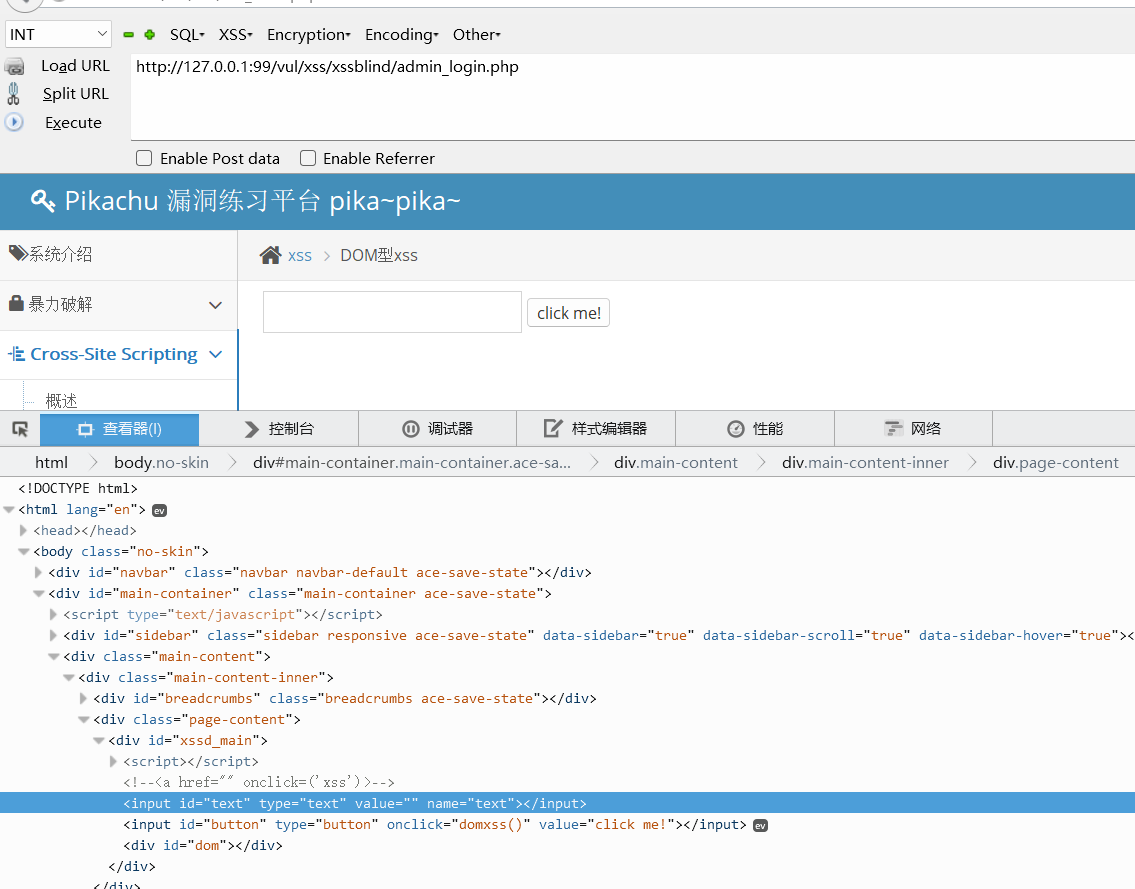

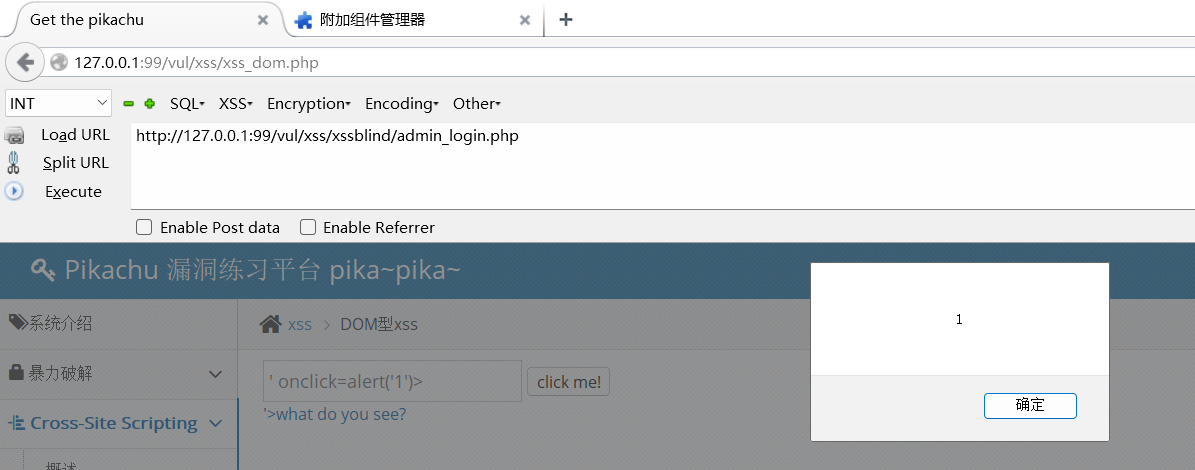

4.dom型 xss

DOM型XSS(跨站脚本攻击)是一种完全发生在客户端浏览器的安全漏洞。它和反射型、存储型XSS的主要区别在于,恶意代码的注入和执行不经过服务器端处理,而是直接由客户端JavaScript操作DOM树触发。

payload

' onclick=alert('1')>

闭合之后的语句变为

<a href='' onclick=alert(‘1’)>'>what do you see?</a>

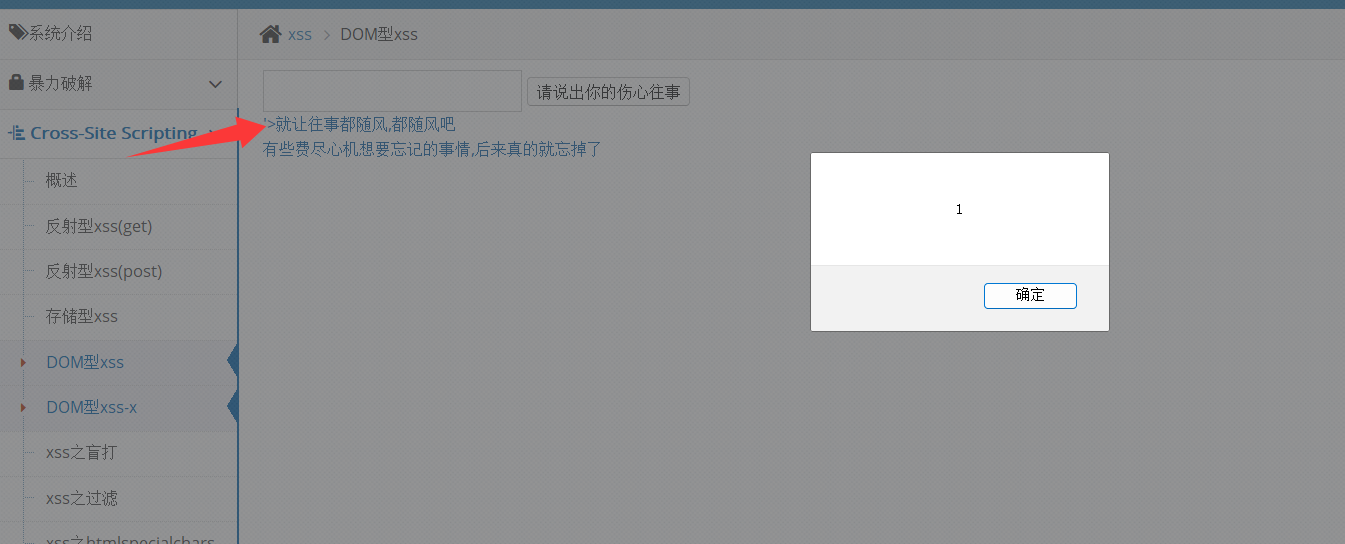

5.dom型xss-x

和上一关一样

payload

' onclick=alert('1')>

需要多点击一下

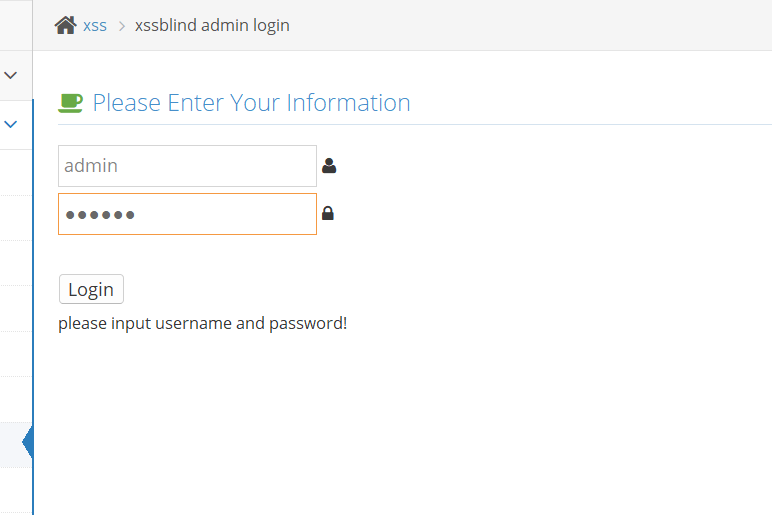

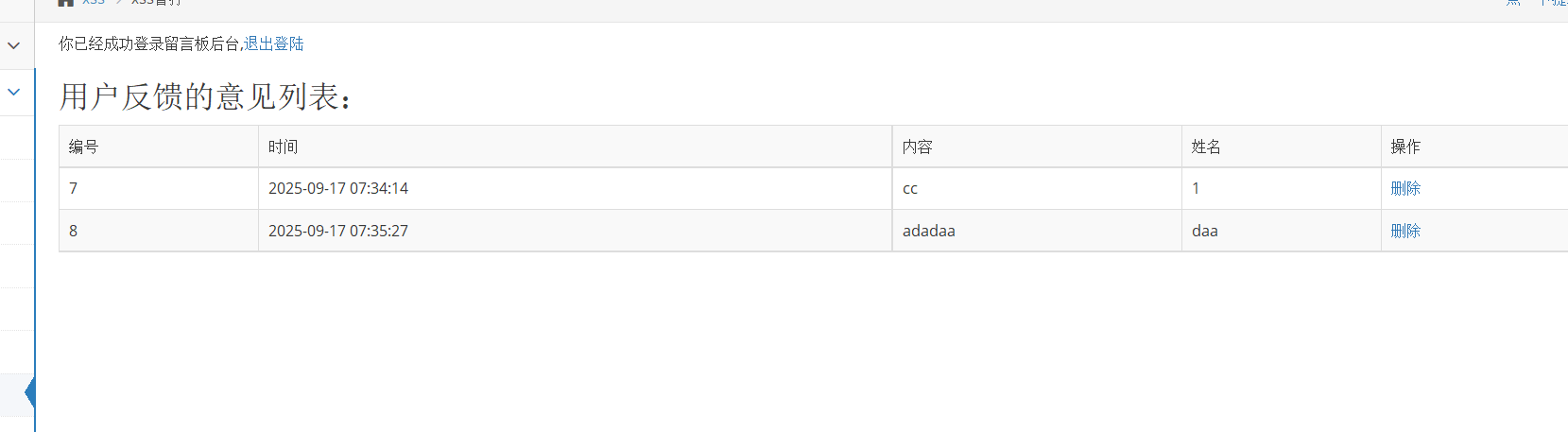

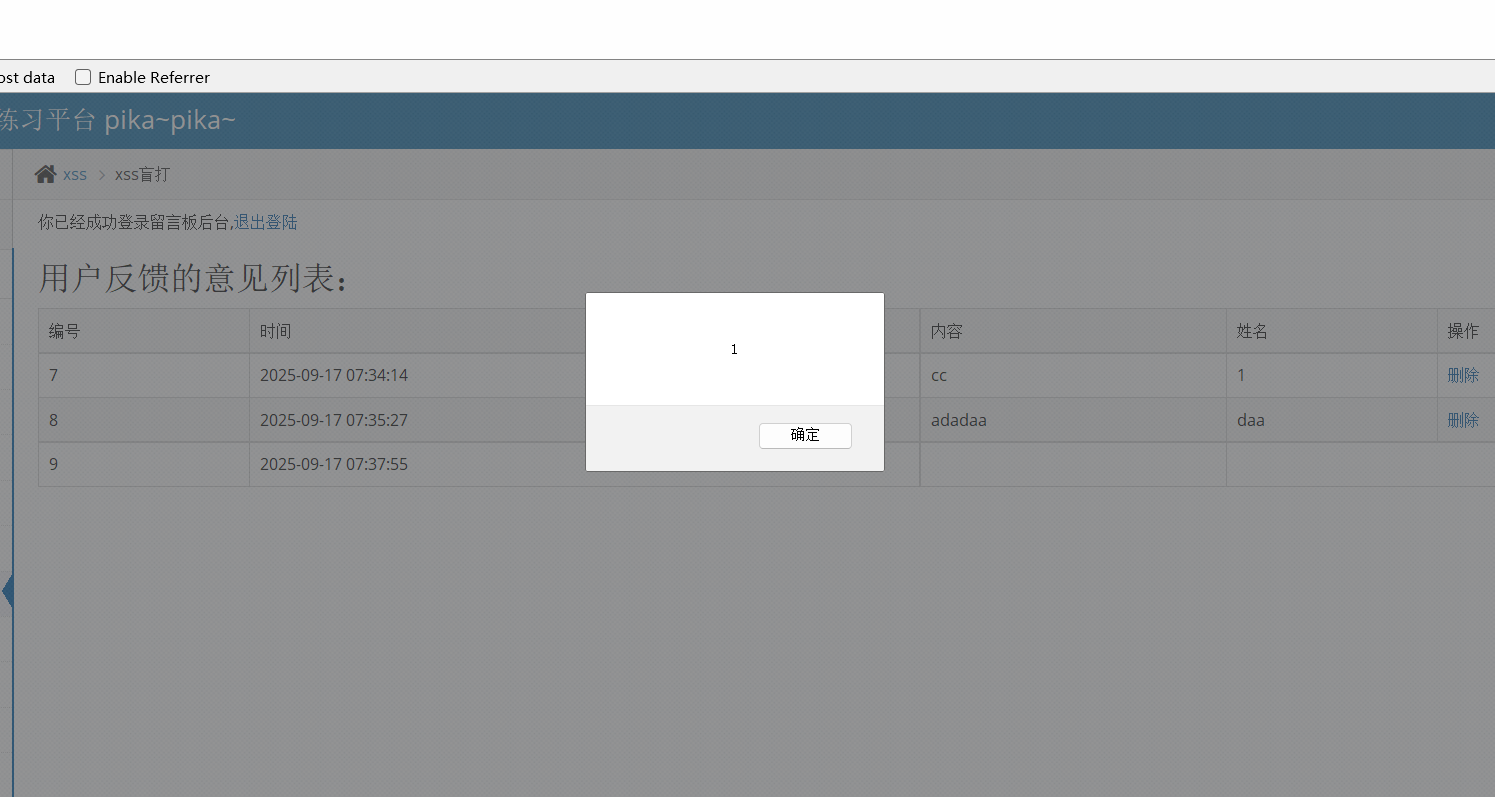

6.xss盲打

随便写一点进去看看 提示里面有后台

用之前爆破出来的账号密码登录

将我们的payload写入留言框

<script>alert(1)</script>

也可以写一个按钮

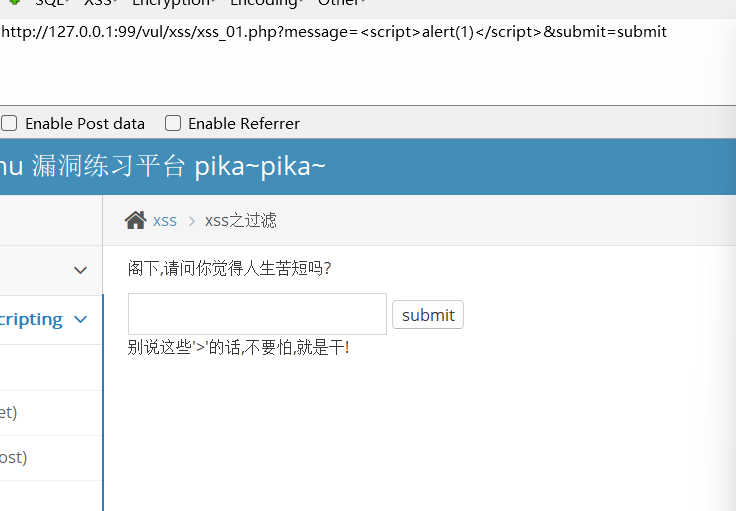

7.xss 过滤

输入常见的payload试试

发现

payload

<a href="" onclick="alert(1)">

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2066

2066

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?