渗透测试靶机-Raven2

启动靶机:

靶机页面平平无奇!

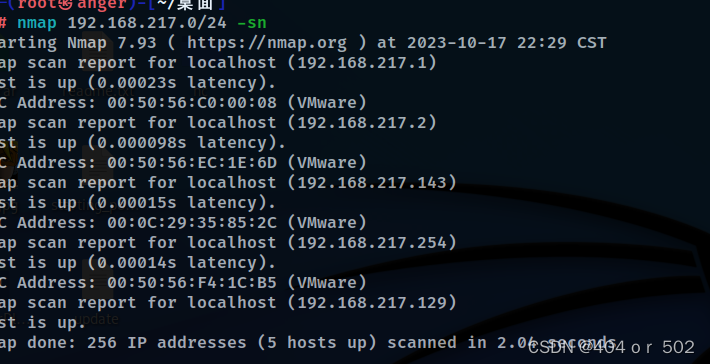

老样子,打开kali,nmap启动!!

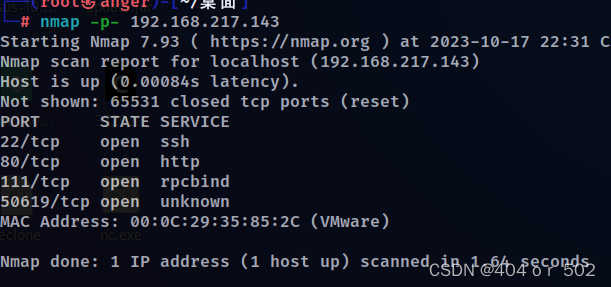

这里发现靶机地址为:192.168.217.143继续探测端口:

开放22,80,111,50619端口,继续,直接上80端口

页面功能点尝试找漏洞,没有发现有用信息

常规思路,继续扫目录

dirb http://192.168.217.143

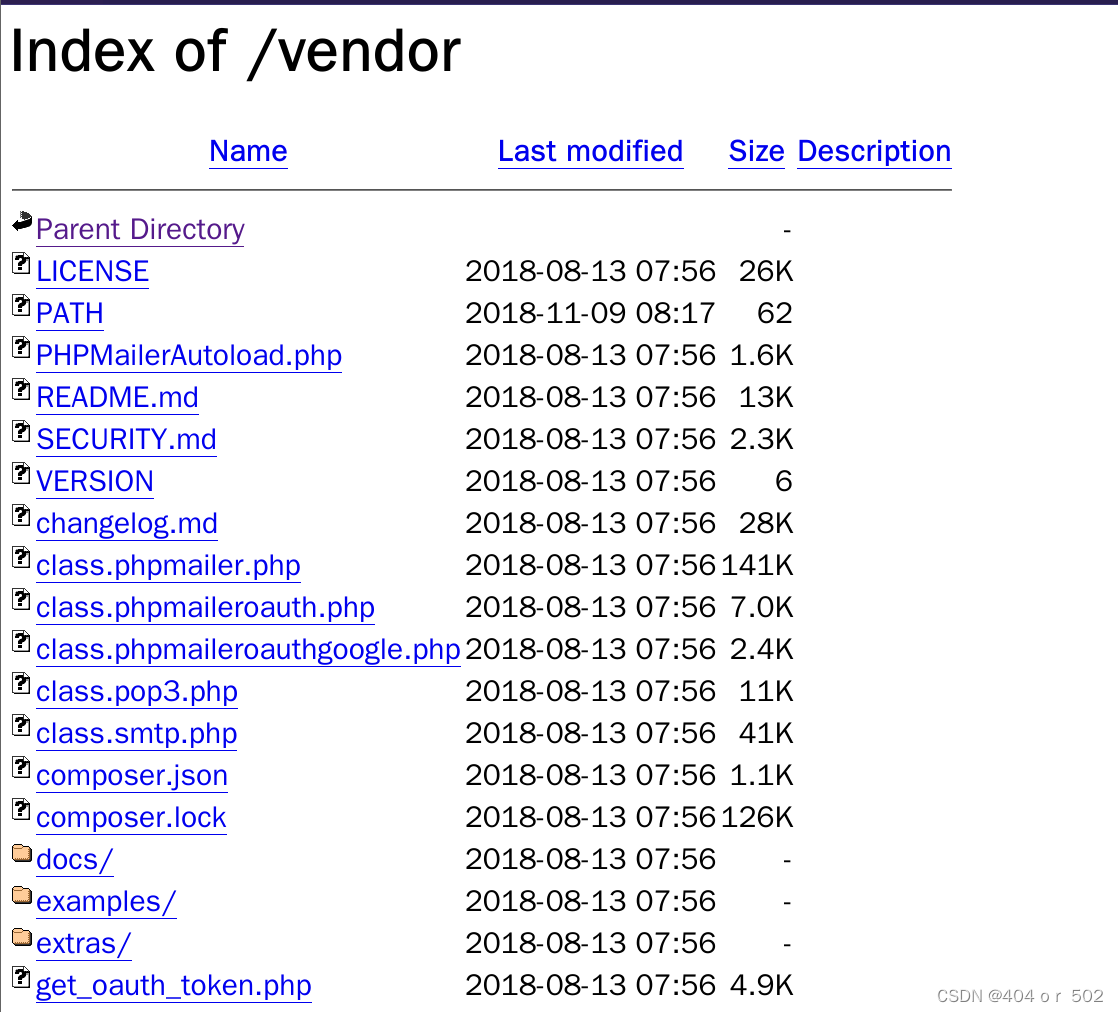

扫出来非常多的目录,仔细看看,存在一个/vendor/

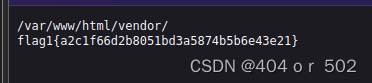

这里直接发现了/vendor/PATH目录,里面就有flag

继续查看这个目录的有用信息:

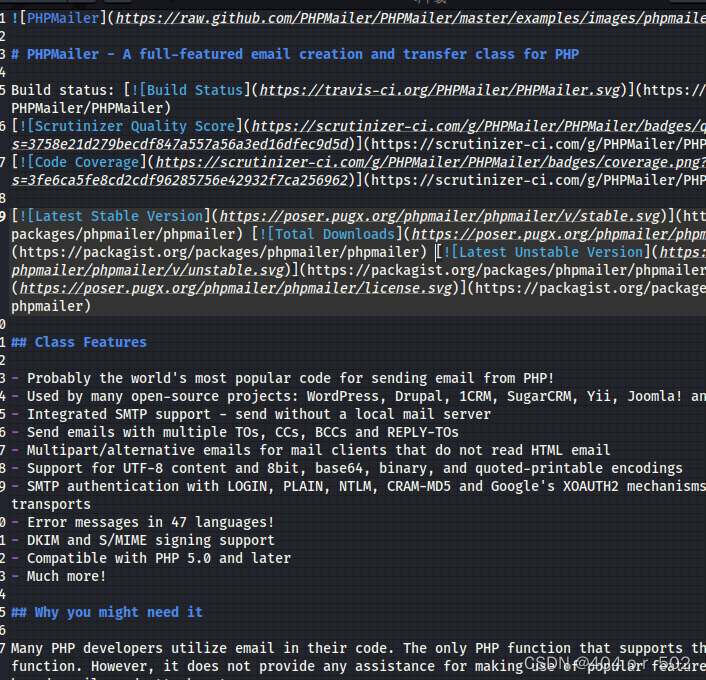

- /vendor/README.md

- 这里发现readme.md点击后会发现直接下载,打开下载好的文件,就能直接发现PHPMailer

发现PHPMailer,尝试查看文件中是否带有版本信息,但是并没有,继续探寻目录,发现:/vendor/VERSION,这里直接枚举出版本信息:5.2.16

-

那么思路就清楚了,问问度娘,相关exp

<

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2529

2529

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?