随着AI Agent得到大规模应用,开发团队可以创建数十个乃至数百个专为特定Agent用例、业务领域、企业职能或团队打造的Model Context Protocol(MCP)服务器。同时,企业也需要将自身现有的MCP服务器或开源MCP服务器,整合到AI工作流之中。

因此,企业需要一种有效方法,来将这些现有MCP服务器(包括定制开发、公开可用以及开源的MCP服务器),高效整合到一个统一界面中,以便AI Agent能够轻松调用MCP服务器,并且整个组织范围内的各个团队也能无缝共享。

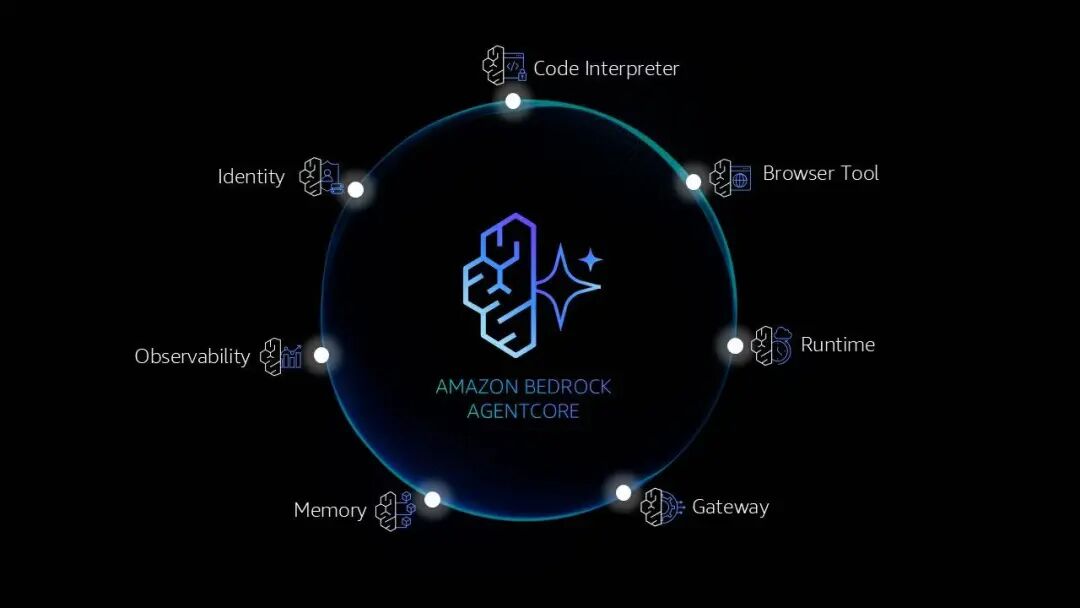

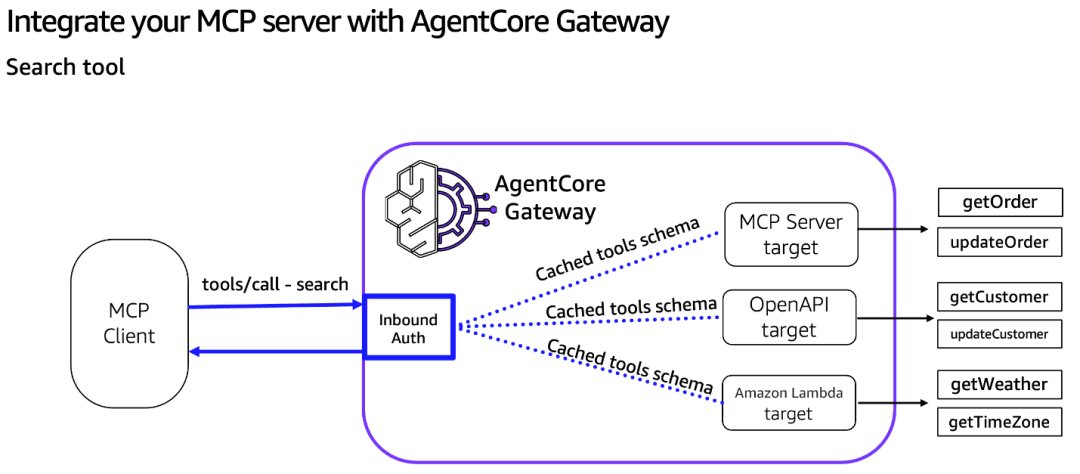

Amazon Bedrock AgentCore Gateway是一项全托管服务,可作为集中式的MCP工具服务器,为Agent提供统一接口,供其发现、访问和调用工具。

亚马逊云科技将AgentCore Gateway的支持范围,扩展至现有MCP服务器,使其成为新的目标类型。借助这一功能,用户可以将针对特定任务,与Agent目标匹配的多个MCP服务器,整合到一个易于管理的单一MCP网关接口,从而降低维护多个独立网关的运维复杂性,还能提供与REST API和Amazon Lambda函数相同的集中式工具及身份验证管理能力。

如果缺乏集中式方案,客户将面临诸多严峻挑战:跨组织发现和共享工具会变得混乱无序,在多个MCP服务器间管理身份验证的复杂度会不断攀升,为每个服务器维护独立的网关实例也会迅速变得难以管控。

Amazon Bedrock AgentCore Gateway将现有MCP服务器视为原生目标,为客户提供了路由、身份验证和工具管理的单一控制点,使得整合MCP服务器就如同向网关添加其他目标对象一般简单快捷,从而有效解决上述挑战。

打破MCP孤岛

企业团队为何需要统一网关

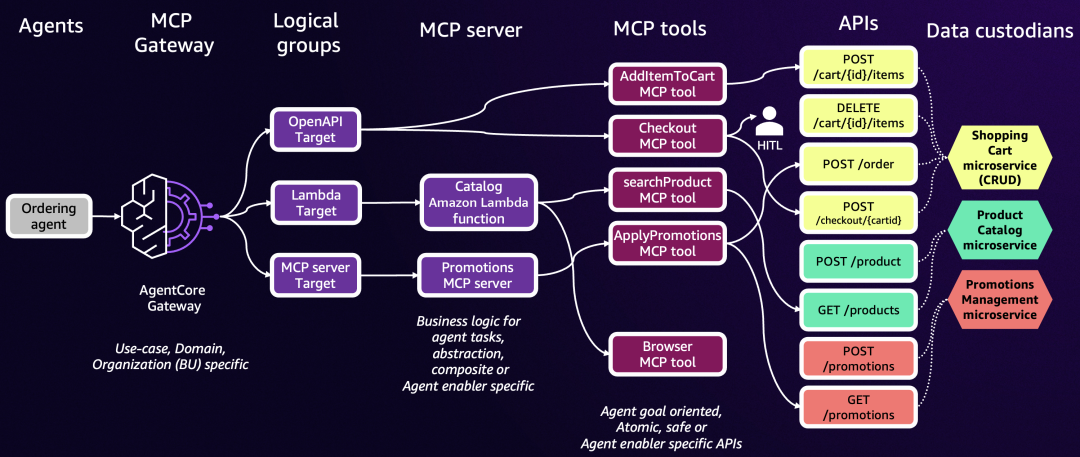

本节将通过一个电子商务订单系统的真实案例来探讨这一问题,在该系统中,不同团队维护着为其各自特定业务领域配备的专门MCP服务器。以某企业级电子商务系统为例,不同团队已开发出了多个专用MCP服务器:

购物车业务团队:有关购物车管理工具的MCP服务器。

产品目录团队:用于产品浏览和搜索的MCP服务器。

促销团队:处理促销逻辑的MCP服务器。

此前,订单处理Agent需要分别与这些MCP服务器交互,同时管理多个连接和身份验证上下文。AgentCore Gateway将MCP服务器作为目标类型后,现在可将这些专用服务器统一整合至单一网关之下,同时仍保留各团队特定的所有权和访问控制权限。

这种方案的优势在于其具备高度的组织灵活性,团队可根据多种逻辑标准对MCP服务器进行分组:

按业务单元划分:根据不同业务单元组织MCP服务器。

按产品功能边界划分:每个产品团队拥有各自的MCP服务器,配备其特定业务领域专用的工具,既能让团队保持清晰的所有权,又能为Agent提供统一接口。

按安全与访问控制划分:不同MCP服务器需要不同的身份验证机制,网关则负责处理复杂的身份验证问题,使授权Agent能轻松访问所需工具。

下图展示了订单处理Agent如何通过AgentCore Gateway,与多个MCP服务器交互。Agent连接至AgentCore Gateway后,能够发现可用工具。

各团队在保持对其特定领域专用工具控制权的同时,共同为Agent打造一致、连贯的使用体验。AgentCore Gateway则负责处理工具命名冲突、身份验证问题,并支持跨工具的统一语义搜索功能。

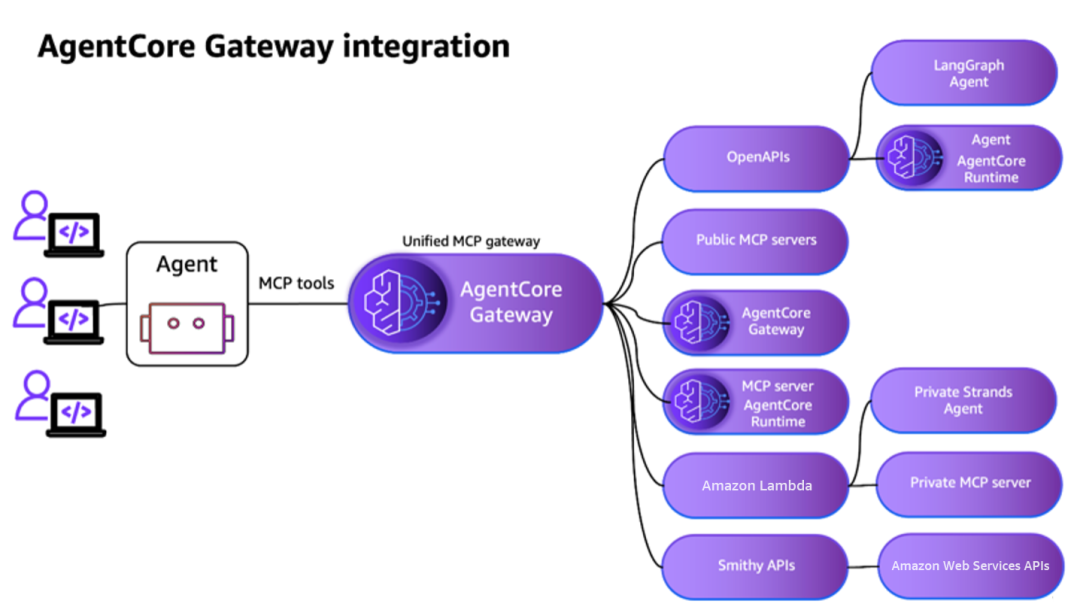

在现代Agent架构中,AgentCore Gateway充当集成枢纽的角色,负责提供统一接口,将各种Agent实现与各类工具提供商连接起来。

如上图所示,该架构展示了AgentCore Gateway如何弥合Agent与工具实现方式之间的鸿沟,如今其功能更进一步增强,已能够直接集成MCP服务器目标对象。

AgentCore Gateway集成架构

在AgentCore Gateway的体系设计中,“目标对象”用于明确界定网关将哪些API、Lambda函数或其他MCP服务器,作为工具提供给Agent使用。具体而言,“目标对象”可以是Lambda函数、OpenAPI规范、Smithy模型、MCP服务器或其他工具定义。

该架构的目标集成层展现了网关在工具集成方面的多功能性。借助新增的对MCP服务器目标对象的支持,AgentCore Gateway能够直接整合来自公共MCP服务器的工具,并将其与其他类型的目标对象置于同等重要的地位进行管理。

不仅如此,这一能力还进一步拓展到了联合场景之中,即一个AgentCore Gateway实例可作为另一个实例的目标对象,实现跨组织边界的层级式工具管理。

此外,AgentCore Gateway还能无缝集成以下对象:

将Agent作为工具对外开放的AgentCore Runtime实例。

客户自行维护的私有MCP服务器。

传统的Amazon Lambda函数。

Smithy。

亚马逊云科技服务API。

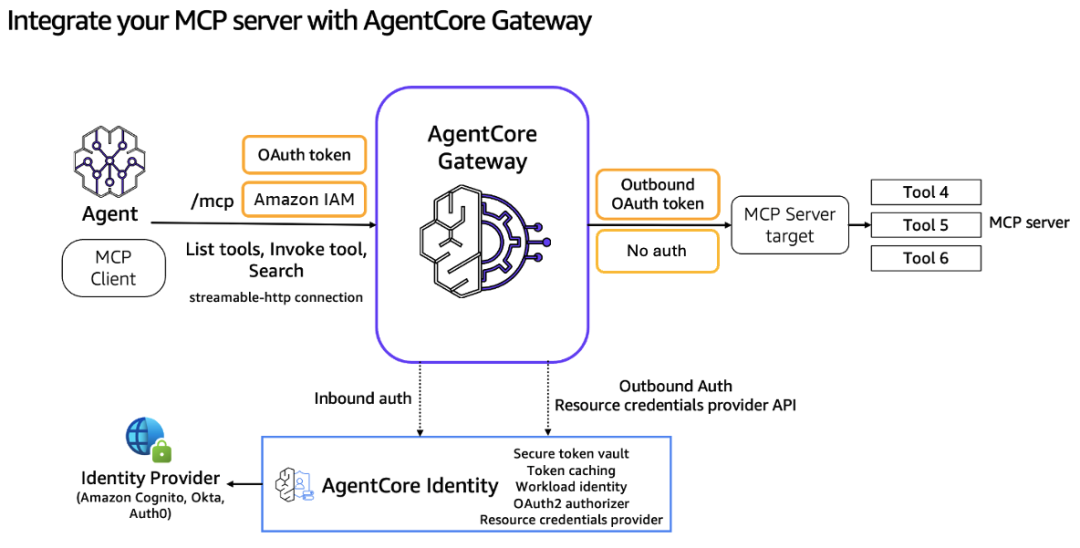

除了支持多样化的目标对象接入之外,AgentCore Gateway的身份认证架构还带来了更多运营层面的优势。

它将入站认证流程与目标系统解耦,使Agent只需通过单一接口,即可访问使用不同身份提供商的工具。这种集中式处理方案简化了AI Agent的开发、部署和维护流程。如今,该方案也同样适用于MCP服务器目标对象,网关会负责处理为该目标对象配置的身份提供商与服务器交互的复杂性。

借助这一认证基础架构,用户可享受到统一架构所带来的强大工具管理能力。Agent发起工具发现请求时,网关会提供整合了所有目标对象的统一视图,其中来自MCP服务器的工具会与Lambda函数及传统API工具并列呈现。语义搜索功能在各类工具上都能统一运行,确保Agent无论面对基于何种实现方式的工具,都能迅速准确地发现相关工具。在调用工具过程中,网关会处理协议转换、认证流程和数据转换等必要操作,为Agent提供简洁一致的接口,同时在后台统一管理不同目标系统的复杂性。

AgentCore Gateway将MCP服务器作为目标类型,标志着其能力实现重大升级。如今,企业既能够继续充分利用已投入资源构建的传统API和Lambda函数体系,又能直接集成原生MCP工具。

这种高度灵活性,为企业制定渐进式迁移策略提供了有力支撑:各业务团队完全可以根据自身节奏,逐步采用原生MCP实现方案,同时依然能够确保现有集成持续稳定运行。AgentCore Gateway的同步机制还能够确保不同类型间的工具定义始终保持最新状态,而其认证与授权系统则能够提供一致的安全控制,不受底层工具实现方式影响。

AgentCore Gateway成功将MCP服务器、传统API和serverless函数整合,打造为一个统一的工具环境。凭借这一能力,再加上企业级的安全保障和卓越的性能表现,使其成为Agent计算领域中极具价值的基础设施,为企业相关业务的发展提供了坚实可靠的支撑。

解决方案实操指南

下文将介绍详尽的步骤,帮助您在AgentCore Gateway中配置MCP服务器目标对象,整个过程十分简单,就如同向新建或现有的MCP网关中,添加一个新的MCP服务器目标对象一般轻松。

将MCP服务器添加到AgentCore Gateway后,您可以集中管理工具、统一进行安全认证,还能在大规模管理MCP服务器时,采用最佳运营实践,从而大幅提升管理效率与安全性。

将MCP服务器添加到

AgentCore Gateway

开始操作前,您需要创建一个AgentCore Gateway,并将您的MCP服务器添加为目标对象。

准备条件

开始之前,请确认您已准备好以下条件:

有权限访问Amazon Bedrock AgentCore的亚马逊云科技账户。更多信息请参阅《AgentCore Runtime权限文档》。

Python 3.12或更高版本。

对OAuth 2.0有基本了解。

您可以通过以下多种接口创建AgentCore Gateway,并添加目标对象:

Amazon Web Services Python SDK(Boto3)

Amazon Web Services Management Console

Amazon Web Services CLI

AgentCore入门工具包,用于快速便捷设置

后文将为您提供实际示例和代码片段,演示如何设置和使用Amazon Bedrock AgentCore Gateway。

如需交互式操作指南,您可参阅GitHub上的Jupyter Notebook示例。

《AgentCore Runtime权限文档》

https://docs.aws.amazon.com/bedrock-agentcore/latest/devguide/runtime-permissions.html

AgentCore入门工具包:

https://aws.github.io/bedrock-agentcore-starter-toolkit/user-guide/gateway/quickstart.html

GitHub上的Jupyter Notebook示例:

https://github.com/awslabs/amazon-bedrock-agentcore-samples/blob/main/01-tutorials/02-AgentCore-gateway/05-mcp-server-as-a-target/01-mcp-server-target.ipynb

创建网关

要创建网关,您可以使用AgentCore入门工具包,通过Amazon Cognito创建默认的授权配置,实现基于JWT的入站授权。您也可以使用其他符合OAuth 2.0标准的身份认证提供商,来替代Amazon Cognito。

import timeimport boto3

gateway_client = boto3.client("bedrock-agentcore-control")

# Create an authorization configuration, that specifies what client is authorized to access this Gatewayauth_config = { "customJWTAuthorizer": { "allowedClients": ['<cognito_client_id>'], # Client MUST match with the ClientId configured in Cognito. "discoveryUrl": '<cognito_oauth_discovery_url>', }}

# Call the create_gateway API# This operation is asynchronous so may take time for Gateway creation# This Gateway will leverage a CUSTOM_JWT authorizer, the Cognito User Pool we reference in auth_configdef deploy_gateway(poll_interval=5): create_response = gateway_client.create_gateway( name="DemoGateway", roleArn="<IAM Role>", # The IAM Role must have permissions to create/list/get/delete Gateway protocolType="MCP", authorizerType="CUSTOM_JWT", authorizerConfiguration=auth_config, description="AgentCore Gateway with MCP Server Target", ) gatewayID = create_response["gatewayId"] gatewayURL = create_response["gatewayUrl"] # Wait for deployment while True: status_response = gateway_client.get_gateway(gatewayIdentifier=gatewayID) status = status_response["status"] if status == "READY": print("✅ AgentCore Gateway is READY!") break elif status in ["FAILED"]: print(f"❌ Deployment failed: {status}") return None print(f"Status: {status} - waiting...") time.sleep(poll_interval)

if __name__ == "__main__": deploy_gateway()

# Values with < > needs to be replaced with real values左右滑动查看完整示意

创建示例MCP服务器

举例说明,创建一个搭载三个简单工具的示例MCP服务器,这些工具会返回静态响应。该服务器使用FastMCP,并设置stateless_http=True,这是兼容AgentCore Runtime的必要配置。

from mcp.server.fastmcp import FastMCP

mcp = FastMCP(host="0.0.0.0", stateless_http=True)

@mcp.tool()def getOrder() -> int: """Get an order""" return123

@mcp.tool()def updateOrder(orderId: int) -> int: """Update existing order""" return456

@mcp.tool()def cancelOrder(orderId: int) -> int: """cancel existing order""" return789

if __name__ == "__main__": mcp.run(transport="streamable-http")左右滑动查看完整示意

配置AgentCore Runtime部署

然后,使用入门工具包来完成AgentCore Runtime的部署配置工作。该工具包可在启动时创建Amazon ECR存储库,并生成一个适配AgentCore Runtime的Dockerfile,方便后续部署使用。您也可以使用自己现有的MCP服务器,以下内容仅作示例参考。

在实际环境中,MCP服务器的入站授权配置可能与网关配置不同。若您需要创建用于AgentCore Runtime授权的Amazon Cognito用户池,请参阅GitHub代码示例。

from bedrock_agentcore_starter_toolkit import Runtimefrom boto3.session import Session

boto_session = Session()region = boto_session.region_nameprint(f"Using AWS region: {region}")

required_files = ['mcp_server.py', 'requirements.txt']for file in required_files: ifnot os.path.exists(file): raise FileNotFoundError(f"Required file {file} not found")print("All required files found ✓")

agentcore_runtime = Runtime()

auth_config = { "customJWTAuthorizer": { "allowedClients": [ '<runtime_cognito_client_id>' # Client MUST match with the ClientId configured in Cognito, and can be separate from the Gateway Cognito provider. ], "discoveryUrl": '<cognito_oauth_discovery_url>', }}

print("Configuring AgentCore Runtime...")response = agentcore_runtime.configure( entrypoint="mcp_server.py", auto_create_execution_role=True, auto_create_ecr=True, requirements_file="requirements.txt", region=region, authorizer_configuration=auth_config, protocol="MCP", agent_name="mcp_server_agentcore")print("Configuration completed ✓")

# Values with < > needs to be replaced with real values左右滑动查看完整示意

将MCP服务器部署至

AgentCore Runtime

有了Dockerfile后,即可将MCP服务器部署到AgentCore Runtime。

print("Launching MCP server to AgentCore Runtime...")print("This may take several minutes...")launch_result = agentcore_runtime.launch()agent_arn = launch_result.agent_arnagent_id = launch_result.agent_idprint("Launch completed ✓")

encoded_arn = agent_arn.replace(':', '%3A').replace('/', '%2F')mcp_url = f"https://bedrock-agentcore.{region}.amazonaws.com/runtimes/{encoded_arn}/invocations?qualifier=DEFAULT"

print(f"Agent ARN: {launch_result.agent_arn}")print(f"Agent ID: {launch_result.agent_id}")左右滑动查看完整示意

将MCP服务器创建为

AgentCore Gateway的目标对象

为AgentCore Gateway创建一个AgentCore Identity资源凭证提供商,用于向AgentCore Runtime中的MCP服务器Agent发起出站身份验证。

identity_client = boto3.client('bedrock-agentcore-control', region_name=region)cognito_provider = identity_client.create_oauth2_credential_provider(name="gateway-mcp-server-identity",credentialProviderVendor="CustomOauth2",oauth2ProviderConfigInput={'customOauth2ProviderConfig': {'oauthDiscovery': {'discoveryUrl': '<cognito_oauth_discovery_url>',},'clientId': '<runtime_cognito_client_id>', # Client MUST match with the ClientId configured in Cognito for the Runtime authorizer'clientSecret': '<cognito_client_secret>'}})cognito_provider_arn = cognito_provider['credentialProviderArn']print(cognito_provider_arn)# Values with < > needs to be replaced with real values

左右滑动查看完整示意

创建一个指向MCP服务器的网关目标对象。

gateway_client = boto3.client("bedrock-agentcore-control", region_name=region)create_gateway_target_response = gateway_client.create_gateway_target(name="mcp-server-target",gatewayIdentifier=gatewayID,targetConfiguration={"mcp": {"mcpServer": {"endpoint": mcp_url}}},credentialProviderConfigurations=[{"credentialProviderType": "OAUTH","credentialProvider": {"oauthCredentialProvider": {"providerArn": cognito_provider_arn,"scopes": ["<cognito_oauth_scopes>"],}},},],) # Asynchronously create gateway targetgatewayTargetID = create_gateway_target_response["targetId"]# Values with < > needs to be replaced with real values

左右滑动查看完整示意

创建网关目标后,需通过调用get_gateway_target API实现轮询机制,来检查网关目标的状态。

使用Strands Agents框架

测试AgentCore Gateway

借助Strands Agents来测试AgentCore Gateway,以列出MCP服务器中的工具。您也可以使用其他基于不同Agent框架构建的兼容MCP的Agent。

from strands import Agentfrom mcp.client.streamable_http import streamablehttp_clientfrom strands.tools.mcp.mcp_client import MCPClient

def create_streamable_http_transport(): returnstreamablehttp_client(gatewayURL,headers={"Authorization": f"Bearer {token}"})

client = MCPClient(create_streamable_http_transport)

with client: # Call the listTools tools = client.list_tools_sync() # Create an Agent with the model and tools agent = Agent(model=yourmodel,tools=tools) ## you can replace with any model you like # Invoke the agent with the sample prompt. This will only invoke MCP listTools and retrieve the list of tools the LLM has access to. The below does not actually call any tool. agent("Hi , can you list all tools available to you") # Invoke the agent with sample prompt, invoke the tool and display the response agent("Get the Order id")左右滑动查看完整示意

刷新AgentCore Gateway中

MCP服务器的工具定义

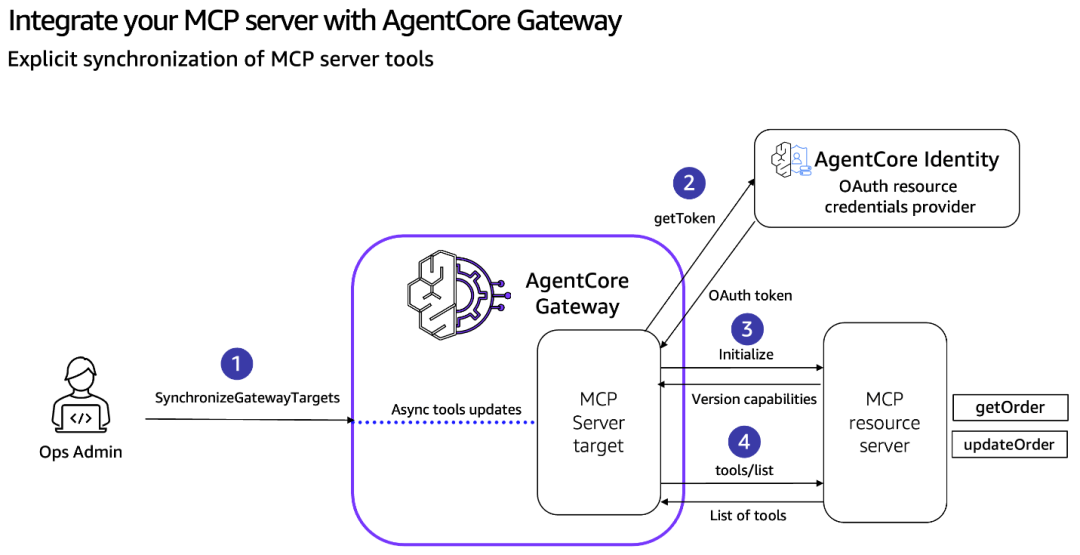

SynchronizeGatewayTargets API是一项全新的异步操作接口,支持按需同步来自MCP服务器目标的工具。MCP服务器托管着Agent可发现并调用的工具,随着时间推移,这些工具可能需要更新,或者可能需要在现有MCP服务器目标对象中引入新工具。

通过SynchronizeGatewayTargets API执行握手协议,并为可用工具建立索引,您可实现与外部MCP服务器建立连接。借助该API,客户能够明确掌控工具定义的刷新时机,尤其在用户修改MCP服务器的工具配置后,这一功能格外实用,可确保工具信息能够及时更新、准确同步。

目标端完成配置OAuth认证后,该API会先与AgentCore Identity交互,从指定的凭证提供方获取所需凭证。系统会先验证这些凭证的有效性和可用性,之后才会启动与MCP服务器的交互流程。

若凭证获取失败或返回的token已过期,同步操作会立即失败终止,并返回相应的错误详情,同时将目标端的状态转为“失败”。对于未进行身份认证配置的目标,该API会直接执行工具同步操作。

工具处理流程为:先向MCP服务器发起初始化调用请求,来建立会话连接。初始化成功后,该API会采用分页调用的方式,访问MCP服务器的tools/list功能,将工具分成每批100个进行处理,以优化性能和资源利用率。每批工具都会经过标准化处理,API会给工具名称添加目标端专属前缀,从而有效避免与其他目标端的工具产生命名冲突。

处理期间,会对工具定义进行标准化转换,以确保不同目标类型之间工具使用的一致性与连贯性,同时保留原始MCP服务器定义中的关键元数据。

启动同步流程需满足以下情况:

1.运维管理员发起SynchronizeGatewayTargets API调用,触发AgentCore Gateway刷新已配置的MCP目标。

2.网关从AgentCore Identity获取OAuth token,确保能够安全访问MCP目标。

3.随后,网关与MCP服务器建立并初始化一个安全会话,来获取版本功能信息。

4.最后,网关通过分页调用方式,访问MCP服务器的tools/list端点,以获取工具定义信息,确保自身所维护的工具列表始终保持最新状态且准确无误。

在AgentCore Gateway中管理MCP目标,存在着一项棘手难题:如何能够准确无误地呈现可用工具的信息?

SynchronizeGatewayTargets API正为解决这一关键挑战提供了有效方案,这种显式同步方式具备重要价值的原因包括以下方面。

模式一致性管理

若缺乏显式同步机制,AgentCore Gateway在执行ListTools操作时会陷入两难境地:要么选择实时调用MCP服务器,但这会影响延迟与可靠性;要么只能冒险使用过时的工具定义,但这又显然无法满足实际需求。

SynchronizeGatewayTargets API则巧妙化解了这一难题,它提供了一种可控机制,让客户可在关键节点(例如在MCP服务器中部署新工具或更新现有工具后),刷新工具模式。这种方式能够确保网关中的工具定义准确匹配目标MCP服务器的功能,同时不会影响性能。

性能影响权衡:该API在执行同步操作过程中采用了乐观锁机制,能够有效避免并发修改导致状态不一致的问题。尽管这意味着若出现资源竞争情况,多个同步请求可能需要重新尝试操作,但这种性能权衡仍然是可接受的,原因如下:

工具模式变更并非频繁发生的常规运行时事件,通常只是偶尔出现的运维操作情况。

仅在用户明确发起同步请求时,同步操作才会产生性能开销,常规工具调用过程并不会产生开销。

缓存的工具定义能确保ListTools操作,在两次同步之间始终保持稳定的高性能水平。

调用同步网关API

使用以下示例调用同步网关操作。

import requestsimport json

def search_tools(gateway_url, access_token, query): headers = { "Content-Type": "application/json", "Authorization": f"Bearer {access_token}" }

payload = { "jsonrpc": "2.0", "id": "search-tools-request", "method": "tools/call", "params": { "name": "x_amz_bedrock_agentcore_search", "arguments": { "query": query } } }

response = requests.post(gateway_url, headers=headers, json=payload, timeout=5) response.raise_for_status() return response.json()

# Example usagetoken_response = utils.get_token(user_pool_id, client_id, client_secret, scopeString, REGION)access_token = token_response['access_token']results = search_tools(gatewayURL, access_token, "order operations")print(json.dumps(results, indent=2))左右滑动查看完整示意

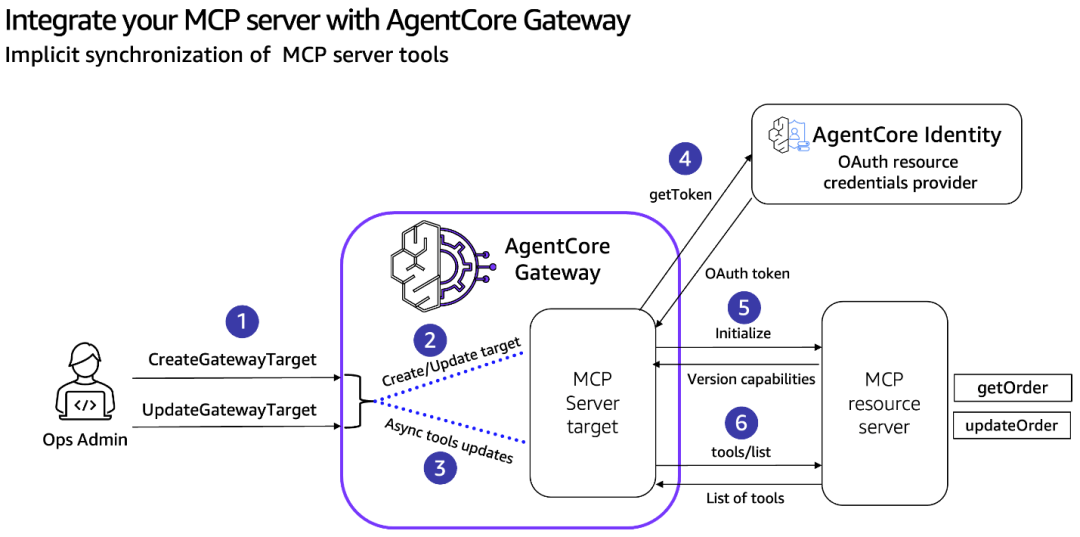

工具模式的隐式同步

在CreateGatewayTarget和UpdateGatewayTarget操作期间,AgentCore Gateway会执行隐式同步机制。

与显式的SynchronizeGatewayTargets API有所不同,该同步方式能够确保在创建或更新MCP目标时,系统使用的是有效且最新的工具定义,这也完美契合AgentCore Gateway的设计初衷:处于READY状态的目标可立即投入使用。

尽管隐式同步可能导致创建或更新操作比其他目标类型的操作耗时更长,但它能有效规避因目标对象缺少已验证的工具定义,而引发的各类复杂问题和潜在风险。

在下列特定情况下,系统将启动隐式同步流程:

1.运维管理员通过CreateGatewayTarget或UpdateGatewayTarget操作,来创建或更新MCP目标。

2.AgentCore Gateway配置新创建或更新后的MCP目标。

3.网关以异步方式自动触发同步流程,以更新工具定义。

4.网关从AgentCore Identity获取OAuth token,以此作为安全访问的凭证。

5.之后,网关与MCP服务器建立安全会话,获取版本功能信息。

6.最后,网关通过分页方式调用MCP服务器的tools/list端点,从而获取工具定义,确保网关始终维护一份最新且准确的工具列表。

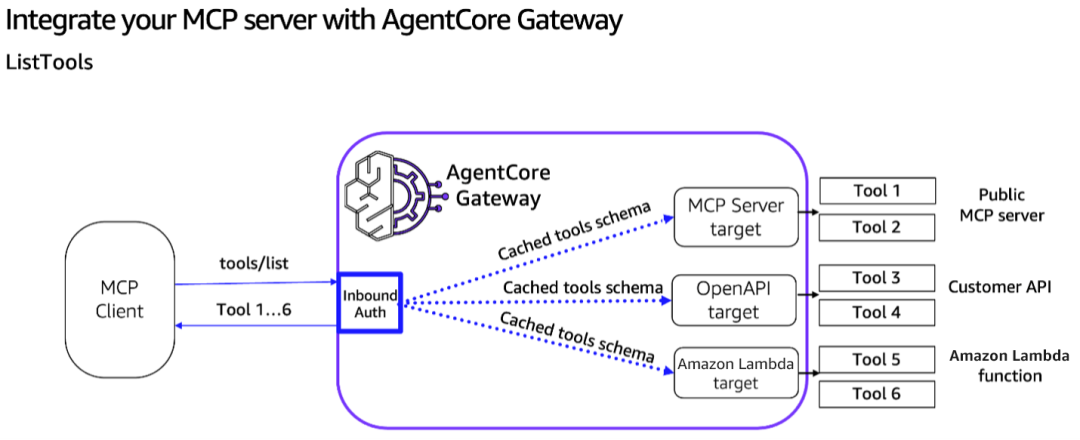

针对MCP目标的ListTools操作行为

AgentCore Gateway中的ListTools操作采取“缓存优先”策略,可访问先前从MCP目标同步过来的工具定义,从而优先保障性能与可靠性。传统OpenAPI或Lambda目标的工具定义为静态配置,MCP目标的工具则需通过同步操作发现并缓存。

当客户端调用ListTools时,网关会从持久化存储中获取工具定义,而非实时调用MCP服务器。这些定义要么来自创建或更新目标过程中的隐式同步操作,要么来自显式调用SynchronizeGatewayTargets API的操作。该操作会返回分页形式的标准化工具定义列表。

针对MCP目标的

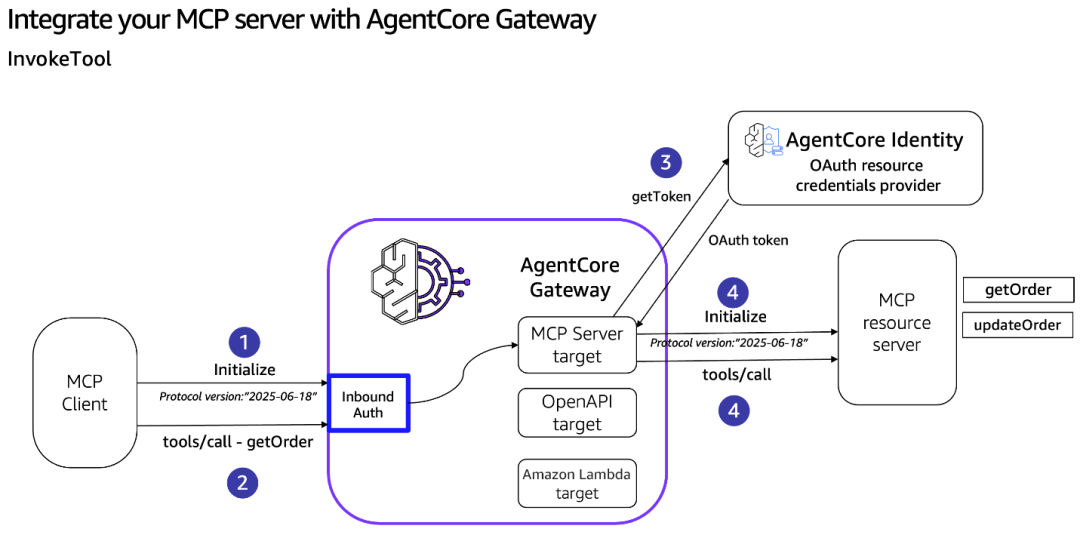

InvokeTool (tools/call)行为

MCP目标的InvokeTool操作负责执行通过ListTools发现的工具,并管理与目标MCP服务器的实时通信。与基于缓存机制运行的ListTools操作不同,tools/call需要主动与MCP服务器通信。正因如此,该操作对身份验证、会话管理和错误处理等方面有特定要求。

收到tools/call请求后,AgentCore Gateway会先验证请求调用的工具是否存在于同步后的定义列表中。对于MCP目标,AgentCore Gateway会先发起初始化调用,与MCP服务器建立会话连接。

如果目标配置了OAuth凭证,AgentCore Gateway会在发起初始化调用前,从AgentCore Identity获取最新凭证。这能确保即使ListTools返回的缓存工具附带过期凭证,实际调用工具时,依然会使用有效的认证信息,确保调用过程顺利开展。

入站授权流程将在以下情况下启动:

1.MCP客户端使用MCP协议版本,向AgentCore Gateway发起初始请求。

2.客户端将tools/call请求发送至AgentCore Gateway。

3.AgentCore Gateway从AgentCore Identity获取OAuth token,确保安全访问。

4.AgentCore Gateway与MCP服务器建立安全会话,用于调用并处理工具的实际执行任务。

MCP目标的工具搜索行为

AgentCore Gateway的搜索功能,可支持跨不同目标类型(包括MCP目标)来发现工具语义。针对MCP目标的搜索功能,其运行机制是基于同步操作过程中捕获并索引的标准化工具定义。借助该功能,系统无需与MCP服务器实时通信,即可实现高效的语义搜索。

从MCP目标同步工具定义后,AgentCore Gateway会自动为每个工具的名称、描述和参数描述生成嵌入向量。这些嵌入向量会与标准化工具定义一同存储起来,使语义搜索能够理解搜索查询背后的意图和相关上下文。

与传统的依靠关键词匹配的搜索方式不同,在这种方式下,即便搜索时使用的术语与工具实际术语不完全匹配,Agent也能发现相关工具,大大提升了搜索的灵活性和准确性。

通过网关搜索MCP服务器工具

使用以下示例,通过网关搜索工具。

import requestsimport json

def search_tools(gateway_url, access_token, query): headers = { "Content-Type": "application/json", "Authorization": f"Bearer {access_token}" }

payload = { "jsonrpc": "2.0", "id": "search-tools-request", "method": "tools/call", "params": { "name": "x_amz_bedrock_agentcore_search", "arguments": { "query": query } } }

response = requests.post(gateway_url, headers=headers, json=payload, timeout=5) response.raise_for_status() return response.json()

# Example usagetoken_response = utils.get_token(user_pool_id, client_id, client_secret, scopeString, REGION)access_token = token_response['access_token']results = search_tools(gatewayURL, access_token, "math operations")print(json.dumps(results, indent=2))左右滑动查看完整示意

总结

Amazon Bedrock AgentCore Gateway将MCP服务器作为目标类型,可谓企业级AI Agent开发领域的一项重要进展。这一新功能解决了扩展MCP服务器实现过程中的关键挑战,同时保障了安全性和运营效率。

通过将现有MCP服务器与REST API、Lambda函数集成,AgentCore Gateway为大规模工具集成提供了一项更统一、更安全、更易于管理的解决方案。

现在,企业可通过单一的集中式界面管理所有工具,还能享受身份认证实现统一、工具发现流程简化以及维护成本降低等诸多便利。

如需了解更详细的信息和高级配置说明,请参阅以下资源。

GitHub上的代码示例:

https://github.com/awslabs/amazon-bedrock-agentcore-samples/tree/main/01-tutorials/02-AgentCore-gateway/05-mcp-server-as-a-target

《Amazon Bedrock AgentCore Gateway开发者指南》

https://docs.aws.amazon.com/bedrock-agentcore/latest/devguide/gateway.html

Amazon AgentCore Gateway定价说明:

https://aws.amazon.com/bedrock/agentcore/pricing/

新用户注册海外区域账户,可获得最高200美元服务抵扣金,覆盖Amazon Bedrock生成式AI相关服务。“免费计划”账户类型,确保零花费,安心试用。

本篇作者

Frank Dallezotte

亚马逊云科技高级解决方案架构师,他热衷于与独立软件供应商合作,在亚马逊云科技上设计和构建可扩展的应用程序。他在软件开发、构建管道以及将解决方案部署至云上方面,拥有丰富经验。

Ganesh Thiyagarajan

亚马逊云科技高级解决方案架构师。Ganesh在软件架构、IT咨询及解决方案交付领域拥有20多年经验。他致力于帮助独立软件供应商在亚马逊云科技上实现应用转型与现代化升级。他也是人工智能与机器学习技术领域社区的一员,帮助客户构建并规模化部署生成式AI解决方案。

Dhawal Patel

亚马逊云科技首席生成式AI技术负责人。他曾与大型企业、中型初创公司等各类企业合作,解决Agentic AI、深度学习、分布式计算等相关领域问题。

我们正处在Agentic AI爆发前夜。企业要从"成本优化"转向"创新驱动",通过完善的数据战略和AI云服务,把握全球化机遇。亚马逊将投入1000亿美元在AI算力、云基础设施等领域,通过领先的技术实力和帮助“中国企业出海“和”服务中国客户创新“的丰富经验,助力企业在AI时代突破。

13万+

13万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?