实验名称

冰河木马攻击与清除

实验目的

1.了解冰河木马的架构、各项功能

2.学会利用冰河木马控制远程计算机

3.查看冰河木马源代码

4.了解注册表的结构,能够使用注册表编辑器,备份注册表,修改注册表。

实验内容

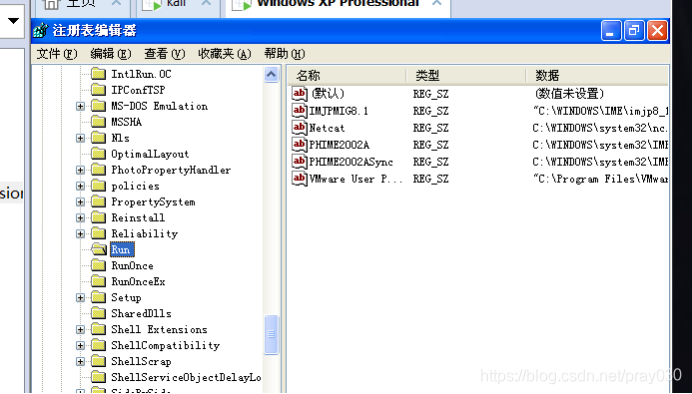

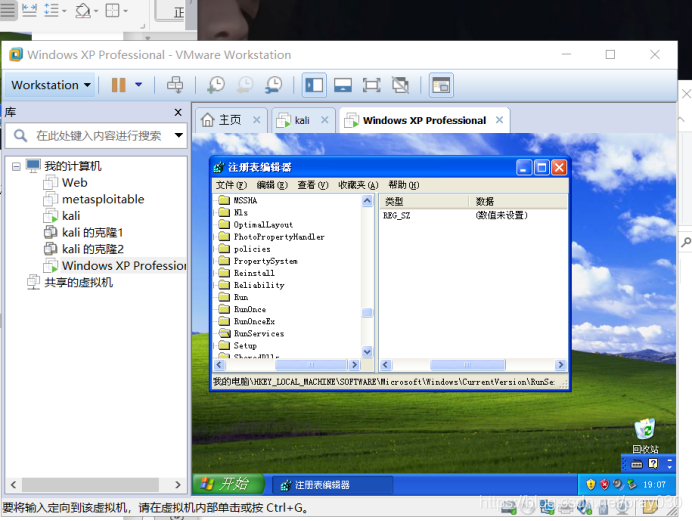

0.观察 HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runservice 记录当前键值。

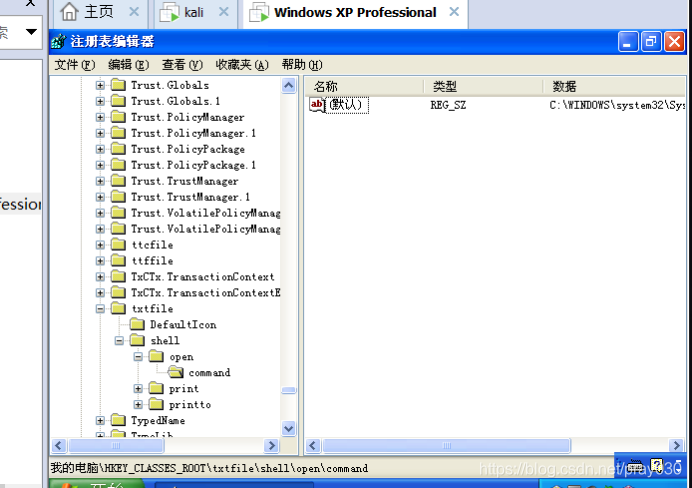

观察 HKEY_CLASSES_ROOT\txtfile\shell\open\command 记录当前键值。

在完成第三题之后,对比前后键值的差别。

0.1 备份当前注册表

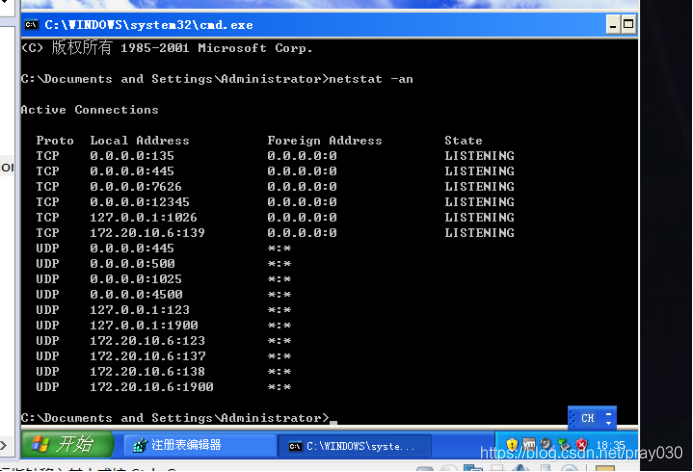

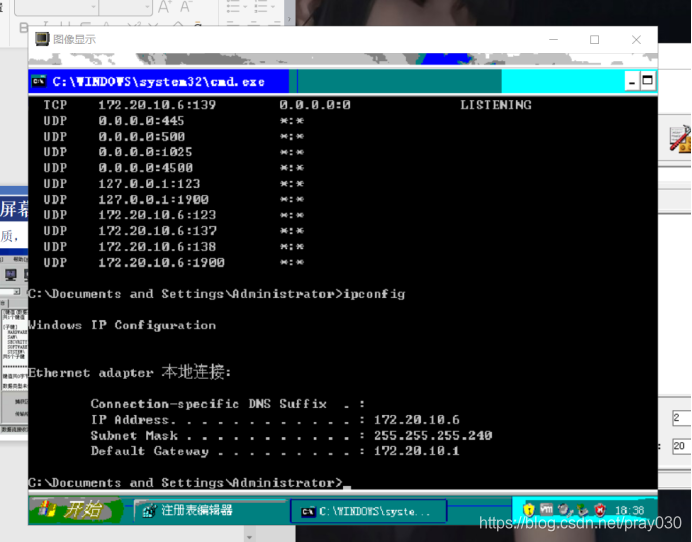

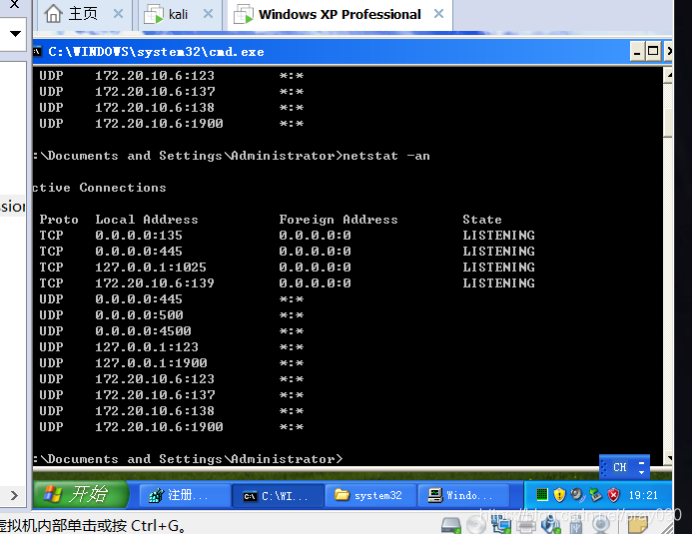

1.运行G_Server.exe 观察是否有安装过程? 使用命令netstat -na 观察7626默认端口是否已经打开?

无安装过程

7626端口打开。

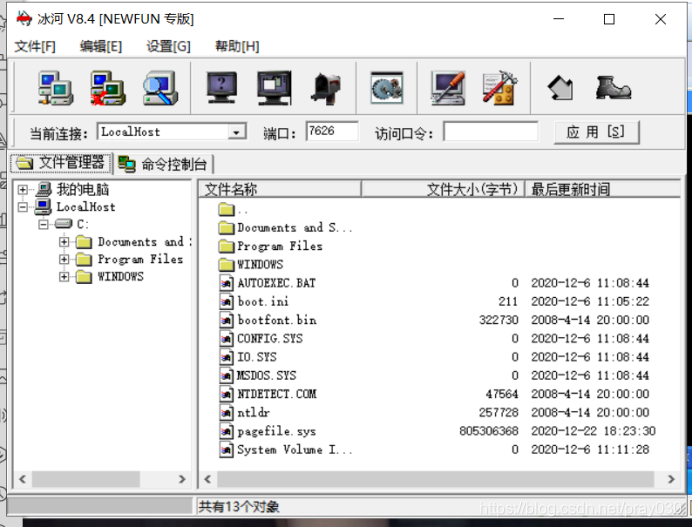

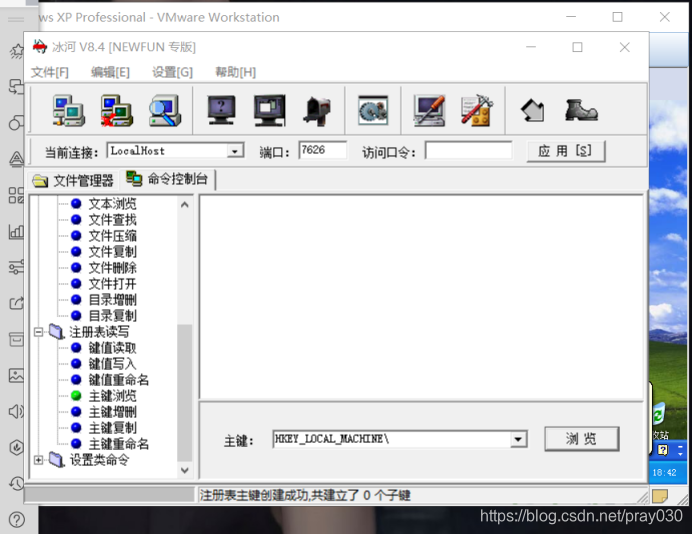

2.打开G_client.exe, 添加主机 并使用文件管理器控制对方主机。

3.搜索局域网内感染冰河木马的主机,有几台主机感染了木马程序,选取某一台感染主机进行控制。

3.1抓取对方屏幕

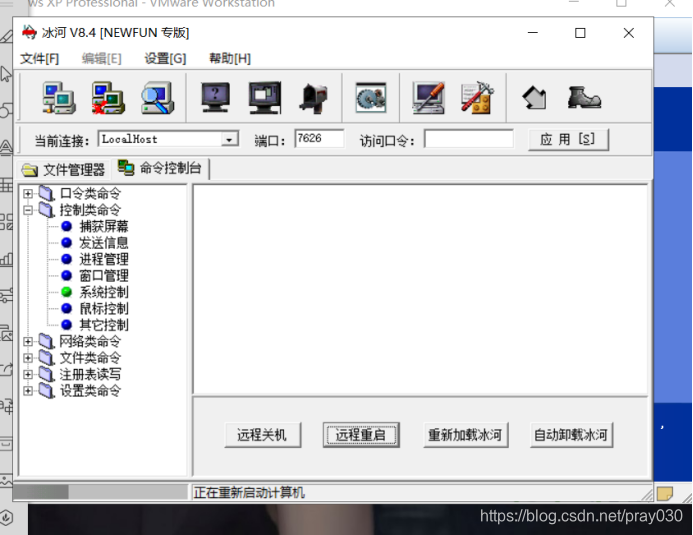

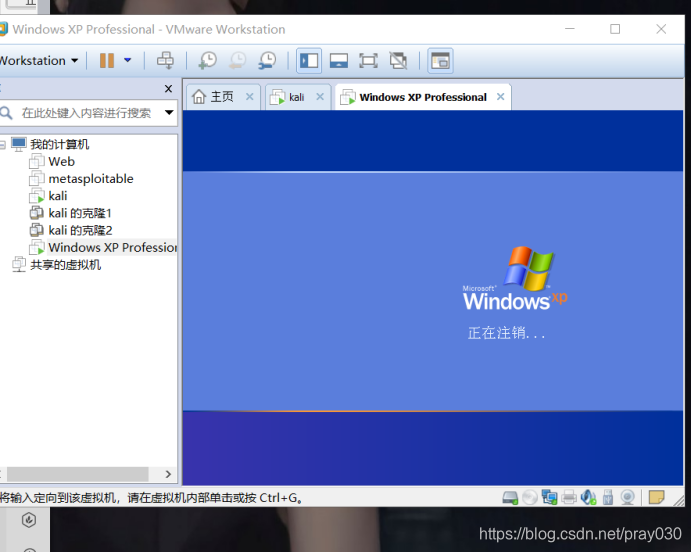

3.2重启对方主机

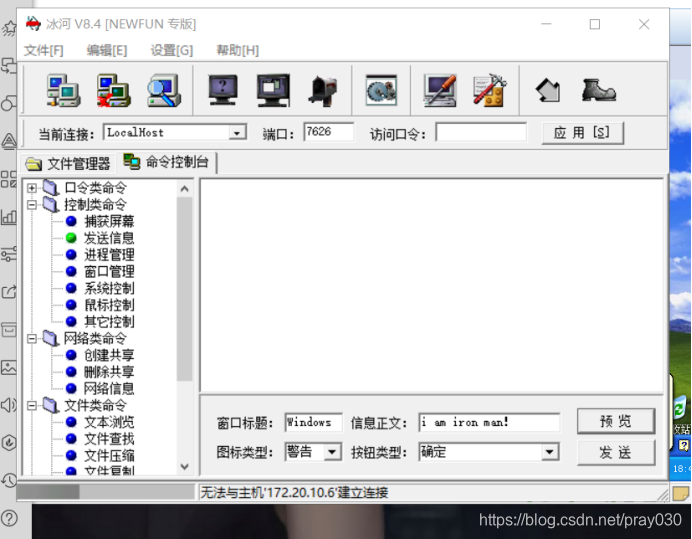

3.3 使用冰河信使,发送消息

3.4 查找资料,修改对方主机注册表,完成一个有趣的设置

修改了时间界面显示的内容

4.在服务器配置页面下,查看安装目录即kernel32.exe 所在目录。 kernel32.dll原本是windows中的一个dll 文件它控制着系统的内存管理、数据的输入输出操作和中断处理,当Windows启动时,kernel32.dll就驻留在内存中特定的写保护区域,使别的程序无法占用这个内存区域。 冰河木马将主程序名设置为kernel32.exe 很有迷惑性。

Sysexplr.exe 是当年超级解霸中的一个文件名,很有迷惑性。

尝试删除kernel32.exe,sysexplr.exe 是否能清除该木马? 修改注册表键值 是否能清除?

无法清除。

5.修改注册表,并修改文本文件的关联程序,手动卸载冰河木马服务端程序。删除冰河木马之后,使用netstat 查看7626端口是否还开启。

本文介绍了冰河木马的攻击与清除实验,包括观察注册表、使用冰河木马客户端控制远程主机、修改注册表进行有趣设置,以及尝试通过删除文件和修改注册表来清除木马。实验结果显示,仅修改注册表和删除文件无法完全卸载冰河木马。

本文介绍了冰河木马的攻击与清除实验,包括观察注册表、使用冰河木马客户端控制远程主机、修改注册表进行有趣设置,以及尝试通过删除文件和修改注册表来清除木马。实验结果显示,仅修改注册表和删除文件无法完全卸载冰河木马。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?