matrix-breakout-2-morpheus靶机入侵

1、环境搭建

下载地址: https://download.vulnhub.com/matrix-breakout/matrix-breakout-2-morpheus.ova

下载后用 VMware 或者 VirtualBox 打开,并配置好网卡,靶机与攻击机应置于同一网络下,靶机默认是桥接模式,能用攻击机连接到就行。这里连接到虚拟网卡1。

2、信息收集

-

主机发现

使用nmap进行主机探测(-sP参数也可):nmap -sn 192.168.110.1/24

192.168.110.140,为靶机ip,也可以使用Kali中的arp-scan工具扫描:arp-scan 192.168.110.1/24

-

端口扫描

使用nmap扫描端口,并做服务识别和深度扫描(加-A参数):nmap -p- -A 192.168.110.140

靶机开放了22端口ssh服务和80端口Apache服务、81端口nginx服务。

3、漏洞探测

-

目录扫描

81端口的nginx需要账号密码登录,80端口没什么有用信息。第一次对网站目录扫描没什么发现,robot.txt提示继续爆破,在尝试很多字典后

发现graffiti.php和graffiti.txt

测试发现graffiti.php提交的数据会显示在页面上(即写入graffiti.php页面 )

提交的数据写入graffiti.txt,然后graffiti.php包含graffiti.txt。这里还存在文件包含漏洞

xss测试

我们可以写入一句话木马获取shell。

-

利用graffiti.php写webshell

**注意:**由于前面爆破使得靶机崩了,重新4导入了一遍。ip改为192.168.110.141

graffiti.php页面是通过POST方法将message参数的内容写入到file参数的文件中,那我们能不能自己创建个文件写入webshell

写入反弹shell命令

本地开启监听,访问http://192.168.110.141/shell.php 反弹shell

写个webshell使用蚁剑连接方便找flag

找到第一个flag

同时给了一个提示

找到图片下载下来

-

分析zlib文件

使用binwalk分析图片发现捆绑了一个zlib文件

分离文件

到这不会了

-

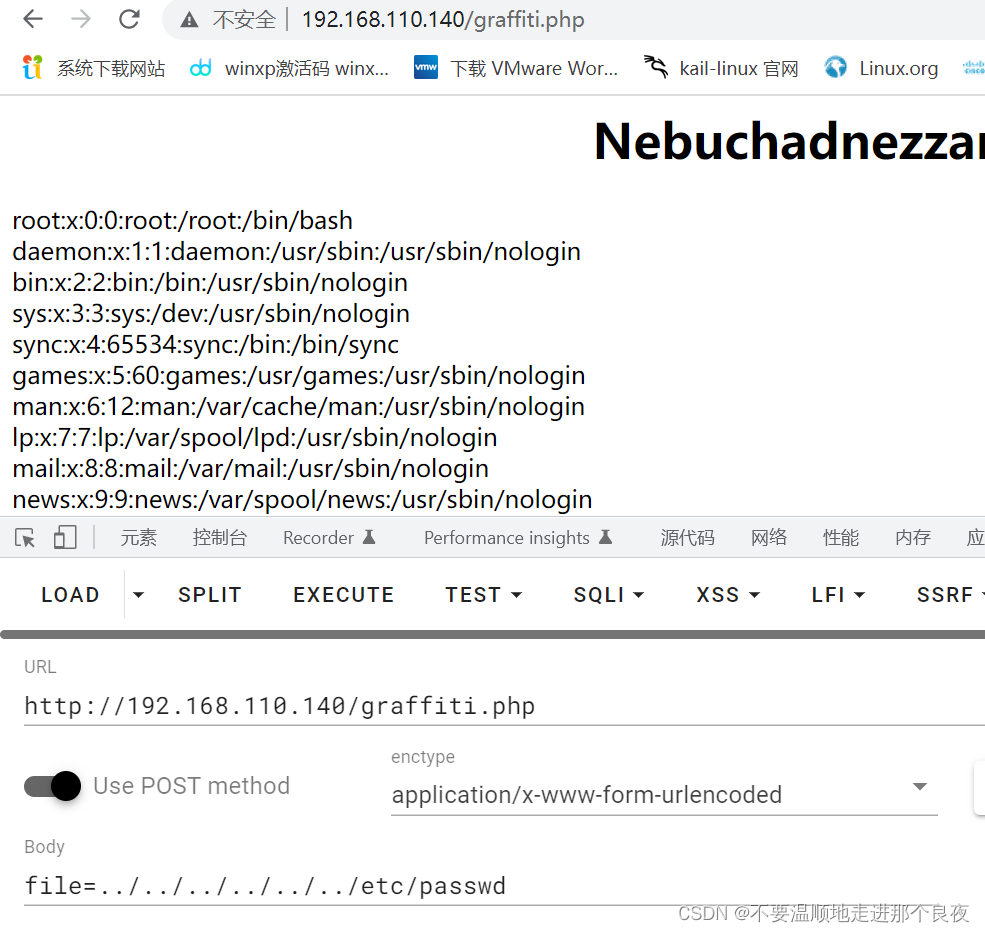

文件包含

graffiti.php包含graffiti.txt显示。尝试包含/etc/passwd

尝试包含一些服务的日志文件,通过写入一句话到日志文件利用包含漏洞getshell。成功包含了nginx服务的日志文件

file=../../../../../../../../var/log/nginx/access.log&cmd=id

4、权限提升

直接上传提权辅助脚本,查看靶机有哪些可利用漏洞

加权、执行

发现可以做脏管道提权,利用exp:https://github.com/r1is/CVE-2022-0847

上传直接加权执行即可

提权成功。找到最后一个flag.txt

写在最后:

写webshell那一段,一开始以为是扫目录把靶机扫崩溃了,后来发现靶机有防火墙。之前一直写不了,可能是这个原因

854

854

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?